Resoconto mensile: le attività dei malware ad aprile 2013

Panoramiche sui virus | Notizie "calde" | Tutte le notizie | Sui virus

13 maggio 2013

Malware

Secondo dati statistici raccolti dall’utility Dr.Web CureIt! ad aprile, è diminuito il numero dei programmi Trojan.Hosts trovati sui computer dei nostri utenti. Questi trojan modificano i contenuti del file di sistema “hosts” che converte indirizzi di rete. Nonostante il calo, Trojan.Hosts corrispondono al 4,78% della quantità totale di malware rilevati e sono circa quarantamila copie. Le versioni più diffuse dei trojan “Hosts” sono riportate nella seguente tabella:

| Versione di Trojan.Hosts | % |

|---|---|

| Trojan.Hosts.6815 | 1,84 |

| Trojan.Hosts.6838 | 0,99 |

| Trojan.Hosts.6708 | 0,42 |

| Trojan.Hosts.6814 | 0,19 |

| Trojan.Hosts.6897 | 0,18 |

| Trojan.Hosts.6613 | 0,16 |

| Trojan.Hosts.6809 | 0,15 |

| Trojan.Hosts.5587 | 0,14 |

| Trojan.Hosts.5268 | 0,14 |

| Trojan.Hosts.6722 | 0,14 |

| Trojan.Hosts.7154 | 0,13 |

| Trojan.Hosts.6466 | 0,11 |

| Trojan.Hosts.6294 | 0.10 |

| Trojan.Hosts.7703 | 0.09 |

Doctor Web ritiene che la larga presenza di questi programmi malevoli sia connessa con i molteplici casi recenti di violazioni di siti web di cui abbiamo scritto in uno degli articoli di marzo.

Ad aprile 2013, secondo dati dell’utility Dr.Web CureIt!, uno dei trojan più diffusi è stato il programma Trojan.Mods.1 (prima conosciuto come Trojan.Redirect.140) che si occupa di reindirizzare browser verso pagine web dei malintenzionati. Gli altri programmi rivelati su tanti computer sono BackDoor.IRC.NgrBot.42 e Trojan.Zekos, quest’ultimo è stato descritto da Doctor Web in una delle pubblicazioni di aprile. Il trojan “Zekos”, capace di funzionare nelle versioni dei SO Windows a 32 e a 64 bit, intercetta query DNS inviate dai processi dei browser Microsoft Internet Explorer, Mozilla Firefox, Chrome, Opera, Safari ecc. Pertanto, se l’utente cerca di visitare un sito, il browser visualizza una pagina creata dai truffatori invece del sito desiderato, ma la barra degli indirizzi del browser mostrerà l’URL corretto. I truffatori utilizzano questo metodo per indurre la potenziale vittima a digitare sul sito fraudolento il suo numero di cellulare e un codice inviato a questo numero in un SMS dopo di che l’utente risulta abbonato a un servizio a pagamento.

La tabella sottostante riporta le minacce più diffuse ad aprile 2013, rilevate dall’utility di cura Dr.Web CureIt!:

| 1 | Trojan.Mods.1 | 3.07 |

| 2 | Trojan.Hosts.6815 | 1.84 |

| 3 | BackDoor.IRC.NgrBot.42 | 1.28 |

| 4 | Trojan.Hosts.6838 | 0.99 |

| 5 | Trojan.Zekos&lng=it">Trojan.Zekos | 0.87 |

| 6 | Win32.HLLW.Phorpiex.54 | 0.76 |

| 7 | Trojan.SMSSend.2363 | 0.73 |

| 8 | Win32.HLLP.Neshta | 0.72 |

| 9 | Trojan.Packed.23938 | 0.58 |

| 10 | Trojan.Packed.142 | 0.56 |

| 11 | BackDoor.Andromeda.22 | 0.56 |

| 12 | Trojan.StartPage.48148 | 0.56 |

| 13 | Trojan.Packed.23971 | 0.55 |

| 14 | Trojan.MulDrop4.25343 | 0.54 |

| 15 | BackDoor.Gurl.2 | 0.52 |

| 16 | Win32.Sector.22 | 0.47 |

| 17 | Trojan.Hosts.6708 | 0.42 |

| 18 | Trojan.PWS.Panda.2401 | 0.37 |

| 19 | Trojan.PWS.Stealer.1932 | 0.35 |

| 20 | Exploit.CVE2012-1723.13 | 0.33 |

Botnet

All’inizio di aprile, gli esperti di Doctor Web hanno stabilito controllo su uno dei server della botnet BackDoor.Bulknet.739 Il programma malevolo BackDoor.Bulknet.739 viene usato dai malintenzionati per spedire lo spam, nonché il malware può eseguire comandi impartiti su remoto, per esempio, aggiornarsi, scaricare nuovi modelli di email e un elenco di indirizzi email a cui inviare lettere indesiderate e anche interrompere la spedizione dello spam. Se il malware si blocca, può mandare agli amministratori remoti un report speciale.

Si poteva osservare che, ogni giorno, circa cento computer unici si connettevano al server controllato da Doctor Web. Le informazioni statistiche raccolte dai nostri specialisti hanno facilitato lo studio di questa minaccia descritta nel dettaglio in un articolo analitico pubblicato sul nostro sito.

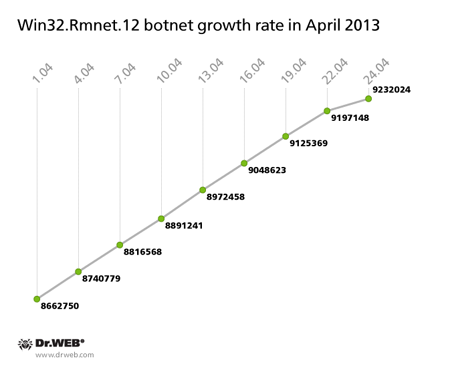

La botnet del file virus Win32.Rmnet.12 si espandeva ad aprile con lo stesso tasso di prima: 569.274 computer infetti hanno aderito a questa rete dannosa ad aprile, mentre il numero complessivo di bot ha raggiunto 9.232.024. Il seguente diagramma presenta la crescita di questa botnet ad aprile 2013:

La botnet creata dal simile file virus Win32.Rmnet.16 è aumentata ad aprile di soli cinquecento computer, raggiungendo il totale di 262.604 (a marzo la sua quantità complessiva è stata 262.083 postazioni infette). Quindi la crescita di aprile della botnet Win32.Rmnet.16 risulta la più piccola nell’anno passato. La dimensione della botnet BackDoor.Finder è aumentata lentamente: ad aprile 114 nodi si sono registrati in questa rete e ogni giorno ci aderivano da una o tre postazioni. Se tale trend continua, si potrà constatare che queste botnet hanno cessato di crescere quasi completamente e che la propagazione di questi malware si è ridotta sino al valore minimo.

Minaccia del mese

Tra le minacce più interessanti che sono state studiate dagli specialisti di Doctor Web ad aprile 2013, va segnalata una nuova versione del malware molto diffuso nella rete russa Trojan.Mayachok. Sebbene adesso si conoscano più di 1.500 variati di “Mayachok”, la versione Trojan.Mayachok.18607 si distingue dalle altre per il suo programma rescritto daccapo (che comunque preserva i principi di funzionamento inerenti a questo tipo di minaccia).

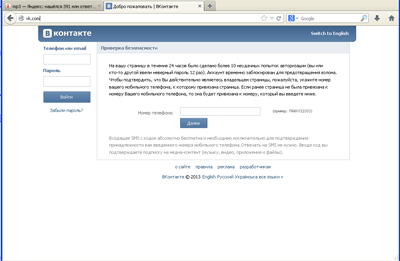

Trojan.Mayachok.18607 può infettare sistemi operativi Windows a 32 e a 64 bit. Lo scopo principale di Trojan.Mayachok.18607 è attuare web injection, ovvero inserire contenuti estranei nelle pagine web aperte nel browser. Sotto mira sono più versioni, comprese quelle recenti, dei browser Google Chrome, Mozilla Firefox, Opera e Microsoft Internet Explorer. Accedendo ad alcune risorse di rete ben note, l’utente della macchina infettata potrebbe vedere la pagina web originaria con i contenuti intrufolatici dal cavallo di troia.

Utilizzando il trojan “Mayachok”, i truffatori cercano di abbonare l’utente a qualche servizio a pagamento. Se l’utente inserisce il suo numero di cellulare nel modulo web fraudolento, aderisce ai servizi del sito http://vkmediaget.com e deve pagare il canone di 20 rubli al giorno (circa 50 centesimi). In altri casi, per guadagnare i malintenzionati usano il metodo dei cosiddetti “pseudo abbonamenti”.

La minaccia Trojan.Mayachok.18607 è stata esaminata da Doctor Web e i risultati sono stati pubblicati sul sito nell’apposito articolo.

Invasione degli encoder

I trojan – encoder sono oggi tra i programmi malevoli più diffusi. Ad aprile 2013, si sono propagate su vasta scala due nuove versioni di questi malware: Trojan.Encoder.205 e Trojan.Encoder.215. I cavalli di troia della famiglia Trojan.Encoder cercano sui dischi del computer infetto file dell’utente, in particolare, documenti Microsoft Office, brani musicali, foto, immagini e archivi, dopo di che li criptano. In seguito gli encoder mostrano alla vittima una richiesta di riscatto dei file che può arrivare a diverse migliaia di dollari.

Questi trojan si propagano principalmente tramite email malevole e sono in grado di causare grandi danni agli utenti i cui computer sono stati compromessi e i cui file sono stati cifrati. Fino ad oggi, alcune centinaia di utenti sono state colpite dalle azioni nocive di queste due versioni degli encoder. Doctor Web ha scritto su come si possono combattere queste minacce in una notizia speciale pubblicata ad aprile.

Minacce per Android

Ad aprile comparivano continuamente nuove applicazioni malevole per Android le cui definizioni venivano incorporate subito nei database dell’antivirus Dr.Web. Il grande numero di minacce nuove prova ancora una volta che i criminali informatici orientati alle piattaforme mobili prediligono Android e ritengono gli utenti dei dispositivi Android come il target principale.

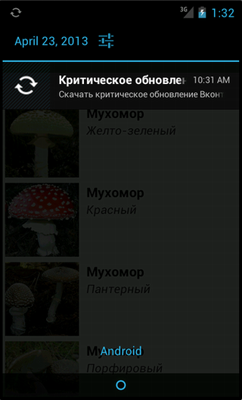

Ad aprile, uno degli eventi più notevoli è stato la scoperta nel catalogo ufficiale Google Play di una serie di applicazioni infettate dal modulo adware dannoso Android.Androways.1.origin. Il modulo adware è stato nascosto dai pirati informatici sotto forma di un sistema di pubblicità normale. Tale modulo può essere incorporato in applicazioni e giochi per portare guadagni ai loro sviluppatori. Come altri sistemi di pubblicità, Android.Androways.1.origin è in grado di visualizzare avvisi push sulla barra di stato del sistema operativo, ma a differenza della pubblicità regolare, tali avvisi potrebbero chiedere di scaricare falsi aggiornamenti di qualche programma. Se l’utente accetta un download che sarebbe un aggiornamento, corre il rischio di cadere vittima dei malintenzionati perché sul dispositivo viene installato un trojan dalla famiglia Android.SmsSend (manda messaggi di testo a costi elevati).

Inoltre, il modulo malevolo Android.Androways.1.origin può eseguire una serie di comandi inviati dal server remoto dei malintenzionati e anche può caricare sul server remoto informazioni dell’utente, quali il numero di cellulare, il codice dell’operatore di telefonia e l’IMEI del dispositivo mobile. Una notizia pubblicata sul sito di Doctor Web descrive questa minaccia in maggiori dettagli.

Nella diversità di programmi malevoli per Android, esistono tante applicazioni orientate agli utenti cinesi. Una caratteristica distintiva di queste applicazioni è che si propagano in giochi e programmi che sono legittimi, però sono stati modificati dai pirati informatici. Le fonti da cui si propagano queste applicazioni sono siti web cinesi, quali forum e cataloghi di software. Ad aprile, Doctor Web ha scoperto più applicazioni malevole di questo genere, tra cui – Android.Uapush.2.origin, Android.MMarketPay.3.origin, Android.DownLoader.17.origin, spyware appartenenti alla famiglia Android.Infostealer, nonché una serie di cavalli di troia studiati per arricchire i truffatori inviando SMS a pagamento dai telefonini compromessi.

Android.Uapush.2.origin è un programma il cui scopo principale è visualizzare messaggi di pubblicità sulla barra di notifica del sistema operativo, però possiede anche altre funzioni. In particolare, Android.Uapush.2.origin raccoglie segnalibri nel browser del dispositivo mobile, informazioni sulle chiamate effettuate, contatti dalla rubrica e alcuni dati riservati dal client di messaggistica istantanea QQ largamente utilizzato dagli utenti cinesi. In seguito, il trojan carica queste informazioni sul server remoto dei malintenzionati.

Il programma malevolo Android.MMarketPay.3.origin scoperto all’inizio di aprile, è una variante del cavallo di troia di cui Doctor Web ha scritto nell’anno scorso. Come la versione precedente, Android.MMarketPay.3.origin effettua acquisti automatici nel catalogo online Mobile Market posseduto dall’operatore cinese China Mobile. Il malware può aggirare metodi di sicurezza e di verifica impiegati da questo catalogo e acquistare diverse applicazioni all’insaputa dell’utente. Di conseguenza, è capace di causare notevoli danni finanziari agli utenti di Android.

Il programma Android.DownLoader.17.origin è un downloader che può scaricare altri programmi da Internet. Se un pacchetto apk è stato scaricato, Android.DownLoader.17.origin cerca di installarlo. Questo malware è stato individuato in molteplici giochi e programmi pubblicati su più siti web, quindi possiamo pensare che i suoi creatori intendano di utilizzarlo per vari scopi e su vasta scala. Per esempio, tramite questo programma si può elevare il rating di un’applicazione o ingrandire il numero di installazioni delle applicazioni per farle apparire più popolari di quanto sono in realtà. L’immagine sottostante mostra alcune applicazioni modificate che contengono Android.DownLoader.17.origin.

I malware Android.Infostealer.4.origin, Android.Infostealer.5.origin e Android.Infostealer.6.origin, rivelati ad aprile, sono spyware che raccolgono informazioni riservate: IMEI dei dispositivo mobile, numero telefonico, applicazioni installate ecc. e le mandano sul server remoto dei malintenzionati.

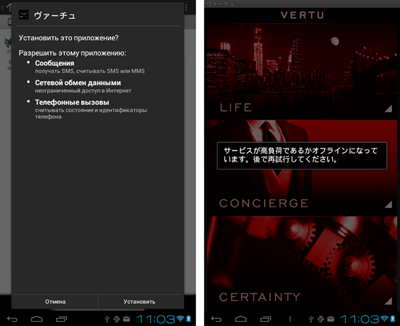

Ad aprile, i pirati informatici hanno preso sotto mira anche gli utenti in Corea del Sud e Giappone. Alla fine di aprile, i database di Dr.Web sono stati completati con il record del malware Android.SmsSpy.27.origin, un spyware. Questo programma si propaga sotto forma di un tema di aspetto per i telefonini Vertu localizzato in coreano e giapponese. Una volta installato nel sistema operativo, lo spyware ruba gli SMS in entrata e li passa al server remoto dei malintenzionati.

File malevoli, rilevati ad aprile nel traffico e-mail

| 01.04.2013 00:00 - 30.04.2013 23:00 | ||

| 1 | Trojan.PWS.Panda.3734 | 1.30% |

| 2 | Trojan.Inject2.23 | 1.11% |

| 3 | JS.Redirector.155 | 0.95% |

| 4 | Trojan.Necurs.97 | 0.88% |

| 5 | Trojan.Packed.196 | 0.77% |

| 6 | Win32.HLLM.MyDoom.54464 | 0.72% |

| 7 | Trojan.PWS.Stealer.2877 | 0.65% |

| 8 | Win32.HLLM.MyDoom.33808 | 0.51% |

| 9 | Trojan.Packed | 0.51% |

| 10 | SCRIPT.Virus | 0.39% |

| 11 | Trojan.Oficla.zip | 0.37% |

| 12 | BackDoor.Comet.152 | 0.37% |

| 13 | Trojan.PWS.Stealer.2830 | 0.37% |

| 14 | Trojan.PWS.Panda.547 | 0.35% |

| 15 | Win32.HLLM.Beagle | 0.32% |

| 16 | Trojan.PWS.Panda.2401 | 0.30% |

| 17 | Trojan.MulDrop2.64582 | 0.26% |

| 18 | Trojan.PWS.Stealer.1932 | 0.25% |

| 19 | Trojan.PWS.Panda.655 | 0.25% |

| 20 | Trojan.Siggen5.13188 | 0.21% |

File malevoli, rilevati ad aprile sui computer degli utenti

| 01.04.2013 00:00 - 30.04.2013 23:00 | ||

| 1 | SCRIPT.Virus | 0.68% |

| 2 | Adware.Downware.915 | 0.65% |

| 3 | Tool.Unwanted.JS.SMSFraud.26 | 0.55% |

| 4 | Adware.Downware.179 | 0.47% |

| 5 | Adware.InstallCore.99 | 0.39% |

| 6 | JS.Redirector.189 | 0.38% |

| 7 | JS.IFrame.387 | 0.37% |

| 8 | Trojan.Packed.24079 | 0.36% |

| 9 | Adware.InstallCore.101 | 0.36% |

| 10 | Trojan.Redirect.140 | 0.34% |

| 11 | Adware.Webalta.11 | 0.34% |

| 12 | Tool.Unwanted.JS.SMSFraud.10 | 0.33% |

| 13 | JS.Redirector.188 | 0.33% |

| 14 | JS.Redirector.175 | 0.31% |

| 15 | Trojan.Fraudster.394 | 0.31% |

| 16 | Win32.HLLW.Shadow | 0.30% |

| 17 | Win32.HLLW.Autoruner.59834 | 0.29% |

| 18 | Tool.Skymonk.11 | 0.29% |

| 19 | Adware.Downware.1109 | 0.28% |

| 20 | Trojan.Fraudster.407 | 0.27% |