Doctor Web: resoconto sui malware di giugno

Panoramiche sui virus | Notizie "calde" | Tutte le notizie | Sui virus

2 luglio 2013

Statistiche sui malware

Secondo le statistiche raccolte a giungo 2013 dall'utility di cura Dr.Web CureIt!, una delle minacce più attuali è stato il Trojan.Mods.2 responsabile del 3,97% delle infezioni trovate. Questo malware reindirizza l'utente sulle pagine web create dai truffatori. Su tali pagine all'utente viene chiesto di dare il suo numero di telefono e di inserire un codice di conferma. Come risultato, l'utente si abbona a qualche "servizio informativo" per cui al suo conto viene addebitato un canone di abbonamento.

Inoltre, la versione precedente di questa minaccia (Trojan.Mods.1) rimane anche molta attiva e occupa il quarto posto nella classifica di giugno (1,45%). Trojan.Hosts.6815 (2,94%) e Trojan.DownLoader9.19157 (1,92%) sono rispettivamente alla seconda e alla terza posizione. La tabella sottostante enumera le minacce più diffuse a giugno secondo i dati delle scansioni eseguite da Dr.Web CureIt!:

| Nome | % |

| Trojan.Mods.2 | 3.97 |

| Trojan.Hosts.6815 | 2.94 |

| Trojan.DownLoader9.19157 | 1.92 |

| Trojan.Mods.1 | 1.45 |

| Trojan.Hosts.6838 | 1.44 |

| Trojan.Zekos | 1.22 |

| BackDoor.IRC.NgrBot.42 | 1.18 |

| Trojan.MulDrop4.25343 | 0.80 |

| Trojan.MayachokMEM.7 | 0.76 |

| Trojan.Packed.24079 | 0.75 |

Botnet

A giugno 2013, è comparsa una nuova versione del malware Linux.Sshdkit di cui abbiamo scritto a febbraio 2013. Secondo le informazioni del 27 giugno, la botnet basata sulla versione procedente del programma malevolo include solo 42 nodi attivi, e negli ultimi trenta giorni vi sono stati soltanto otto nuovi casi di infezione dei server Linux.

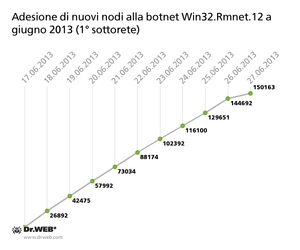

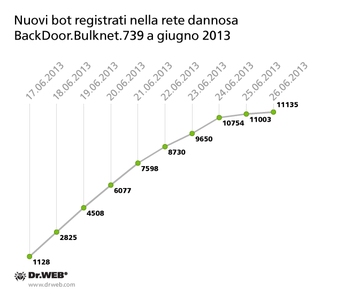

Nello stesso tempo, il virus Win32.Rmnet.12 ingrandisce la sua botnet. La prima delle sottoreti studiate dagli specialisti di Doctor Web ora include 459192 postazioni, la seconda ne ha 613135. Sul diagramma si vede quanti bot nuovi si sono registrati nella rete dannosa a giugno 2013:

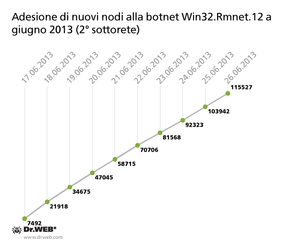

La botnet Win32.Rmnet.16 adesso include 4674 bot attivi (nel mese scorso erano 5220), e solo 239 computer si sono connessi alla rete dannosa a giugno. È diminuito anche il numero di postazioni su cui sono stati scoperti moduli malevoli Trojan.Rmnet.19. A maggio, quest'ultima botnet contava 20235 nodi, mentre i dati del 27 giugno mostrano una quantità di 15611 nodi. Il diagramma sotto presenta le cifre di bot nuovi, anch'esse diminuite. Se a maggio, 8447 postazioni nuove si sono registrate sul server di gestione, nel periodo dal 17 al 27 giugno sole 738 postazioni hanno aderito alla botnet.

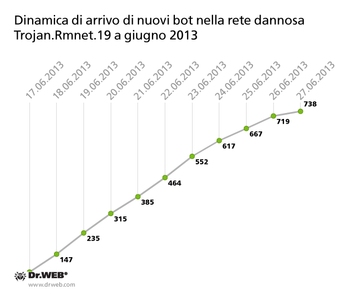

Anche la dimensione della botnet BackDoor.Bulknet.739 è decresciuta alquanto. In precedenza, Doctor Web ha comunicato di aver intercettato uno dei server di comando di questa botnet. Se a maggio la botnet conteneva 17242 computer infetti, alla fine di giugno il numero era 16024. Sul diagramma possiamo seguire quanti bot nuovi si sono connessi al server controllato da Doctor Web:

Non è molto cambiato il numero di postazioni intrappolate nella botnet BackDoor.Dande, una rete composta da calcolatori con speciale software per farmacie. Adesso in una sottorete delle due conosciute da Doctor Web, sono inclusi 1209 computer, e nell'altra sottorete vi sono 268 computer, cioè si osserva un calo di 92 e di 63 computer rispetto a maggio.

La botnet BackDoor.Flashback.39, una minaccia per computer Apple, si riduce gradualmente, però il progresso è più lento di quanto si vorrebbe. Il 27 giugno la botnet BackDoor.Flashback.39 univa 62069 Mac infetti, meno 3918 nodi rispetto a maggio.

Minaccia del mese

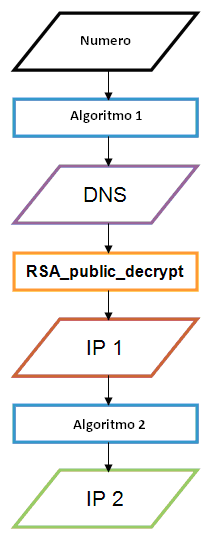

A giugno, ai malware per Linux esistenti si è aggiunta una nuova versione del trojan Linux.Sshdkit. La versione aggiornata è studiata, come anche quella precedente, per rubare credenziali di accesso ai server Linux. Nominata Linux.Sshdkit.6, la nuova versione è stata modificata dagli hacker per impedire agli specialisti di sicurezza informatica di intercettare le credenziali rubate. Per esempio, gli autori hanno cambiato il metodo con cui il trojan determina gli indirizzi dei server su cui deve mandare le informazioni rubate. Adesso per computare l’indirizzo del server destinatario, il programma malevolo utilizza un record di testo speciale che contiene dati cifrati tramite una chiave RSA di 128 byte. La figura sottostante mostra l’algoritmo di generazione dell’indirizzo del server destinatario:

Inoltre, gli autori del trojan hanno modificato il suo algoritmo di ricezione comandi: adesso al programma malevolo si trasferisce una stringa speciale per la quale si controlla il valore di hash. Questa minaccia è stata descritta in una notizia pubblicata da Doctor Web.

Un'altra ondata di encoder

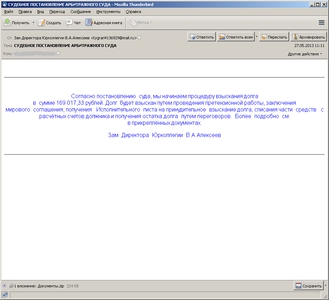

I trojan – encoder sono diventati un vero problema per gli utenti dei PC. Negli ultimi tre mesi, il laboratorio antivirale di Doctor Web ha ricevuto circa 2800 richieste di assistenza connesse a questi programmi malevoli, mentre a giugno il numero complessivo di richieste di cura ha superato 700. Le versioni più diffuse a giugno 2013 sono stati il Trojan.Encoder.94 e il Trojan.Encoder.225. I malintenzionati propagano queste minacce soprattutto in email. Per esempio, il Trojan.Encoder.225 può essere inserito nel sistema operativo tramite un'email con allegati del formato RTF (ma l'estensione visualizzata è .doc) che sfruttano una vulnerabilità di Microsoft Office. Il Trojan.Encoder.94 spesso viene scaricato mediante il programma BackDoor.Poison incluso nelle email malevole che imitano informative o notifiche, per esempio, possono contenere gli allegati Come riscuotere gli arretrati.doc e Sentenza della Corte di arbitrato.exe.

Poiché il carico imposto sul laboratorio antivirale di Doctor Web è cresciuto percettibilmente, dal 19 giugno 2013 abbiamo cominciato a fornire l'assistenza di decifratura file solo agli utenti registrati dei nostri prodotti. Potete informarvi sui modi di propagazione degli encoder e su come combatterli da un nostro articolo.

Minacce per le piattaforme mobile

Il primo mese estivo ha mostrato che il rischio più serio per i proprietari dei dispositivi mobili rimane il furto delle informazioni personali (credenziali di account, SMS, storia delle chiamate e così via). Per ottenere tali informazioni, i malintenzionati utilizzano sia trojan, che spyware specializzato, distribuito come software commerciale.

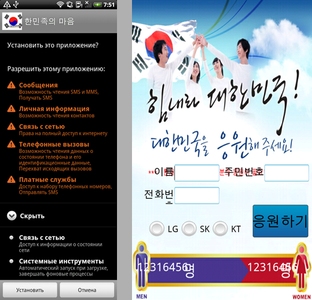

All'inizio d'estate, l'applicazione malevola più importante è stato l'Android.Tempur.1.origin. Questo programma è progettato per rubare informazioni degli utenti di Android sudcoreani (compresi dati bancari, informazioni su SMS in entrata e su chiamate effettuate). I malintenzionati propagano il programma come parte di un altro malware, che Dr.Web chiama Android.MulDrop.8.origin, e anche come un pacchetto apk separato. Il trojan Android.Tempur.1.origin è interessante perché una volta installato sul dispositivo mobile, si sostituisce alle applicazioni bancarie e imita la loro interfaccia invitando l'utente ad inserire dati riservati. Tali dati, così come anche SMS intercettati e informazioni su chiamate, vengono poi trasferiti al server remoto dei criminali. Questa minaccia è stata descritta più nel dettaglio in un articolo pubblicato sul sito di Doctor Web.

Per quello che riguarda spyware commerciali, tra i programmi di questo genere scoperti a giugno si possono segnalare nuove varianti degli spyware per Android conosciuti Android.MobileSpy e Android.SpyBubble, la nuova famiglia Program.Highster, e le applicazioni Program.Stealthgenie e Program.Ownspy progettate rispettivamente per i dispositivi BlackBerry e iOS. È da notare che il Program.Ownspy e i programmi simili sono in grado di funzionare solo sui dispositivi su cui è stata eseguita l'operazione "jailbreak" che apre l'accesso al file system, quindi non rappresentano alcun pericolo per la maggior parte dei proprietari dei dispositivi Apple. Cionondimeno, vi sono molti utenti che usano il sistema operativo iOS modificato e per loro gli spyware potrebbero essere un pericolo.

Come prima, sono numerosi e molto attivi i trojan della famiglia Android.SmsSend che inviano messaggi brevi a numeri premium e abbonano l'utente a servizi a pagamento. A giugno, il database di Dr.Web è stato integrato con più nuove varianti di questi malware. Nella seconda metà del mese, abbiamo osservato che su un portale di notizie russo si propagava un trojan di questo genere, più precisamente Android.SmsSend.465.origin, nascosto in messaggi pubblicitari.

Se un visitatore entrava sul portale dal dispositivo Android, la pagina web visualizzava un banner con la pubblicità di un gioco popolare che in realtà portava al download del sopraindicato programma malevolo. Si può leggere su questa minaccia in una nostra notizia.

File malevoli, rilevati a giugno in e-mail

| 01.06.2013 00:00 - 28.06.2013 11:00 | ||

| 1 | Trojan.Packed.196 | 0.77% |

| 2 | Win32.HLLM.MyDoom.54464 | 0.70% |

| 3 | Win32.HLLM.MyDoom.33808 | 0.62% |

| 4 | Trojan.PWS.Panda.655 | 0.57% |

| 5 | Exploit.CVE2012-0158.27 | 0.55% |

| 6 | Trojan.Siggen5.30475 | 0.55% |

| 7 | Trojan.PWS.Stealer.3128 | 0.46% |

| 8 | SCRIPT.Virus | 0.40% |

| 9 | VBS.Rmnet.2 | 0.40% |

| 10 | Win32.HLLM.Beagle | 0.40% |

| 11 | Trojan.PWS.Stealer.2877 | 0.40% |

| 12 | Trojan.MulDrop4.35808 | 0.35% |

| 13 | Trojan.Siggen5.24066 | 0.33% |

| 14 | Trojan.PWS.Multi.911 | 0.33% |

| 15 | Trojan.PWS.Panda.547 | 0.33% |

| 16 | Trojan.Inor | 0.31% |

| 17 | BackDoor.Comet.152 | 0.31% |

| 18 | BackDoor.Tishop.25 | 0.29% |

| 19 | Win32.HLLM.Graz | 0.29% |

| 20 | Trojan.PWS.Stealer.2832 | 0.26% |

File malevoli, rilevati a giugno sui computer degli utenti

| 01.06.2013 00:00 - 28.06.2013 11:00 | ||

| 1 | SCRIPT.Virus | 0.97% |

| 2 | Adware.Downware.915 | 0.75% |

| 3 | Tool.Unwanted.JS.SMSFraud.26 | 0.65% |

| 4 | JS.Packed.5 | 0.60% |

| 5 | Adware.InstallCore.114 | 0.52% |

| 6 | Adware.InstallCore.115 | 0.45% |

| 7 | Adware.InstallCore.101 | 0.44% |

| 8 | Adware.Downware.179 | 0.43% |

| 9 | Adware.Downware.1132 | 0.41% |

| 10 | Adware.Toolbar.202 | 0.39% |

| 11 | Tool.Unwanted.JS.SMSFraud.10 | 0.34% |

| 12 | Tool.Unwanted.JS.SMSFraud.29 | 0.33% |

| 13 | Trojan.Hosts.6838 | 0.33% |

| 14 | Adware.Downware.1157 | 0.33% |

| 15 | JS.IFrame.432 | 0.32% |

| 16 | Tool.Skymonk.11 | 0.32% |

| 17 | Win32.HLLW.Autoruner.59834 | 0.32% |

| 18 | Win32.HLLW.Shadow | 0.31% |

| 19 | Adware.Webalta.11 | 0.31% |

| 20 | Tool.Skymonk.13 | 0.30% |