Resoconto sui malware di agosto 2013

Panoramiche sui virus | Notizie "calde" | Tutte le notizie | Sui virus

2 settembre 2013

Malware più diffusi

Secondo le informazioni raccolte dall'utility di cura Dr.Web CureIt!, il leader per numero di rilevamenti è il Trojan.Loadmoney.1 di cui abbiamo scritto in precedenza. È un malware ideato per scaricare torrent del programma di affiliazione Loadmoney che inoltre installa diversi software da un popolare portale russo. All'inizio di agosto gli specialisti di Doctor Web hanno scoperto un altro malware connesso al programma di affiliazione Loadmoney, il Trojan.LMclicker.1 che aumenta in modo fraudolento le statistiche di visite su siti.

La seconda minaccia più diffusa è il Trojan.Hosts.6815 che altera il file hosts sul computer infetto, un file che risolve i nomi DNS dei siti in rispettivi indirizzi di rete. Al terzo posto si trova il bot IRC BackDoor.IRC.Cirilico.119, al quarto – il Trojan.BtcMine.142, un malware che sfrutta le risorse del computer invaso per ricavare la moneta elettronica Bitcoin. La tabella sottostante riporta le venti minacce più diffuse, rilevate ad agosto sui computer degli utenti tramite l'utility Dr.Web CureIt!:

| Name | Quantity | % |

|---|---|---|

| Trojan.LoadMoney.1 | 32564 | 3.94 |

| Trojan.Hosts.6815 | 19553 | 2.37 |

| BackDoor.IRC.Cirilico.119 | 17453 | 2.11 |

| Trojan.BtcMine.142 | 17272 | 2.09 |

| Trojan.Mods.2 | 14618 | 1.77 |

| Trojan.MayachokMEM.7 | 13486 | 1.63 |

| Trojan.DownLoad3.26006 | 9345 | 1.13 |

| BackDoor.IRC.NgrBot.42 | 8018 | 0.97 |

| Trojan.MayachokMEM.8 | 7193 | 0.87 |

| Trojan.DownLoader9.19157 | 6977 | 0.84 |

| Trojan.Mods.1 | 6821 | 0.83 |

| Trojan.Fraudster.524 | 6230 | 0.75 |

| Trojan.Hosts.6838 | 6098 | 0.74 |

| BackDoor.Bulknet.963 | 5815 | 0.70 |

| Win32.HLLP.Neshta | 5673 | 0.69 |

| Trojan.BtcMine.146 | 5416 | 0.66 |

| Trojan.Winlock.8811 | 5409 | 0.65 |

| BackDoor.Maxplus.24 | 5354 | 0.65 |

| Win32.HLLW.Autoruner1.51068 | 5184 | 0.63 |

| Trojan.Inject2.23 | 5160 | 0.62 |

Botnet

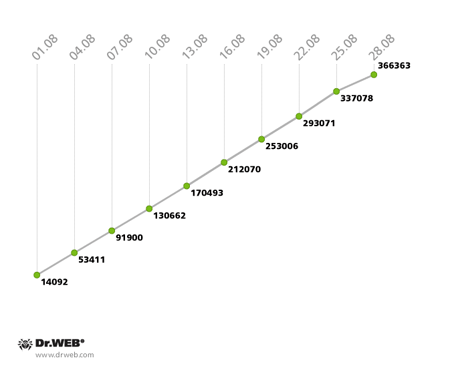

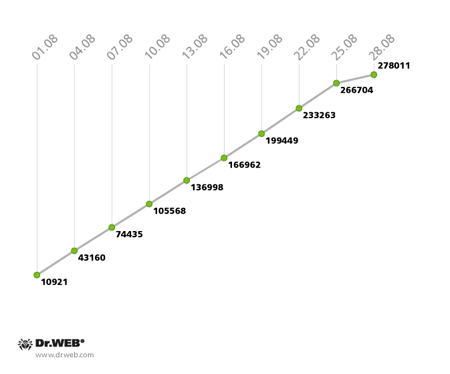

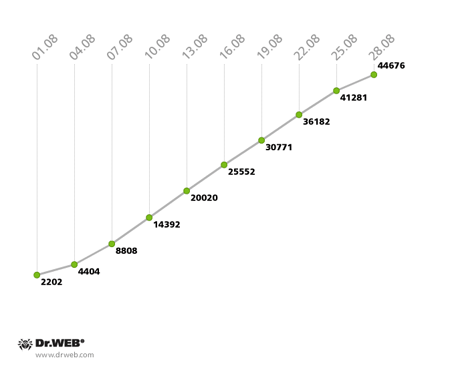

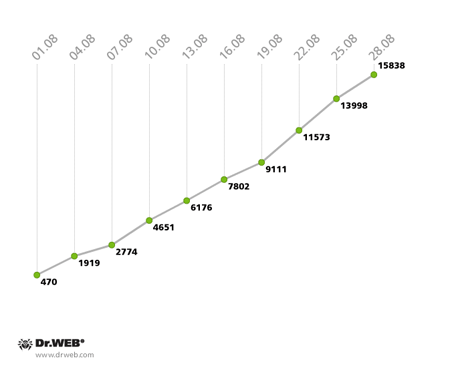

Continua una crescita contenuta della botnet composta da computer infetti del "file virus" Win32.Rmnet.12. Nella prima sottorete la crescita giornaliera è attorno a dodicimila bot, nella seconda è diecimilacinquecento. I diagrammi sottostanti illustrano i cambiamenti.

Andamento di registrazione di nuovi bot nella botnet Win32.Rmnet.12 ad agosto 2013 (1° sottorete)

Andamento di registrazione di nuovi bot nella botnet Win32.Rmnet.12 ad agosto 2013 (2° sottorete)

La botnet Win32.Rmnet.16 si espande con velocità costante: in media, ogni giorno a questa rete dannosa aderiscono circa millecinquecento computer recentemente infettati. Il diagramma fa vedere i numeri di crescita ad agosto.

Andamento di registrazione di nuovi bot nella botnet Win32.Rmnet.16 ad agosto 2013

Anche la botnet del modulo dannoso Trojan.Rmnet.19 ha dimostrato un piccolo aumento: ad agosto sono stati registrati 685 casi di infezione, mentre la quantità totale di bot è rimasta sullo stesso livello e il 28 agosto 2013 era pari a 5014. Sono cresciuti anche i numeri della botnet BackDoor.Bulknet.739 creata per inviare in massa email indesiderate. In questa botnet il numero medio giornaliero di bot attivi non è cambiato rispetto al mese scorso ed era circa duemilacinquecento bot. Il numero medio di computer infettati che si registravano nella botnet ogni giorno era circa cinque – seicento computer. I cambiamenti dei numeri di questa botnet si possono vedere sul diagramma sottostante:

Andamento di registrazione di nuovi bot nella botnet BackDoor.Bulknet.739 ad agosto 2013

La dimensione della botnet creata sulla base del trojan BackDoor.Dande (progettato per rubare informazioni dai computer delle aziende farmaceutiche) non è cambiata di molto nel mese scorso: alla fine di agosto la botnet includeva 1279 macchine compromesse.

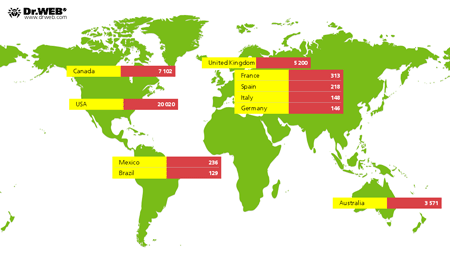

Praticamente nessun cambiamento si è verificato nelle statistiche della botnet BackDoor.Flashback.39 composta da computer Mac OS X. Alla fine di agosto, il numero generale di Mac infetti era 38822. Esaminando la geografia di diffusione di questo malware, possiamo constatare che il numero più grande di Mac infetti riguarda gli Stati Uniti (20020), al secondo posto sta Canada con 7102 bot, il terzo posto è occupato da Gran Bretagna (5200). Quindi seguono Australia con 3571 bot, Francia — 313, Messico — 236, Spagna — 218. 148 utenti di Mac compromessi abitano in Italia, 146 in Germania e 129 in Brasile. In Russia è stato registrato soltanto un caso di infezione. La cartina sottostante visualizza i numeri della botnet BackDoor.Flashback.39 per paese.

Minaccia del mese: Linux.Hanthie

Prima dell’esplosione, circa un anno fa, dell'epidemia BackDoor.Flashback.39, gli utenti credevano che il sistema operativo Mac OS X fosse completamente sicuro. Allo stesso modo adesso si pensa che non esistano minacce per il sistema operativo Linux. Tuttavia, ad agosto gli specialisti di Doctor Web hanno studiato un altro trojan per questo sistema operativo, nominato Linux.Hanthie.

Linux.Hanthie (anche conosciuto come Hand of Thief, cioè "mano del ladro" in inglese) si posiziona come un bot della classe FormGrabber o un BackDoor per il SO Linux che dispone di funzioni anti-rilevamento e di un caricamento automatico nascosto, non richiede i privilegi di amministratore e usa la crittografia forte (256 bit) per la comunicazione con il pannello di controllo. Il bot può essere configurato in modo flessibile mediante il file di configurazione.

Quando è avviato, il trojan blocca l'accesso del computer agli indirizzi da cui si scaricano software o aggiornamenti antivirali. Il trojan può resistere all'analisi e all'avvio in ambienti isolati o virtuali. La versione corrente di Linux.Hanthie non ha meccanismi di replicazione automatica perciò sui forum di hacker i creatori del trojan consigliano di propagarlo tramite metodi del social engineering. Il trojan può funzionare in diverse distribuzioni Linux, comprese Ubuntu, Fedora e Debian, e supporta otto tipi di ambienti desktop, per esempio GNOME e KDE.

Lo scopo principale di Linux.Hanthie è intercettare e inviare ai malintenzionati i dati inseriti dagli utenti in formulari su diverse pagine web. Il trojan può incorporare un "grabber" (un programma ideato per rubare dati) in Mozilla Firefox, Google Chrome, Opera, nonché nei browser Chromium e Ice Weasel che funzionano esclusivamente sotto Linux. Inoltre, il trojan svolge le funzioni di un backdoor, e in tale caso i dati scambiati con il server di controllo vengono cifrati. Una notizia pubblicata sul sito di Doctor Web descrive questa minaccia in più dettagli.

Altri eventi del mese

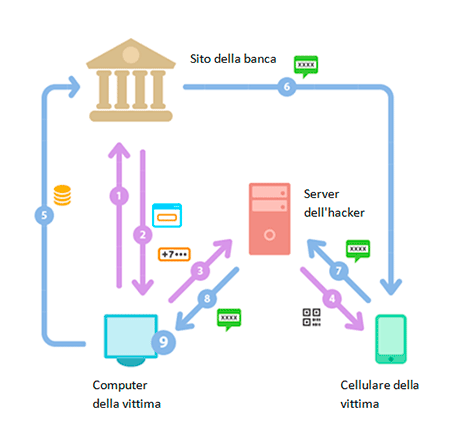

Ad agosto sono comparse alcune notizie importanti che riguardavano la sicurezza informatica delle banche. Un esperto in sicurezza informatica ben noto ha parlato in un articolo nel suo blog del 19 agosto degli attacchi ai clienti di alcune banche che gli hacker attuavano sfruttando i dispositivi Android e i computer delle vittime. I trojan costruiti da moduli standard per Android tramite Perkele potevano eludere l'autenticazione a più fattori, utilizzata da molte banche. Molti clienti di banche tedesche sono diventati vittime della frode avendo installato un malware inviato dai malintenzionati sotto forma di un certificato di sicurezza della banca. Lo schema criminale è come segue:

Quando la vittima entra sul sito della banca (v. figura, freccia 1), il trojan (Zeus o Citadel o qualsiasi altro) esegue un web inject (incorpora un codice) nel browser (freccia 2) che propone all'utente di immettere il numero di cellulare e il tipo di sistema operativo (posizione 9). Questi dati si trasmettono al server dell'hacker (freccia 3) il quale invia una query al dispositivo mobile (freccia 4). Alla vittima viene proposto di scansionare dal dispositivo mobile un codice QR che sarebbe un modulo di protezione aggiuntivo ma in realtà è un programma malevolo. Appena l'utente ha scansionato il codice QR, il programma malevolo si scarica e si installa sul dispositivo mobile, il che permette ai malintenzionati di intercettare gli SMS in arrivo. A questo punto il trojan sul computer inizia automaticamente a effettuare operazioni finanziarie sul conto bancario della vittima (freccia 5). Quando la banca invia un SMS con un codice mTAN (freccia 6), il malware sul dispositivo mobile lo intercetta e trasmette al server dell'hacker (freccia 7). Il trojan sul computer riceve il codice (freccia 8) e completa i pagamenti non autorizzati.

I truffatori informatici hanno interesse anche verso le banche russe. Secondo le informazioni di un portale, per qualche tempo esisteva un sito di phishing che imitava il sito ufficiale della Prima Banca Depositaria con la sede a Mosca. La presenza della risorsa fraudolenta è stata riferita alla Banca Centrale di Russia dopo di che il sito è stato chiuso. Possiamo accorgerci di una coincidenza: la notizia sul phishing è stata pubblicata il 19 agosto e già il giorno successivo questa banca ha informato di un'altra frode – una falsificazione di garanzie bancarie della stessa.

Oltre alle frodi finanziarie, sempre più numerosi sono gli schemi fraudolenti di vendita di "merci virtuali", per esempio, dei "mi piace" dei social network. Alcuni utenti sono disposti a pagare per la possibilità di accrescere il numero dei "mi piace" sulla loro pagina perché facilita la promozione dei prodotti e dei servizi: infatti, un numero alto di "mi piace" rende il prodotto più attraente agli occhi dei consumatori. I malintenzionati vendono account Twitter e Instagram che in realtà non esistono. Per creare gli account falsi, si usa una versione insolita del malware Trojan.PWS.Panda. Il software Dr.Web individua questa minaccia come Trojan.PWS.Panda.106.

Inoltre, ad agosto è stata registrata una nuova versione del trojan BackDoor.Maxplus che svolge le funzioni di keylogger e connette il computer infetto alla rete peer-to-peer creata dai malintenzionati. Per ingannare gli antivirus, questo trojan impiega metodi di mascheramento molto speciali. Una volta avviato sul dispositivo infetto, il trojan si copia in due cartelle alla volta che sono collocate non in ordine alfabetico. I nomi degli eseguibili del BackDoor.Maxplus sono scritti nel registro da destra a sinistra, come si usa scrivere in lingue semitiche (arabo, ebraico). La definizione di questo malware è stata aggiunta ai database virali Dr.Web.

Altri eventi: ad agosto gli specialisti di Doctor Web hanno rilevato il Trojan.WPCracker.1 che viola siti web gestiti dai sistemi CMS (Sistema gestione contenuti) più comuni; hanno sviluppato un'utility di decifratura di file cifrati dal Trojan.Encoder.252; hanno studiato una truffa largamente diffusa nel web russo.

Minacce mobile

L'ultimo mese estivo è stato abbastanza tranquillo quanto riguarda la comparsa di minacce per dispositivi mobili. Ad agosto i database Dr.Web sono stati integrati con alcuni trojan della famiglia Android.SmsSend che mandano SMS a costo elevato e abbonano l'utente a servizi a pagamento. È stata scoperta una grande quantità di spyware commerciali che funzionano sui dispositivi iOS con jailbreak. Queste applicazioni sono pericolose perché, installate dai malintenzionati di nascosto, possono seguire l'utente, per esempio, intercettare SMS, ottenere le informazioni sulle chiamate, determinare le coordinate GPS del dispositivo e inviare tutti i dati raccolti sul server remoto. Queste applicazioni sono state descritte nel dettaglio in un articolo speciale sul sito di Doctor Web.

File malevoli, rilevati ad agosto in e-mail

| 01.08.2013 00:00 - 31.08.2013 23:00 | ||

| 1 | Trojan.Winlock.8811 | 1.11% |

| 2 | Trojan.PWS.Panda.4379 | 1.00% |

| 3 | Trojan.Packed.24465 | 0.86% |

| 4 | Trojan.Inject2.23 | 0.64% |

| 5 | Trojan.PWS.Stealer.3243 | 0.53% |

| 6 | Trojan.PWS.Panda.655 | 0.51% |

| 7 | Trojan.PWS.Panda.547 | 0.46% |

| 8 | Win32.HLLM.MyDoom.33808 | 0.44% |

| 9 | Trojan.Proxy.25849 | 0.35% |

| 10 | Trojan.DownLoader4.56255 | 0.35% |

| 11 | Win32.HLLW.Autoruner.25074 | 0.33% |

| 12 | Trojan.Spambot.12288 | 0.33% |

| 13 | Trojan.PWS.Panda.786 | 0.29% |

| 14 | Win32.HLLM.Beagle | 0.29% |

| 15 | Trojan.PWS.Stealer.946 | 0.26% |

| 16 | Trojan.MulDrop4.35808 | 0.26% |

| 17 | BackDoor.Comet.700 | 0.26% |

| 18 | Win32.HLLM.MyDoom.54464 | 0.26% |

| 19 | Trojan.DownLoad3.28161 | 0.26% |

| 20 | Trojan.DownLoader9.40193 | 0.26% |

File malevoli, rilevati ad agosto sui computer degli utenti

| 01.08.2013 00:00 - 31.08.2013 23:00 | ||

| 1 | Exploit.SWF.254 | 1.28% |

| 2 | SCRIPT.Virus | 1.11% |

| 3 | Adware.Downware.915 | 0.85% |

| 4 | Trojan.Fraudster.524 | 0.71% |

| 5 | Trojan.LoadMoney.1 | 0.71% |

| 6 | Adware.InstallCore.122 | 0.68% |

| 7 | Adware.Downware.179 | 0.60% |

| 8 | JS.IFrame.482 | 0.57% |

| 9 | Tool.Unwanted.JS.SMSFraud.26 | 0.51% |

| 10 | Adware.Downware.1328 | 0.40% |

| 11 | Adware.Downware.1317 | 0.38% |

| 12 | Trojan.InstallMonster.28 | 0.38% |

| 13 | Adware.InstallCore.124 | 0.37% |

| 14 | Tool.Skymonk.11 | 0.36% |

| 15 | Adware.Toolbar.202 | 0.35% |

| 16 | Adware.InstallCore.114 | 0.35% |

| 17 | Tool.Unwanted.JS.SMSFraud.29 | 0.33% |

| 18 | Trojan.Fraudster.394 | 0.32% |

| 19 | Trojan.LoadMoney.17 | 0.31% |

| 20 | Tool.Unwanted.JS.SMSFraud.10 | 0.30% |