Resoconto sui malware di settembre 2013

Panoramiche sui virus | Notizie "calde" | Tutte le notizie | Sui virus

1° ottobre 2013

Malware più diffusi

Secondo le informazioni raccolte dall'utility Dr.Web CureIt! a settembre 2013, il malware più spesso trovato sui computer scansionati è sempre il Trojan.LoadMoney.1 — un'applicazione per il download di file generati dal programma di partner Loadmoney. Al secondo posto della classifica si trova il Trojan.Hosts.6815 — questo malware altera il file hosts per reindirizzare il browser verso risorse fraudolente o malevole. Al terzo posto sta il Trojan.InstallMonster.28 — un altro downloader, questo volta associato al programma di partner Installmonster. Più avanti seguono l'adware Trojan.Packed.24524 e il programma Trojan.Mods.3 che sostituisce furtivamente pagine web visualizzate dall'utente nel browser. La tabella sottostante riporta le venti minacce più diffuse a settembre, secondo le informazioni dell'utility Dr.Web CureIt!:

| Name | Quantity | % |

|---|---|---|

| Trojan.LoadMoney.1 | 16987 | 3.75 |

| Trojan.Hosts.6815 | 11088 | 2.45 |

| Trojan.InstallMonster.28 | 7174 | 1.58 |

| Trojan.Packed.24524 | 6118 | 1.35 |

| Trojan.Mods.3 | 6040 | 1.33 |

| Trojan.MayachokMEM.8 | 5716 | 1.26 |

| Trojan.Fraudster.524 | 4753 | 1.05 |

| Trojan.BtcMine.142 | 4532 | 1.00 |

| Trojan.DownLoad3.26006 | 4467 | 0.99 |

| BackDoor.IRC.NgrBot.42 | 4420 | 0.98 |

| Trojan.Mayachok.18634 | 4288 | 0.95 |

| BackDoor.IRC.Cirilico.119 | 4067 | 0.90 |

| Trojan.Mods.2 | 3985 | 0.88 |

| Trojan.Mods.1 | 3630 | 0.80 |

| BackDoor.Maxplus.24 | 3531 | 0.78 |

| Trojan.DownLoader9.19157 | 3457 | 0.76 |

| Trojan.Hosts.6838 | 3415 | 0.75 |

| Trojan.SMSSend.4196 | 3300 | 0.73 |

| Trojan.MayachokMEM.9 | 3197 | 0.71 |

| Win32.HLLP.Neshta | 3158 | 0.70 |

Botnet

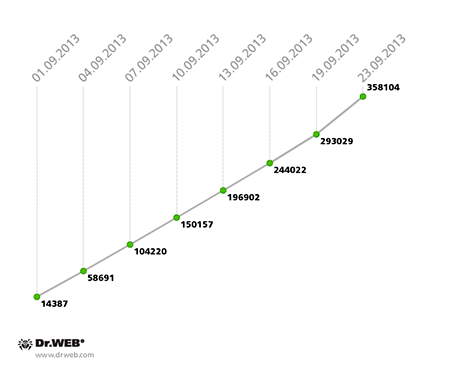

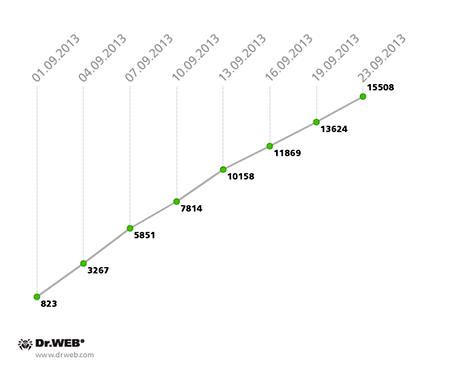

Continua la crescita della botnet composta da computer Windows infetti del "file virus" Win32.Rmnet.12. Se ad agosto a una delle sottoreti controllate da Doctor Web si connettevano circa dodicimila bot nuovi al giorno, a settembre il numero medio giornaliero era sedicimila. La crescita della prima sottorete della botnet Win32.Rmnet.12 a settembre 2013 si vede nel seguente diagramma.

Nuovi bot nella botnet Win32.Rmnet.12 a settembre 2013 (1° sottorete)

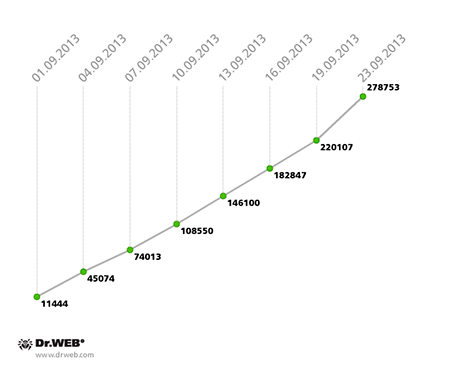

Nella seconda sottorete della Win32.Rmnet.12, il numero medio giornaliero di bot è anche aumentato. Ad agosto si registravano circa diecimilacinquecento casi di infezione al giorno, a settembre circa undicimilacinquecento. Possiamo vedere i cambiamenti nel diagramma sotto.

Nuovi bot nella botnet Win32.Rmnet.12 a settembre 2013 (2° sottorete)

D'altra parte, è quasi cessata l'espansione della botnet basata sul virus affine Win32.Rmnet.16. Ad agosto la crescita media giornaliera era millecinquecento macchine Windows, ma nel periodo dal 1° al 20 settembre a questa rete dannosa si connettevano non più di venti computer nuovi al giorno. Negli ultimi giorni di settembre non era alcun aumento della botnet. Ugualmente, è poco attiva anche la botnet costruita sulla base del modulo malevolo Trojan.Rmnet.19. A settembre la crescita media giornaliera era attorno a quindici bot nuovi, mentre il numero di bot attivi è diminuito da 5014 a 4640.

Non è cambiato di molto l'andamento dell'espansione della botnet BackDoor.Bulknet.739: come pure ad agosto, il numero medio di computer nuovi che aderivano alla rete ogni giorno era cinquecento - seicento. Il diagramma mostra l'aumento della BackDoor.Bulknet.739 a settembre.

Nuovi bot nella botnet BackDoor.Bulknet.739 a settembre 2013

Non è cambiata la dimensione della botnet creata dai malintenzionati per il furto di informazioni dai computer delle aziende farmaceutiche. Questa botnet è composta dai computer infetti del trojan BackDoor.Dande. A settembre il numero totale di computer è stato 1232, diminuito di 47 PC rispetto alla cifra di agosto. La dimensione della botnet BackDoor.Flashback.39 comprendente computer Mac OS X è rimasta quasi la stessa rispetto al mese precedente. Alla fine di agosto il numero totale di Mac infetti era 38.822, mentre alla fine di settembre questa cifra era 38.288, diminuita cioè di 534 computer.

Alla fine di settembre gli specialisti di Doctor Web hanno scoperto una botnet composta da oltre duecentomila dispositivi Android, la più ampia rete Android nel mondo conosciuta per il momento. Per infettare gli smartphone, i malintenzionati hanno utilizzato diverse applicazioni malevole, tra cui il nuovo trojan Android.SmsSend.754.origin e i malware: Android.SmsSend.412.origin (conosciuto da marzo 2013, si propaga sotto forma di un browser mobile), Android.SmsSend.468.origin (conosciuto da aprile 2013) e Android.SmsSend.585.origin che si maschera da un client mobile del social network "OK", conosciuto dal software Dr.Web da giugno 2013. La versione più vecchia dei malware — Android.SmsSend.233.origin — notata nel corso dell'analisi della botnet è stata aggiunta ai database virali Dr.Web ancora a novembre 2012. Nella maggior parte dei casi, le fonti di infezione sono stati siti dei malintenzionati e siti violati che propagano programmi malevoli.

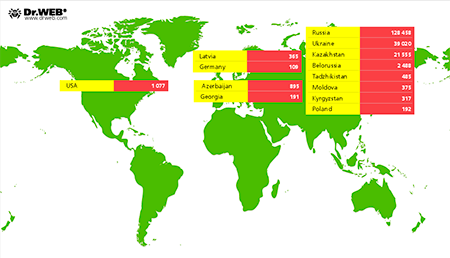

I dati raccolti da Doctor Web mostrano che attualmente la botnet comprende oltre duecentomila dispositivi Android infetti di cui il numero più grande appartiene agli utenti russi (128.458), al secondo posto si trova Ucraina con 39.020 bot seguita da Kazakistan: 21.555 dispositivi compromessi. La distribuzione per paese è mostrata sulla seguente immagine.

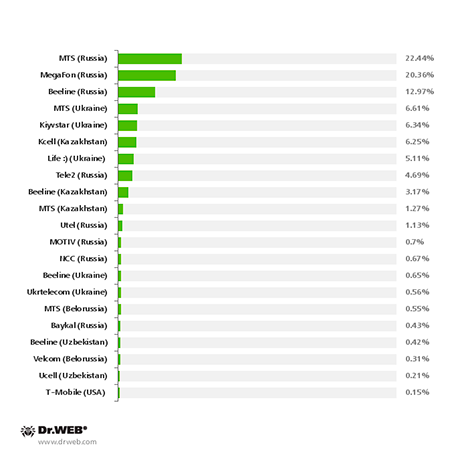

Il diagramma mostra la distribuzione per operatore di telefonia mobile.

Il numero di smartphone Android diventati vittime in questo incidente è uno dei numeri più grandi che sono stati registrati nel semestre corrente. Secondo le stime preliminari di Doctor Web, il danno causato agli utenti potrebbe ammontare a diverse centinaia di migliaia di dollari.

Il 25 settembre 2013 la botnet contava già 226.464 dispositivi Android, di cui 142.302 si trovavano in Russia, 45.010 in Ucraina, 23.608 in Kazakistan e 2.915 in Bielorussia. In media ogni giorno alla rete si connettono 2.209 dispositivi Android recentemente infettati.

Si può leggere di questa botnet e dei programmi malevoli utilizzati dai malintenzionati per crearla in un articolo panoramico pubblicato da Doctor Web.

Minaccia del mese

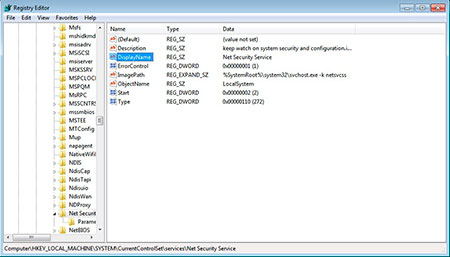

All'inizio di settembre gli analisti dei virus di Doctor Web hanno studiato il trojan BackDoor.Saker.1 BackDoor.Saker.1 la cui funzione principale è memorizzare la sequenza di tasti premuti dall'utente sulla tastiera (keylogging). Inoltre, il programma malevolo può aggirare il controllo degli account utente (UAC) di Windows.

Il BackDoor.Saker.1 raccoglie e invia ai malintenzionati le informazioni sul computer infetto, quali la versione di Windows, la frequenza del processore, la quantità di RAM fisica, il nome del computer, il nome dell'utente, il numero di serie del disco rigido. Quindi in una delle cartelle di sistema il trojan crea un file in cui registra le sequenze di tasti premuti dall'utente sulla tastiera del computer. Inoltre, il backdoor attende una risposta del server remoto la quale potrebbe contenere i seguenti comandi: riavviare, spegnere il computer, rimuovere il backdoor, lanciare un thread separato per eseguire un comando tramite shell o per avviare un gestore di file malevolo che può scaricare file dal computer dell'utente, scaricare file attraverso la rete, creare cartelle, rimuovere, spostare ed eseguire file. Le maggiori informazioni su questa minaccia sono disponibili in un articolo sul sito di Doctor Web.

Minacce per Android

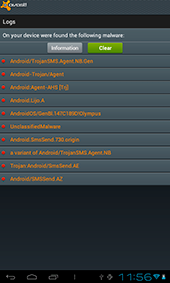

Il primo mese di autunno è stato poco calmo per gli utenti del sistema operativo Android. In tutto questo periodo Doctor Web registrava la comparsa di diverse applicazioni malevole per questo sistema operativo, tra cui vi erano trojan che inviano SMS all'insaputa degli utenti, falsi antivirus, spyware e altre minacce.

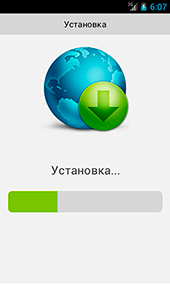

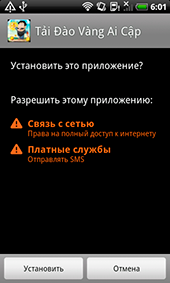

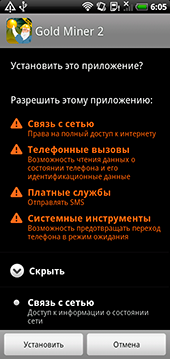

Uno degli eventi più notevoli è stata la scoperta della botnet Android più grande del mondo. I bot erano infetti dei trojan Android.SmsSend. Gli analisti dei virus di Doctor Web hanno valutato in duecentomila la quantità totale di smartphone e tablet intrappolati nella rete dannosa. Per costruire la botnet, i malintenzionati hanno utilizzato diverse applicazioni malevole munite della possibilità di ricevere ed eseguire comandi mandati da un server remoto. Come la maggioranza dei programmi del tipo Android.SmsSend, questi trojan si propagavano sotto forma di installer di applicazioni ricercate, quali mobile browser e client di social network. La versione più recente di questi trojan – Android.SmsSend.754.origin – si propagava con gli stessi metodi.

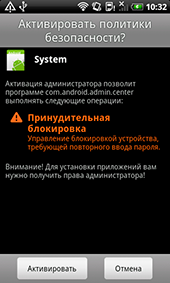

Il trojan Android.SmsSend.754.origin è un applicazione con il nome Flow_Player.apk. Una volta penetrato nel sistema operativo, il trojan chiede di avere i privilegi di amministratore del dispositivo per controllare il blocco del display. In seguito l'applicazione malevola nasconde la sua icona dalla schermata principale del dispositivo.

Dopo l'installazione e l'avvio, il trojan manda ai malintenzionati diverse informazioni sul dispositivo infettato e poi attende ulteriori comandi. Il comando essenziale è mandare un SMS con un testo prestabilito a un numero assegnato. In questo modo i dispositivi infetti possono inviare qualsiasi tipo di SMS, compresi messaggi a costo elevato, e l'invio non dipende dal paese di residenza del proprietario e dall'operatore in uso. Di conseguenza, i creatori della botnet possono sfruttare le sue risorse non soltanto direttamente, ma anche eseguendo ordini di terzi parti. Un articolo pubblicato sul sito di Doctor Web racconta più nel dettaglio di questo incidente nella sfera della sicurezza informatica.

Il profitto che i criminali informatici traggono utilizzando i trojan studiati per inviare SMS è la ragione perché sono tanto diffusi i programmi malevoli di questo tipo. Anche la geografia di presenza di questi trojan si espande. Così a settembre gli specialisti di Doctor Web hanno scoperto un sito vietnamita su cui sotto forma di diversi giochi e applicazioni si nascondeva il trojan Android.SmsSend.760.origin.

Una volta avviate sul dispositivo mobile, le applicazioni malevole spedivano SMS a costo elevato, dopo di che aprivano nel browser una pagina per il download del software cercato dall'utente. Il pericolo però non passava con questo perché si scaricavano programmi alterati e anch'essi all'avvio mandavano SMS a pagamento. Questi programmi alterati sono classificati da Dr.Web come Android.SmsSend.761.origin.

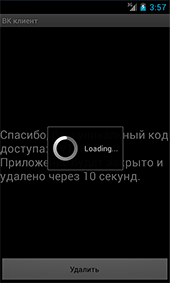

Il malware Android.SmsBot.5 scoperto a metà di settembre può essere considerato affine ai trojan di invio di SMS. Questo programma si propaga sotto forma del client del social network VK. Dopo l'avvio il malware visualizza il seguente avviso: "Grazie, il Suo codice unico di accesso è ********. L'applicazione sarà chiusa e rimossa dopo dieci secondi", in cui ******** è una stringa di otto caratteri. Più avanti il trojan manda un SMS cifrato al numero dei malintenzionati ed elimina la sua icona dalla schermata principale del sistema operativo (con questo, tuttavia, il programma non viene rimosso).

In seguito, l'Android.SmsBot.5 passa nella modalità di attesa e controlla tutti gli SMS in arrivo cercando comandi di gestione inviati dagli hacker. I comandi possono essere i seguenti: inviare o rimuovere SMS, aprire URL, raccogliere informazioni sul dispositivo mobile, effettuare chiamate e altri ancora.

Inoltre, a settembre sono emersi alcuni spyware della famiglia Android.SmsSpy che si camuffavano da applicazioni utili, per esempio, un lettore flash. Questi trojan sono ideati per rubare SMS in arrivo che, in particolare, potrebbero contenere codici mTAN utilizzati per confermare transazioni finanziarie nei sistemi di home banking.

Inoltre, sono stati rilevati tre nuovi programmi malevoli che si mascherano da antivirus per Android: sono Android.Fakealert.8.origin, Android.Fakealert9.origin e Android.Fakealert.10.origin. Tali applicazioni malevoli trovano sui dispositivi minacce inesistenti, per la cui neutralizzazione i malintenzionati richiedono un pagamento. Una delle applicazioni, Android.Fakealert.10.origin, si pubblicizzava come un lettore di filmati "per adulti", però dopo l'avvio imitava l'aspetto di uno strumento di sicurezza che esiste davvero. Il malware avvisava l'utente della necessità di eseguire una scansione del dispositivo mobile e quindi chiedeva di pagare per una versione completa per poter eliminare le minacce.

A settembre è stata individuata un'altra versione del trojan Obad, inserita nel database virale di Dr.Web con il nome di Android.Siggen.3.origin. Questo programma malevolo è in grado di spedire SMS a numeri premium e di scaricare sul dispositivo altri malware. La sua caratteristica principale è la possibilità di sfruttare una falla del SO Android che permette al programma di evitare la rimozione. All'installazione, l'Android.Siggen.3.origin chiede all'utente di avere l'accesso alle funzioni di amministratore del dispositivo e, se i permessi richiesti sono stati concessi, nasconde la sua presenza nella lista di sistema per impedire la modificazione delle impostazioni del SO da parte dell'utente. In questo modo diventa difficile rimuovere il malware con i mezzi standard del SO. I prodotti antivirus Dr.Web per Android possiedono un algoritmo ideato per combattere questo tipo di minaccia e sono capaci di neutralizzare questo trojan e di rimuoverlo dal dispositivo.

Altri eventi del mese

Email malevole intestate "G20"

Secondo un resoconto di un'azienda per la sicurezza informatica, i truffatori hanno sfruttato l'argomento del summit G20 tenuto a San Pietroburgo in Russia per inviare email malevole che contenevano un allegato infetto.

L'archivio in formato RAR contiene un file di shortcut (.LNK) e due file binari. I file binari non rappresentano separatamente alcuna minaccia, però in realtà sono un singolo file diviso in due. Il file di shortcut LNK contiene comandi che uniscono i due file in un file eseguibile e poi avviano quest'ultimo. In seguito il programma malevolo si connette al server dei malintenzionati e riceve comandi da eseguire sul computer infetto, nonché scarica plugin con le funzioni di keylogging (intercettazione della sequenza di tasti premuti dall'utente) e di cattura schermo. I plugin si avviano nel processo del backdoor perciò non vengono elencati tra le applicazioni in esecuzione e quindi sono difficilmente rilevabili. Questo programma malevolo è classificato da Dr.Web come Win32.HLLW.Autoruner1.54698.

Un trojan bancario attacca l'Europa meridionale, Turchia e il Regno Unito

Secondo le informazioni di un'altra azienda, un nuovo trojan ha attaccato computer dei clienti delle banche in Turchia, nella Repubblica Ceca, in Portogallo e Gran Bretagna. Le funzioni di questo trojan somigliano quelle dei trojan delle famiglie Zeus e SpyEye (keylogging, cattura schermo, cattura video, configurazione del proxy remoto, intercettazione di dati trasmessi, web inject), però è diverso per la sua capacità di creare nel sistema infetto un server VNC nascosto.

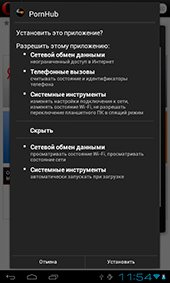

Tramite questo trojan, i malintenzionati ottenevano le credenziali di accesso al conto bancario della vittima e anche proponevano di installare un malware camuffato da un modulo per i sistemi operativi Symbian, Blackberry e Android. Le email con un allegato malevolo *.pdf.exe imitavano avvisi di fornitori di servizi postali o telefonici (è un fatto interessante che gli utenti cechi all'apertura del sito falso ceskaposta.net venivano reindirizzati al vero sito della Posta ceca ceskaposta.cz).

Doctor Web conosce alcune varianti di questo programma: Trojan.Inject1.27640, Trojan.DownLoader10.3567, Trojan.DownLoader9.22851, Trojan.DownLoader10.10165. Il primo record relativo è stato aggiunto ai database di Dr.Web il 31 luglio 2013.

Un trojan si propaga insieme alla versione pirata del gioco GTA V

A settembre molti siti hanno riferito che un trojan si propagava insieme alla versione pirata del gioco Grand Theft Auto V (GTA V). Il portale Gamebomb.ru aveva scritto che la versione illegittima del popolare gioco era scaricabile da Internet. I malintenzionati avevano sfruttato l'occasione e avevano connesso al gioco un programma malevolo.

Il trojan scaricato insieme al gioco visualizza un formulario in cui l'utente dovrebbe immettere il suo numero di cellulare e il codice di conferma ricevuto in un SMS. In questo modo la vittima si abbona a qualche servizio a pagamento e al suo conto di cellulare viene addebitato un euro ogni giorno fino all'annullamento dell'abbonamento. Questo malware è un tipico trojan "SmsSend".

Un trojan bancario cerca di controllare transazioni valutarie nel Medio Oriente e in Asia

Gli analisti da un laboratorio antivirale hanno scoperto una spedizione in massa delle email con un allegato malevolo in formato ZIP. Le email hanno causato danni agli enti finanziari negli Emirati Arabi Uniti, in Pakistan, Nepal e probabilmente anche in altri paesi della regione. Presumibilmente, le email sono state spedite da caselle di posta violate delle aziende finanziarie in India e Pakistan. Lo scopo delle email è propagare il programma dannoso della famiglia Trojan.PWS.Panda, anche conosciuto come Zeus. Ai database virali di Dr.Web questo malware è noto come Trojan.PWS.Panda.2401 ed è stato aggiunto il 10 settembre 2013. Il malware può rubare dati dai sistemi di home banking.

Un trojan per Mac OS Х: made by SEA?

A settembre è stato rilevato il malware BackDoor.Leverage.1, una copia del quale è stata inviata da un utente da Bielorussia al servizio online VirusTotal.

Non si sa di preciso come il malware giungeva sui computer delle vittime. Probabilmente, veniva spedito per email o si trovava su qualche sito infetto. Per il 17 settembre il server di gestione C&C non inviava già comandi sui computer infetti.

Questo malware si maschera da un file JPEG e potrebbe rappresentare una minaccia per il sistema operativo Mac OS X senza la visualizzazione di estensioni di file. Tra i file che il malware scarica sul computer infetto vi è il logotipo del gruppo hacker Syrian Electronic Army (SEA).

Gli esperti informatici credono che solo le versioni precedenti di Mac OS X possano essere compromesse da questo malware, mentre nessun danno può essere causato alla versione Mac OS X 10.8. Pertanto gli utenti possono proteggere i loro computer Apple da questo malware aggiornando tempestivamente la versione del sistema operativo.

Il malware è stato aggiunto al database virale di Doctor Web il 18 settembre 2013. Si pensa che il malware venga usato dai malintenzionati per organizzare attacchi di mira precisa e che non sia molto diffuso.

Attacco dei trojan dal cloud

Thomas Zibert, esperto dell'azienda G Data, ha comunicato che da poco i criminali utilizzano tecnologie del cloud negli attacchi agli utenti dell'home banking. Un componente di un trojan bancario modificato della famiglia Zeus o del trojan Ciavax viene collocato sul server del cloud e scarica sul computer vittima gli altri componenti malevoli. Tramite i trojan bancari i malintenzionati intercettano i dati di pagamenti effettuati dal dispositivo attaccato.

Secondo Zibert, adesso non è possibile individuare siti attaccati e non è un metodo valido il controllo manuale di indirizzi web sulla base degli argomenti poiché una grande quantità di query potrebbe suscitare il sospetto dei malintenzionati.

Gli esperti di G Data ritengono che la disposizione di programmi malevoli nel cloud impedisca gravemente l'analisi e la creazione di metodi validi di protezione. Il software Dr.Web classifica il trojan Zeus come Trojan.PWS.Panda e il trojan Ciavax come Trojan.Mayachok.18612, quest'ultimo è stato aggiunto al database ad aprile 2013.

File malevoli, rilevati a settembre in e-mail

| 01.09.2013 00:00 - 30.09.2013 23:00 | ||

| 1 | Trojan.PWS.Panda.4795 | 0.94% |

| 2 | Trojan.DownLoad3.28161 | 0.78% |

| 3 | Trojan.Packed.24465 | 0.76% |

| 4 | Trojan.DownLoad3.28507 | 0.76% |

| 5 | Trojan.DownLoader10.15301 | 0.69% |

| 6 | Trojan.PWS.Stealer.3243 | 0.65% |

| 7 | Trojan.DownLoader9.22851 | 0.59% |

| 8 | Win32.HLLM.MyDoom.33808 | 0.44% |

| 9 | Trojan.Inject1.27909 | 0.35% |

| 10 | Trojan.DownLoader10.15884 | 0.35% |

| 11 | Trojan.PWS.Panda.4379 | 0.33% |

| 12 | Win32.HLLM.MyDoom.54464 | 0.31% |

| 13 | Trojan.PWS.Panda.547 | 0.30% |

| 14 | Win32.HLLW.Autoruner.25074 | 0.28% |

| 15 | Trojan.Hosts.6838 | 0.28% |

| 16 | BackDoor.Comet.152 | 0.28% |

| 17 | Trojan.Packed.196 | 0.28% |

| 18 | Trojan.DownLoader9.40193 | 0.28% |

| 19 | BackDoor.Comet.700 | 0.26% |

| 20 | Win32.HLLM.Beagle | 0.26% |

File malevoli, rilevati a settembre sui computer degli utenti

| 01.09.2013 00:00 - 30.09.2013 23:00 | ||

| 1 | Exploit.SWF.254 | 1.30% |

| 2 | Trojan.LoadMoney.1 | 0.75% |

| 3 | Trojan.Fraudster.524 | 0.69% |

| 4 | Trojan.InstallMonster.28 | 0.55% |

| 5 | Trojan.Packed.24524 | 0.50% |

| 6 | BackDoor.PHP.Shell.6 | 0.42% |

| 7 | Trojan.LoadMoney.76 | 0.37% |

| 8 | Trojan.Fraudster.394 | 0.35% |

| 9 | Trojan.Hosts.6838 | 0.31% |

| 10 | Trojan.SMSSend.4196 | 0.31% |

| 11 | Win32.HLLW.Shadow | 0.31% |

| 12 | Win32.HLLW.Autoruner.59834 | 0.30% |

| 13 | Trojan.MulDrop4.25343 | 0.29% |

| 14 | Trojan.DownLoader10.17667 | 0.28% |

| 15 | BackDoor.IRC.NgrBot.42 | 0.27% |

| 16 | Trojan.Packed.2782 | 0.23% |

| 17 | Win32.HLLW.Shadow.based | 0.22% |

| 18 | Exploit.Cpllnk | 0.22% |

| 19 | Trojan.Fraudster.502 | 0.18% |

| 20 | JS.Redirector.194 | 0.18% |