Resoconto sui malware di ottobre 2013

Panoramiche sui virus | Notizie "calde" | Tutte le notizie | Sui virus

November 5, 2013

Malware più diffusi

Le informazioni statistiche raccolte dall'utility Dr.Web CureIt! a ottobre mostrano che più spesso i computer scansionati contenevano il Trojan.LoadMoney.1 (un downloader creato dagli organizzatori del programma di partner Loadmoney) nonché una sua versione, nominata LoadMoney.76. Numerosi erano anche i casi quando il computer era infetto del malware Trojan.Hosts.6815 che altera i contenuti del file hosts per reindirizzare il browser verso siti di frode e di phishing. Tra i leader della classifica vi sono anche il downloader Trojan.InstallMonster.28 e l'adware Trojan.Lyrics.11. Di seguito elenchiamo i malware rilevati più spesso a ottobre dall'utility Dr.Web CureIt!:

| Nome | Numero | % |

|---|---|---|

| Trojan.LoadMoney.1 | 4794 | 3.84 |

| Trojan.Packed.24524 | 3716 | 2.98 |

| Trojan.LoadMoney.76 | 3237 | 2.60 |

| Trojan.Hosts.6815 | 2192 | 1.76 |

| Trojan.InstallMonster.28 | 2061 | 1.65 |

| Trojan.Lyrics.11 | 1441 | 1.16 |

| Trojan.InstallMonster.33 | 1226 | 0.98 |

| Win32.HLLP.Neshta | 1192 | 0.96 |

| BackDoor.Andromeda.178 | 982 | 0.79 |

| Trojan.Fraudster.524 | 961 | 0.77 |

| BackDoor.IRC.NgrBot.42 | 947 | 0.76 |

| Trojan.Winlock.8811 | 881 | 0.71 |

| BackDoor.Maxplus.24 | 878 | 0.70 |

| Trojan.Hosts.6838 | 862 | 0.69 |

| Win32.Sector.22 | 829 | 0.66 |

| VBS.Rmnet.2 | 777 | 0.62 |

| Trojan.Fraudster.502 | 738 | 0.59 |

| Win32.HLLW.Gavir.ini | 710 | 0.57 |

| Trojan.Crossrider.1 | 708 | 0.57 |

| Trojan.DownLoader9.19157 | 683 | 0.55 |

Botnet

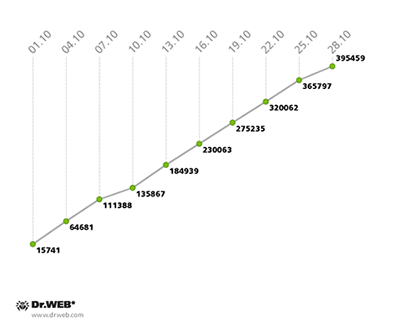

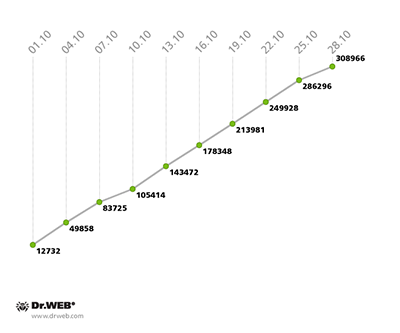

A ottobre la botnet Win32.Rmnet.12 aumentava con lo stesso tasso di prima. Ogni giorno alla prima sottorete dannosa si connettevano circa quindicimila bot nuovi, alla seconda circa undicimila, cioè le cifre sono paragonabili a quelle di settembre. I grafici sottostanti fanno vedere il progresso delle due sottoreti.

Nuovi arrivi nella botnet Win32.Rmnet.12 a ottobre 2013 (1° sottorete)

Nuovi arrivi nella botnet Win32.Rmnet.12 a ottobre 2013 (2° sottorete)

Continua il calo della botnet composta da postazioni infette del modulo dannoso Trojan.Rmnet.19. Così, all'inizio di ottobre i bot erano 4.640, mentre verso la fine del mese il numero si è abbassato fino a 3.851 computer.

Non è cambiata la dimensione della botnet BackDoor.Bulknet.739: secondo i dati del 28 ottobre questa rete dannosa includeva 1.539 computer vittime. È in calo la botnet del trojan BackDoor.Dande che infetta postazioni delle aziende farmaceutiche per rubare informazioni di segreto commerciale: alla fine di settembre la rete includeva 1.232 postazioni, mentre nella terza decade di ottobre il numero si è abbassato fino a 1.105.

Diminuisce gradualmente il numero di computer Apple intrappolati nella botnet del trojan BackDoor.Flashback.39 per Mac OS X. Alla fine di settembre i Mac compromessi erano 38.288 e questa cifra si è abbassata fino a 31.553 alla fine di ottobre.

Minacce per Android

A ottobre gli esperti di Doctor Web hanno individuato alcune applicazioni malevole per Android ideate per il furto delle informazioni riservate degli utenti. Elenchiamone alcune. I trojan Android.Spy.40.origin, Android.Spy.49.origin e Android.SmsForward.14.origin sono orientati agli utenti sudcoreani e si propagano in SMS indesiderati che contengono un link al download del rispettivo file apk dannoso. Questo metodo di propagazione esiste già da lungo e col tempo i malintenzionati lo usano sempre di più per la sua alta efficienza.

Così come molti altri malware simili, i trojan sopranominati possono intercettare gli SMS in arrivo che potrebbero contenere diverse informazioni riservate, per esempio, password mTAN, dati bancari, messaggi personali e di segreto commerciale. Il malware più particolare in questa seria è l'Android.Spy.40.origin: per crearlo, i malintenzionati hanno sfruttato una successiva falla del SO Android che permetteva di evitare il controllo antivirale. La struttura del pacchetto apk del trojan è stata alterata in modo da installare il malware senza ostacoli aggirando il controllo dei programmi antivirali. Abbiamo analizzato questo trojan in un articolo pubblicato sul nostro sito.

Un altro evento notevole a ottobre è stata la scoperta del trojan Android.Zoo.1.origin che si propagava su un sito cinese in un popolare gioco modificato dagli hacker. Una volta insediato sul dispositivo mobile, il trojan raccoglieva informazioni dalla rubrica e le caricava su un server remoto. Le altre funzioni di questo programma: scaricare e installare applicazioni malevole, inviare SMS a numeri premium, aprire determinate pagine web nel browser e così via.

A ottobre sono comparse nuove varianti dei trojan Android.SmsSend e Android.SmsBot – programmi che inviano SMS a numeri premium addebitando al conto un prezzo più alto del solito. Il database dei virus Dr.Web è stato completato con alcuni tali programmi, in particolare, l'Android.SmsSend.853.origin, l'Android.SmsSend.888.origin e l''Android.SmsBot.7.origin' che si propagavano sotto forma di popolari applicazioni e degli installer delle stesse.

Altri eventi del mese

Truffatori "bloccano" le carte di Sberbank

I truffatori hanno inventato un nuovo metodo per ingannare i detentori delle carte bancarie della banca russa Sberbank - questa volta si usano false notifiche inviate per SMS.

Com'è noto ai clienti, le notifiche della banca vengono inviate dai numeri brevi 900 (o in alcune regioni dai numeri 9000, 9001, 8632, 6470, SBERBANK). I truffatori utilizzano numeri che sembrano simili, per esempio, "9oo" (con le due lettere "o" invece di due cifre zero), per spedire SMS fraudolenti informando di aver bloccato la carta in seguito di transazioni sospette. Per scoprire cosa fare, la vittima deve chiamare un numero (+7(499)504-88-24) specificato nell'SMS. Al telefono risponde un truffatore che consiglia al cliente di utilizzare il bancomat più vicino per trasferire tutti i fondi dal conto della carta su un conto nuovo.

In tali casi il seguente dovrebbe mettere in guardia l'utente attaccato: non viene spiegata la causa del blocco della carta, uno sconosciuto chiede al cliente di comunicargli dettagli sensibili della carta bancaria, al cliente viene proposto di effettuare transazioni strane ecc.

Sono stati rilevati pressoché cinquanta tentativi di invio di false notifiche ai clienti di Sberbank. I rispettivi numeri sono stati bloccati e inseriti nella black list dei mittenti di SMS tenuta dai maggiori centri di SMS perciò i malintenzionati non potranno più collegarsi all'operatore di telefonia tramite un altro provider.

Upatre diffonde l'encoder CryptoLocker insieme al trojan bancario Gameover ZeuS

Il 10 ottobre Dell SecureWorks ha comunicato che il trojan bancario Gameover ZeuS si propagava tramite un downloader malevolo. Dopo questa comunicazione, gli esperti della sicurezza informatica hanno scoperto che lo stesso downloader installa anche l'encoder CryptoLocker, un ransomware che estorce pagamento per la possibilità di recuperare i file cifrati.

Il downloader della famiglia Trojan.DownLoad è un file di piccola dimensione che svolge una semplice funzione cioè scarica programmi malevoli sul computer attaccato. Si maschera da un file zip o pdf e si propaga in allegato alle email malevole. Appena l'utente apre tale allegato, sul computer si scaricano programmi dannosi, originalmente, i trojan bancari della famiglia Zbot/ZeuS e adesso anche gli encoder CryptoLocker. L'encoder CryptoLocker non solo impedisce l'accesso al sistema operativo, ma anche costringe l'utente a pagare per la possibilità di decifrare i file criptati.

Un esemplare di queste email malevole è stato analizzato dagli esperti della sicurezza informatica. L'allegato contiene il downloader Trojan.DownLoad che scarica il programma Trojan.PWS.Panda. Quest'ultimo scarica il CryptoLocker.

Se il computer è stato invaso da questi programmi malevoli, l'utente potrebbe perdere non soltanto credenziali dell'home-banking e denaro in seguito alle transazioni bancarie non autorizzate, ma anche tutti i suoi file resi inaccessibili dal CryptoLocker. Non è possibile decifrare i file da soli poiché il metodo di cifratura è molto complicato.

Il trojan CryptoLocker è conosciuto dall'antivirus Dr.Web sotto il nome del Trojan.Encoder.304 (la firma antivirale corrispondente è stata aggiunta al database il 25 ottobre 2013).

Gli utenti di Dr.Web sono protetti da queste minacce. Ciò nonostante, si consiglia di prendere misure di precauzione visto che questi malware sono molto complessi e pericolosi. Non aprite allegati alle email ricevute da mittenti sconosciuti; non usate collegamenti inattendibili; eseguite il backup a cadenze regolari; utilizzate il software con licenze legittime e aggiornatelo appena sono disponibili gli aggiornamenti.

Attacchi DDoS ai siti delle banche russe

Un ufficiale della Banca Centrale della Russia, Artem Sychev ha riferito alcuni dettagli degli attacchi DDoS che gli hacker avevano eseguito a ottobre sui siti della Banca Centrale, di Sberbank, di VTB, di Alfa-bank, di Gazprombank e di Rosselkhozbank.

Una botnet di quattrocento computer situati in Europa ha attuato una successione di attacchi. Ciascun attacco iniziava la mattina e in alcuni casi durava per ventiquattro ore. Per il primo è stato attaccato il sito di Sberbank, per l'ultimo quello di VTB. Bersaglio degli hacker era lo script utilizzato per la pubblicazione del corso dei cambi, mentre i servizi bancari, i dati e i conti dei clienti non subivano alcun pericolo. Secondo Sychev, il sito della Banca Centrale era non disponibile soltanto per sette minuti.

Il gruppo degli hacker "Anonimi di Caucaso" ha dichiarato di avere complicità negli attacchi. Secondo Sychev, è diventata comune una situazione quando il committente di un crimine informatico si trova in Russia, mentre gli esecutori si trovano in Europa o in Asia. I computer attaccanti potrebbero avere indirizzi IP stranieri.

Dexter: nuova tendenza delle minacce per i detentori di carte bancarie

Una nuova variante del malware Dexter ha causato un danno di molti milioni alla maggioranza delle banche sudafricane. Sono state compromesse centinaia di migliaia di carte bancarie. Dexter infetta computer a cui sono connessi POS utilizzati nei negozi e ristoranti, ruba i dati delle carte caricati nella memoria del computer, codifica questi dati e li invia sul server dei malintenzionati.

Il trojan Dexter è stato scoperto nel 2012, sono conosciute le sue varianti Alina, BlackPOS, Vskimmer. Nell'arco di alcuni mesi il malware ha infettato centinaia di computer di POS in quaranta paesi. La maggior parte dei sistemi compromessi erano situati nell'America del Nord e nel Regno Unito.

L'antivirus Dr.Web conosce le varianti di questo programma malevolo sotto i nomi: Trojan.Packed.23683, Trojan.Packed.23684 e Trojan.Packed.23685. Sono state inserite nel database virale il 27 settembre 2012.

Email con dentro i trojan bancari P2P Zeus: l'indirizzo è conosciuto

All'inizio di ottobre molti siti che analizzano email di spam e di phishing comunicavano di aver scoperto nuove varianti del malware (presumibilmente del trojan bancario P2P Zeus). Secondo uno dei maggiori siti australiani, le email malevole con dentro questo programma sono state consegnate in più di centotrentacinquemila caselle di posta.

I truffatori inviavano le email da indirizzi falsificati utilizzando le possibilità del protocollo SMTP. Si suppone che l'indirizzo reale sia fraud@aexp.com registrato su un server con l'indirizzo IP 190.213.190.211 che si riferisce alla regione Trinidad e Tobago. L'oggetto delle email (che si camuffavano da notifiche delle autorità o banche) conteneva nomi di resoconti finanziari, avvisi di sicurezza ecc. che dovevano convincere l'utente ad aprire l'allegato.

L'allegato (camuffato da un file *.zip o *.pdf) è un eseguibile. Quando l'utente apre l'allegato, sul computer si scaricano diversi programmi dannosi: il Trojan.DownLoad3.28161, il Trojan.DownLoader10.16610, il Trojan.Inject1.27909 (nomi secondo la classificazione del database Dr.Web).

Si ipotizza che tramite questi programmi sul computer vittima si scarichi il trojan bancario P2P Zeus.

Le definizioni dei trojan Trojan.DownLoad3.28161, Trojan.DownLoader10.16610, Trojan.Inject1.27909 propagati nelle email malevole sono state aggiunte al database Dr.Web il 9 e il 10 ottobre 2013.

L'antivirus Dr.Web classifica il malware P2P Zeus come Trojan.PWS.Panda.4379. Questo trojan bancario è pericoloso e molto diffuso. Il programma trasmette ai malintenzionati le credenziali di accesso ai servizi bancari, ruba chiavi e password di vari programmi, registra le sequenze dei tasti premuti dall'utente sulla tastiera, cattura schermate, unisce i computer infetti in una botnet, esegue comandi inviati dal server dei malintenzionati, reindirizza l'utente su siti falsificati (phishing) per rubarne le informazioni confidenziali. Gli esperti di Doctor Web suppongono che tramite il mailing malevolo i malintenzionati vogliano insediare questo trojan sui dispositivi dei clienti di diverse banche. Per motivi di sicurezza, gli utenti dovrebbero non aprire allegati alle email arrivate da origini non attendibili e non cliccare su collegamenti sospetti. Si consiglia di proteggere i dispositivi tramite programmi antivirus e di aggiornare tempestivamente il software installato sul computer.

File malevoli rilevati a ottobre nelle e-mail

| 01.10.2013 00:00 - 31.10.2013 23:00 | ||

| 1 | Trojan.DownLoad3.28161 | 1.02% |

| 2 | Trojan.Packed.24872 | 0.77% |

| 3 | Trojan.DownLoader9.22851 | 0.70% |

| 4 | Trojan.Packed.3036 | 0.68% |

| 5 | BackDoor.Maxplus.13275 | 0.60% |

| 6 | Trojan.PWS.StealerENT.3243 | 0.56% |

| 7 | Trojan.Click2.22983 | 0.51% |

| 8 | Trojan.PWS.Panda.547 | 0.49% |

| 9 | Trojan.PWS.Panda.2401 | 0.48% |

| 10 | Trojan.PWS.Multi.911 | 0.44% |

| 11 | Trojan.PWS.Panda.4795 | 0.41% |

| 12 | BackDoor.Comet.152 | 0.39% |

| 13 | Trojan.DownLoader10.34549 | 0.39% |

| 14 | Win32.HLLM.MyDoom.33808 | 0.37% |

| 15 | Trojan.Fraudster.517 | 0.34% |

| 16 | Trojan.Packed.24612 | 0.32% |

| 17 | BackDoor.Maxplus.13119 | 0.32% |

| 18 | BackDoor.Blackshades.17 | 0.31% |

| 19 | Trojan.PWS.Panda.4379 | 0.31% |

| 20 | Win32.HLLM.Beagle | 0.29% |

File malevoli rilevati a ottobre sui computer degli utenti

| 01.10.2013 00:00 - 31.10.2013 23:00 | ||

| 1 | Exploit.SWF.254 | 0.98% |

| 2 | Trojan.Fraudster.524 | 0.57% |

| 3 | Trojan.LoadMoney.76 | 0.54% |

| 4 | Trojan.Packed.24524 | 0.53% |

| 5 | BackDoor.PHP.Shell.6 | 0.48% |

| 6 | Trojan.LoadMoney.1 | 0.47% |

| 7 | Trojan.Fraudster.502 | 0.37% |

| 8 | BackDoor.IRC.NgrBot.42 | 0.33% |

| 9 | Trojan.Fraudster.394 | 0.31% |

| 10 | Trojan.InstallMonster.33 | 0.30% |

| 11 | Win32.HLLW.Shadow | 0.28% |

| 12 | Trojan.SMSSend.4196 | 0.27% |

| 13 | Win32.HLLW.Autoruner.59834 | 0.27% |

| 14 | Trojan.MulDrop5.1740 | 0.27% |

| 15 | Trojan.Winlock.9260 | 0.26% |

| 16 | Trojan.MulDrop4.25343 | 0.26% |

| 17 | Trojan.InstallMonster.34 | 0.25% |

| 18 | Trojan.InstallMonster.28 | 0.24% |

| 19 | JS.Redirector.194 | 0.24% |

| 20 | Trojan.LoadMoney.188 | 0.23% |