Resoconto sui malware di novembre 2013

Panoramiche sui virus | Notizie "calde" | Tutte le notizie | Sui virus

2 dicembre 2013

Malware più diffusi

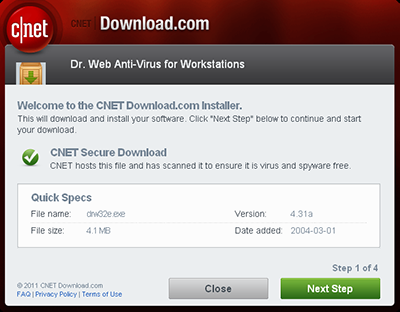

Le informazioni statistiche raccolte dall'utility Dr.Web CureIt! a novembre segnalano una larga diffusione del malware Trojan.Packed.24524. Questo programma malevolo è stato trovato sui computer 12.450 volte, una quantità leader (il 2,88% del totale minacce trovate). È un installer di applicazioni pubblicitarie e di altre applicazioni poco utili; viene propagato dai malintenzionati sotto forma di un software legittimo. Una volta avviato sul computer, il programma mette nel browser diverse toolbar non richieste o installa un'applicazione che infastidisce l'utente con la visualizzazione della pubblicità.

Il secondo posto nella lista delle minacce di novembre è occupato dai trojan pubblicitari Trojan.LoadMoney.1, Trojan.InstallMonster.38, Trojan.LoadMoney.225 e Trojan.InstallMonster.28. Di seguito elenchiamo i venti malware più diffusi secondo le statistiche di novembre dell'utility Dr.Web CureIt!.

| Nome | Numero | % |

|---|---|---|

| Trojan.Packed.24524 | 12450 | 2.88 |

| Trojan.LoadMoney.1 | 8281 | 1.91 |

| Trojan.InstallMonster.38 | 7719 | 1.78 |

| Trojan.LoadMoney.225 | 7712 | 1.78 |

| Trojan.InstallMonster.28 | 7069 | 1.63 |

| BackDoor.IRC.NgrBot.42 | 5990 | 1.38 |

| Trojan.LoadMoney.76 | 5819 | 1.35 |

| Trojan.Hosts.6815 | 5580 | 1.29 |

| Trojan.StartPage.56734 | 4840 | 1.12 |

| Trojan.Fraudster.502 | 4159 | 0.96 |

| Trojan.Siggen5.63980 | 3837 | 0.89 |

| Trojan.Fraudster.524 | 3835 | 0.89 |

| Trojan.Lyrics.11 | 3511 | 0.81 |

| BackDoor.Maxplus.24 | 3461 | 0.80 |

| Trojan.Hosts.6838 | 3074 | 0.71 |

| Win32.HLLP.Neshta | 2831 | 0.65 |

| Trojan.StartPage.52545 | 2743 | 0.63 |

| BackDoor.Andromeda.178 | 2351 | 0.54 |

| Trojan.Zekos | 2080 | 0.48 |

| Win32.HLLW.Gavir.ini | 2042 | 0.47 |

Botnet

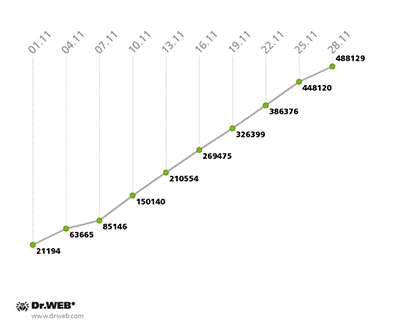

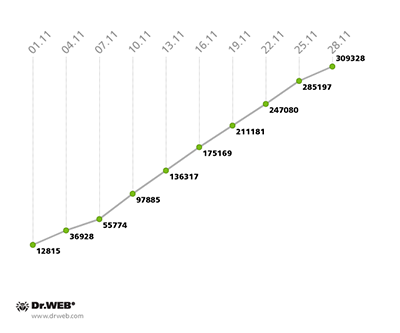

La rete malevola del "file virus" Win32.Rmnet.12 è diventata più attiva: a novembre il numero medio giornaliero di bot nuovi era circa ventimila, mentre a ottobre questo numero non superava quindicimila (cifre della prima sottorete). La seconda sottorete in media aumentava di dodicimilacinquecento computer al giorno (undicimila a ottobre). I grafici sottostanti fanno vedere il progresso delle due sottoreti.

Nuovi arrivi nella botnet Win32.Rmnet.12 a novembre 2013 (1° sottorete)

Nuovi arrivi nella botnet Win32.Rmnet.12 a novembre 2013 (2° sottorete)

La quantità di PC nella botnet Trojan.Rmnet.19 è diminuita da 3.851 computer alla fine di ottobre fino a 3.345 a novembre. La dimensione della botnet BackDoor.Bulknet.739 non è cambiata tanto nel mese passato: così, alla fine di ottobre la botnet includeva 1.539 postazioni infette, mentre nella terza decade di novembre la quantità era di 1.270 postazioni. La botnet del trojan BackDoor.Dande, che infetta postazioni delle aziende farmaceutiche per rubare informazioni e segreti commerciali, aveva 1.105 computer a ottobre e 1.147 a novembre. Nella botnet BackDoor.Flashback.39 il numero di computer Mac OS X è aumentato da 31.553 a 32.939. La maggioranza dei Mac infetti si trova negli USA (16.928); al secondo posto si trova il Canada (6.469) e al terzo il Regno Unito (4.791). Il quattro posto è occupato dall'Australia con 2.217 rilevamenti del trojan BackDoor.Flashback.39.

Minaccia del mese

All'inizio di novembre gli specialisti di Doctor Web hanno riferito di una nuova versione del trojan bancario Trojan.PWS.Ibank. Come caratteristica distintiva di questa versione, abbiamo segnalato che il malware è capace di controllare i nomi delle applicazioni in esecuzione e di incorporarsi nei processi rispettivi, compreso il processo del client di SAP, un sistema di gestione per l'impresa. Il sistema integra molti processi di business, comprese la gestione fiscale, la gestione delle vendite e del fatturato etc. e quindi contiene informazioni sensibili di un'azienda. La prima versione del trojan che controllava la presenza del software SAP sul computer infetto si è propagata ancora a giugno, e l'antivirus Dr.Web la riconosce come Trojan.PWS.Ibank.690. La versione attuale si chiama Trojan.PWS.Ibank.752. I programmi della famiglia Trojan.PWS.Ibank possono infettare i SO Microsoft Windows a 32 e a 64 bit e possiedono un'ampia gamma di funzioni dannose, tra cui possiamo segnalare le seguenti:

- rubano password digitate dall'utente e le trasmettono ai malintenzionati;

- impediscono l'accesso ai siti delle aziende antivirus;

- eseguono comandi arrivati dal server di comando remoto;

- funzionano da proxy server e da server VNC sulla macchina infetta;

- distruggono con un comando il sistema operativo e i settori di avvio del disco.

Per il momento il Trojan.PWS.Ibank non esegue alcune azioni distruttive nei riguardi dei programmi SAP, ma controlla semplicemente se siano presenti nel sistema operativo e cerca di incorporarsi nel processo corrispondente se è in esecuzione. Probabilmente, in questo modo gli autori del trojan fanno una buona porzione di lavoro per il futuro. Per le ulteriori informazioni, leggete una notizia pubblicata sul nostro sito.

Minacce per Android

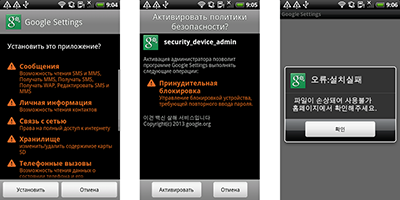

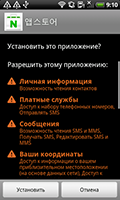

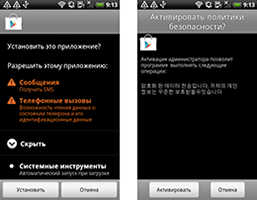

A novembre gli specialisti di Doctor Web hanno registrato un aumento del numero di programmi spyware che rubano dagli smartphone le informazioni confidenziali degli utenti. Così, abbiamo inserito nel nostro database alcune nuove varianti dei programmi Android.Spy, Android.SmsSpy e Android.Tempur studiati per l'intercettazione degli SMS e per la raccolta di altri dati personali. Tali malware sono pericolosi perché non soltanto infrangono la privacy degli utenti, ma anche mettono a rischio le loro finanze in quanto gli SMS intercettati potrebbero contenere codici mTAN di conferma delle transazioni bancarie e credenziali di autenticazione nei sistemi di home banking.

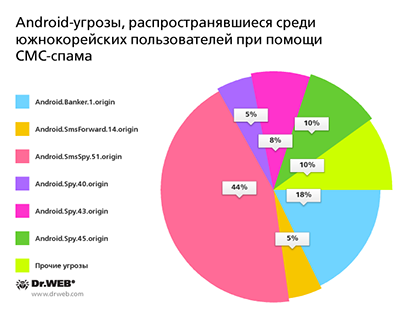

Tali applicazioni dannose sono diffuse in molti paesi, e una loro percentuale notevole è concentrata in Corea del Sud. È interessante che in questa regione il metodo usato più spesso dai malintenzionati per propagare i malware è l'invio degli SMS indesiderati con dentro un link al download di un programma malevolo. A novembre gli specialisti di Doctor Web hanno rilevato oltre un centinaio di casi di spedizione di messaggi malevoli. Sotto riportiamo un diagramma che fa vedere quali minacce per Android venivano propagate a novembre tramite gli SMS indesiderati.

Minacce per Android propagate tramite SMS in Corea del Sud

Anche in Cina le minacce per Android diventano sempre più numerose. Così, un nuovo programma della famiglia Android.SmsSend, inserito nel database di virus Dr.Web sotto il nome di Android.SmsSend.946.origin, è stato scoperto dai nostri esperti su alcuni siti web cinesi che offrono applicazioni per il SO Android. Per propagare il trojan, gli hacker l'hanno incorporato in alcuni giochi per Android – un metodo che si usa spesso in Cina. Una volta penetrato sul dispositivo mobile, Android.SmsSend.946.origin invia gli SMS a un costo elevato e abbona l'utente a vari servizi a pagamento.

Altre minacce a novembre

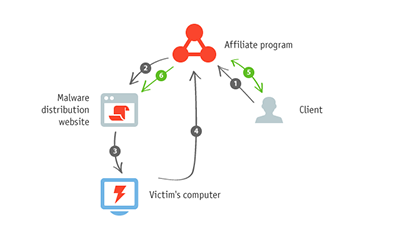

A metà del mese abbiamo scoperto che alcuni siti web infetti diffondevano attivamente i programmi malevoli nominati Trojan.Hiloti. Questi programmi sostituiscono le pagine dei risultati dei motori di ricerca. I malintenzionati propongono ai proprietari dei siti infetti il seguente schema di cooperazione:

1 — Il committente si accorda con gli organizzatori del partner program sulla visualizzazione di determinati link. 2 — Gli organizzatori del partner program danno ai proprietari di siti il malware da inserire nei siti. 3 — Il computer vittima si infetta mentre l'utente visita su un sito da cui si propaga il trojan. 4 — Quando l'utente utilizza un motore di ricerca, il trojan visualizza i link definiti dal committente e ogni volta quando l'utente passa a queste pagine web, ciò viene comunicato al server del partner program. 5 — Il committente paga agli organizzatori del partner program per il numero di click. 6 — Una parte di questi proventi viene trasferita ai proprietari dei siti infetti.

Il trojan "Hiloti" penetra sul computer attraverso le vulnerabilità CVE-2012-4969, CVE-2013-2472, CVE-2013-2465 e CVE-2013-2551, nonché utilizzando metodi del social engineering. Una notizia pubblicata sul nostro sito descrive questa minaccia più nel dettaglio.

Inoltre, a novembre è stata registrata una larga propagazione in Skype di messaggi malevoli che trasportavano i trojan bancari BackDoor.Caphaw. I messaggi che i malintenzionati spedivano tramite Skype includevano un link a un archivio con il nome "invoice_XXXXX.pdf.exe.zip" (dove XXXXX è una stringa di cifre). L'archivio conteneva il file eseguibile del trojan BackDoor.Caphaw.

I malware della famiglia BackDoor.Caphaw possiedono molteplici funzioni dannose e sono un serio pericolo per gli utenti dei computer infettati. Si può leggere un articolo che descrive questa minaccia e i modi per combatterla.

I malintenzionati inventano diversi trucchi per persuadere le loro vittime a installare programmi malevoli. Per diffondere il programma Trojan.Lyrics che visualizza pubblicità nella finestra del browser, viene offerta una possibilità di riprodurre brani collocati su YouTube con la simultanea visualizzazione dei testi delle canzoni – cioè trasformare la visualizzazione dei video clip in una specie di karaoke. Quest'offerta è collocata su diversi torrent tracker, siti di musica e in social network. Il Trojan.Lyrics può essere scaricato da alcuni siti ufficiali degli sviluppatori, però più spesso il programma si installa di nascosto insieme a qualche freeware scaricato da Internet, visto che i creatori di applicazioni gratuite utilizzano il Trojan.Lyrics per trarre profitti dalla visualizzazione di pubblicità. Raccontiamo di questa minaccia, che recentemente è diventata molto diffusa, in una nostra di novembre.

File malevoli rilevati a novembre nelle e-mail

| 01.11.2013 00:00 - 30.11.2013 23:00 | ||

| 1 | Trojan.DownLoad3.28161 | 1.59% |

| 2 | Trojan.DownLoad3.30075 | 0.92% |

| 3 | Trojan.DownLoader9.22851 | 0.84% |

| 4 | Trojan.DownLoader10.50838 | 0.63% |

| 5 | Trojan.PWS.Panda.4795 | 0.57% |

| 6 | BackDoor.Maxplus.13093 | 0.54% |

| 7 | BackDoor.Maxplus.13104 | 0.52% |

| 8 | BackDoor.Maxplus.13201 | 0.50% |

| 9 | Trojan.Packed.25001 | 0.49% |

| 10 | Trojan.PWS.Panda.547 | 0.47% |

| 11 | Trojan.PWS.Panda.2401 | 0.47% |

| 12 | BackDoor.Maxplus.13177 | 0.45% |

| 13 | Trojan.Oficla.zip | 0.42% |

| 14 | Win32.HLLM.MyDoom.33808 | 0.42% |

| 15 | Trojan.DownLoad.64687 | 0.39% |

| 16 | Trojan.DownLoad.64697 | 0.39% |

| 17 | Trojan.Winlock.8811 | 0.37% |

| 18 | Trojan.PWS.Multi.911 | 0.37% |

| 19 | Trojan.Inject.64578 | 0.36% |

| 20 | Trojan.Fraudster.517 | 0.36% |

File malevoli rilevati a novembre sui computer degli utenti

| 01.11.2013 00:00 - 30.11.2013 23:00 | ||

| 1 | Trojan.Fraudster.524 | 0.60% |

| 2 | Trojan.LoadMoney.225 | 0.52% |

| 3 | BackDoor.PHP.Shell.6 | 0.48% |

| 4 | Trojan.InstallMonster.38 | 0.45% |

| 5 | Trojan.Fraudster.589 | 0.45% |

| 6 | Trojan.Fraudster.502 | 0.45% |

| 7 | BackDoor.IRC.NgrBot.42 | 0.38% |

| 8 | Trojan.InstallMonster.28 | 0.36% |

| 9 | Trojan.LoadMoney.188 | 0.36% |

| 10 | Trojan.Packed.24524 | 0.34% |

| 11 | Trojan.LoadMoney.227 | 0.31% |

| 12 | Win32.HLLW.Shadow | 0.29% |

| 13 | Trojan.LoadMoney.1 | 0.26% |

| 14 | Trojan.Fraudster.430 | 0.25% |

| 15 | Trojan.MulDrop4.25343 | 0.25% |

| 16 | Win32.HLLW.Autoruner.59834 | 0.25% |

| 17 | Trojan.LoadMoney.224 | 0.24% |

| 18 | Trojan.Hosts.6838 | 0.23% |

| 19 | Trojan.Packed.24814 | 0.23% |

| 20 | Trojan.SMSSend.4196 | 0.21% |