Trojan.Skimer.18 infetta i bancomat

Minacce attuali di virus | Notizie "calde" | Tutte le notizie | Sui virus

16 dicembre 2013

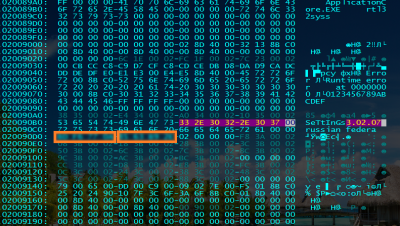

Il Trojan.Skimer.18 non è il primo backdoor capace di infettare il software degli sportelli automatici, però questa volta è orientato ai bancomat che, secondo i dati provenienti da fonti aperte, sono largamente presenti sul territorio russo. Il programma malevolo, implementato come una libreria dinamica, si avvia da un'applicazione infetta. In seguito seleziona un nome del file di log in cui saranno memorizzati i dati delle transazioni.

Una volta avviato nel sistema operativo del bancomat infetto, il Trojan.Skimer.18 attende l'autenticazione di un utente, dopo di che legge e salva nel file "Track2" i dati memorizzati sulla carta bancaria (numero della carta, data di scadenza della carta, codice di servizio e altri dati importanti), nonché il codice PIN. Ai fini della sicurezza, i produttori dell'apparecchiatura bancaria utilizzano una tecnologia che trasmette il codice PIN inserito dall'utente al software del bancomat nella forma cifrata, e la chiave di cifratura si aggiorna a cadenze regolari dal server della banca. Il Trojan.Skimer.18 raggira questa tecnologia di protezione e decifra il codice PIN utilizzando il software del bancomat.

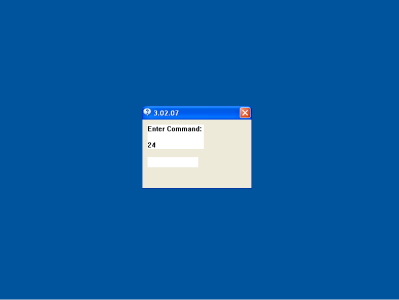

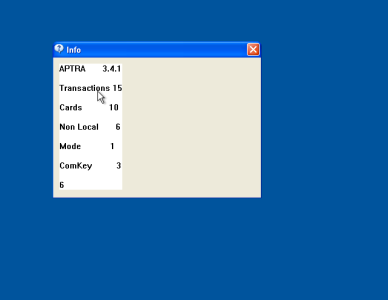

Come pure nelle versioni più vecchie dei simili backdoor, il programma malevolo viene gestito con l'ausilio di una master card sul bancomat. Quando il bancomat compromesso riconosce la master card, sul display si visualizza una finestra di dialogo che consente di gestire il trojan. Per l'interazione uomo-macchina si usa l'interfaccia XFS (Extensions for Financial Services). Tramite l'interfaccia XFS il trojan cattura le battiture sul PIN pad del bancomat (EPP, Encrypted PIN Pad) e le trasmette nella propria finestra.

Il Trojan.Skimer.18 può eseguire i seguenti comandi dei malintenzionati: "curare" il sistema infetto del bancomat, visualizzare le statistiche dei dati rubati, rimuovere il file di log, riavviare il bancomat, cambiare la modalità di funzionamento del trojan o aggiornare la sua versione (o soltanto la libreria dinamica) avviando un'applicazione che si legge dalla master card. La procedura di aggiornamento si rende visibile mediante gli indicatori del lettore delle carte bancarie e mediante l'indicatore di andamento del processo mostrato sul display del bancomat.

Impartendo un comando, i malintenzionati possono registrare i dati rubati dal trojan sul chip della master card. Prima della registrazione, le informazioni del file di log vengono compresse tramite una procedura a due fasi.

La somiglianza di questo trojan ad altri malware analoghi permette di ipotizzare che siano stati scritti dallo stesso autore. La firma antivirale del Trojan.Skimer.18 è stata aggiunta ai database di Dr.Web, e l'antivirus rileva ed elimina questo malware in maniera corretta.