Resoconto sui malware di dicembre 2013

Panoramiche sui virus | Notizie "calde" | Tutte le notizie | Sui virus

9 gennaio 2014

Malware più diffusi

Le statistiche raccolte tramite l'utility Dr.Web CureIt! a dicembre 2013 mettono in rilievo le seguenti minacce più diffuse. Così come in precedenza, i leader sono i trojan pubblicitari Trojan.InstallMonster.38 e Trojan.LoadMoney.1. Inoltre, l'utility ha rilevato spesso il Trojan.Packed.24524 e li Trojan.Siggen5.64541 — librerie dinamiche che intercettano diverse funzioni dei browser. Elenchiamo la top venti delle minacce di dicembre.

| Nome | Numero | % |

|---|---|---|

| Trojan.InstallMonster.38 | 26886 | 2.85 |

| Trojan.LoadMoney.1 | 24227 | 2.57 |

| Trojan.Packed.24524 | 23867 | 2.53 |

| Trojan.Siggen5.64541 | 12130 | 1.29 |

| BackDoor.IRC.NgrBot.42 | 12004 | 1.27 |

| Trojan.Hosts.6815 | 11092 | 1.18 |

| Trojan.LoadMoney.76 | 9670 | 1.03 |

| Trojan.InstallMonster.28 | 9652 | 1.02 |

| Trojan.LoadMoney.225 | 9601 | 1.02 |

| Trojan.Fraudster.502 | 9178 | 0.97 |

| BackDoor.Maxplus.24 | 8910 | 0.95 |

| Trojan.Fraudster.524 | 8249 | 0.88 |

| Trojan.DownLoader10.56820 | 8089 | 0.86 |

| Trojan.BtcMine.221 | 7965 | 0.84 |

| Trojan.StartPage.56734 | 7322 | 0.78 |

| Trojan.Siggen5.63980 | 6587 | 0.70 |

| Trojan.BPlug.1 | 6385 | 0.68 |

| Trojan.BPlug.4 | 6111 | 0.65 |

| Win32.HLLP.Neshta | 5705 | 0.61 |

| BackDoor.Andromeda.178 | 4712 | 0.46 |

Botnet

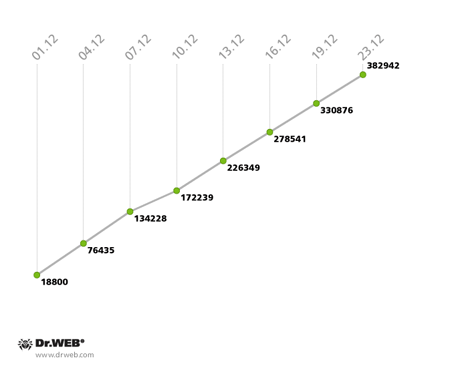

A dicembre 2013 è aumentata la dimensione della botnet Win32.Rmnet.12. La prima delle sottoreti seguite dagli specialisti di Doctor Web registrava circa ventimila bot nuovi al giorno (è una cifra maggiore di cinquemila rispetto a quella di novembre). Il grafico sottostante mostra la crescita della rete dannosa.

Nuovi arrivi nella botnet Win32.Rmnet.12 a dicembre 2013 (1° sottorete)

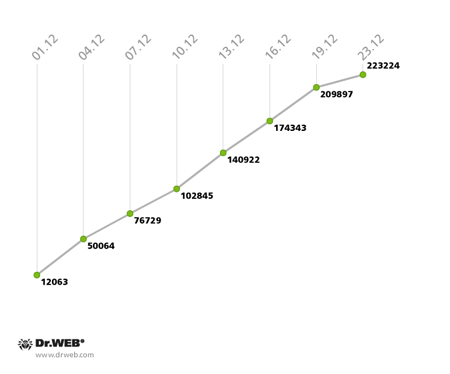

Nella seconda sottorete della botnet Win32.Rmnet.12 l'indicatore di nuovi bot non è cambiato, restando alla cifra media di dodicimila.

Nuovi arrivi nella botnet Win32.Rmnet.12 a dicembre 2013 (2° sottorete)

Si è ridotta la rete creata dal modulo malevolo Trojan.Rmnet.19 — da 3.345 computer alla fine di novembre a 2.607 nella seconda decade di dicembre. La botnet BackDoor.Bulknet.739 ha praticamente cessato di esistere: se alla fine di novembre comprendeva 1.270 computer infetti, il 23 dicembre ne sono rimasti soltanto 121. Non è cambiata molto la dimensione della botnet BackDoor.Dande, una rete dannosa composta da postazioni delle aziende farmaceutiche, creata per rubare informazioni e segreti commerciali: il 23 dicembre il numero di computer nella botnet è stato 1.098. È interessante che la botnet BackDoor.Flashback.39 ideata per infettare computer Apple diminuisce molto lentamente — così a dicembre il numero totale di Mac infetti è stato 28.829, di soli 4.110 Mac in meno.

Minaccia del mese

A dicembre, gli specialisti di Doctor Web hanno esaminato il malware Trojan.Zadved.1, le prime versioni del quale erano comparse all'inizio di novembre. Di recente, il partner program Installmonster.ru ha cominciato a distribuire la versione attuale. Gli sviluppatori dell'applicazione dichiarano che essa sia studiata per assicurare un utilizzo sicuro della rete mondiale. In realtà, il programma svolge le funzioni diametralmente opposte.

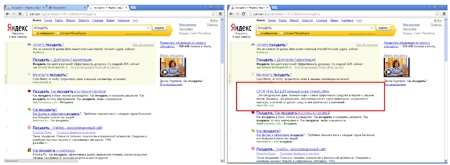

Una volta installato nel sistema, il plugin malevolo compare nella lista dei componenti aggiuntivi del browser e scarica dai server remoti alcuni script mediante i quali realizza le sue funzioni dannose. Uno degli script sostituisce le pagine dei risultati dei motori di ricerca e visualizza link estranei.

Un altro script visualizza finestre pop-up che imitano messaggi del social network "VKontakte". Per far sembrare veritieri i messaggi, il malware li mostra solo se è aperto il sito del social network vk.com. Inoltre, il trojan sostituisce i teaser pubblicitari del social network con quelli impostati nel programma. Un altro script realizza il tipo di pubblicità "click under": se l'utente fa clic in qualsiasi parte di una pagina web, lo script apre una nuova finestra del browser in cui si carica il sito pubblicizzato dai malintenzionati. Potete trovare una descrizione di questa minaccia in una nostra notizia.

Mese del mining

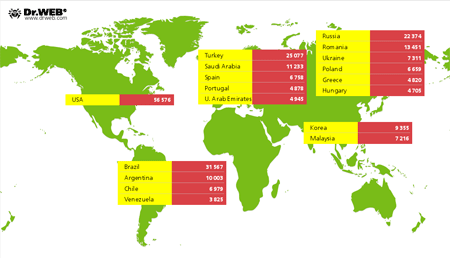

A dicembre sono stati scoperti molti trojan destinati al mining delle cripto-monete Bitcoin e Litecoin. All'inizio di dicembre, gli specialisti di Doctor Web hanno aggiunto al database la firma antivirale del Trojan.BtcMine.221 che si propagava su alcuni siti web appartenenti ai malintenzionati mascherato da un'estensione per browser che aiuterebbe l'utente nella scelta degli articoli acquistabili online. Gli autori dell'applicazione affermano che questo plugin, chiamato Shopping Suggestion, riconosca in modo automatico gli articoli guardati dall'utente in vari negozi elettronici e trovi in Internet gli stessi articoli offerti a un prezzo più basso. Il trojan si maschera anche da altre applicazioni utili, per esempio da un lettore VLC o da un programma per la navigazione anonima sulla rete. In realtà, il Trojan.BtcMine.221 è studiato per eseguire il mining (estrazione) della cripto-moneta Litecoin utilizzando all'insaputa dell'utente le capacità del suo computer infettato. Al momento della scoperta, abbiamo registrato 311.477 installazioni di questo trojan; la distribuzione per paese è mostrata nella seguente immagine. Un nostro articolo analitico informa gli utenti di questa minaccia più nel dettaglio.

Inoltre, a dicembre è stato esaminato un altro trojan studiato per il mining, aggiunto ai database sotto il nome di Trojan.BtcMine.218. Anche quest'applicazione veniva propagata dal partner program Installmonster.ru. Una cosa particolare è che gli autori del virus hanno lasciato nei dati di debugging alcune informazioni che si riferiscono ai loro nomi o nickname. Così l'installer del Trojan.BtcMine.218, scritto in linguaggio AutoIt, contiene le seguenti stringhe:

FILEINSTALL("C:\Users\Antonio\Desktop\Glue\SmallWeatherSetup.exe", @TEMPDIR & "\Setup_1.exe")

FILEINSTALL("C:\Users\Antonio\Desktop\Glue\Install.exe", @TEMPDIR & "\Setup_2.exe")

Mentre il codice del trojan include questa stringa:

c:\Users\Кошевой Дмитрий\Documents\Visual Studio 2012\Projects\Miner\Instal\obj\Debug\Instal.pdb

Questa minaccia è stata descritta in una notizia pubblicata sul nostro sito.

Infine, alla Vigilia di Natale, Doctor Web ha comunicato di una nuova versione dei Trojan.Mods, nominata Trojan.Mods.10. La differenza principale della nuova versione da quelle precedenti è la presenza di un modulo che esegue il mining della cripto-moneta Bitcoin. Invece, lo scopo principale del Trojan.Mods.10 è di sostituire nel browser le pagine web che l'utente vuole aprire con quelle dei malintenzionati tramite l'intercettazione delle funzioni di sistema che convertono i nomi a dominio in indirizzi IP.

Le minacce destinate al mining delle monete elettroniche si espandono perché l'utilizzo di questi programmi porta notevoli somme ai loro autori. Secondo le informazioni riguardanti il Trojan.BtcMine.221 raccolte dagli specialisti di Doctor Web, il reddito medio giornaliero dei malintenzionati ammonta a 1.454,53 dollari statunitensi.

Minacce per Android

L'ultimo mese dell'anno 2013 non è stato un periodo tranquillo per gli utenti dei dispositivi Android. Tra i malware comparsi a dicembre, possiamo segnalare alcuni nuovi trojan-spia e altre nuove applicazioni pericolose.

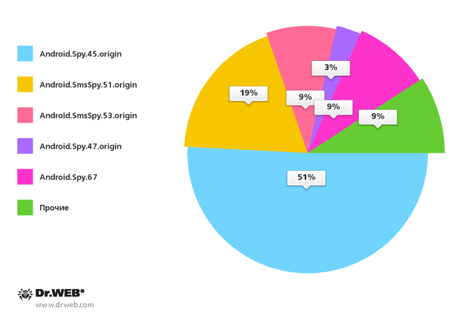

In particolare, il database mobile di Dr.Web è stato completato con una decina di firme antivirali delle applicazioni del tipo Android.SmsSpy e Android.Spy. La maggior parte si propagava nella Corea del Sud tramite SMS indesiderati contenenti un link al download del malware. Rispetto a novembre, il numero di tali mailing malevoli è aumentato dell'88,9%: in totale 204 casi registrati. Le minacce trovate sui dispositivi degli utenti sudcoreani sono: Android.Spy.45.origin (51%), Android.SmsSpy.51.origin (19%),Android.SmsSpy.53.origin (9%) e Android.Spy.67 (9%). Il seguente diagramma fa vedere la distribuzione per tipo di minaccia.

Minacce per Android propagate a dicembre tramite SMS indesiderati nella Corea del Sud

Un altro evento degno di nota è la scoperta su Google Play dell'applicazione malevola WhatsAppCopy che rubava informazioni dal client del popolare servizio di messaggistica WhatsApp per Android. L'applicazione malevola, inserita nei database Dr.Web sotto il nome di Android.WhatsappSpy.1.origin, caricava sul server del suo autore il database dei messaggi inviati tramite il client di messaggistica. Oltre ai messaggi, il malware inviava verso il server immagini e il numero di cellulare connesso all'account di WhatsApp.

Dopo che le informazioni sono state rubate, chiunque poteva accedere ai messaggi di un concreto utente inserendo il suo numero telefonico sul sito dell'autore del trojan. Sebbene l'autore avesse classificato l'app come uno strumento di backup dei messaggi inviati nel programma WhatsApp, il rischio che fosse usata in modo improprio ha costretto Google a rimuovere l'app dal catalogo Google Play. Tuttavia, il programma rimane disponibile sul sito dell'autore, quindi molti utenti potrebbero correre il rischio di divulgazione delle informazioni confidenziali.

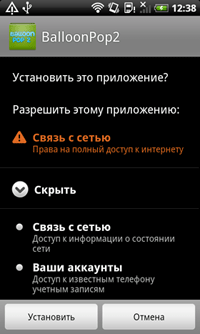

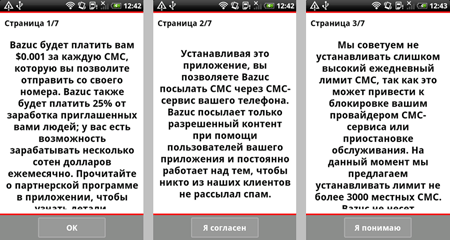

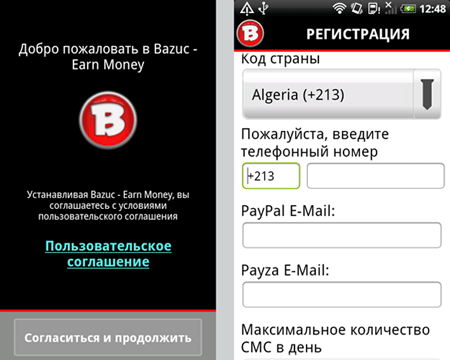

Un'altra applicazione che potrebbe causare un danno all'utente e di cui si è parlato molto a dicembre in vari riviste sulla rete, si chiama Bazuc. Consente agli utenti di guadagnare inviando SMS di pubblicità o d'informazione dai loro cellulari. Gli sviluppatori scrivono che le tariffe illimitate siano più adatte per inviare tali SMS, però il programma non ha alcun controllo di tariffa. Di conseguenza, gli utenti potrebbero essere costretti a pagare importi considerevoli o persino potrebbero essere sconnessi dalla rete da parte dell'operatore perché Bazuc è in grado di mandare migliaia di SMS al giorno. Inoltre, i destinatari degli SMS possono vedere il numero telefonico del mittente, quindi gli involontari spammer potrebbero ricevere telefonate dalle persone sconosciute, talvolta poco amichevoli.

Il programma è stato rimosso dal catalogo Google Play, però è ancora disponibile sul sito dello sviluppatore. Considerando i potenziali rischi di questo programma, gli specialisti di Doctor Web hanno deciso di aggiungerlo al database di rilevamento sotto il nome di Program.Bazuc.1.origin, quindi i nostri utenti sono protetti da questo programma.

File malevoli rilevati a dicembre nelle e-mail

| 1 | Trojan.Packed.25101 | 1.34% |

| 2 | Trojan.DownLoader9.22851 | 1.01% |

| 3 | Trojan.DownLoad3.30075 | 0.92% |

| 4 | Trojan.DownLoad3.28161 | 0.75% |

| 5 | Trojan.DownLoad3.30703 | 0.74% |

| 6 | Trojan.Inject2.23 | 0.69% |

| 7 | Trojan.DownLoader9.4034 | 0.65% |

| 8 | BackDoor.Comet.152 | 0.60% |

| 9 | Trojan.PWS.Panda.547 | 0.54% |

| 10 | Trojan.DownLoad.64746 | 0.54% |

| 11 | Trojan.PWS.Panda.4795 | 0.50% |

| 12 | BackDoor.Kuluoz.4 | 0.44% |

| 13 | Trojan.Fraudster.517 | 0.44% |

| 14 | Trojan.DownLoader9.3975 | 0.44% |

| 15 | Win32.HLLM.MyDoom.33808 | 0.42% |

| 16 | Trojan.PWS.Panda.2401 | 0.42% |

| 17 | BackDoor.Maxplus.13026 | 0.37% |

| 18 | Tool.MailPassView.225 | 0.30% |

| 19 | Trojan.PWS.Panda.5660 | 0.25% |

| 20 | Trojan.DownLoader10.62084 | 0.23% |

File malevoli rilevati a dicembre sui computer degli utenti

| 1 | Trojan.InstallMonster.38 | 0.75% |

| 2 | Trojan.Fraudster.524 | 0.73% |

| 3 | Trojan.DownLoader10.56820 | 0.69% |

| 4 | Trojan.LoadMoney.1 | 0.64% |

| 5 | Trojan.Fraudster.502 | 0.55% |

| 6 | BackDoor.IRC.NgrBot.42 | 0.46% |

| 7 | BackDoor.PHP.Shell.6 | 0.40% |

| 8 | Trojan.Packed.24524 | 0.37% |

| 9 | Win32.HLLW.Shadow | 0.33% |

| 10 | Trojan.StartPage.57459 | 0.32% |

| 11 | Trojan.Fraudster.589 | 0.31% |

| 12 | Win32.HLLW.Autoruner.59834 | 0.30% |

| 13 | Trojan.MulDrop4.25343 | 0.27% |

| 14 | Trojan.Packed.2782 | 0.26% |

| 15 | Trojan.SMSSend.4196 | 0.25% |

| 16 | Trojan.Hosts.6838 | 0.24% |

| 17 | Trojan.Fraudster.430 | 0.24% |

| 18 | Trojan.Packed.24814 | 0.23% |

| 19 | Trojan.DownLoader10.57920 | 0.22% |

| 20 | Trojan.LoadMoney.225 | 0.22% |

Scopri di più con Dr.Web

Statistiche di virus Biblioteca delle descrizioni Tutti i resoconti sui virus Laboratorio live