Resoconto sulle minacce per Android del 2013

Panoramiche sui virus | Notizie "calde" | Sulle minacce mobile | Tutte le notizie | Sui virus

20 febbraio 2014

Minacce per Android nel 2013: dati statistici generali

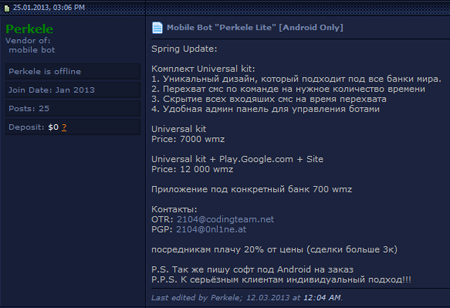

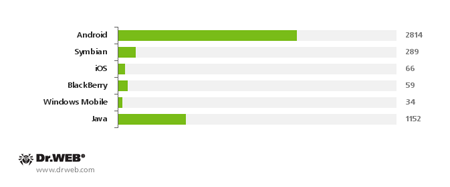

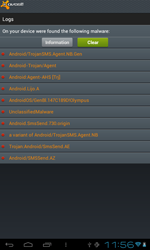

Il sistema operativo Android è il principale bersaglio dei malintenzionati tra le piattaforme mobile, questo è stato confermato dai molteplici accaduti nell'anno passato. Nel 2013 Doctor Web ha completato il suo database delle minacce mobile con 1547 nuove applicazioni malevole, indesiderate e potenzialmente pericolose, mentre il numero totale di record ha raggiunto la cifra di 2814. Rispetto al 2012 il numero di minacce è aumentato del 122%, mentre rispetto al 2010 – l'anno quando sono emerse le prime applicazioni malevole per Android – l'aumento costituisce il 9280%, ovvero quasi novantaquattro volte in più

Aumento del numero di minacce per Android nel database dei virus Dr.Web dal 2010 al 2013.1.png)

Per confrontare: alla fine del 2013 la quantità complessiva di minacce per gli altri sistemi operativi mobile BlackBerry, Symbian OS, Java, iOS e Windows Mobile è stata di 1600 record, e questa cifra è poco più della metà delle minacce per Android.

Numero di minacce per i sistemi operativi mobile alla fine del 2013

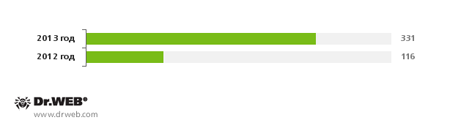

Nell'anno passato sono comparse nuove famiglie (categorie) di programmi malevoli per Android. Il numero generale di famiglie è aumentato del 185% rispetto alla cifra dell'anno 2012. In totale, conosciamo 331 famiglie.

Numero generale di famiglie di malware per Android

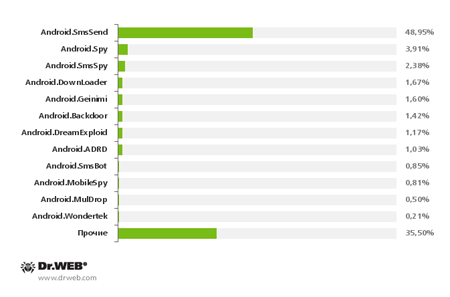

Analizzando il database dei virus Dr.Web, possiamo vedere quali famiglie comprendono il numero maggiore di membri:

Famiglie con più record, percentuale dal totale record nel database Dr.Web

Trojan che inviano SMS – la principale minaccia per Android

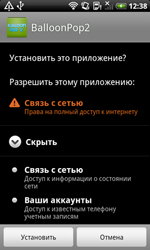

Come possiamo vedere dalle statistiche riportate sopra, nel 2013, come negli anni precedenti, i leader sono stati i trojan Android.SmsSend. Queste applicazioni, emerse già nel 2010, inviano dal telefono infetto SMS a costo elevato e abbonano il numero telefonico a servizi a pagamento senza che l'utente ne sappia qualcosa. Nell'anno passato il numero di trojan Android.SmsSend è raddoppiato. In totale il database Dr.Web include 1377 versioni di questi malware. Il seguente grafico mostra l'aumento del numero di trojan SMSSend nel periodo dal 2010 al 2013

Aumento del numero di versioni dei trojan Android.SmsSend.1.png)

Questi trojan sono pacchetti di software malevoli che si mascherano dietro applicazioni utili. Altrimenti, possono essere inclusi nelle applicazioni le quali, sebbene siano legittime, sono state modificate dai malintenzionati. Il secondo metodo è comune in China, dove nel 2013 sono comparse molte nuove applicazioni modificate. Inoltre, una parte considerevole di applicazioni modificate è rivolta agli utenti vietnamiti. Possiamo concludere che questo metodo per diffondere i trojan è usato spesso dai malintenzionati. Nella maggioranza dei casi, i malintenzionati modificano giochi per Android; le altre applicazioni vengono modificate più raramente.

Dopo che le app modificate vengono avviate, l'utente può utilizzarle come applicazioni normali, ma di nascosto il programma svolge anche funzioni nocive, ad esempio l'invio di sms senza che l'utente se ne accorga. È molto probabile che nell'immediato futuro i trojan che rubano denaro inviando SMS saranno sempre più diffusi in diversi paesi del mondo.

| |

|

|

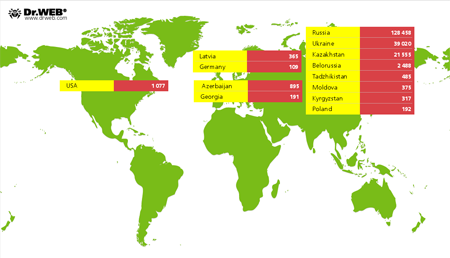

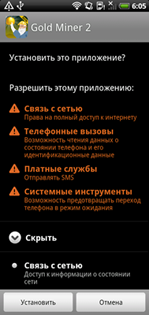

A settembre 2013 è stata scoperta una botnet, la più grande del mondo, composta dai dispositivi infettati dai trojan Android.SmsSend. Secondo le stime di Doctor Web, la botnet comprendeva oltre duecentomila dispositivi Android e il danno causato agli utenti poteva ammontare ad alcune centinaia di migliaia di dollari. Per infettare gli smartphone, i malintenzionati hanno utilizzato alcuni trojan camuffati da applicazioni utili, come ad esempio, da installer di web browser e da client di social network. La seguente immagine mostra quanti dispositivi infetti sono stati individuati in diversi paesi del mondo.

Android.SmsBot – l'evoluzione degli SMS trojan

Nel 2013 è emersa una nuova minaccia per il SO Android, nominata Android.SmsBot. Questi programmi dannosi sono la logica continuazione dell'idea degli Android.SmsSend: anch'essi inviano SMS dai dispositivi delle vittime procurando proventi illeciti ai truffatori. A differenza dei programmi più vecchi che avevano tutti i parametri nei file di configurazione o dentro il codice, i trojan SMSBot ricevono istruzioni direttamente dai malintenzionati. Ad esempio, i malintenzionati possono cambiare il testo degli SMS da inviare e possono impostare un nuovo numero telefonico. Alcune versioni dei trojan Android.SmsBot sono in grado di eseguire anche altri comandi, ad esempio scaricano programmi malevoli da Internet, eliminano determinati SMS, raccolgono e inviano le informazioni sul dispositivo compromesso, effettuano chiamate. Inoltre, alcune versioni dei trojan possono chiedere il credito del conto telefonico inviando query USSD o SMS all'operatore, e a seconda dei risultati della risposta possono spedire SMS a un determinato costo indicato dal server remoto dei malintenzionati.

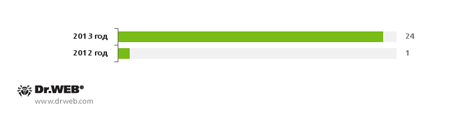

Dobbiamo notare che alla fine del 2012 il database Dr.Web conteneva soltanto un malware della famiglia Android.SmsBot, mentre alla fine dell'anno 2013 ce ne erano già 24. Questo aumento prova che i malintenzionati cercano soluzioni complesse che possano svolgere più funzioni alla volta e siano più flessibili e facilmente gestibili. Quindi si può aspettare l'ulteriore aumento del numero di tali minacce.

Record dei trojan Android.SmsBot

Divulgazione delle informazioni confidenziali: trojan bancari, furto delle informazioni e programmi-spia

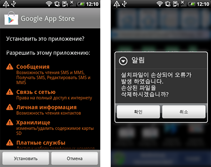

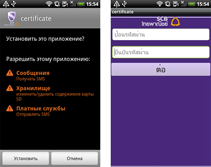

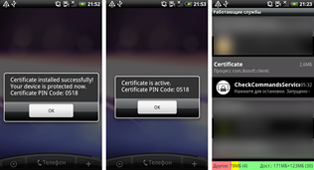

Nel 2013 gli utenti di Android dovevano affrontare il problema della difesa delle informazioni personali contro i programmi malevoli. È aumentato il numero di codici dannosi ideati per il furto di dati. Tra questi programmi dobbiamo segnalare i nuovi trojan bancari appartenenti alle famiglie: Android.Tempur, Android.Banker, Android.SmsSpy, Android.SmsForward, Android.Pincer e Android.Spy, nonché ad alcune altre categorie. La maggioranza di questi trojan imita l'interfaccia dei client di home banking per ingannare l'utente e per indurlo a immettere i suoi dati confidenziali nei moduli web che quindi li trasmettono agli hacker. Altrimenti, i malware si mascherano da aggiornamenti o certificati da installare. Una volta penetrati sul dispositivo bersaglio, i trojan intercettano ogni SMS in arrivo e trasmettono ai malintenzionati i dati importanti dell'utente, quali i codici mTAN dei sistemi di home banking, la password, la corrispondenza dell'utente e così via.

|

|

|

||

|

|

|||

|

||||

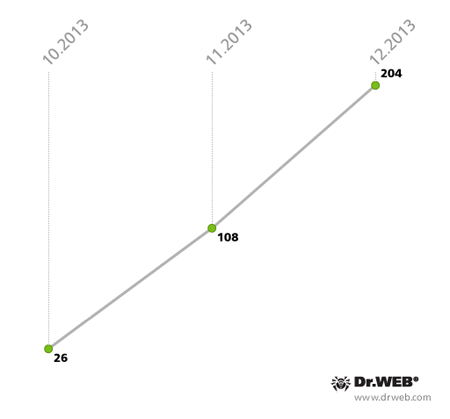

Nel 2012, di tali programmi ce n'erano pochi ed erano presenti sui dispositivi degli utenti in pochi paesi. Tuttavia, nel 2013 la situazione è cambiata drasticamente. I trojan bancari hanno attaccato un grande numero di dispositivi situati in Russia, Thailandia, Gran Bretagna, Turchia, Germania, Repubblica Ceca, Portogallo, Australia, Corea del Sud e in altri paesi. La situazione nella Corea del Sud merita una particolare attenzione dato che nel 2013 i malintenzionati hanno lanciato la creazione e la propagazione dei trojan bancari di massa. Così negli ultimi tre mesi dell'anno scorso, gli specialisti di Doctor Web hanno registrato 338 casi di propagazione di diverse varianti dei trojan bancari orientati agli utenti sudcoreani. Per diffondere i trojan, i truffatori inviano gli SMS che contengono un link malevolo e informano l'utente della necessità di controllare lo status di una consegna o di leggere qualche informazione importante. Il seguente diagramma mostra l'aumento del numero di mailing malevoli.

Casi di propagazione dei trojan bancari per Android orientati agli utenti sudcoreani

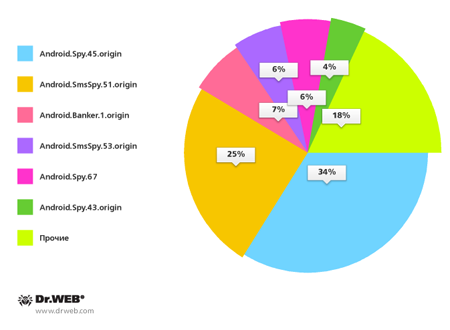

trojan più diffusi nello spazio informatico sudcoreano sono: Android.Spy.45.origin, Android.SmsSpy.51.origin, Android.Banker.1.origin, Android.SmsSpy.53.origin, Android.Spy.67, e Android.Spy.43.origin. L'immagine sotto mostra la distribuzione percentuale.

Minacce per Android rilevate nell'ultimo trimestre del 2013 nella Corea del Sud

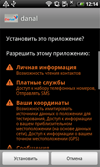

Inoltre, nel 2013 è aumentato il numero di altri malware ideati per il furto delle informazioni. Il database Dr.Web è stato completato con molteplici programmi dannosi di questo tipo, tra cui: l'Android.Phil.1.origin, l'Android.MailSteal.2.origin, l'Android.ContactSteal.1.origin, alcune varianti dei trojan Android.EmailSpy e Android.Infostealer, che inviano ai criminali la rubrica del cellulare infetto, l'Android.Callspy.1.origin che consente agli hacker di ottenere informazioni riguardanti le chiamate effettuate dall'utente. Possiamo segnalare diversi programmi malevoli che sono capaci di attuare un complesso di funzioni, tra le quali: intercettano SMS, localizzano l'utente, inviano le informazioni sul dispositivo mobile, sulle applicazioni installate e sui file salvati sulla scheda SD ecc. Quest'ultima categoria comprende i malware Android.Roids.1.origin, Android.AccSteal.1.origin, nonché le applicazioni malevole Android.Wondertek.

|

|

|

|

|

|

|

|

Inoltre, abbiamo rilevato applicazioni potenzialmente pericolose, classificate come spyware. Tali app consentono ai malintenzionati di controllare le attività degli utenti dei dispositivi Android. Alcune nuove app scoperte nell'anno passato sono versioni dei programmi Android.MobileSpy, Android.SpyBubble e Android.Recon, le altre appartengono alle categorie: Program.Childtrack.1.origin, Program.Copyten.1.origin, Program.Spector.1.origin, Program.OwnSpy.1.origin, Android.Phoggi.1.origin e ad altre ancora.

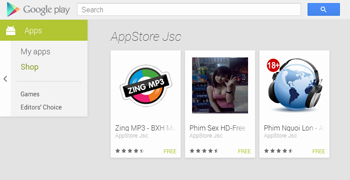

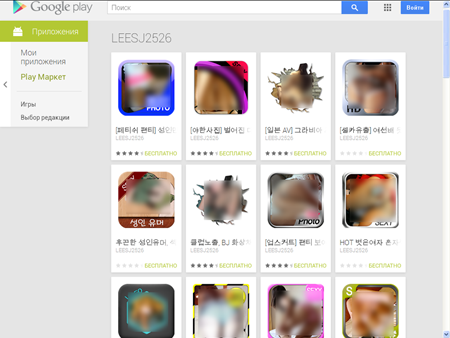

Minacce presenti su Google Play

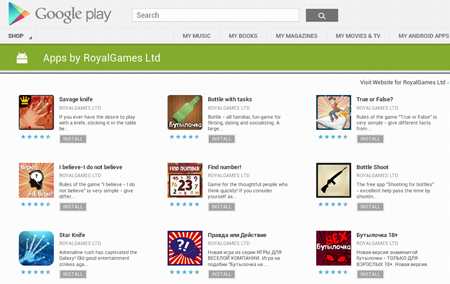

Benché Google Play, il catalogo delle applicazioni per Android, sia considerato molto sicuro, non può garantire la completa sicurezza e l'assenza di applicazioni pericolose. Nel 2013 abbiamo rilevato alcune minacce presenti su Google Play.

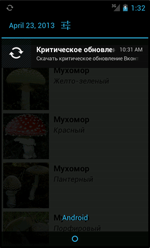

Ad aprile sono stati scoperti alcuni programmi che racchiudono il modulo dannoso Android.Androways.1.origin, il quale visualizza pubblicità contenenti link malevoli. Questo modulo è presentato dai truffatori come un sistema di pubblicità normale che può essere integrato dagli sviluppatori nelle loro applicazioni. Come i sistemi di pubblicità legittimi, l'Android.Androways.1.origin usa il metodo push per visualizzare messaggi pubblicitari sulla barra di stato del dispositivo Android. Tuttavia, i messaggi visualizzati dal modulo non sono pubblicità, ma un invito a scaricare "aggiornamenti critici", i quali in realtà sono programmi dannosi. Se l’utente accetta tale "aggiornamento", il modulo malevolo scarica e installa un trojan della famiglia Android.SmsSend.

Oltre a ciò, l'adware Android.Androways.1.origin è in grado di eseguire comandi ricevuti dal server remoto dei truffatori e può caricare verso il server le informazioni dell'utente: numero telefonico, codice dell'operatore, IMEI del dispositivo mobile. In totale, il programma malevolo ha infettato oltre cinquemilionitrecento dispositivi Android, e questo è stato uno dei maggiori problemi su Google Play.

Nell'estate 2013 abbiamo scoperto su Google Play alcune applicazioni di uno sviluppatore vietnamita, nominate da Doctor Web Android.MulDrop, Android.MulDrop.1 e Android.MulDrop.2. Sono dichiarate come lettori audio e video, però invece dei contenuti multimediali scaricano un trojan della categoria Android.SmsSend. Queste app di Google Play sono state installate da circa undicimila utenti.

All'avvio l'applicazione malevola propone all'utente di accedere ai contenuti multimediali, ma nello stesso tempo estrae i trojan nascosti e inizia l'installazione degli stessi. I trojan, nominati da Doctor Web Android.SmsSend.513.origin e Android.SmsSend.517, inviano SMS a costo elevato esaurendo il credito del proprietario del telefonino.

A dicembre sono state rilevate quarantotto app - raccolte di immagini che sono state installate (da Google Play) dodicimila volte. Le applicazioni, inserite nei database Dr.Web sotto il nome Android.Spy.51.origin, svolgono le funzioni dichiarate, ma anche inviano i numeri di telefono delle vittime su un server remoto. Le applicazioni raccolgono soltanto i dati degli utenti sudcoreani. I truffatori potrebbero vendere i numeri telefonici rubati o utilizzarli per inviare pubblicità o per eseguire attacchi informatici.

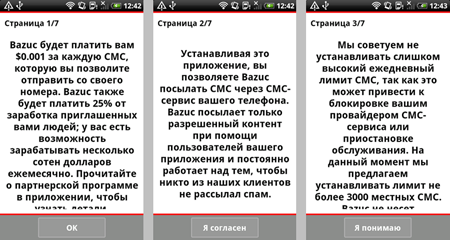

En outre, en décembre, deux autres menaces ont été découvertes sur Google Play. Le Trojan Android.WhatsappSpy.1.origin e il riskware Program.Bazuc.1.origin.

Il primo è un semplice programma che all'insaputa dell'utente carica sul server dell'autore del trojan il database dei messaggi inviati tramite il client di messaggistica WhatsApp. Oltre ai messaggi, il malware invia sul server le immagini e il numero di cellulare connessi all'account di WhatsApp. Dopo che le informazioni sono state caricate sul server, chiunque possa accedere ai messaggi di un utente concreto inserendo il suo numero telefonico sul sito dell'autore dell'Android.WhatsappSpy.1.origin. Sebbene l'autore avesse classificato l'app come uno strumento di backup dei messaggi inviati tramite il programma WhatsApp, il rischio che fosse usata in modo improprio ha costretto Google a rimuovere l'app dal catalogo Google Play. Tuttavia, il programma rimane disponibile sul sito dello sviluppatore, perciò persiste il rischio che i malintenzionati potrebbero accedere alle informazioni confidenziali degli utenti.

|

|

Il secondo programma, chiamato Bazuc, consente agli utenti di guadagnare inviando SMS di pubblicità o d'informazione dai loro cellulari. Gli sviluppatori del programma suggeriscono agli utenti di avere tariffe con SMS illimitati per utilizzare il Program.Bazuc.1.origin, però il programma non ha alcun controllo sulla tariffa, e di conseguenza gli utenti potrebbero essere costretti a pagare importi considerevoli o persino potrebbero essere sconnessi dalla rete da parte dell'operatore perché Bazuc è in grado di mandare migliaia di SMS al giorno. Inoltre, i destinatari degli SMS possono vedere il numero telefonico del mittente, quindi si potrebbero ricevere telefonate da persone sconosciute, talvolta poco amichevoli.

Questi e altri problemi mostrano che Google Play può contenere minacce informatiche nonostante gli sforzi della società Google per garantire la sicurezza del catalogo, perciò gli utenti dei dispositivi Android dovrebbero essere molto attenti quando installano applicazioni sconosciute o poco attendibili.

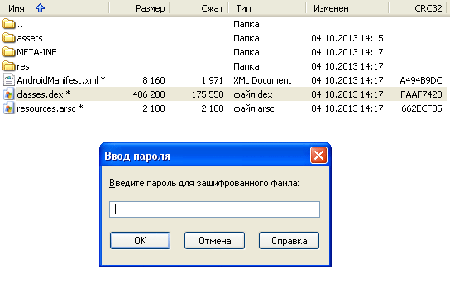

Vulnerabilità del sistema operativo

Le nuove versioni del sistema operativo Android diventano sempre più sicure, però il SO ha anche delle vulnerabilità che vengono scoperte e sfruttate dagli hacker. Così nel 2013 sono venuti alla luce alcuni punti deboli di Android. In particolare, le falle più note, chiamate Master Key (#8219321), Extra Field (#9695860) e Name Length Field (#9950697), consentono ai malintenzionati di modificare pacchetti di programma in modo che, all'inserimento delle funzioni dannose, l'integrità della firma crittografica non sia violata. Quando tali pacchetti di programma si installano sul dispositivo, il sistema operativo li considera come programmi non modificati.

Le vulnerabilità sono connesse a un problema di interpretazione e di elaborazione dei file di formato zip su cui si basano le applicazioni Android. In caso della falla Master Key, i malintenzionati possono mettere in un pacchetto apk (che è un archivio zip) due file con un nome uguale memorizzati in una sottocartella. Il sistema operativo Android trascura il file originario e considera originaria la copia modificata. Un programma malevolo che sfrutta questo errore del sistema operativo per penetrare sui dispositivi Android si chiama Android.Nimefas.1.origin. È stato scoperto dagli specialisti di Doctor Web a luglio 2013. Questo è un programma complesso rivolto agli utenti cinesi. Può eseguire diversi comandi impartiti dagli hacker (ad esempio, può inviare SMS e intercettare SMS in arrivo, raccogliere le informazioni riguardanti il dispositivo mobile, i contatti memorizzati nella rubrica ecc.).

Anche un'altra vulnerabilità – Extra Field – consente di aggiungere funzioni dannose alle applicazioni Android. Per fare questo, si deve modificare la struttura dell'archivio zip nel seguente modo. In un campo della struttura dell'archivio viene inserito un valore di un componente originario (in particolare, del file classes.dex) accorciato dei primi tre byte, e nello stesso tempo il file originario viene sostituito con una versione modificata. In tale caso, il sistema operativo Android considera originaria questa versione modificata e non impedisce la sua installazione. Sebbene la dimensione del file dex sia ristretta e non debba superare 65533 byte, i malintenzionati possono trovare applicazioni adatte per essere trasformate al fine di sfruttare la vulnerabilità Extra Field. Tali applicazioni devono includere un file dex che non supera questo limite.

Per quanto riguarda la vulnerabilità Name Length Field, anch'essa lascia passare pacchetti di programma modificati nel sistema operativo. In questo caso, il pacchetto deve contenere due file – quello originario e quello modificato – che hanno lo stesso nome. Durante l'installazione dell'app modificata, un componente di Android legge il file originario in modo corretto, ma in seguito un altro componente del sistema operativo utilizza soltanto il file alterato ritenendo che sia quello giusto.

Gli antivirus Dr.Web classificano i file apk che sfruttano questi e simili errori di programma come Exploit.APKDuplicateName.

Un'altra particolarità potenzialmente pericolosa del SO Android consente di installare archivi zip protetti da password (la presenza di una password è indicata da un parametro inserito intenzionalmente nella struttura del pacchetto) che potrebbero contenere programmi malevoli. Alcune versioni del sistema operativo Android permettono l'installazione di tale archivio, ma gli antivirus non lo controllano perché protetto da password e quindi tale archivio può portare codici dannosi dentro il sistema operativo. Questa via di penetrazione è stata utilizzata dai creatori del trojan Android.Spy.40.origin scoperto dagli specialisti di Doctor Web ad ottobre 2013. Lo scopo principale del trojan è di intercettare SMS in arrivo; anche il programma può eseguire alcune altre azioni. Doctor Web ha modificato le funzioni dell'antivirus Dr.Web per Android il quale rileva con successo i malware che utilizzano il metodo descritto sopra.

|

|

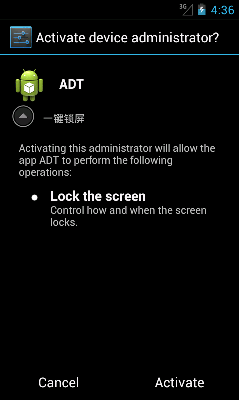

Attività nociva nascosta e metodi per aggirare il controllo antivirale e per impedire la rimozione

Nel 2013 è aumentato il numero di casi in cui gli hacker utilizzano metodi che ostacolano l'analisi dei programmi malevoli da parte degli antivirus e che li nascondono all'utente per impedirne il rilevamento e la rimozione. Come auto-difesa dei trojan per Android spesso si usano i permessi di root i quali danno a un'app possibilità più ampliate. Un'app con i permessi di root può gestire il blocco dello schermo, chiedere la password alla riattivazione del dispositivo dalla modalità standby e persino può ripristinare i parametri del dispositivo ai valori di fabbrica (in questo caso l'utente perde le impostazioni personalizzate e altri dati). I malintenzionati preferiscono questo metodo di protezione perché se l'utente cerca di rimuovere un'app che possiede i permessi di root con i mezzi standard del SO, quest'azione porta a un errore.

Gli utenti più esperti sanno come disattivare i permessi di root di un malware e quindi rimuoverlo, ma tanti proprietari dei dispositivi Android non possiedono le conoscenze necessarie per eseguire queste azioni. Questo metodo di protezione è utilizzato in alcuni spyware e trojan di invio di SMS.

In alcuni casi non basta disattivare i permessi di root per poter eliminare il programma. Alcune app malevole sono in grado di controllare tentativi di disattivazione dei permessi di root e se l'utente cerca di farlo, possono aggirare queste azioni dell'utente. Ad esempio, impediscono l'accesso alle impostazioni del sistema o visualizzano una richiesta dei privilegi fino a quando l'utente non l'accetterà.

Questo metodo di auto-difesa è applicato nei programmi malevoli Android.Obad scoperti all'inizio dell'estate 2013. Questi malware sono capaci di mandare SMS a costo elevato e di scaricare altri programmi dannosi sul dispositivo. Controllano le attività del sistema operativo e sfruttano un errore dello stesso che consente loro di nascondere la propria presenza nella lista delle applicazioni installate e che rende più difficile la rimozione di questi malware.

|

|

|

Un altro problema che riguarda la sicurezza dei dispositivi Android è il seguente: sul mercato sono presenti i sistemi commerciali che consentono di proteggere le applicazioni per Android contro la decompilazione, la violazione e la modificazione. Il rischio è che tali sistemi potrebbero essere utilizzati non soltanto dagli autori di applicazioni legittime, ma anche dai malintenzionati. Nell'anno passato gli specialisti di Doctor Web hanno individuato più casi di utilizzo di tali sistemi nei trojan per Android, ad esempio, nell'Android.Spy.67 e nell'Android.Tempur.5.origin. Inoltre, gli autori dei virus utilizzano l'offuscazione del codice che rende più difficile l'analisi del programma.

I prodotti antivirus Dr.Web per Android vengono migliorati continuamente e hanno le funzioni necessarie per combattere le minacce moderne che applicano vari metodi di auto-difesa. Pertanto, gli utenti dei nostri antivirus sono ben protetti dalle attività dannose dei molteplici trojan per Android.

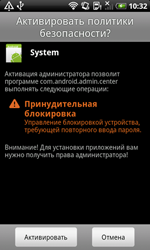

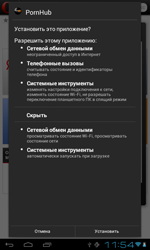

Falsi antivirus

Nell'anno passato è aumentato considerevolmente il numero di malware che imitano l'aspetto e le funzioni di un programma antivirale. Questo tipo di malware si chiama Android.Fakealert. Un falso antivirus visualizza un avviso di qualche infezione trovata sul dispositivo e propone di disinfettare il cellulare a fronte di un pagamento. Nel 2013 il numero di relative firme antivirali è aumentato di cinque volte e in totale il database contiene dieci record di falsi antivirus per Android. La versione più nota è l'Android.Fakealert.10.origin che si cela dietro un lettore multimediale. Una volta avviato, il malware imita l'aspetto di un antivirus esistente e mostra un avviso che invita l'utente a eseguire una scansione. In seguito, il programma finge di aver trovato delle minacce e informa l'utente che per neutralizzarle si deve comprare una versione dell'antivirus a pagamento.

|

|

|

|

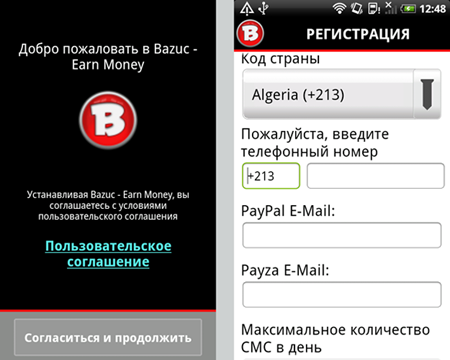

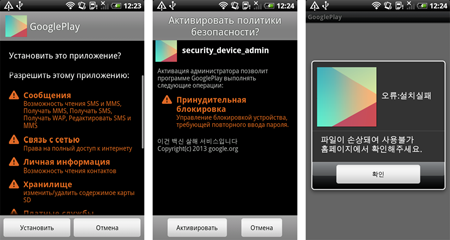

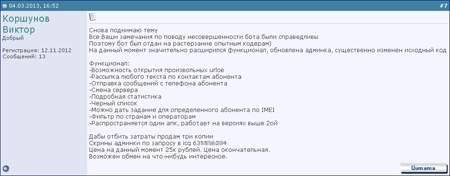

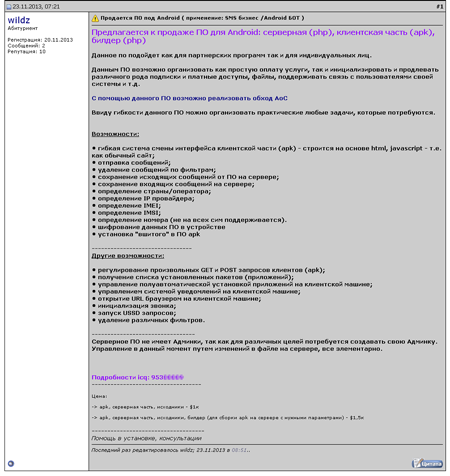

Servizi sul mercato nero: creazione dei trojan su ordinazione e vendita degli hacktool

Nel 2013 è continuata l'evoluzione, iniziata nel 2012, dei servizi illegali offerti sul mercato nero. Attualmente, i servizi più ricercati sono la creazione e la vendita di diversi trojan di invio di SMS appartenenti alle categorie Android.SmsSend e Android.SmsBot. Gli autori dei programmi malevoli offrono ai clienti anche soluzioni predisposte, come ad esempio pannelli di controllo remoto e software ideati per la creazione di reti dannose e di partner program. I prezzi variano da alcune centinaia a diverse migliaia di dollari.

Nel 2013 sono comparsi gli annunci che offrono trojan bancari rivolti agli utenti in molti paesi del mondo. Così, a gennaio è cominciata la vendita del trojan nominato Perkele che imita l'aspetto delle applicazioni ufficiali di home banking ed è in grado di rubare le informazioni confidenziali degli utenti, ad esempio, gli SMS. L'antivirus Dr.Web può rilevare diverse versioni di questo trojan classificate nella famiglia Android.SmsSpy.

Il trojan è stato venduto in poche copie e prevede la possibilità di attaccare clienti di quasi settanta banche, tra le maggiori del mondo. Quindi, i malintenzionati potrebbero eseguire attacchi ben mirati e le vittime potrebbero subire notevoli perdite finanziarie.

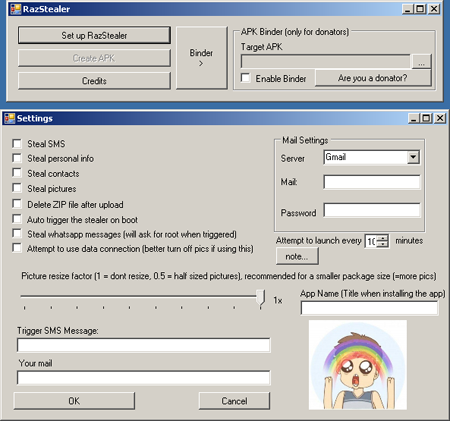

Sul mercato nero, per facilitare la creazione degli strumenti di furto delle informazioni, sono stati messi a disposizione alcuni programmi che consentono di incorporare le funzioni nocive in qualsiasi applicazione o gioco per Android. Ad esempio, a luglio abbiamo trovato due programmi di questo tipo: Tool.Androrat e Tool.Raziel. La prima utility si basa sul codice sorgente dell'applicazione di accesso e di controllo remoto AndroRat, conosciuta a partire dal 2012. È classificata dall'antivirus Dr.Web come Program.Androrat.1.origin. La seconda utility è un trojan-spia creato appositamente per questo caso, il quale può essere incorporato in un'applicazione per Android oppure può essere compilato in un pacchetto apk separato. Questo trojan è stato aggiunto ai database dei virus Dr.Web sotto il nome dell'Android.Raziel.1.origin.

Queste utility sono facili da utilizzare e quindi anche le persone con poche esperienze nella programmazione possono inserire funzioni malevole in varie applicazioni per Android. Di conseguenza, come possiamo ipotizzare, tali programmi verranno utilizzati da un numero maggiore di utenti che potranno creare più applicazioni per Android modificate.

Minacce curiose

Nel 2013 abbiamo trovato alcuni trojan particolari. Per esempio, una versione dello spyware Android.EmailSpy.2.origin visualizza un'immagine offensiva sullo schermo del dispositivo Android dopo aver trasmesso i dati della rubrica dell'utente sul server remoto dei malintenzionati.

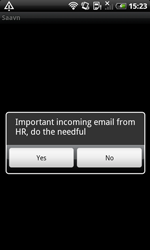

A marzo è stato scoperto il trojan Android.Biggboss destinato agli utenti indiani. È inserito in alcuni applicazioni modificate dai malintenzionati scaricabili da alcuni siti di software. Una volta installato, il trojan visualizza una finestra di dialogo che informa l’utente della ricezione di un messaggio importante mandato da un dipartimento delle risorse umane. Se l’utente accetta di aprire il messaggio, il trojan carica nel browser un URL con un falso invito da parte dell’azienda TATA India Limited che non ha alcun rapporto con la vera società TATA. Nell’invito i truffatori descrivono il potenziale impiego e chiedono di trasferire un importo a un conto bancario per garantire l’assunzione.

|

|

Scopri di più con Dr.Web

Statistiche di virus Biblioteca delle descrizioni Tutti i resoconti sui virus Laboratorio live