Resoconto sui malware di gennaio 2014

Panoramiche sui virus | Notizie "calde" | Tutte le notizie | Sui virus

4 febbraio 2014

Programmi malevoli più diffusi

Dalle statistiche delle scansioni eseguite tramite l'utility Dr.Web CureIt! a gennaio, possiamo vedere che i seguenti programmi malevoli risultano i più diffusi: il Trojan.Packed.24524 — un installer camuffato da programma legittimo che installa adware e applicazioni non attendibili; il Trojan.LoadMoney.1 e il Trojan.InstallMonster.38 — programmi che visualizzano pubblicità indesiderata; il BackDoor.Bulknet.1329, nonché il Trojan.BtcMine.221, utilizzato dagli hacker per il mining delle monete elettroniche. Elenchiamo la top venti delle minacce di gennaio 2014.

| Nome | Numero | % |

|---|---|---|

| Trojan.Packed.24524 | 50947 | 4.71 |

| Trojan.LoadMoney.1 | 35783 | 3.31 |

| Trojan.InstallMonster.38 | 19558 | 1.81 |

| Trojan.Siggen5.64541 | 17371 | 1.61 |

| BackDoor.Bulknet.1329 | 15929 | 1.47 |

| Trojan.BtcMine.221 | 14100 | 1.30 |

| Trojan.Siggen6.685 | 11673 | 1.08 |

| Trojan.BPlug.10 | 10761 | 0.99 |

| BackDoor.Maxplus.24 | 10622 | 0.98 |

| BackDoor.IRC.NgrBot.42 | 10168 | 0.94 |

| Trojan.InstallMonster.28 | 10039 | 0.93 |

| Trojan.DownLoad.64782 | 10008 | 0.93 |

| Trojan.Fraudster.502 | 9897 | 0.91 |

| Trojan.Fraudster.524 | 9739 | 0.90 |

| Trojan.Hosts.6815 | 9692 | 0.90 |

| Trojan.LoadMoney.76 | 8237 | 0.76 |

| Trojan.Packed.24814 | 8189 | 0.76 |

| Trojan.BPlug.4 | 7435 | 0.69 |

| Trojan.DownLoader10.56820 | 7220 | 0.67 |

| Trojan.DownLoader10.28709 | 6971 | 0.64 |

Botnet

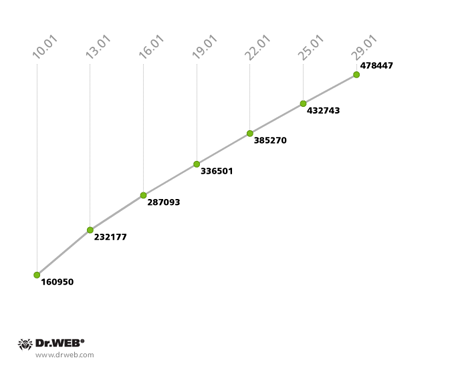

Si estende la rete dannosa creata con l'ausilio del "file virus" Win32.Rmnet.12 che dispone delle funzioni di un backdoor e può rubare le credenziali di accesso a diverse applicazioni. A gennaio, circa diciottomila nuovi computer aderivano a una delle sottoreti Win32.Rmnet.12 ogni giorno. Questo aumento è riflesso nel seguente grafico.

Nuovi bot nella botnet Win32.Rmnet.12 a gennaio 2014

(1° sottorete)

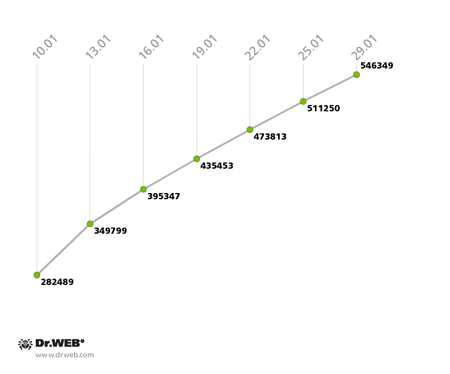

Anche la seconda sottorete è cresciuta, però il numero di nuovi arrivi è diminuito dai ventimila al giorno all'inizio di gennaio fino ai dodicimila al giorno alla fine del mese. Possiamo vedere questi cambiamenti nel grafico sottostante.

Nuovi bot nella botnet Win32.Rmnet.12 a gennaio 2014

(2° sottorete)

La botnet creata dal modulo dannoso Trojan.Rmnet.19 ha tanti computer quanti nel mese precedente: 2607 alla fine di dicembre e 2633 il 29 gennaio. La botnet BackDoor.Dande si è ristretta dai 1098 computer a dicembre fino ai 930 a gennaio. Vi ricordiamo che questo backdoor ruba informazioni dai computer su cui è installato il software specializzato del settore farmaceutico.

Il numero di Mac intrappolati nella botnet BackDoor.Flashback.39 è diminuito di qualche centinaio: 28829 a dicembre e 28160 a gennaio. La maggior parte di Mac infetti si trova negli Stati Uniti (14733). In Canada risultano 5564 computer infetti, nel Regno Unito 4120 e in Australia 1582. In Russia abbiamo scoperto soltanto due computer Mac OS X infettati dal malware "Flashback".

Nuovo adware

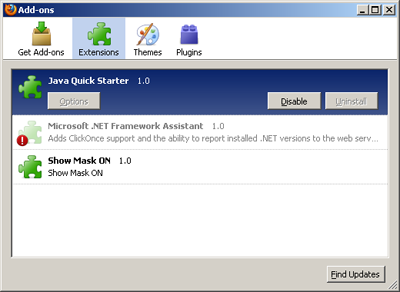

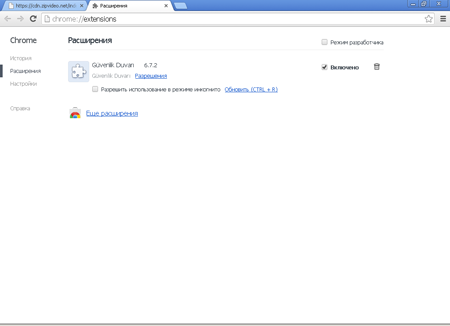

A gennaio gli specialisti di Doctor Web hanno comunicato di un nuovo trojan, nominato Trojan.Zipvideom.1, ideato per la visualizzazione di pubblicità indesiderata. Il malware si diffondeva in messaggi su Facebook e anche in altri modi. Il programma malevolo consiste di alcuni componenti, uno dei quali scarica apposite estensioni malevole per Mozilla Firefox e Google Chrome.

Le estensioni installate dal trojan impediscono la libera visualizzazione delle pagine web aperte nel browser e mostrano pubblicità indesiderata. Inoltre, le estensioni sono in grado di scaricare altri programmi indesiderati sul computer compromesso. Così, abbiamo scoperto che alla visita sui siti dei social network (Twitter, Facebook, Google+, YouTube, "VKontakte"), le estensioni scaricano alcuni Java-script di dubbia utilità.

Minacce per Android

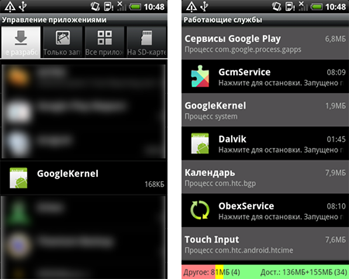

Ricordiamo il gennaio del 2014 come il mese in cui è comparso il primo bootkit per il SO Android: il programma dannoso è stato aggiunto ai database Dr.Web sotto il nome di Android.Oldboot.1. Questo trojan penetra nel settore di avvio del sistema operativo e per questa ragione può avviarsi all'inizio della partenza del SO e diventa anche più difficile da rimuovere completamente. Una volta attivato, l'Android.Oldboot.1 estrae gli altri suoi componenti e li mette nelle cartelle di sistema installandoli come applicazioni normali. In seguito questi oggetti malevoli, classificati da Dr.Web come Android.Oldboot.2 e Android.Oldboot.1.origin, si connettono a un server remoto per ricevere comandi. A seconda del comando ricevuto, possono eseguire varie azioni distruttive, in particolare, possono scaricare, installare o rimuovere diverse applicazioni.

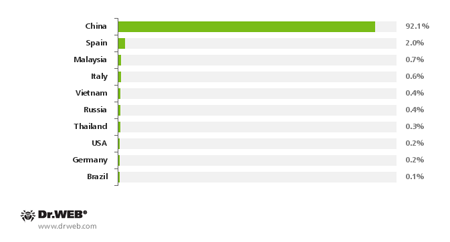

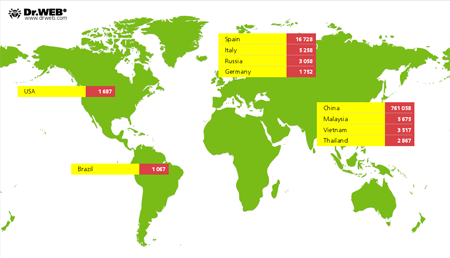

Secondo le informazioni ottenute dagli analisti dei virus di Doctor Web, alla fine di gennaio il malware Android.Oldboot.1 ha infettato ottocentoventiseimila dispositivi mobili appartenenti agli utenti da diversi paesi, quali Spagna, Italia, Germania, Russia, Brasile, gli Stati Uniti e alcuni paesi dell'Asia Sudorientale. Va notato che la maggioranza delle vittime si trova in Cina, essendo questo paese il target principale degli autori del trojan Android.Oldboot.1.

Numero di dispositivi infetti per paese

Doctor Web ha pubblicato un articolo dedicato a questa minaccia che potete leggere sul nostro sito.

A gennaio è stata trovata un'altra minaccia rivolta agli utenti cinesi. Il malware, chiamato Android.Spy.67.origin da Dr.Web, è camuffato dall'aggiornamento di qualche software utile e se l'utente lo accetta sul dispositivo, il malware imita l'installazione di alcune applicazioni, creando le corrispondenti icone sulla schermata principale dello smartphone.

All'avvio il trojan elimina queste icone e raccoglie le informazioni personali dell'utente: cronologia degli SMS, registro chiamate, coordinate GPS. Il trojan può attivare la video camera e il microfono del dispositivo mobile, nonché esegue l'indicizzazione delle foto memorizzate, creando miniature. Quindi il trojan carica tutte le informazioni rubate sul server di controllo dei malintenzionati. Se l'Android.Spy.67.origin ha i permessi di root, disturba il funzionamento degli antivirus eliminando i database dei virus, nonché attiva un modulo malevolo che è capace di installare di nascosto diverse applicazioni.

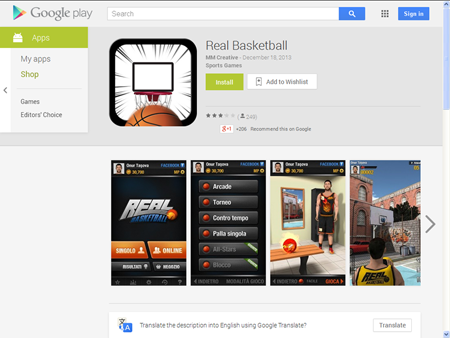

A gennaio è stata rilevata una successiva applicazione malevola nel catalogo Google Play. Il gioco Real Basketball non fornisce le funzioni dichiarate, ma esegue le azioni indesiderate. Doctor Web ha chiamato quest'applicazione Android.Click.3.origin.

Gli utenti che volevano provare questo gioco, hanno invece ricevuto un programma per l'accesso a Google Play. Però le funzioni principali del programma Android.Click.3.origin sono di aprire nel browser gli URL impostati dai suoi creatori e di fare clic su diversi banner pubblicitari. In questo modo i malintenzionati possono migliorare il posizionamento di alcuni siti web e aumentare il numero di visualizzazioni di pubblicità, cioè possono trarre profitti dalle azioni eseguite in automatico. L'applicazione è stata installata da circa diecimila utenti, quindi si può pensare che i malintenzionati abbiano guadagnato una certa somma.

|

|

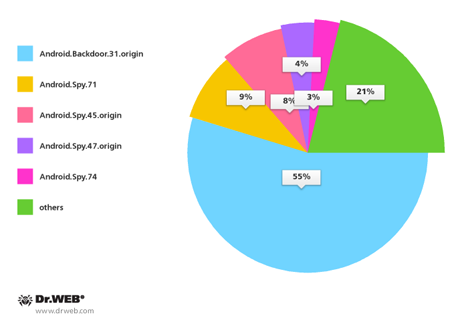

Oltre a ciò, a gennaio abbiamo registrato ulteriori attacchi ai dispositivi degli utenti sudcoreani. Vi sono stati centoquaranta mailing che diffondono programmi malevoli, un numero più basso rispetto al dicembre scorso. I trojan più diffusi nello spazio informatico sudcoreano sono: Android.Backdoor.31.origin (55%), Android.Spy.71 (9%), Android.Spy.45.origin (8%), Android.Spy.47.origin (4%) e Android.Spy.74 (3%). Va notato che sono state rilevate tante nuove versioni dei programmi malevoli, il che conferma l'elevato interesse degli hacker nelle possibilità dello spazio informatico sudcoreano.

Minacce per Android inclusi negli SMS malevoli inviati sui dispositivi degli utenti sudcoreani

File malevoli rilevati a gennaio nelle e-mail

| 01.01.2014 00:00 - 31.01.2014 23:00 | ||

|---|---|---|

| 1 | Trojan.DownLoad3.28161 | 0.84% |

| 2 | Trojan.DownLoader9.22851 | 0.78% |

| 3 | Trojan.Inject2.23 | 0.68% |

| 4 | Trojan.DownLoad3.31532 | 0.66% |

| 5 | Trojan.DownLoader9.15291 | 0.64% |

| 6 | Trojan.DownLoad3.31401 | 0.61% |

| 7 | Trojan.DownLoad3.30075 | 0.59% |

| 8 | Trojan.DownLoader9.14962 | 0.50% |

| 9 | Trojan.Siggen6.1747 | 0.48% |

| 10 | Trojan.DownLoad.64857 | 0.40% |

| 11 | Trojan.DownLoad3.31541 | 0.38% |

| 12 | Trojan.DownLoader9.15295 | 0.38% |

| 13 | Trojan.Siggen6.5311 | 0.36% |

| 14 | Trojan.DownLoad3.31617 | 0.36% |

| 15 | Trojan.PWS.Panda.4795 | 0.35% |

| 16 | Trojan.DownLoad3.31533 | 0.30% |

| 17 | Trojan.DownLoad3.31534 | 0.30% |

| 18 | Trojan.PWS.Panda.547 | 0.30% |

| 19 | Trojan.Packed.666 | 0.30% |

| 20 | Trojan.DownLoader9.13584 | 0.29% |

File malevoli rilevati a gennaio sui computer scansionati

| 01.01.2014 00:00 - 31.01.2014 23:00 | ||

|---|---|---|

| 1 | SCRIPT.Virus | 1.00% |

| 2 | Adware.Downware.915 | 0.63% |

| 3 | Trojan.Fraudster.524 | 0.58% |

| 4 | Tool.Unwanted.JS.SMSFraud.26 | 0.57% |

| 5 | Trojan.Packed.24524 | 0.55% |

| 6 | Trojan.LoadMoney.1 | 0.55% |

| 7 | Tool.Skymonk.14 | 0.53% |

| 8 | Adware.NextLive.2 | 0.52% |

| 9 | Adware.Downware.179 | 0.48% |

| 10 | Trojan.LoadMoney.15 | 0.45% |

| 11 | Trojan.Fraudster.502 | 0.41% |

| 12 | JS.Redirector.209 | 0.41% |

| 13 | Trojan.InstallMonster.47 | 0.40% |

| 14 | Tool.Skymonk.17 | 0.39% |

| 15 | BackDoor.IRC.NgrBot.42 | 0.37% |

| 16 | Trojan.Packed.24814 | 0.37% |

| 17 | Adware.InstallCore.90 | 0.36% |

| 18 | BackDoor.PHP.Shell.6 | 0.34% |

| 19 | Adware.NextLive.1 | 0.31% |

| 20 | Adware.Downware.1655 | 0.31% |

Scopri di più con Dr.Web

Statistiche di virus Biblioteca delle descrizioni Tutti i resoconti sui virus Laboratorio live