Il Trojan.Skimer.19 minaccia le banche

Minacce attuali di virus | Notizie "calde" | Tutte le notizie | Sui virus

4 marzo 2014

Le funzioni principali di questo trojan, così come delle sue versioni precedenti, sono incluse in una libreria dinamica che si conserva nel file system NTFS nel flusso di dati di un altro file malevolo che il software Dr.Web classifica come Trojan.Starter.2971. Anche i log del trojan vengono conservati nei flussi di dati del file system NTFS, se quest'ultimo è in uso nel dispositivo compromesso. In questi log il Trojan.Skimer.19 memorizza tracce di carte bancarie e chiavi utilizzate per la decifratura delle informazioni.

Dopo aver infettato il sistema operativo del bancomat, il Trojan.Skimer.19 cattura le battiture sul pad EPP (Encrypted Pin Pad) in attesa di una determinata combinazione di caratteri. Tramite questa combinazione il trojan viene attivato e può eseguire comandi digitati dal malintenzionato sul pad. Il trojan può eseguire i seguenti comandi:

- Salvare i file di log sul chip della carta, decifrare codici PIN;

- Rimuovere la libreria malevola e i file di log, ripristinare il file host allo stato pulito, riavviare il sistema (i malintenzionati danno il comando al bancomat infetto due volte, il secondo comando deve seguire il primo entro dieci secondi);

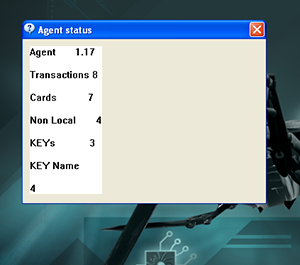

- Visualizzare sul display le statistiche riassuntive del trojan: numero di transazioni effettuate, di carte uniche, di chiavi intercettate ecc.;

- Cancellare tutti i file di log;

- Riavviare il sistema;

- Aggiornare il file del trojan caricando l'eseguibile dal chip della carta.

Le versioni recenti del Trojan.Skimer.19 possono essere attivate non soltanto tramite un codice digitato sul pad, ma anche tramite apposite carte. Questo metodo è stato utilizzato anche dalle versioni più vecchie dei trojan "Skimer".

Per la decifratura di dati, il Trojan.Skimer.19 utilizza il software incorporato del bancomat o il proprio algoritmo di crittografia a chiave privata DES (Data Encryption Standard) adoperando le chiavi intercettate e salvate nel log.

Doctor Web conosce più varianti della libreria malevola del trojan che differiscono per set di funzioni. Tutte queste varianti vengono rilevate ed eliminate dal software Dr.Web.