Il Trojan.Rbrute attacca router Wi-Fi

Minacce attuali di virus | Notizie "calde" | Tutte le notizie | Sui virus

5 marzo 2014

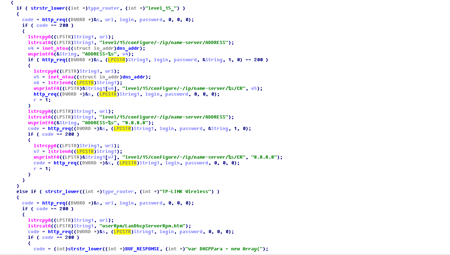

Su un computer Windows, il Trojan.Rbrute stabilisce la connessione al server remoto dei malintenzionati e attende comandi. Il primo comando che arriva è quello di eseguire una scansione della rete sulla base di una serie di indirizzi IP. Inoltre, il trojan cerca di ottenere l'accesso non autorizzato ai router, in particolare, dei seguenti modelli: D-Link DSL-2520U, DSL-2600U, TP-Link TD-W8901G, TD-W8901G 3.0, TD-W8901GB, TD-W8951ND, TD-W8961ND, TD-8840T, TD-8840T 2.0, TD-W8961ND, TD-8816, TD-8817 2.0, TD-8817, TD-W8151N, TD-W8101G, ZTE ZXV10 W300, ZXDSL 831CII e di altri ancora. In sostanza, il trojan è in grado di eseguire questi due comandi:

- Scansionare la rete in un intervallo di indirizzi IP stabilito;

- Determinare la password cercando tra un grande numero di possibilità (il metodo "attacco a dizionario").

Questi comandi non sono interconnessi e possono essere eseguiti separatamente. Se il Trojan.Rbrute scopre un router attivo a un indirizzo IP interrogato durante la scansione della rete, riceve la pagina web corrispondente, determina il modello del router con l'ausilio del tag realm=\" e comunica questi dati al server remoto di controllo.

In un altro caso, il trojan riceve il comando di attaccare un router già scoperto in precedenza. Tale comando contiene tutti i dati necessari per effettuare un attacco a dizionario: l'indirizzo IP bersaglio, una lista di possibili password da provare e indirizzi dei server DNS con cui sostituire quelli definiti nella configurazione del router compromesso. Come il login, il Trojan.Rbrute utilizza gli username "admin" o "support".

Se il trojan riesce ad accedere al router utilizzando questi username e le password trovate, ne informa il server remoto e manda al router una query di cambiare gli indirizzi dei server DNS. In seguito a queste modifiche, se l'utente cerca di aprire alcuni siti, il router potrebbe reindirizzare il browser verso siti creati dai malintenzionati. In particolare, adesso i malintenzionati utilizzano questa possibilità per diffondere il trojan Win32.Sector che unisce i computer infetti in una rete dannosa.

Lo schema utilizzato dai malintenzionati include i seguenti passi.

- Il trojan Win32.Sector già presente su un computer scarica il Trojan.Rbrute sulla postazione infetta.

- Il Trojan.Rbrute riceve dal server di controllo il comando di cercare router Wi-Fi e i dati necessari per un attacco a dizionario.

- Se il Trojan.Rbrute riesce ad autentificarsi su un router, cambia gli indirizzi dei server DNS nella configurazione del dispositivo compromesso.

- Quando l'utente che utilizza il router si connette a Internet, viene reindirizzato verso una pagina web malevola.

- Da questa pagina viene scaricato il trojan Win32.Sector il quale infetta il computer dell'utente.

- In seguito, il trojan Win32.Sector potrebbe scaricare il Trojan.Rbrute sul nuovo computer compromesso, dopo di che la catena potrebbe ripetersi.

La firma antivirale Trojan.Rbrute è stata aggiunta ai database Dr.Web. Un consiglio degli specialisti di Doctor Web: non lasciate le impostazioni dei router Wi-Fi nei valori predefiniti e scegliete password complesse, difficili da scoprire tramite il metodo "attacco a dizionario".