Trojan-downloader permettono di guadagnare agli hacker mobile

Minacce attuali di virus | Notizie "calde" | Sulle minacce mobile | Tutte le notizie | Sui virus

10 aprile 2014

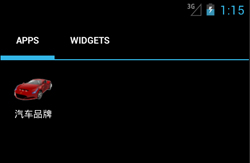

Le nuove applicazioni dannose scoperte da Doctor Web entrano su un dispositivo Android con l'ausilio del programma-dropper registrato nei database dei virus Dr.Web sotto il nome dell'Android.MulDrop.18.origin.

|  |

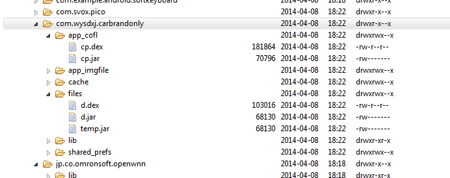

Dopo l'avvio, il trojan decifra tramite un'apposita libreria due pacchetti apk inclusi nelle sue risorse, dopo di che tramite il metodo DexClassLoader (cioè senza partecipazione dell'utente) carica nella memoria operativa i file eseguibili nel formato dex estratti da questi pacchetti che sono riconosciuti dall'antivirus Dr.Web come i malware Android.DownLoader.57.origin e Android.DownLoader.60.origin. Se vengono attivati, questi malware si connettono ai server remoti, da cui ottengono una lista delle applicazioni da scaricare sul dispositivo mobile. Tra determinati intervalli, rispondendo alla query, i server di controllo possono mettere a disposizione diversi file per il download. Tra questi file, i nostri analisti dei virus hanno identificato programmi malevoli sia conosciuti che nuovi, in particolare, trojan del genere Android.SmsSend e Android.Backdoor. Pertanto, a disposizione dei malintenzionati ci sono molti scenari di attacchi ai dispositivi Android per cui possono utilizzare il tipo opportuno di malware: a partire dai soliti trojan che mandano sms all'insaputa dell'utente fino ai complessi trojan-spia. I downloader sopraindicati possono distribuire, oltre ai malware, applicazioni normali o giochi, per la cui distribuzione i malintenzionati vengono pagati.

Dobbiamo notare che quando i trojan cercano di installare le app scaricate, l'utente deve confermare l'installazione. Tuttavia è probabile che alcuni proprietari dei cellulari Android non prestino molta attenzione alle richieste di conferma di applicazioni sconosciute e accettino semplicemente l'installazione.

Attualmente Doctor Web conosce un'altra variante del dropper Android.MulDrop.18.origin che a differenza della prima variante contiene file non cifrati dei downloader registrati nel database dei virus come l'Android.DownLoader.59.origin e l'Android.DownLoader.61.origin. Il loro metodo di connessione al server remoto è leggermente diverso da quello utilizzato dai programmi Android.DownLoader.57.origin e Android.DownLoader.60.origin, però il loro scopo finale è lo stesso che consiste nel download e nell'installazione di altre applicazioni per Android.

Gli utenti dei prodotti antivirus Dr.Web per Android sono protetti da queste minacce.