Spam e trojan per Android in Corea del Sud: panoramica del 1° trimestre 2014

Minacce attuali di virus | Notizie "calde" | Sulle minacce mobile | Tutte le notizie | Sui virus

22 aprile 2014

Informazioni generali

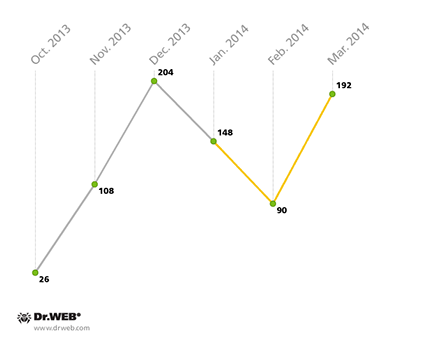

Le statistiche raccolte dalla società Doctor Web nel primo trimestre 2014 segnalano 430 casi di diffusione in Corea del Sud di sms fraudolenti che contengono link al download di programmi dannosi per Android. Per il confronto: nel quarto trimestre 2013 sono stati rilevati 338 casi di spamming, cioè questo indicatore è aumentato del 27,22%. Se all'inizio di 2014 abbiamo visto il calo dell'attività degli spammer (il minimo è stato a febbraio), a marzo il volume di sms malevoli ha raggiunto le cifre paragonabili a quelle del dicembre scorso. Di seguito, un grafico mostra il numero di mailing nel periodo da ottobre scorso fino a marzo.

Casi di spedizione di sms malevoli racchiudenti link al download di trojan per Android

Caratteristiche degli SMS malevoli

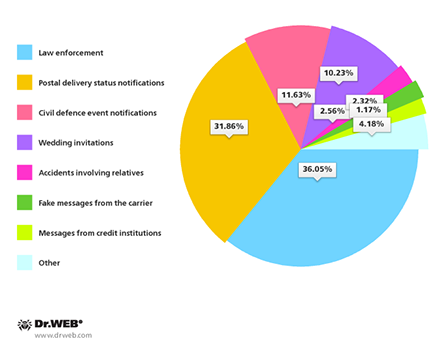

I malintenzionati che inviano gli sms fraudolenti utilizzano una varietà di argomenti per interessare gli utenti in modo da indurli a scaricare il malware sui loro dispositivi mobili. Così, spesso gli sms si trattano di argomenti relativi al diritto penale e a violazioni della legge (ad esempio, notifica di eccesso di velocità, download di contenuti illegali, decisioni giudiziarie, record di polizia, richieste dall'ufficio del procuratore pubblico ecc.), nonché notifiche di status di invii postali. Questi generi di messaggi vengono spediti rispettivamente nel 36,05% e nel 31,86% di casi. Inoltre nella statistica troviamo i seguenti argomenti: attività di protezione civile (11,63%), nozze (10,23%), parenti in ospedale o vittime di incidenti (2,56%), sms da operatori di telecomunicazione (2,32%) e da banche (1,17%).

Argomenti degli sms utilizzati per indurre l'utente a scaricare un programma malevolo

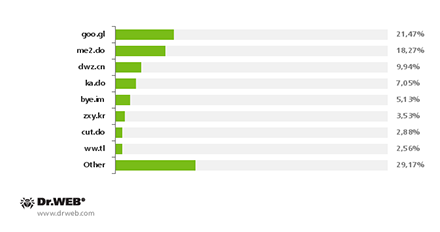

Nel 73,26% di casi, l'indirizzo del sito da cui si effettua il download del programma malevolo è stato camuffato con l'ausilio dei servizi di URL shortening. Questo trucco permette non soltanto di nascondere l'indirizzo del sito su cui è disponibile un trojan, ma anche di rendere gli sms più brevi e ben comprensibili da parte delle potenziali vittime. In totale i malintenzionati hanno utilizzato 42 servizi di URL shortening, tra cui i più frequenti sono: goo.gl, me2.do, dwz.cn, ka.do e bye.im.

Servizi di URL shortening utilizzati dagli spammer

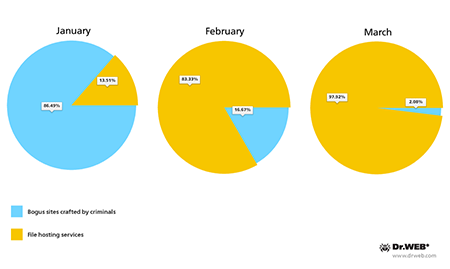

Per quanto riguarda le risorse di rete utilizzate per l'hosting, i malintenzionati hanno messo programmi malevoli sui propri siti, sui cloud storage e sulle piattaforme di blog legittimi. Nei primi tre mesi dell'anno abbiamo osservato che il numero di appositi siti web dei malintenzionati è diminuito, mentre i servizi online legittimi sono stati utilizzati sempre di più.

Tipi di risorse di rete su cui i malintenzionati collocano programmi dannosi (siti malevoli e cloud storage legittimi)

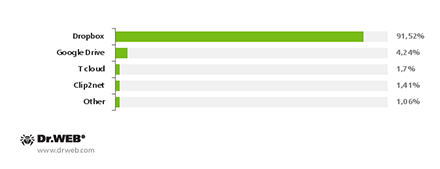

I cloud storage più ricercati sono Dropbox, Google Drive, Clip2net e T cloud, tra cui il primo viene utilizzato nella generalità dei casi (91,51%), mentre tutti gli altri corrispondono al 7,42%.

Cloud storage su cui i malintenzionati collocano programmi dannosi

Programmi malevoli

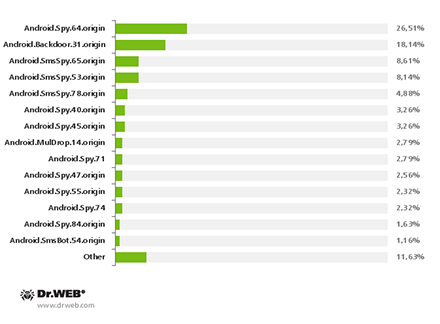

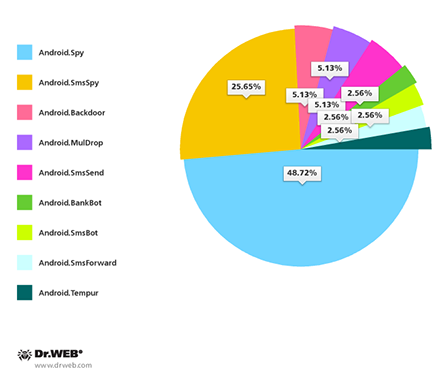

Doctor Web ha identificato negli sms di spam in totale nove famiglie di trojan per Android: Android.Backdoor, Android.MulDrop, Android.SmsBot, Android.BankBot, Android.SmsForward, Android.SmsSend, Android.SmsSpy, Android.Spy e Android.Tempur. Il diagramma sottostante mostra il percento di ciascuna famiglia di trojan a seconda del numero di "membri" rilevato.

Famiglie di trojan per Android diffuse via sms

Come si vede dal diagramma, nel primo trimestre i più numerosi sono i trojan della categoria Android.Spy (19 varianti o il 48,72% del totale) e anche i trojan Android.SmsSpy (10 varianti o il 25,65%). Questi trojan sono una minaccia molto diffusa al momento che permette ai malintenzionati di rubare informazioni confidenziali dai dispositivi compromessi. Una delle funzioni principali dei trojan è di intercettare gli sms in arrivo che potrebbero contenere le informazioni su operazioni bancarie, codici mTAN, corrispondenza personale e altri dati preziosi da cui i malintenzionati possono trarre vantaggio. Inoltre, molte versioni di questi trojan sono in grado di rubare gli indirizzi email, i contatti dalla rubrica, ed alcune imitano applicazioni di home banking legittime in modo da intercettare le informazioni confidenziali dei clienti di banche.

Le altre famiglie di malware sono riscontrabili più raramente nei mailing malevoli. Così, abbiamo trovato due trojan in ciascuna delle seguenti categorie Android.Backdoor, Android.MulDrop e Android.SmsSend (il 5,13% del totale per ciascuna) e uno in ciascuna delle categorie Android.BankBot, Android.SmsBot, Android.SmsForward e Android.Tempur (il 2,56% del totale per ciascuna).

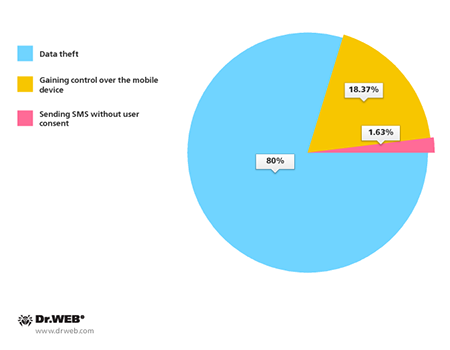

In generale, sulla base delle funzioni di tutti i trojan trovati, possiamo concludere che la maggioranza degli attacchi (l'80%) ai dispositivi mobili è destinata al furto delle informazioni confidenziali degli utenti. Negli altri casi i malintenzionati cercano di ottenere controllo sui dispositivi mobili (18,37%) o di inviare sms all'insaputa dell'utente (1,63%).

I principali obbiettivi degli attacchi mobile

Il seguente diagramma rappresenta la distribuzione a seconda del numero di programmi malevoli trovati:

Minacce più interessati

Backdoor Android.Backdoor.53.origin. È inserito nell'applicazione legittima Webkey (com.webkey v2.09) che permette all'utente di controllare il dispositivo su remoto. A differenza dell'applicazione originale, la versione manipolata non ha l'interfaccia grafica e nasconde la sua presenza nel sistema eliminando l'icona dalla schermata principale. Una volta avviato, il malware invia sul server remoto gli identificatori del dispositivo per registrarlo, dopo di che i malintenzionati possono avere il pieno controllo sul dispositivo e possono accedere alle informazioni personali dell'utente e alle funzioni dell'hardware.

Android.Spy.47.origin (com.google.service v4.2). Questo è un trojan-spia progettato per il furto degli sms e della rubrica, per l'intercettazione delle chiamate, per il rintracciamento delle coordinate GPS, nonché per la raccolta delle informazioni generali del dispositivo. Visualizza costantemente una richiesta di aggiunzione alla lista degli amministratori del dispositivo e impedisce l'accesso alle impostazioni del sistema in modo da proteggersi da disinstallazione. Il trojan si spaccia per l'applicazione di sistema System Service e per il client di messaggistica KakaoTalk.

Android.BankBot.2.origin (com.googlesearch v1.0). È progettato per l'intercettazione degli sms e per il furto delle informazioni bancarie dal dispositivo. I malintenzionati lo spacciano per un'applicazione legittima. Dopo l'avvio, il trojan crea due servizi attivi neio32 e InstallService che svolgono le sue funzioni dannose. Il trojan controlla se sul dispositivo siano installate le applicazioni di home banking di banche sudcoreane e può imitare il loro funzionamento cercando di rubare le informazioni confidenziali. Inoltre, l'Android.BankBot.2.origin cerca di rimuovere uno degli antivirus largamente utilizzati in Corea del Sud, se lo scopre sul dispositivo compromesso.