Resoconto sui malware di aprile 2014

Panoramiche sui virus | Notizie "calde" | Tutte le notizie | Sui virus

30 aprile 2014

Programmi malevoli più diffusi

Secondo le statistiche delle scansioni eseguite tramite l'utility Dr.Web CureIt! ad aprile 2014, il programma malevolo più diffuso è il Trojan.Packed.24524, un downloader che scarica applicazioni indesiderate e inattendibili. Come a marzo, il secondo e il terzo posto della classifica sono occupati dai Trojan.BPlug — estensioni (plugin) per browser che incorporano pubblicità nei siti aperti dall'utente. La top venti delle minacce rilevate a marzo tramite l'utility Dr.Web CureIt! è riportata sotto:

| Nome | Numero di casi di rilevamento | % |

|---|---|---|

| Trojan.Packed.24524 | 82889 | 6.18 |

| Trojan.BPlug.35 | 40183 | 3.00 |

| Trojan.BPlug.28 | 36799 | 2.74 |

| Trojan.InstallMonster.51 | 35536 | 2.65 |

| Trojan.BPlug.17 | 23664 | 1.77 |

| Trojan.InstallMonster.61 | 19183 | 1.43 |

| Trojan.LoadMoney.1 | 13636 | 1.02 |

| Trojan.LoadMoney.15 | 12975 | 0.97 |

| Trojan.Triosir.1 | 12596 | 0.94 |

| Trojan.Siggen5.64541 | 12452 | 0.93 |

| Trojan.DownLoader11.3101 | 12104 | 0.90 |

| Trojan.Wprot.3 | 10228 | 0.76 |

| Trojan.BPlug.48 | 8807 | 0.66 |

| Trojan.Packed.25266 | 8694 | 0.65 |

| Trojan.Ormes.2 | 8346 | 0.62 |

| Trojan.BPlug.33 | 8139 | 0.61 |

| BackDoor.IRC.NgrBot.42 | 8040 | 0.60 |

| BackDoor.Maxplus.24 | 7276 | 0.54 |

| Trojan.BPlug.47 | 7193 | 0.54 |

| Trojan.Packed.24814 | 7098 | 0.53 |

Botnet

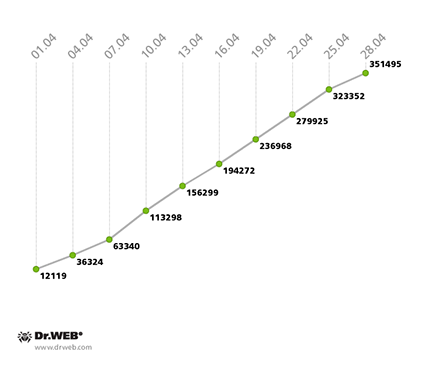

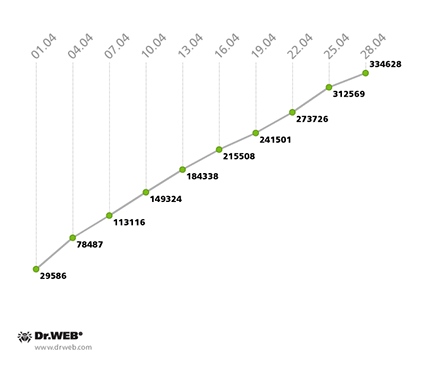

La botnet creata sulla base del virus Win32.Rmnet.12 continua a funzionare. Nella prima delle due sottoreti monitorate dal team di Doctor Web, il numero di bot attivi è in media 165500; ogni giorno alla sottorete si uniscono circa tredicimila nuove postazioni. Il grafico mostra lo sviluppo di questa sottorete ad aprile.

Nuovi bot nella botnet Win32.Rmnet.12 ad aprile 2014

(1° sottorete)

Nella seconda sottorete Win32.Rmnet.12 il numero medio di bot è 270000, mentre ogni giorno il server registra circa 12000 nuovi arrivi. La crescita di questa sottorete è presentata sul grafico:

Nuovi bot nella botnet Win32.Rmnet.12 ad aprile 2014

(2° sottorete)

È diminuito il numero di computer infettati dal modulo malevolo Trojan.Rmnet.19: dai 2066 alla fine di marzo ai 1866 negli ultimi giorni di aprile. Il progresso del malware BackDoor.Dande.2, di cui abbiamo scritto in una notizia recente, si è rallentato. In totale, questa botnet include 718 pc infetti, il numero massimo (616) è stato registrato nel periodo dal 1° al 5 aprile. Le informazioni statistiche raccolte da Doctor Web mostrano che alcune copie del trojan inviano query alla botnet BackDoor.Dande.2 da indirizzi IP identici. Questo significa che in alcune aziende più computer inclusi nella rete locale con una sola connessione a Internet sono colonizzati dal programma malevolo. Si potrebbe immaginare che tale azienda sia stata visitata da qualche "addetto informatico" che ha installato il virus su tutte le stazioni di lavoro. La maggioranza degli indirizzi IP compromessi (229) si trova a Rostov sul Don (Russia) e nella regione di Rostov, 46 indirizzi IP sono locati nella regione di Mosca, inoltre la botnet è attiva nelle città: Novosibirsk, Ekaterinburg, Mineralnye Vody, Vladikavkaz e in altre ancora.

Continua la riduzione del numero di computer Mac OS X infettati dal malware BackDoor.Flashback.39. Ad aprile la botnet è diminuita del 30%: dai 25912 Mac alla fine di marzo ai 18305 alla fine di aprile.

Altre minacce ad aprile

All'inizio del mese, il team di Doctor Web ha rilevato un backdoor-bootkit dotato di più componenti, inserito nei database sotto il nome del BackDoor.Gootkit.112. Verosimilmente, gli autori del bootkit hanno implementato le sue funzioni di installazione sulla base del trojan "Mayachok", apportando però alcune modifiche importanti.

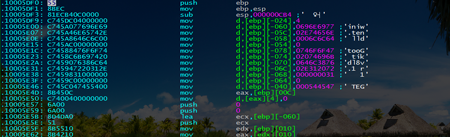

Per aumentare i suoi privilegi nel sistema operativo, il BackDoor.Gootkit.112 utilizza un metodo originale per aggirare l'UAC (User Account Control). In riassunto, l'algoritmo di aggiramento dell'UAC è il seguente:

- il trojan crea e installa un nuovo database;

- l'utility cliconfg.exe si avvia con privilegi elevati nel sistema operativo;

- la funzione shim scarica dalla memoria il processo originale e avvia in sua vece il trojan tramite la proprietà RedirectEXE.

Il trojan consente di eseguire i seguenti comandi:

- intercettare i dati http in trasmissione;

- eseguire injection;

- impedire l'accesso a determinati URL;

- catturare schermate;

- ottenere una lista dei processi in esecuzione;

- ottenere una lista degli utenti e dei gruppi locali;

- scaricare determinati processi dalla memoria del computer;

- eseguire comandi console;

- avviare file eseguibili;

- aggiornare il trojan in automatico

e alcuni altri.

Per un'analisi dettagliata dell'architettura, del payload e dei principi di funzionamento del trojan BackDoor.Gootkit.112 consultate questo articolo.

A metà del mese gli esperti di Doctor Web hanno rilevato un attacco mirato alle aziende farmaceutiche russe. In totale, sono state colpite almeno quattrocento farmacie situate soprattutto nella città Rostov sul Don (Russia). Per l'attacco gli hacker utilizzano il malware BackDoor.Dande.2 progettato per il furto delle informazioni dal sistema di ordine AYAS INPRO-farmrynok prodotto dalla società "Informatsionnye tehnologii". Il trojan ottiene dal client del sistema di ordine un file che contiene le informazioni sull'acquisto dei farmaci, lo mette in un archivio che protegge da una password e lo invia al server dei malintenzionati. Doctor Web ha pubblicato un'indagine sul BackDoor.Dande.2.

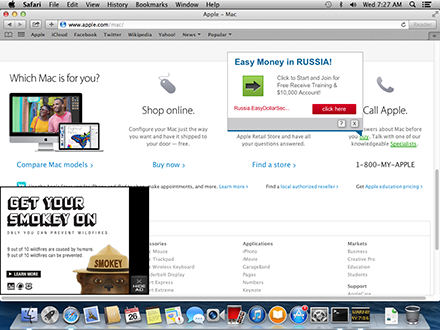

Ad aprile gli utenti dell'SO Mac OS X spesso hanno visto banner pubblicitari che non sono parte dei siti visitati in un dato momento. La pubblicità indesiderata viene mostrata da alcune estensioni (plugin) malevole per browser che penetrano nel sistema operativo quando l'utente apre certi siti web. Inoltre, le estensioni malevole sono incluse in alcune applicazioni legittime che eseguono funzioni utili sul computer.

Uno dei programmi malevoli, che si chiama Downlite, si trova sul sito di un torrent tracker popolare. Dopo aver cliccato sul pulsante Download su questo sito, l'utente viene reindirizzato su un altro sito da cui viene scaricato l'installer di Downlite (identificato dall'Antivirus Dr.Web come Trojan.Downlite.1). Il virus installa l'applicazione legittima DlLite.app e alcune estensioni malevole, nonché l'applicazione dev.Jack studiata per effettuare il controllo sui browser Mozilla Firefox, Google Chrome, Safari (Dr.Web la classifica come Trojan.Downlite.2). Inoltre, le estensioni malevole che mostrano pubblicità indesiderata fanno parte di alcuni altri programmi (per esempio MacVideoTunes, MediaCenter_XBMC, Popcorn-Time, VideoPlayer_MPlayerX). Come risultato dell'attività del malware, nella finestra del browser compare la pubblicità che può essere nelle seguenti forme:

- parole chiave sottolineate che mostrano una finestra pop-up quando l'utente posiziona il puntatore sopra di esse;

- una piccola finestra nell'angolo inferiore sinistro dello schermo dotata del pulsante Hide Ad;

- banner visualizzati sulle pagine dei motori di ricerca e su alcuni siti popolari.

Minacce mobile

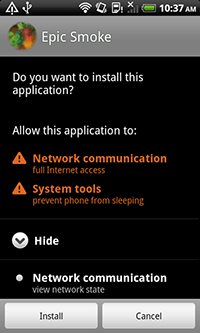

Uno degli eventi più notevoli nella sfera della sicurezza dell'SO Android è la comparsa di una nuova versione del bootkit Android.Oldboot, conosciuto da gennaio. Il suo scopo principale è l'installazione di diverse applicazioni all'insaputa dell'utente. Ha funzioni simili alla versione precedente, però dispone anche di alcune caratteristiche nuove. In particolare, può resistere al rilevamento e alla rimozione tramite il seguente metodo: dopo l'avvio, alcuni componenti rimuovono i suoi file iniziali ed esistono soltanto nella memoria operativa del dispositivo. Inoltre, per rendere il nuovo Android.Oldboot più protetto, i malintenzionati hanno offuscato il suo codice e hanno munito il trojan della possibilità di eliminare alcune applicazioni antivirus.

Inoltre, nel catalogo ufficiale delle applicazioni per Android Google Play sono stati rilevati alcuni trojan che eseguono il mining della moneta elettronica Bitcoin. Questi trojan, inseriti nel database Dr.Web sotto il nome dell'Android.CoinMine.1, sono camuffati da sfondi animati e cominciano a funzionare se il dispositivo mobile non è in uso per qualche tempo.

Come le applicazioni simili scoperte a marzo, i nuovi trojan di mining sono in grado di causare perdite finanziarie derivanti dall'eccessivo consumo di banda e di avere un effetto negativo sul funzionamento del dispositivo mobile.

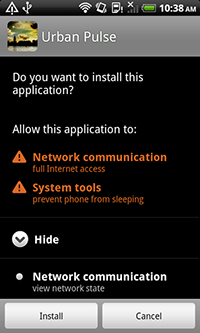

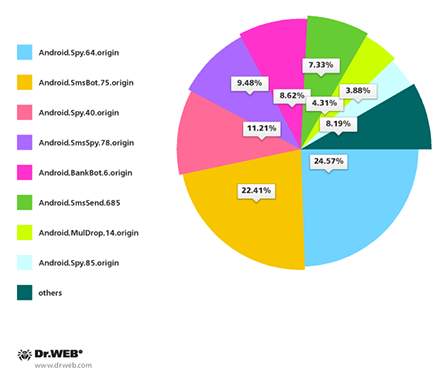

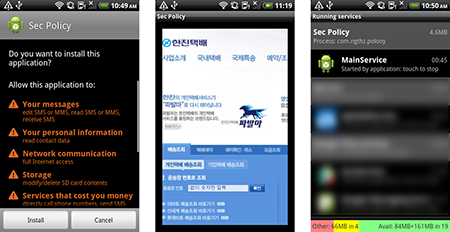

Nella Corea del Sud abbiamo registrato una nuova serie di sms di spamming. I malintenzionati inviano in sms un link al download di qualche programma malevolo e con vari trucchi cercano di persuadere l'utente ad aprire la pagina infetta. Gli esperti di Doctor Web hanno rilevato 232 casi di spamming. I trojan più diffusi sono: Android.Spy.64.origin, Android.SmsBot.75.origin, Android.Spy.40.origin, Android.SmsSpy.78.origin, Android.BankBot.6.origin e Android.SmsSend.685.

Possiamo segnalare l'Android.SmsBot.75.origin (oltre quaranta casi di spamming) che è incluso nei messaggi che imitano notifiche di status di invii postali. Se l'utente apre il link contenuto nell'sms, viene reindirizzato su un blog fraudolento da cui può scaricare un'applicazione che è in realtà un trojan capace di rubare informazioni confidenziali dal dispositivo compromesso e di eseguire comandi impartiti dai pirati informatici. Una notizia pubblicata sul nostro sito si tratta di questa minaccia.

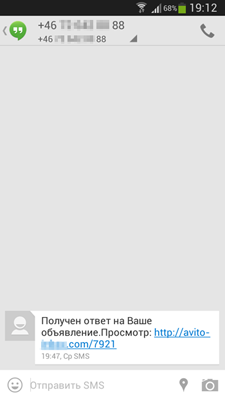

Il metodo di spamming via sms viene utilizzato anche in altri paesi, compresa la Russia. Così, ad aprile i malintenzionati hanno spedito sms fraudolenti imitando notifiche del popolare servizio online di annunci gratuiti Avito.ru. Gli sms informano dell'aggiunta di una risposta a un annuncio pubblicato in precedenza, per vedere la quale l'utente dovrebbe utilizzare l'indirizzo specificato nell'sms. Il sito indicato nell'sms non ha niente in comune con il servizio di annunci Avito.ru ed è fonte della diffusione del trojan Android.SmsSpy.88.origin.

Dopo l'installazione e l'avvio, l' Android.SmsSpy.88.origin trasmette ai malintenzionati via sms alcuni dati generali del dispositivo mobile infetto, si connette al server remoto e attende istruzioni, tra cui ci sono i seguenti comandi: avvio o termine del servizio che intercetta sms in arrivo, invio di sms con parametri determinati, il comando di attivare il trasferimento di tutte le chiamate in arrivo. Dunque, accanto alle solite funzioni di invio di sms, i malintenzionati hanno a disposizione la possibilità di trasferire le chiamate all'insaputa dell'utente a un numero telefonico specificato. Le informazioni dettagliate su questo trojan sono disponibili in un articolo pubblicato sul nostro sito.

Inoltre, è comparso un nuovo trojan per i dispositivi mobili della società Apple. Il malware IPhoneOS.PWS.Stealer.1, rilevato sui dispositivi di utenti cinesi, ruba le credenziali dell'account Apple ID che permette ai malintenzionati di accedere alla maggior parte dei servizi Apple, compreso il catalogo delle applicazioni App Store, il file storage iCloud e alcuni altri.

File malevoli rilevati ad aprile nelle e-mail

| 01.04.2014 00:00 - 30.04.2014 14:00 | ||

| 1 | Trojan.DownLoad3.28161 | 0.95% |

| 2 | Trojan.Fraudster.778 | 0.76% |

| 3 | Trojan.PWS.Panda.5676 | 0.74% |

| 4 | Trojan.DownLoad3.32784 | 0.68% |

| 5 | Trojan.Oficla.zip | 0.67% |

| 6 | Trojan.DownLoader9.61937 | 0.65% |

| 7 | Trojan.Winlock.8811 | 0.57% |

| 8 | Trojan.VbCrypt.150 | 0.50% |

| 9 | Trojan.DownLoad3.30075 | 0.47% |

| 10 | Win32.HLLM.MyDoom.54464 | 0.42% |

| 11 | Trojan.PWS.Panda.547 | 0.41% |

| 12 | Trojan.Siggen6.14201 | 0.39% |

| 13 | Java.Siggen.90 | 0.38% |

| 14 | Win32.HLLM.MyDoom.33808 | 0.36% |

| 15 | Trojan.PWS.Panda.6971 | 0.36% |

| 16 | Trojan.PWS.Panda.4795 | 0.35% |

| 17 | Trojan.Packed.26385 | 0.32% |

| 18 | Trojan.PWS.Panda.2401 | 0.32% |

| 19 | BackDoor.Comet.884 | 0.29% |

| 20 | Trojan.Fraudster.517 | 0.29% |

File malevoli rilevati ad aprile sui computer scansionati

| 01.04.2014 00:00 - 30.04.2014 14:00 | ||

| 1 | SCRIPT.Virus | 1.25% |

| 2 | Trojan.InstallMonster.51 | 0.66% |

| 3 | Trojan.Packed.24524 | 0.65% |

| 4 | Tool.Unwanted.JS.SMSFraud.26 | 0.46% |

| 5 | JS.Redirector.228 | 0.44% |

| 6 | Adware.Downware.2095 | 0.42% |

| 7 | Adware.Downware.179 | 0.38% |

| 8 | Adware.Toolbar.240 | 0.37% |

| 9 | Adware.NextLive.2 | 0.37% |

| 10 | Adware.OpenCandy.3 | 0.35% |

| 11 | Adware.OpenCandy.4 | 0.35% |

| 12 | Tool.Skymonk.14 | 0.33% |

| 13 | JS.IFrame.566 | 0.33% |

| 14 | Adware.Webalta.13 | 0.33% |

| 15 | BackDoor.PHP.Shell.6 | 0.32% |

| 16 | Adware.InstallCore.90 | 0.31% |

| 17 | BackDoor.IRC.NgrBot.42 | 0.30% |

| 18 | Adware.Conduit.33 | 0.30% |

| 19 | Adware.Bandoo.13 | 0.30% |

| 20 | Trojan.LoadMoney.257 | 0.29% |

Scopri di più con Dr.Web

Statistiche di virus Biblioteca delle descrizioni Tutti i resoconti sui virus Laboratorio live