Un'ondata di trojan per Linux progettati per attacchi DDoS

Minacce attuali di virus | Notizie "calde" | Tutte le notizie | Sui virus

15 maggio 2014

Questi programmi malevoli sono uniti dalle caratteristiche comuni: primo, sono ideati per l'esecuzione di attacchi DDoS attraverso diversi protocolli, secondo, sulla base delle prove indirette gli specialisti di Doctor Web concludono che la maggioranza dei programmi da essi esaminati sono stati creati dallo stesso autore.

Il programma malevolo inserito nel database Dr.Web sotto il nome del Linux.DDoS.3 dispone di una larga gamma di funzioni. Dopo l'avvio, il trojan determina l'indirizzo del server di comando e invia su di esso le informazioni circa il sistema operativo infettato. Attende l'arrivo dei dati di configurazione che definiscono il suo compito attuale e dopo averlo eseguito, manda un report sul server remoto dei malintenzionati. Il Linux.DDoS.3 consente di eseguire un attacco DDoS a un server determinato attraverso i protocolli TCP/IP (TCP flood), UDP (UDP flood), e inoltre invia query sui server DNS per migliorare l'efficacia degli attacchi (DNS Amplification).

Una versione di questo malware, nominata Linux.DDoS.22, funziona nei pacchetti Linux per i processori ARM, e la sua versione Linux.DDoS.24 può infettare server e workstation con i sistemi operativi Ubuntu e CentOS a 32 bit. Il Linux.DDoS.24 si installa nel sistema sotto il nome del pktmake e si registra automaticamente nelle impostazioni di caricamento automatico del sistema operativo. Dopo l'avvio, il trojan raccoglie le informazioni della configurazione hardware del computer infettato, tra cui il tipo di processore e il volume di memoria, e le invia in forma cifrata sul server degli hacker. Lo scopo principale di questo programma è di eseguire attacchi DDoS sul comando corrispondente mandato dagli hacker.

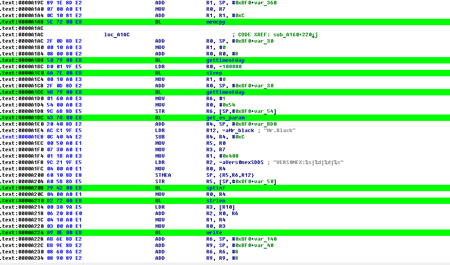

Un altro gruppo di trojan per Linux analizzato dagli esperti di Doctor Web a maggio include i seguenti programmi: Linux.DnsAmp.1, Linux.DnsAmp.2, Linux.DnsAmp.3, Linux.DnsAmp.4 e Linux.DnsAmp.5.Alcuni programmi della famiglia Linux.DnsAmp utilizzano due server di comando e sono in grado di infettare i sistemi operativi Linux a 32 bit (Linux.DnsAmp.1, Linux.DnsAmp.3, Linux.DnsAmp.5) e a 64 bit (Linux.DnsAmp.2, Linux.DnsAmp.4). Come gli altri trojan di questa tipologia, il Linux.DnsAmp si registra nelle impostazioni di caricamento automatico dell'SO e raccoglie le informazioni della configurazione del computer infettato (versione dell'SO, velocità del processore, volume di memoria libera e di cache di Swap ecc.) le quali poi invia sul server remoto, dopo di che attende l'arrivo di comandi di gestione. Tra i comandi che i trojan di questa tipologia possono eseguire, possiamo segnalare i seguenti:

- SYN Flood (invia un apposito pacchetto sul nodo sotto attacco fino a quando il nodo non smette di rispondere);

- UDP Flood (stabilisce una connessione con un nodo tramite il protocollo UDP, dopodiché cerca di inviare mille messaggi al nodo attaccato);

- Ping Flood (genera una query eco tramite il protocollo ICMP, utilizzando il PID di processo come identificatore e i dati che sono valori hex 0xA1B0A1B0);

- invia query sui server DNS (DNS Amplification);

- invia query sui server NTP (NTP Amplification — la funzione è presente nelle versioni precedenti del trojan ma non viene utilizzata).

Inoltre sul comando dei malintenzionati, il Linux.DnsAmp può registrare informazioni nel file di log, ripetere un attacco e aggiornarsi.

Il trojan Linux.DnsAmp.3 (per le versioni di Linux a 32 bit) e il trojan Linux.DnsAmp.4 (per le versioni di Linux a 64 bit) sono varianti della prima versione del Linux.DnsAmp e hanno un sistema di comandi semplificato al massimo. In realtà, questi trojan possono eseguire soltanto tre comandi impartiti dal server di controllo, cioè possono iniziare un attacco DDoS, fermare l'attacco e registrare i dati nel file di log. Inoltre, dobbiamo notare che molti dei programmi malevoli elencati sopra utilizzano gli stessi server di controllo.

Infine, dobbiamo menzionare il malware studiato per i pacchetti Linux ARM, che abbiamo nominato Linux.Mrblack. Anche questo trojan è progettato per gli attacchi DDoS effettuate mediante i protocolli TCP/IP e HTTP. Ha un'architettura semplice e come gli altri programmi simili agisce sul comando del server di controllo.

I server di comando utilizzati per la gestione di questi trojan si trovano soprattutto in Cina, e gli attacchi attuati con l'ausilio di questi server sono diretti maggiormente contro le risorse di Internet cinesi. Tutti programmi malevoli elencati possono essere rilevati ed eliminati tramite l'Antivirus Dr.Web per Linux e perciò non sono pericolosi per gli utenti di questo prodotto.