Linux.BackDoor.Gates.5 – un altro trojan per Linux

Minacce attuali di virus | Notizie "calde" | Tutte le notizie | Sui virus

5 giugno 2014

I programmi malevoli del genere Linux.BackDoor.Gates, uno dei quali, ovvero Linux.BackDoor.Gates.5, è oggetto del presente articolo, combinano le possibilità di un classico backdoor e di un trojan ideato per l'esecuzione di attacchi DDoS. Il programma funziona sulle versioni di Linux a 32 bit. Sulla base di alcune caratteristiche possiamo supporre che gli autori del malware siano le stesse persone che hanno creato anche i trojan delle famiglie Linux.DnsAmp e Linux.DDoS. Il programma consiste in due moduli funzionali: quello principale è un backdoor capace di eseguire comandi impartiti dagli hacker, mentre l'altro modulo, che viene salvato sul disco dal primo modulo nel corso dell'installazione, viene utilizzato per attacchi DDoS. Funzionando sul computer infettato, il Linux.BackDoor.Gates.5 raccoglie e trasmette ai malintenzionati le seguenti informazioni:

- Numero di nuclei della CPU (il trojan legge questi dati da /proc/cpuinfo).

- Velocità della CPU (legge questi dati da /proc/cpuinfo).

- Consumo della CPU (legge questi dati da /proc/stat).

- IP di Gate (legge questi dati da /proc/net/route).

- Indirizzo MAC di Gate (legge questi dati da /proc/net/arp).

- Informazioni sulle interfacce di rete (legge questi dati da /proc/net/dev).

- Indirizzo MAC del dispositivo di rete.

- Volume di memoria (utilizza il parametro MemTotal in /proc/meminfo).

- Volume di informazioni trasmesse e ricevute (legge questi dati da /proc/net/dev).

- Nome e versione del sistema operativo (lo determina tramite il comando uname).

Dopo l'avvio, il Linux.BackDoor.Gates.5 controlla il percorso alla directory da cui si è avviato e, a seconda del risultato, può seguire quattro possibili modelli di comportamento.

Se il percorso dell'eseguibile del backdoor è diverso dai percorsi delle utility netstat, lsof, ps, il programma malevolo parte come daemon, dopodiché avvia la procedura di inizializzazione, nel corso della quale decifra un file di configurazione estraendolo dal proprio corpo. Questo file contiene vari dati necessari per il funzionamento del trojan, quali per esempio l'indirizzo IP e la porta del server di controllo, parametri di installazione e altri ancora.

Sulla base del valore del parametro g_iGatsIsFx nel file di configurazione, il programma si connette al server di controllo o attende una connessione in entrata — in quest'ultimo caso il trojan determina l'indirizzo IP del nodo connesso per verificare se è il server di controllo.

Nel corso dell'installazione, il trojan controlla il file /tmp/moni.lock e, se non è vuoto, legge il valore PID scritto nel file e "uccide" il processo con questo ID. In seguito il Linux.BackDoor.Gates.5 controlla se nel sistema sono in esecuzione il modulo DDoS e il proprio processo del backdoor (se è così, anche questi processi vengono "uccisi"). Se un apposito flag, g_iIsService, è attivato nel file di configurazione, il Linux.BackDoor.Gates.5 si aggiunge all'esecuzione automatica di programmi mediante la stringa #!/bin/bash\n<path_to_backdoor> inserita nel file /etc/init.d/, e quindi crea i seguenti collegamenti simbolici:

ln -s /etc/init.d/DbSecuritySpt /etc/rc1.d/S97DbSecuritySpt

ln -s /etc/init.d/DbSecuritySpt /etc/rc2.d/S97DbSecuritySpt

ln -s /etc/init.d/DbSecuritySpt /etc/rc3.d/S97DbSecuritySpt

ln -s /etc/init.d/DbSecuritySpt /etc/rc4.d/S97DbSecuritySptSe nel file di configurazione è attivato il flag g_bDoBackdoor, il trojan controlla la disponibilità dei permessi di root per il suo processo, per cui cerca di aprire il file /root/.profile. In seguito il trojan si copia in /usr/bin/bsd-port/getty. Nella fase finale dell'installazione il Linux.BackDoor.Gates.5 crea un'altra sua copia nella directory /usr/bin/ con il nome scritto nel file di configurazione e inoltre sostituisce con sé le seguenti utility:

/bin/netstat

/bin/lsof

/bin/ps

/usr/bin/netstat

/usr/bin/lsof

/usr/bin/ps

/usr/sbin/netstat

/usr/sbin/lsof

/usr/sbin/psL'installazione del trojan finisce, e si avvia una funzione che permette di eseguire le principali attività del programma.

In caso degli altri due algoritmi di comportamento, allo stesso modo, il trojan si avvia come daemon e controlla la disponibilità nel sistema dei suoi componenti leggendo il file .lock corrispondente (se non sono in esecuzione, li avvia). Tuttavia in questi casi, il malware utilizza nomi diversi per il salvataggio dei file e per la sua registrazione nei parametri dell'esecuzione automatica.

Una volta stabilita la connessione con il server di controllo, il Linux.BackDoor.Gates.5 riceve da esso i dati di configurazione. Sul comando dei malintenzionati, il programma malevolo può aggiornarsi, iniziare o interrompere un attacco DDoS a un nodo remoto di cui sono prestabiliti l'indirizzo IP e la porta, può eseguire un comando riportato nei dati di configurazione o stabilire una connessine con un nodo remoto con l'indirizzo IP prestabilito al fine di eseguire altri comandi.

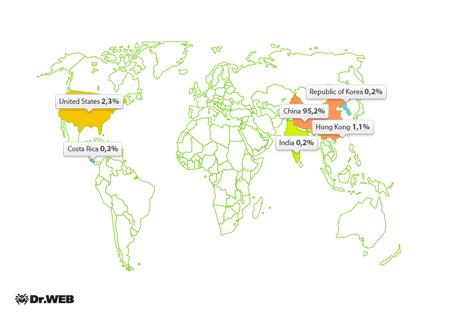

Il bersaglio principale degli attacchi DDoS eseguiti con l'ausilio di questo backdoor, sono alcuni server cinesi, comunque i malintenzionati attaccano anche i nodi situati in altri paesi. La seguente immagine mostra la distribuzione geografica degli attacchi DDoS eseguiti tramite questo programma malevolo.

Questo programma malevolo è stato inserito nei database dei virus Dr.Web, perciò non è pericoloso per gli utenti dei nostri prodotti antivirus.