Resoconto sui malware di maggio 2014

Panoramiche sui virus | Notizie "calde" | Tutte le notizie | Sui virus

5 giugno 2014

Programmi malevoli più diffusi

Secondo le statistiche delle scansioni eseguite tramite l'utility Dr.Web CureIt! a maggio, la minaccia più diffusa è il Trojan.Packed.24524 — installer di applicazioni indesiderate e inaffidabili. Al secondo posto si trova l'estensione di pubblicità per browser Trojan.BPlug.48, mentre la terza posizione è occupata dall'adware Trojan.InstallMonster.51. Di seguito riportiamo la top venti delle minacce che l'utility Dr.Web CureIt! ha rilevato a maggio 2014:

| Nome | Numero di casi di rilevamento | % |

|---|---|---|

| Trojan.Packed.24524 | 79800 | 6.15 |

| Trojan.BPlug.48 | 40224 | 3.10 |

| Trojan.InstallMonster.51 | 36990 | 2.85 |

| Trojan.BPlug.28 | 34587 | 2.67 |

| Trojan.BPlug.47 | 29347 | 2.26 |

| Trojan.Runner.27 | 28104 | 2.17 |

| Trojan.BPlug.35 | 25494 | 1.97 |

| Trojan.BPlug.17 | 24256 | 1.87 |

| Trojan.Popupads.15 | 14596 | 1.13 |

| Trojan.DownLoader11.3101 | 13940 | 1.07 |

| Trojan.Packed.25266 | 12322 | 0.95 |

| Trojan.LoadMoney.1 | 11811 | 0.91 |

| Trojan.MulDrop5.10078 | 11561 | 0.89 |

| Trojan.Ormes.2 | 11280 | 0.87 |

| Trojan.Triosir.1 | 10980 | 0.85 |

| Trojan.BPlug.46 | 10671 | 0.82 |

| Trojan.LoadMoney.262 | 10412 | 0.80 |

| Trojan.InstallMonster.61 | 10026 | 0.77 |

| Trojan.LoadMoney.15 | 9720 | 0.75 |

| BackDoor.Maxplus.24 | 8502 | 0.66 |

Botnet

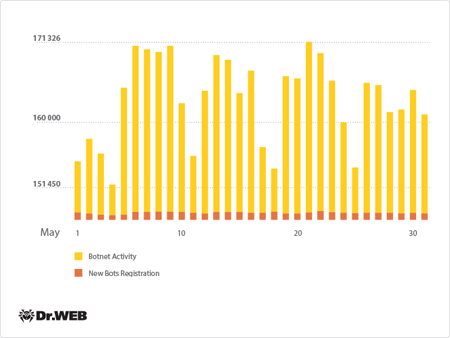

La botnet del "file virus" Win32.Rmnet.12 continua a funzionare. Nella prima delle due sottoreti controllate da Doctor Web risultano attivi circa 165.000 pc infetti al giorno, una cifra quasi uguale a quella del mese scorso. I numeri di questa sottorete sono visualizzati nel seguente grafico:

Attività della botnet Win32.Rmnet.12 a maggio 2014 (1° sottorete)

Anche nella seconda sottorete Win32.Rmnet.12 l'attività risulta stabile: durante il mese circa duecentocinquantamila computer si connettevano ogni giorno ai server di comando della botnet.

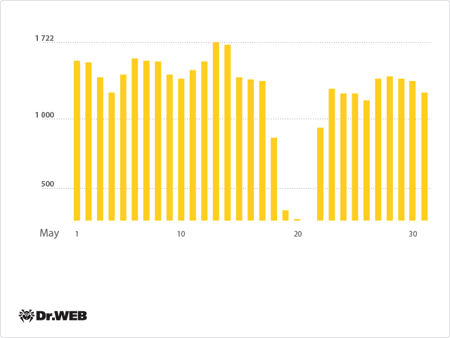

Funziona anche la botnet creata dal modulo malevolo Trojan.Rmnet.19. Il numero di connessioni dei bot è visualizzato nel seguente diagramma:

Attività media giornaliera della botnet Win32.Rmnet.19

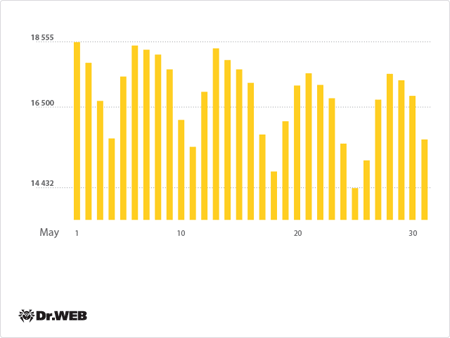

Diminuisce gradualmente il numero di computer Mac OS X infettati dal trojan BackDoor.Flashback.39: alla fine di maggio il totale è stato 15.623, cioè 2.682 computer in meno rispetto al mese passato. Il grafico sottostante mostra l'attività corrente di questa rete dannosa:

Attività media giornaliera della botnet BackDoor.Flashback.39

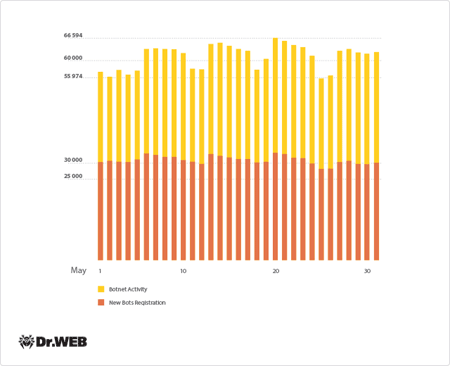

A maggio 2014 gli analisti di Doctor Web hanno studiato il "file virus" multicomponente Win32.Sector. La funzione principale del virus è di scaricare file eseguibili dalla rete P2P e di eseguirli sul computer infettato. Una particolarità della botnet Win32.Sector è che a causa della sua architettura, il virus non ha server di gestione e per lo scambio dei dati utilizza una lista degli indirizzi IP degli altri bot.

Gli esperti di Doctor Web hanno potuto valutare la diffusione della botnet, utilizzando due comandi che il virus può eseguire. Tramite questi comandi il virus può controllare la presenza del NAT nella rete del computer infetto (se non è disponibile, il bot riceve un numero di identificazione ID unico) e può ottenere una lista degli indirizzi IP degli altri pc infetti. In media, circa sessantamila postazioni compromesse sono operanti nella botnet ogni giorno. L'attività della botnet Win32.Sector è presentata nel grafico sottostante:

Attività media giornaliera della botnet Win32.Sector

Dal punto di vista geografico, il virus Win32.Sector è diffuso in Taiwan, seguito dall'Egitto e dall'India.

Attualmente, la botnet Win32.Sector viene utilizzata per distribuire alcuni programmi malevoli, tra cui:

- il Trojan.PWS.Stealer.1630 — un programma per il furto delle password e di altre informazioni confidenziali;

- il Trojan.Mssmsgs.4048 — un plugin studiato per l'invio di spam;

- il Trojan.DownLoader8.17844 — un proxy http e socks5;

- il Trojan.DownLoader10.49375 — un proxy http e socks5;

- il Trojan.Siggen6.11882 — un tunnel DNS (porta 53 udp), un tunnel TCP (porta 80);

- il Trojan.Rbrute — un trojan utilizzato per violare router Wi-Fi;

- il Trojan.Proxy.26841 — un tunnel ideato per la trasmissione del traffico http sui nodi prestabiliti.

Alla fine di maggio 2014 gli esperti di Doctor Web hanno scoperto nella rete Win32.Sector un nuovo modulo malevolo progettato per la ricerca delle porte RDP (3389) aperte in un intervallo prestabilito degli indirizzi IP. Il modulo è stato nominato Trojan.RDPCheck.

Un articolo riporta maggiori informazioni sull'architettura e sulla diffusione di questo "file virus".

Linux è a rischio

A maggio Doctor Web ha comunicato del rilevamento di alcuni programmi malevoli per Linux (un numero record in comparazione ai mesi precedenti). Una parte notevole di questi programmi è progettata per l'esecuzione di attacchi DDoS. Così, il malware Linux.DDoS.3 consente di eseguire attacchi DDoS a un server prestabilito mediante i protocolli TCP/IP (TCP flood), UDP (UDP flood), e inoltre invia query sui server DNS per migliorare l'efficacia degli attacchi (DNS Amplification). Una versione di questo malware, nominata Linux.DDoS.22, funziona nei pacchetti Linux per i processori ARM, e la versione Linux.DDoS.24 può infettare server e workstation con i sistemi operativi Ubuntu e CentOS a 32 bit.

Un altro gruppo di trojan per Linux, analizzato dagli esperti di Doctor Web a maggio, ha ricevuto il nome comune Linux.DnsAmp. Alcuni di questi programmi utilizzano due server di comando e sono in grado di infettare i sistemi operativi Linux a 32 bit (Linux.DnsAmp.1, Linux.DnsAmp.3, Linux.DnsAmp.5) e a 64 bit (Linux.DnsAmp.2, Linux.DnsAmp.4).

Infine, dobbiamo menzionare il malware Linux.Mrblack, una variante del quale viene utilizzata nei pacchetti Linux ARM, e un'altra nei pacchetti a 32 bit. Anche questo trojan è progettato per gli attacchi DDoS effettuati mediante i protocolli TCP/IP e HTTP. Ha un'architettura semplice e come gli altri programmi simili agisce sul comando del server di controllo.

Dopo aver pubblicato sul sito un articolo dedicato alla struttura e ai principi del funzionamento di queste minacce, gli analisti di Doctor Web hanno esaminato e aggiunto ai database alcuni altri malware, classificati in una famiglia separata, quella del Linux.BackDoor.Gates. Questi trojan combinano in sé le funzioni di un bot DDoS e di un classico backdoor. Trattiamo nel dettaglio questi trojan per Linux in una successiva notizia.

Riecco gli encoder

Durante maggio, il servizio di supporto tecnico di Doctor Web ha ricevuto 560 richieste degli utenti i cui file sono stati criptati dagli encoder, di cui oltre cento richieste segnalano problemi causati dal programma Trojan.Encoder.293. Questo trojan, scritto in Delphi, cifra file in due fasi: nella prima fase lo fa tramite l'algoritmo XOR e nella seconda con l'ausilio della tecnologia RSA. Ai file cifrati il Trojan.Encoder.293 aggiunge le estensioni Support@casinomtgox.com, ONE@AUSI.COM, two@AUSI.COM e three@ausi.com.

Grazie allo studio condotto dagli specialisti di Doctor Web, adesso è possibile, con una grande probabilità di successo, decifrare i file criptati dal Trojan.Encoder.293, che hanno le estensioni elencate sopra, anche quando il file del trojan stesso non si è conservato sul disco. Se l'encoder è ancora presente, tutti i file possono essere decifrati.

Minacce per la piattaforma mobile Android

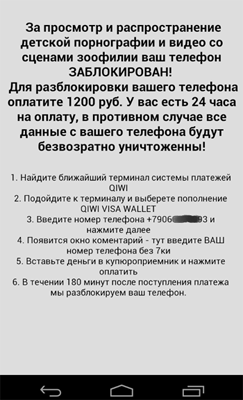

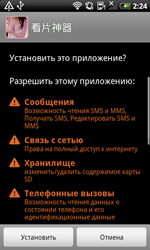

Nell'ultimo mese primaverile sono comparse molte nuove minacce per Android. All'inizio di maggio Doctor Web ha aggiunto ai database dei virus il trojan Android.Locker.1.origin (ransomware) creato per bloccare dispositivi mobili che possono essere "liberati" dopo che l'utente ha pagato una somma richiesta dai malintenzionati. Secondo l'idea dei creatori, questo programma malevolo dovrebbe limitare il funzionamento del sistema operativo, mostrando di continuo un avviso di violazione di una legge come il motivo del blocco. Tuttavia, invece di questo avviso, in molti casi l'Android.Locker.1.origin visualizza soltanto una schermata bianca o una semplice immagine. Ciononostante, il tentativo di blocco è riuscito dato che il malware riattiva a cadenze regolari la sua finestra principale e ostacola il normale utilizzo del dispositivo.

Per combattere le simili minacce, consigliamo agli utenti vittime di attivare la modalità provvisoria del sistema operativo e quindi di eliminare il programma malevolo. In alcuni casi, si può eliminare il programma tramite una serie di tentativi di accesso alle impostazioni di sistema, anche se questo metodo richiede pazienza e determinata abilità.

|

|

Un altro programma ransomware scoperto più tardi (Android.Locker.2.origin secondo la classificazione di Doctor Web) agisce in un modo molto più aggressivo. Oltre alla possibilità di limitare l'utilizzo dell'SO, questo trojan ha una funzione più pericolosa, ovvero cerca diversi file dell'utente e li codifica tramite l'algoritmo AES. I file cercati dal trojan hanno le estensioni .jpeg, .jpg, .png, .bmp, .gif, .pdf, .doc, .docx, .txt, .avi, .mkv, .3gp. Per la possibilità di decifrare e recuperare documenti, video e foto, il trojan richiede un pagamento. Pertanto, questo programma è, di fatto, il primo encoder con le piene funzioni per il sistema operativo mobile Android. La sua comparsa dimostra l'ampliamento del campo di attività dei malintenzionati impegnati in estorsione tramite i famigerati Trojan.Encoder per Windows.

Questo trojan è in grado di comunicare con il server dei malintenzionati e di trasmettere su di esso diversi dati riguardanti il dispositivo compromesso (per esempio, identificatore IMEI).

A metà del mese il database di Doctor Web è stato completato con un successivo trojan della famiglia Android.MMarketPay, un tipo di programma che paga automaticamente per contenuti digitali in vari cataloghi elettronici cinesi.

|

|

Se la maggior parte degli altri trojan di questa famiglia è progettata per l'acquisto automatico di giochi e applicazioni, il nuovo malware Android.MMarketPay.8.origin acquista schede prepagate di gioco e può aggirare i mezzi di protezione dei fornitori di servizi, come immagini di controllo CAPTCHA e conferme via SMS. Per riconoscere le immagini di controllo, il trojan le carica sul sito di un servizio specializzato, e nella fase conclusiva di acquisto intercetta gli SMS di conferma e risponde a essi in modo automatico.

Oltre al programma sopraindicato, a maggio è comparsa una nuova versione del programma malevolo Oldbot. L'Android.Oldboot.4.origin, come le versioni precedenti, è preinstallato su dispositivi mobili venduti sul mercato cinese. Il programma scarica e installa applicazioni all'insaputa dell'utente.

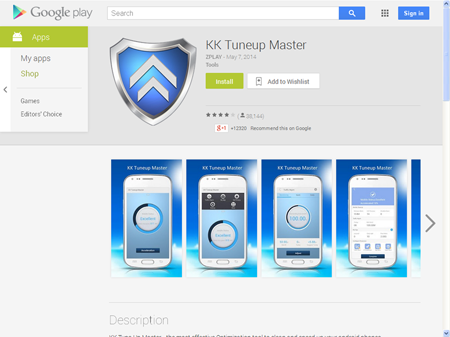

Una successiva minaccia è comparsa anche nel catalogo Google Play. Alla fine di maggio gli analisti di Doctor Web hanno scoperto un'utility con delle funzioni nascoste: sul comando impartito dal server, l'utility può inviare sms a costo elevato e scaricare e installare applicazioni. Poiché queste azioni rischiose non sono controllate dall'utente, l'utility è stata inserita nel database dei virus sotto il nome dell'Android.Backdoor.81.origin. Per maggiori informazioni, consultate la notizia sul sito di Doctor Web.

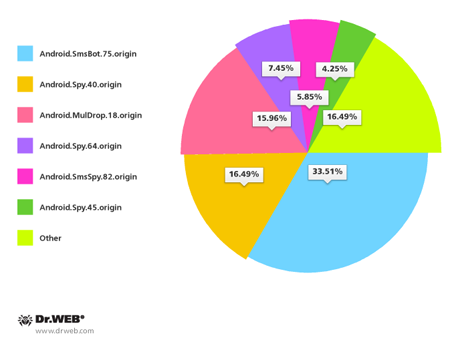

Inoltre, a maggio i malintenzionati continuavano a inviare sms malevoli tramite i quali i trojan per Android penetrano sui dispositivi degli utenti sudcoreani. Abbiamo registrato oltre centottanta casi si spamming, nella maggior parte dei quali gli sms contengono collegamenti ai trojan: Android.SmsBot.75.origin (33,69%), Android.Spy.40.origin (16,58%), Android.MulDrop.18.origin (16,04%), Android.Spy.64.origin (7,49%), Android.SmsSpy.82.origin (5,88%) e Android.Spy.45.origin (4,28%).

File malevoli rilevati a maggio nelle e-mail

| 01.05.2014 00:00 - 31.05.2014 23:00 | ||

| 1 | Trojan.DownLoad3.32784 | 0.84% |

| 2 | Trojan.Fraudster.778 | 0.64% |

| 3 | Trojan.PWS.Panda.5676 | 0.57% |

| 4 | Exploit.PDF.8011 | 0.56% |

| 5 | Trojan.PWS.Panda.7278 | 0.56% |

| 6 | Win32.HLLM.MyDoom.54464 | 0.50% |

| 7 | Trojan.DownLoader11.8676 | 0.47% |

| 8 | PDF.FakeLink.1 | 0.45% |

| 9 | Trojan.DownLoad3.33216 | 0.45% |

| 10 | Trojan.DownLoad3.28161 | 0.45% |

| 11 | Trojan.DownLoad3.33354 | 0.45% |

| 12 | Trojan.SkypeSpam.11 | 0.44% |

| 13 | Exploit.CVE-2010-0188.9 | 0.42% |

| 14 | Trojan.PWS.Panda.4795 | 0.42% |

| 15 | Trojan.DownLoad3.33498 | 0.40% |

| 16 | Trojan.Packed.26775 | 0.39% |

| 17 | Win32.HLLM.MyDoom.33808 | 0.36% |

| 18 | Trojan.Fraudster.517 | 0.36% |

| 19 | Trojan.PWS.Panda.2401 | 0.34% |

| 20 | BackDoor.Comet.884 | 0.30% |

File malevoli rilevati a maggio sui computer scansionati

| 01.05.2014 00:00 - 31.05.2014 23:00 | ||

| 1 | SCRIPT.Virus | 1.29% |

| 2 | Trojan.Packed.24524 | 0.59% |

| 3 | JS.Redirector.228 | 0.53% |

| 4 | Trojan.LoadMoney.262 | 0.46% |

| 5 | Tool.Unwanted.JS.SMSFraud.26 | 0.44% |

| 6 | Trojan.InstallMonster.51 | 0.43% |

| 7 | Trojan.MulDrop5.10078 | 0.40% |

| 8 | Adware.Downware.2095 | 0.37% |

| 9 | Adware.OpenCandy.4 | 0.37% |

| 10 | Adware.Downware.179 | 0.36% |

| 11 | JS.IFrame.566 | 0.34% |

| 12 | Adware.Toolbar.240 | 0.34% |

| 13 | Tool.Skymonk.14 | 0.33% |

| 14 | BackDoor.IRC.NgrBot.42 | 0.33% |

| 15 | Adware.OpenCandy.3 | 0.33% |

| 16 | Adware.NextLive.2 | 0.32% |

| 17 | Trojan.InstallMonster.209 | 0.31% |

| 18 | Adware.Conduit.33 | 0.30% |

| 19 | Trojan.InstallMonster.146 | 0.29% |

| 20 | Adware.Bandoo.13 | 0.29% |

Scopri di più con Dr.Web

Statistiche di virus Biblioteca delle descrizioni Tutti i resoconti sui virus Laboratorio live