Resoconto sui malware di giugno 2014

Panoramiche sui virus | Notizie "calde" | Tutte le notizie | Sui virus

2 luglio 2014

Programmi malevoli più diffusi

Secondo le statistiche delle scansioni eseguite tramite l'utility Dr.Web CureIt! a giugno, la minaccia più diffusa è il Trojan.BPlug.78 — un'estensione malevola per browser che visualizza pubblicità indesiderata sulle pagine web aperte. Alla seconda posizione si trova l'installer di programmi indesiderati Trojan.Packed.24524, mentre la terza posizione è occupata da una variante dell'adware Trojan.BPlug.48. Di seguito riportiamo la top venti delle minacce rilevate dall'utility Dr.Web CureIt! a giugno 2014:

| Nome | Numero di casi di rilevamento | % |

|---|---|---|

| Trojan.BPlug.78 | 85615 | 1.90 |

| Trojan.Packed.24524 | 74869 | 1.66 |

| Trojan.BPlug.48 | 57420 | 1.27 |

| Trojan.BPlug.47 | 49008 | 1.09 |

| Trojan.BPlug.79 | 38406 | 0.85 |

| Trojan.BPlug.28 | 37948 | 0.84 |

| Trojan.MulDrop5.10078 | 36346 | 0.81 |

| Trojan.PWS.Panda.5661 | 33575 | 0.75 |

| Trojan.InstallMonster.209 | 26212 | 0.58 |

| Trojan.BPlug.91 | 25809 | 0.57 |

| Trojan.Admess.4 | 24910 | 0.55 |

| Trojan.BPlug.46 | 22764 | 0.51 |

| Trojan.DownLoader11.3101 | 22438 | 0.50 |

| Trojan.Click3.8365 | 22308 | 0.50 |

| Trojan.LoadMoney.262 | 20117 | 0.45 |

| Trojan.InstallMonster.51 | 17468 | 0.39 |

| Trojan.Popupads.15 | 16734 | 0.37 |

| 14310 | 0.32 | |

| Trojan.BPlug.61 | 13758 | 0.31 |

| Trojan.Zadved.5 | 13575 | 0.30 |

Botnet

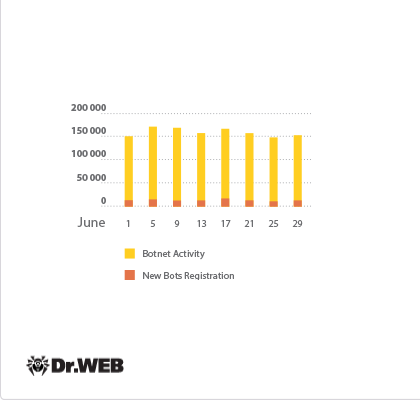

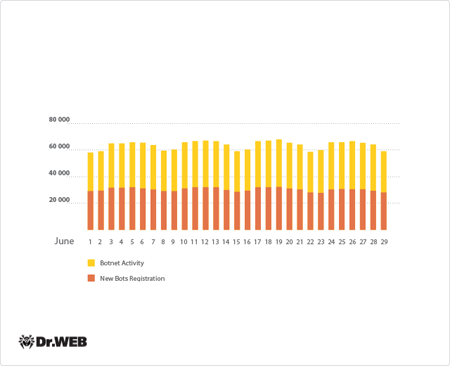

La botnet del "file virus" Win32.Rmnet.12 rimane attiva. Come nel mese passato, a giugno in media circa 165.000 pc al giorno si connettevano ai server della prima delle due sottoreti controllate da Doctor Web. Il grafico sottostante visualizza la dinamica di questa sottorete:

Numero di pc infetti nella botnet Win32.Rmnet.12 a giugno 2014

(1° sottorete)

Nella seconda sottorete, circa 270.000 pc infetti si connettevano ai server di controllo ogni giorno, una cifra più alta di quella del mese precedente.

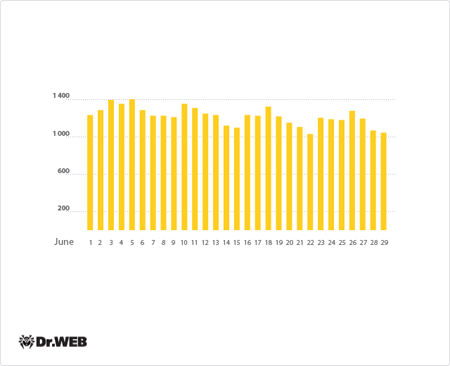

Continua a funzionare anche la botnet del modulo malevolo Trojan.Rmnet.19 — sul grafico possiamo vedere il numero di bot in questa rete.

Attività media giornaliera della botnet Trojan.Rmnet.19 a giugno

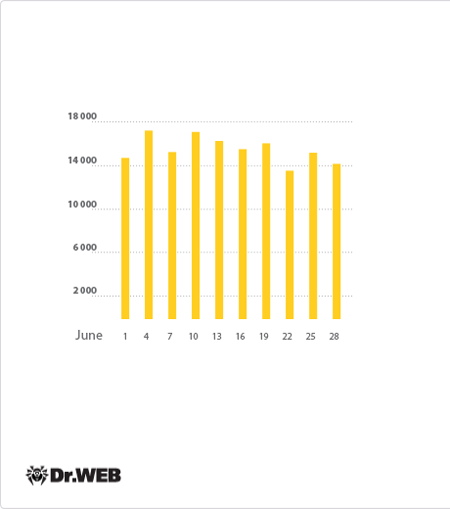

La più grande rete dannosa composta da computer Mac OS X è ancora attiva. A giugno il numero di Mac infettati dal trojan BackDoor.Flashback.39 è diminuito di circa una mille ed è pari a 14.216 bot. Il grafico mostra il numero di computer nella botnet:

Attività media giornaliera della botnet BackDoor.Flashback.39 a giugno

Gli specialisti Doctor Web monitorano un'ampia botnet creata dai malintenzionati sulla base del "file virus" Win32.Sector. La funzione principale del virus è di scaricare file eseguibili dalla rete P2P e di eseguirli sul computer infettato. A giugno il numero di computer attivi nella botnet non è diminuito e parecchi nuovi bot hanno aderito alla rete. Il grafico mostra la dinamica della botnet Win32.Sector a giugno 2014:

Numero di bot nella botnet Win32.Sector a giugno

Altre minacce di giugno

Doctor Web scopre sempre nuovi programmi malevoli per Linux. A giugno ai database dei virus Dr.Web è stata aggiunta la firma antivirale del trojan Linux.BackDoor.Gates.5 che permette di effettuare attacchi DDoS e può funzionare come backdoor. Il programma è progettato per le versioni di Linux a 32 bit. Raccoglie e trasmette ai malintenzionati le informazioni sul computer infetto: numero di nuclei e velocità della CPU, parametri d'uso, volume di memoria, informazioni sulle interfacce di rete e indirizzo MAC del dispositivo di rete ecc. Il programma malevolo si avvia come daemon e si connette al server di controllo per ricevere dati necessari per svolgere le sue funzioni. Sul comando dei malintenzionati, il trojan può aggiornarsi, iniziare o interrompere un attacco DDoS a un nodo remoto di cui sono prestabiliti l'indirizzo IP e la porta oppure può stabilire una connessine con un nodo remoto con l'indirizzo IP prestabilito per eseguire altri comandi. L'architettura e i principi del funzionamento del Linux.BackDoor.Gates.5 sono descritti in maggior dettaglio in un articolo pubblicato sul nostro sito.

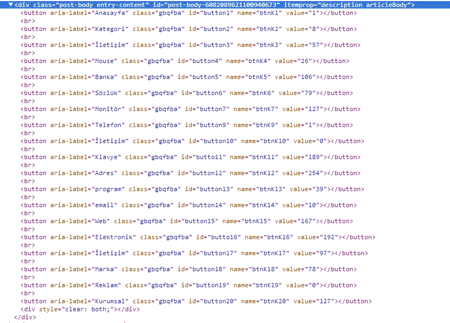

A giugno 2014, il team Doctor Web ha studiato un altro programma malevolo, nominato BackDoor.Zetbo.1, i cui autori, molto probabilmente, vengono dalla Turchia (a giudicare dall'abbondanza di stringhe in turco). Il programma malevolo ha l'obiettivo di eseguire sul pc infetto diversi comandi impartiti dal server remoto di controllo (l'indirizzo del quale è specificato nel corpo del programma stesso), compresi i seguenti comandi: aggiornarsi, rimuovere determinati file, verificare la disponibilità sul disco dei propri componenti, terminare il sistema operativo. Il trojan può trasmettere ai malintenzionati le informazioni circa il computer infetto. Inoltre, possiamo segnalare un metodo molto interessante utilizzato dal programma per ottenere parametri dal server di controllo: dopo essere connesso al nodo remoto, il trojan BackDoor.Zetbo.1 cerca un'apposita pagina web collocata dai malintenzionati, sulla quale si trovano alcuni pulsanti. Il programma analizza i valori dei tag HTML responsabili della visualizzazione di questi pulsanti nel browser e in questo modo determina i dati di configurazione necessari per il suo funzionamento.

Questo programma è stato descritto dettagliatamente in un articolo pubblicato sul sito Doctor Web.

Nella seconda metà di giugno, gli analisti dei virus Doctor Web hanno portato a termine uno studio del trojan multicomponente Trojan.Tofsee in cui avevano scoperto una funzione molto interessante. Lo scopo principale del programma malevolo Trojan.Tofseeè l'invio di messaggi indesiderati, però svolge anche altre funzioni, in particolare, è in grado di proteggere il computer infettato contro altre minacce informatiche. Così uno dei moduli del trojan può controllare file sul disco e processi in esecuzione in Windows e quindi eliminare gli oggetti malevoli in base a una lista. In questo modo il Trojan.Tofsee "elimina i concorrenti" presenti sulla macchina infetta.

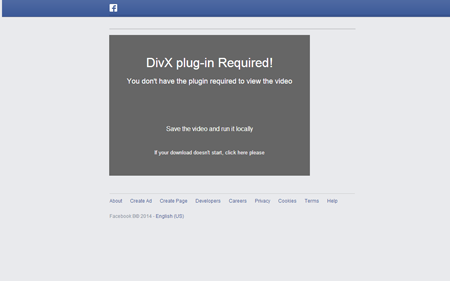

Il Trojan.Tofsee viene distribuito in diversi modi: attraverso dispositivi rimovibili, in Skype e nei social network Twitter, Facebook e VKontakte. Il programma malevolo invia alle potenziali vittime un messaggio che dice che alcuni contenuti che le compromettono sono stati pubblicati nella rete. Per visualizzare questi contenuti, l'utente cerca di scaricare un'estensione per browser, invece della quale scarica il trojan.

Il Trojan.Tofsee dispone di altre caratteristiche interessanti, per esempio, crea messaggi tramite un linguaggio macro – una rarità nel mondo del malware. Questo trojan è stato analizzato in una nostra notizia sui virus.

Email malevole

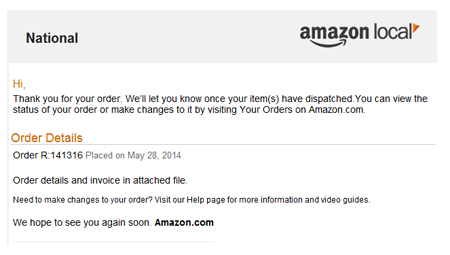

Nella seconda metà di giugno abbiamo registrato alcuni casi di diffusione di email malevole. Il 26 giugno abbiamo avvisato gli utenti della posta elettronica che i criminali informatici inviano in massa finti messaggi da parte dei vendor degli antivirus, compresa la società Doctor Web. Tramite queste email malevole, i malintenzionati distribuivano il trojan pericoloso BAT.encoder. Il 27 giugno abbiamo scoperto un altro mailing: in questo caso i malintenzionati spedivano email da parte di Amazon.

All'email è allegato un archivio ZIP che contiene il downloader BackDoor.Tishop.122 il quale ha l'obiettivo di scaricare altre applicazioni dannose sul computer dai server dei malintenzionati. Una nostra notizia racconta di questo programma malevolo. Gli specialisti Doctor Web consigliano agli utenti di essere attenti quando lavorano con le email e di non aprire gli allegati alle email ricevute da mittenti sconosciuti.

Minacce per l'SO Android

Un evento importante nella sfera della sicurezza informatica è la comparsa dei programmi ransomware locker ed encoder della famiglia Android.Locker che funzionano sotto l'SO Android. Gli specialisti Doctor Web hanno individuato il malware di questo genere per la prima volta a maggio, in particolare, hanno rilevato il programma Android.Locker.1.origin e il trojan molto pericoloso Android.Locker.2.origin. Quest'ultimo cifra i file con le estensioni .jpeg, .jpg, .png, .bmp, .gif, .pdf, .doc, .docx, .txt, .avi, .mkv, e .3gp che si trovano sulla scheda di memoria, dopodiché blocca lo schermo del dispositivo mobile e visualizza un messaggio con una richiesta del pagamento per la decifratura dei file.

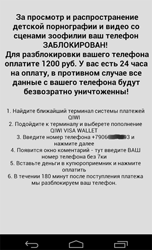

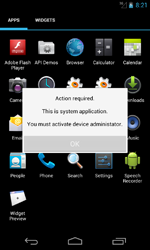

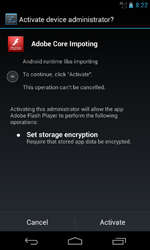

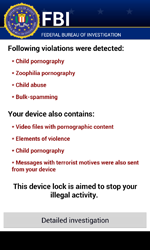

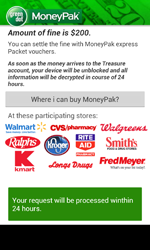

A giugno gli specialisti Doctor Web hanno scoperto cinque programmi ransomware del genere Android.Locker. Rendono non accessibile il sistema operativo del dispositivo mobile e richiedono un riscatto per la possibilità di togliere le limitazioni. I programmi Android.Locker.6.origin e Android.Locker.7.origin, destinati agli utenti americani, vengono distribuiti sotto forma di un lettore Adobe Flash. Dopo l'avvio bloccano lo schermo del dispositivo mobile avvisando di aver trovato contenuti illegali ed estorcono $200 per la possibilità di ripresa del controllo sullo smartphone.

|

|

|

Oltre al blocco del dispositivo, questi programmi rubano dati dalla rubrica dell'utente (nome del contatto, numero di telefono e indirizzo email), monitorano le chiamate in entrata e in uscita e sono in grado di bloccarle. Inoltre, durante l'installazione, i programmi Android.Locker.6.origin e Android.Locker.7.origin controllano la disponibilità sul dispositivo delle seguenti applicazioni appartenenti a diversi enti finanziari:

- com.usaa.mobile.android.usaa;

- com.citi.citimobile;

- com.americanexpress.android.acctsvcs.us;

- com.wf.wellsfargomobile;

- com.tablet.bofa;

- com.infonow.bofa;

- com.tdbank;

- com.chase.sig.android;

- com.bbt.androidapp.activity;

- com.regions.mobbanking.

Tutte le informazioni raccolte, comprese quelle riguardanti le chiamate, vengono trasmesse sul server dei malintenzionati.

|

|

|

|

Un altro trojan, inserito nel database Dr.Web sotto il nome dell'Android.Locker.5.origin, destinato principalmente agli utenti cinesi, blocca il dispositivo mobile e visualizza sullo schermo il messaggio che dice che quest'applicazione consente al telefono di "riposarsi un po'". Nella parte inferiore della schermata del programma si trova un timer che conteggia ventiquattro ore, scadute le quali lo smartphone viene sbloccato automaticamente. A differenza dei programmi simili conosciti per il momento, l'Android.Locker.5.origin non visualizza messaggi di riscatto: molto probabilmente gli autori hanno creato il programma per prendere in giro gli utenti dei dispositivi infettati. Tuttavia, il trojan ostacola il normale funzionamento del dispositivo mobile e questo potrebbe causare danni ad alcuni utenti.

Possiamo osservare l'aumento del numero di vari locker ed encoder per Android già presenti in una vasta zona geografica e possiamo ipotizzare che l'espansione continui. Pertanto, gli utenti dei dispositivi mobili non protetti tramite un software antivirus moderno potrebbero andare incontro ai problemi: uno smartphone reso inutilizzabile e la perdita di dati importanti e del denaro.

Inoltre, a giugno i malintenzionati hanno cercato di distribuire su vasta scala il trojan multifunzione Android.SmsBot.120.origin che è capace di accettare comandi del server remoto e di eseguire diverse azioni distruttive, per esempio: può inviare, intercettare e cancellare SMS, aprire determinate pagine web nel browser, catturare le coordinate del dispositivo mobile, eliminare determinate applicazioni. A giugno il programma malevolo, distribuito sotto forma di software normale, è stato rilevato su un grande numero di dispositivi mobili. Questo prova che i malintenzionati sono molto interessati alla sua distribuzione.

|

|

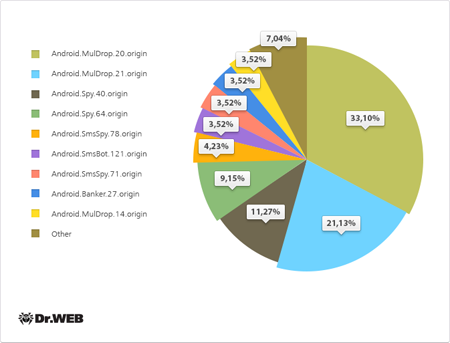

Come in precedenza, nella Corea del Sud i malintenzionati utilizzano SMS malevoli per distribuire trojan. A giugno gli specialisti Doctor Web hanno registro oltre 140 casi di spedizione di SMS indesiderati contenenti il link a qualche malware per Android. Le applicazioni dannose che vengono distribuite tramite questo metodo: Android.MulDrop.20.origin (33,10%), Android.MulDrop.21.origin (21,13%), Android.Spy.40.origin (11,27%), Android.Spy.64.origin (9,15%), Android.SmsSpy.78.origin (4,23%), nonché Android.SmsBot.121.origin, Android.SmsSpy.71.origin, Android.Banker.27.origin e Android.MulDrop.14.origin con il 3,52% ciascuna.

File malevoli rilevati a giugno nelle e-mail

| 01.06.2014 00:00 - 30.06.2014 23:00 | ||

| 1 | Trojan.Swrort.1 | 1.47% |

| 2 | Trojan.Hottrend.366 | 1.09% |

| 3 | Trojan.Fraudster.778 | 1.07% |

| 4 | Trojan.PWS.Panda.655 | 0.93% |

| 5 | Trojan.Hottrend | 0.90% |

| 6 | Win32.HLLM.MyDoom.54464 | 0.62% |

| 7 | Trojan.PWS.Papras.295 | 0.62% |

| 8 | BackDoor.Andromeda.22 | 0.62% |

| 9 | BackDoor.Comet.963 | 0.55% |

| 10 | Trojan.PWS.Panda.4795 | 0.55% |

| 11 | BackDoor.Bladabindi.884 | 0.52% |

| 12 | BackDoor.Tishop.122 | 0.52% |

| 13 | SCRIPT.Virus | 0.50% |

| 14 | Trojan.PWS.Siggen.28421 | 0.50% |

| 15 | Java.Adwind.3 | 0.47% |

| 16 | Win32.HLLM.MyDoom.33808 | 0.47% |

| 17 | Trojan.PWS.Multi.911 | 0.45% |

| 18 | Trojan.PWS.Panda.7278 | 0.40% |

| 19 | BackDoor.Comet.884 | 0.38% |

| 20 | BackDoor.Siggen.57639 | 0.38% |

File malevoli rilevati a giugno sui computer scansionati

| 01.06.2014 00:00 - 30.06.2014 23:00 | ||

| 1 | SCRIPT.Virus | 1.35% |

| 2 | Trojan.InstallMonster.209 | 0.67% |

| 3 | Trojan.Packed.24524 | 0.53% |

| 4 | Trojan.LoadMoney.263 | 0.53% |

| 5 | Trojan.MulDrop5.10078 | 0.45% |

| 6 | Adware.Downware.2095 | 0.42% |

| 7 | Adware.OpenCandy.4 | 0.39% |

| 8 | Adware.Downware.179 | 0.38% |

| 9 | Trojan.Siggen6.19796 | 0.35% |

| 10 | Trojan.LoadMoney.262 | 0.35% |

| 11 | Tool.Unwanted.JS.SMSFraud.26 | 0.35% |

| 12 | BackDoor.IRC.NgrBot.42 | 0.34% |

| 13 | Adware.NextLive.2 | 0.34% |

| 14 | Adware.OpenCandy.3 | 0.34% |

| 15 | Tool.Skymonk.14 | 0.33% |

| 16 | BackDoor.Infector.133 | 0.33% |

| 17 | Adware.Toolbar.240 | 0.32% |

| 18 | Exploit.SWF.296 | 0.30% |

| 19 | Trojan.InstallMonster.146 | 0.30% |

| 20 | Exploit.SWF.295 | 0.29% |

Scopri di più con Dr.Web

Statistiche di virus Biblioteca delle descrizioni Tutti i resoconti sui virus Laboratorio live