Spam e trojan per Android nella Corea del Sud: panoramica del II trimestre 2014

Minacce attuali di virus | Notizie "calde" | Sulle minacce mobile | Tutte le notizie | Sui virus

23 luglio 2014

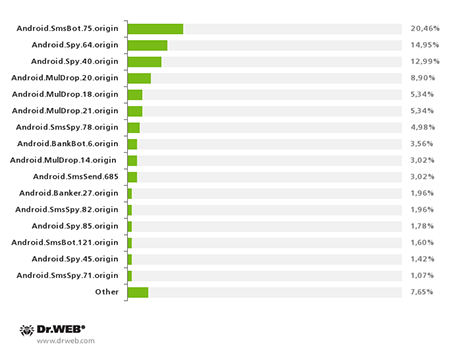

Tra le applicazioni malevole per Android registrate nel secondo trimestre nella Corea del Sud si segnala il trojan Android.SmsBot.75.origin che è cominciato a diffondersi ad aprile. Secondo le statistiche Doctor Web, circa quaranta invii massivi di sms indesiderati con un link al download di questo trojan sono stati effettuati dai criminali informatici in alcuni giorni. Il numero totale di vittime potrebbe essere diverse decine di migliaia di utenti. Dopo tre mesi, il trojan Android.SmsBot.75.origin occupa la prima posizione (20,46%) nell'elenco dei programmi malevoli distribuiti nella Corea del Sud tramite sms.

Una volta avviato sul dispositivo mobile, il trojan carica la rubrica del cellulare su un server remoto e quindi attende da esso comandi in cui sono indicati i parametri necessari per l'invio di sms: il numero del destinatario e il testo del messaggio. Queste funzioni possono essere utilizzate, in particolare, per il furto del denaro dal conto bancario dell'utente tramite sistemi di mobile banking. Per nascondere le sue azioni, l'Android.SmsBot.75.origin impedisce la ricezione di chiamate e di sms in cui la banca potrebbe chiedere di confermare una transazione. Pertanto, questo programma potrebbe mettere a rischio le finanze degli utenti. Per maggiori informazioni su questo malware leggete la relativa notizia pubblicata sul sito Doctor Web.

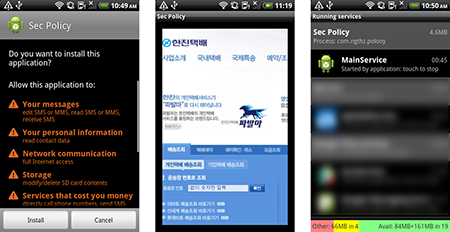

Un'altra applicazione degna di nota si chiama Android.Banker.28.origin ed è un trojan bancario con funzioni ampliate. Come molti programmi simili, l'Android.Banker.28.origin viene distribuito sotto forma del catalogo Google Play e dopo l'avvio richiede i poteri amministratore sul dispositivo mobile per ostacolare la sua successiva rimozione. Per far abbassare la vigilanza dell'utente, il trojan visualizza un avviso di errore e di disinstallazione, dopodiché inizia la sua attività distruttiva.

In particolare, l'Android.Banker.28.origin ruba diverse informazioni confidenziali (SMS, numero di telefono dell'utente e certificati bancari di sicurezza memorizzati sulla scheda) e cerca di accedere al conto corrente della vittima. A questo scopo il trojan controlla la disponibilità sul dispositivo delle applicazioni ufficiali delle banche sudcoreane e quando vengono avviate sostituisce la loro interfaccia con una falsificata. Dopo che l'utente ha immesso le credenziali di autenticazione nel falso modulo, il malware li manda ai malintenzionati. Questo metodo è molto diverso da quello solito in uso in trojan bancari simili che rimuovono le applicazioni legittime di home banking e le sostituiscono con delle imitazioni.

Per l'esecuzione delle sue funzioni dannose, il trojan può avviare fino ai sette servizi di sistema, alcuni dei quali vengono attivati su comando dei malintenzionati. Un'altra caratteristica dell'Android.Banker.28.origin è la sua abilità di inviare gli sms con la propria copia a tutti i numeri trovati nella rubrica del telefonino, pertanto in un breve tempo la quantità di dispositivi compromessi potrebbe moltiplicarsi. Inoltre, l'Android.Banker.28.origin cerca tra le applicazioni installate un antivirus popolare nel Corea del Sud e tenta di disinstallarlo.

Il seguente diagramma presenta le varianti di trojan per Android più diffuse nel secondo trimestre 2014 che vengono distribuite tramite sms indesiderati inviati agli utenti sudcoreani.

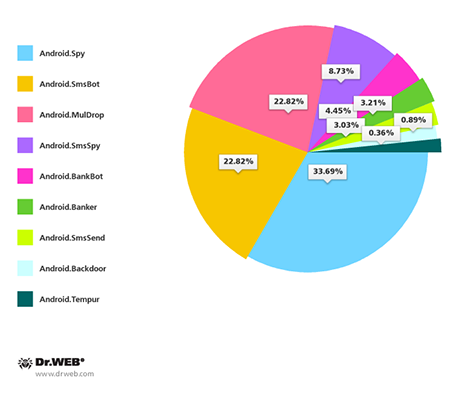

Tra le applicazioni dannose distribuite nella Corea del Sud, gli specialisti Doctor Web hanno registrato le seguenti famiglie di trojan: Android.BankBot, Android.SmsBot, Android.Backdoor, Android.MulDrop, Android.Banker, Android.SmsSpy, Android.Spy, Android.SmsSend e Android.Tempur. Il successivo diagramma mostra la percentuale di ciascuna famiglia nel totale di programmi rilevati.

Come vediamo in questo diagramma, nel secondo trimestre le famiglie più molteplici sono Android.Spy, Android.SmsBot e Android.MulDrop — insieme esse rappresentano quasi il 80% di tutti i trojan rilevati. Le altre famiglie hanno le seguenti cifre: i trojan Android.SmsSpy vengono rilevati nell'8,73% dei casi, gli Android.BankBot nel 4,45%, gli Android.Banker nel 3,21%, agli Android.SmsSend corrisponde il 3,03%, agli Android.Backdoor lo 0,89% e agli Android.Tempur lo 0,36%.

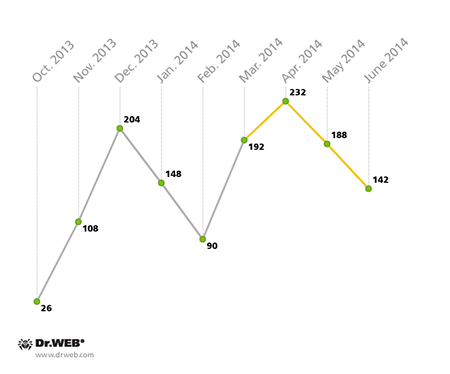

Le statistiche del secondo trimestre per la Corea del Sud mostrano che sono stati registrati 562 invii massivi di sms con lo scopo di distribuzione di trojan per Android. Rispetto al primo trimestre dell'anno corrente, la crescita è del 30,7%. Il maggior numero di casi (232) è stato osservato nel mese di aprile, in seguito quest'attività è diventata meno intensa: 188 invii a maggio e 142 a giugno. Il grafico mostra il numero di casi di spamming nei mesi passati.

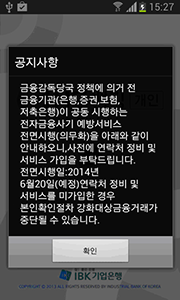

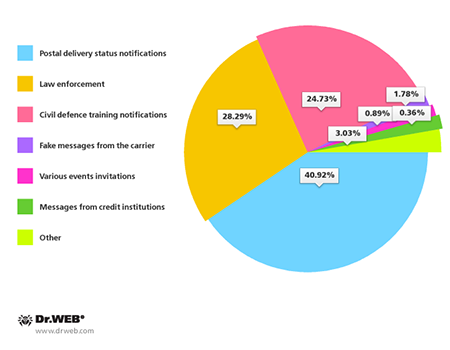

I metodi del social engineering utilizzati negli sms indesiderati in generale non sono cambiati. Come prima, per ingannare gli utenti, i truffatori mandano false notifiche di status di invii postali, messaggi che informano della violazione di una legge che comporta conseguenze giuridiche, nonché avvisi di esercitazione di difesa civile. Inoltre, gli sms malevoli spesso contengono inviti a vari eventi ed "importanti" notifiche da parte di una banca o di un operatore di telefonia mobile.

Argomenti degli SMS indesiderati utilizzati per la distribuzione di applicazioni dannose

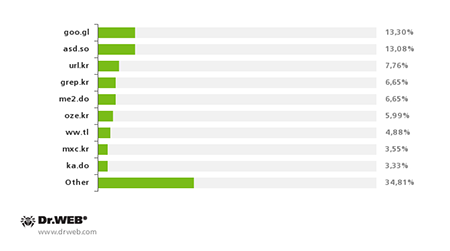

Nel 80,25% dei casi, l'indirizzo, indicato nell'sms, del sito da cui si effettua il download del programma malevolo è stato camuffato con l'ausilio dei servizi di URL shortening. In totale, i malintenzionati hanno utilizzato 49 servizi di URL shortening, tra cui i più frequenti sono: goo.gl, asd.so, url.kr, grep.kr, me2.do e oze.kr.

Servizi di URL shortening utilizzati dagli spammer

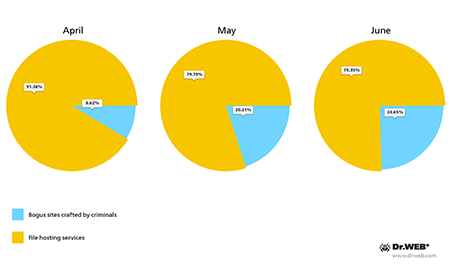

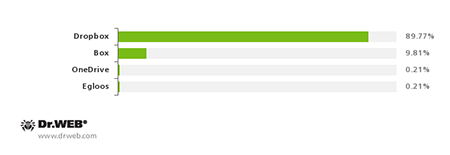

I criminali informatici che attaccano utenti sudcoreani, come prima, preferiscono di collocare i trojan su vari cloud storage: questo metodo è stato applicato per l'83,45% dei programmi malevoli rilevati. I cloud storage più utilizzati sono Dropbox e Box (nel 74,91% e nell'8,18% dei casi rispettivamente). I malintenzionati mettono il malware anche sui loro siti dannosi: se all'inizio di quest'anno la percentuale di queste risorse era in calo, nel secondo trimestre osserviamo il rialzo.

Tipi di risorse di rete su cui i malintenzionati collocano programmi dannosi

Cloud storage su cui i malintenzionati collocano trojan per Android

La crescita del numero di attacchi eseguiti nel secondo trimestre prova che i criminali informatici sono interessati nelle possibilità del mercato mobile sudcoreano. La stragrande maggioranza dei programmi rilevati — 96% del totale — può essere utilizzata dai malintenzionati per il furto di diverse informazioni confidenziali, comprese le password e le credenziali di accesso a conti bancari. Il 31% dei trojan per Android rilevati può essere utilizzato per l'ottenimento del controllo sul dispositivo mobile compromesso e per l'esecuzione di diverse azioni su di esso. Il 26% dei programmi permette ai truffatori di inviare SMS dal telefono senza l'autorizzazione del suo proprietario.

Il crescente interesse dei malintenzionati verso il mobile banking nella Corea del Sud rispecchia la globale tendenza di aumento dei rischi di esecuzione di transazioni finanziarie tramite dispositivi mobili, dunque per proteggersi contro gli eventuali attacchi, si consiglia agli utenti dell'SO Android di essere attenti e di utilizzare il software antivirus moderno.