Panoramica dei pericolosi trojan bancari per Android nella Corea del Sud

Panoramiche sui virus | Minacce attuali di virus | Notizie "calde" | Sulle minacce mobile | Tutte le notizie

31 luglio 2014

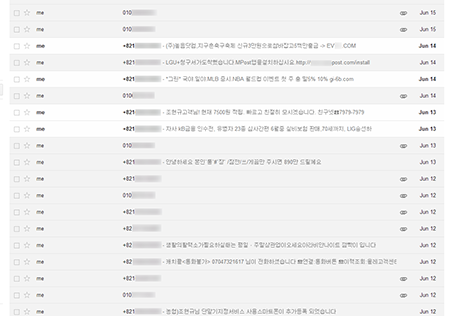

Molti dei trojan per Android rilevati sui dispositivi degli utenti sudcoreani nei mesi passati sono in grado di rubare informazioni confidenziali, compresi le password, i login, i codici segreti e gli altri dati di autenticazione nei sistemi di home banking. Alcuni di questi programmi malevoli non soltanto possono ricavare i dati necessari per poter accedere ai conti correnti degli utenti, ma anche consentono ai malintenzionati di effettuare di nascosto transazioni finanziarie con l'ausilio dei dispositivi compromessi.

Una delle applicazioni più recenti, che si chiama Android.BankBot.20.origin e viene distribuita dai malintenzionati sotto forma di diversi programmi utili, prende di mira clienti delle banche sudcoreane NH Bank, Shinhan Bank, Woori Bank, KB Kookmin Bank, Hana Bank, ePOSTBANK, KFCC e Busan Bank.

Una volta avviato, il trojan richiede i permessi di root sul dispositivo mobile e quindi elimina la propria icona dalla lista delle applicazioni sulla schermata principale. In seguito il malware raccoglie le seguenti informazioni e le trasmette sul server remoto con l'indirizzo http://xxx.xxx.66.249/common/servlet/SendDevice utilizzando la query POST via HTTP:

- numero di telefono;

- numero di serie della SIM card;

- modello del dispositivo mobile;

- versione del sistema operativo;

- lista delle applicazioni di home banking installate, appartenenti alle banche target;

- operatore mobile.

Inoltre, il malware invia la rubrica del dispositivo in formato JSON all'indirizzo http://xxx.xxx.66.249/common/servlet/ContactsUpload. La struttura di questa query è così:

{"contacts":[{"mobile":"Example_number","name":"Example_contact"}],"mobile":"self_number"}. In questo caso, il parametro "self_number" è il numero di telefono (numero di serie) della SIM card del dispositivo mobile compromesso.

Su comando dei malintenzionati, il trojan Android.BankBot.20.origin può bloccare tutte le chiamate in arrivo in un determinato periodo dal 20.06.2014 fino al giorno indicato nelle sue impostazioni.

Il trojan intercetta anche gli sms in arrivo nel periodo impostato e carica tutti gli sms disponibili sui server con gli indirizzi http://xxx.xxx.66.249/common/servlet/SendMassage e http://xxx.xxx.66.249//common/servlet/SendMassage2.

Le funzioni principali dell'Android.BankBot.20.origin consentono di sostituire le versioni legittime dei client mobile di home banking con il software falsificato. Per questo fine, il trojan controlla la disponibilità sul dispositivo delle seguenti applicazioni:

- nh.smart

- com.shinhan.sbanking

- com.webcash.wooribank

- com.kbstar.kbbank

- com.hanabank.ebk.channel.android.hananbank

- com.epost.psf.sdsi

- com.smg.spbs

- com.areo.bs

La lista delle applicazioni trovate viene caricata sul server remoto che si trova all'indirizzo http://xxx.xxx.66.249/common/servlet/GetPkg, e quindi i malintenzionati possono impartire il comando di scaricare sul dispositivo una o altra falsa applicazione bancaria che viene messa nella cartella /sdcard/Download/update. In seguito, il trojan inizia il processo di installazione delle applicazioni scaricate visualizzando una notifica di necessità dell'aggiornamento: "새로운버전이 출시되었습니다. 재설치 후 이용하시기 바랍니다". I client di home banking originali vengono rimossi.

Le copie manipolate dei client di home banking imitano l'interfaccia delle applicazioni originali e richiedono di inserire le credenziali per l'autenticazione nel sistema. Come risultato, i malintenzionati possono accedere ai conti bancari delle vittime.

Nel sopracitato programma malevolo è prevista la possibilità di cambiare il server di controllo: per questo fine i malintenzionati utilizzano un sms del genere "V:www.commandcenterurl.com".

Un altro trojan,Android.BankBot.20.origin, ha le funzioni simili a quelle dell'Android.Banker.22.origin. Ha una lista più ampia delle applicazioni bancarie che può sostituire furtivamente, tra cui:

- nh.smart

- com.shinhan.sbanking

- com.webcash.wooribank

- com.kbstar.kbbank

- com.hanabank.ebk.channel.android.hananbank

- com.epost.psf.sdsi

- com.ibk.neobanking

- com.smg.spbs

- com.kftc.citismb

- com.sc.danb.scbankapp

- com.areo.bs

Di default, il server di controllo del trojan si trova all'indirizzo http://xxx.xxx.197.203:80.

La caratteristica più importante del trojan Android.Banker.22.origin è la disponibilità di un'interfaccia che permette di installare false applicazioni bancarie mediante sms. Per fare questo, i malintenzionati spediscono un sms con un comando del genere "b:bank_name", in cui il parametro "bank_name" denota una delle applicazioni target da installare {"NH", "SH", "WO", "KB", "HA", "EP", "NE", "SP", "CT", "SC", "BS"}.

Oltre ai programmi malevoli per Android progettati per l'attacco ai clienti di più banche alla volta, gli hacker utilizzano programmi specifici, per esempio i trojan Android.Banker.26.origin e Android.Banker.27.origin.

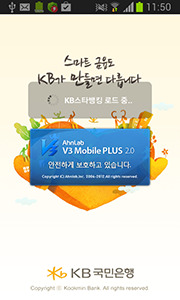

Così, il malware Android.Banker.26.origin viene utilizzato per compromettere gli account dei clienti della banca Kookmin Bank. L'icona e il nome dell'applicazione malevola sono identici a quelli del programma autentico, quindi, con grande probabilità, il trojan verrà eseguito dagli utenti.

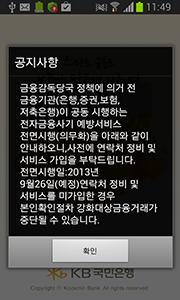

Dopo l'avvio, l'Android.Banker.26.origin mostra una falsa notifica di protezione del dispositivo tramite l'antivirus AhnLab V3 Mobile Plus, in questo modo imitando il comportamento dell'applicazione di home banking originale che esegue tale controllo di fatto.

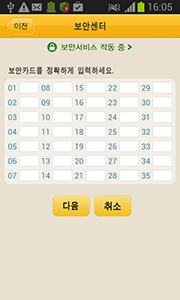

Nello stesso tempo il trojan controlla la disponibilità dei certificati NPKI nella cartella radice della scheda di memoria e se sono disponibili, comprime le loro copie negli archivi in formato zip messi accanto ai file originali, dopodiché visualizza una finestra di dialogo con le informazioni sui file trovati.

Se l'utente fa clic su qualche elemento dell'elenco, il trojan Android.Banker.26.origin mostra un'altra finestra di dialogo in cui richiede la password del rispettivo certificato.

Il trojan utilizza un interessante metodo per controllare la correttezza della password: se la lunghezza è uguale o maggiore di sei caratteri, il programma informa di un errore, richiede di digitare la password nuovamente e nello stesso tempo salva nella memoria temporanea la stringa digitata in precedenza (se la stringa contiene meno di sei caratteri, non viene salvata). Se la password reinserita coincide con la password salvata nella memoria temporanea e contiene più di sei caratteri, il trojan Android.Banker.26.origin la considera valida e passa alla fase successiva di raccolta delle informazioni confidenziali. In particolare, il programma malevolo ottiene le seguenti informazioni di identificazione:

- name;

- id_first – id_second;

- account;

- account password.

Quando l'utente passa all'ultima voce – cioè l'inserimento della password – il trojan visualizza un modulo di inserimento che accetta una stringa numerica di almeno quattro cifre.

Una volta sono state ottenute le informazioni, l'Android.Banker.26.origin richiede il numero della carta bancaria della vittima.

Tutte le informazioni riservate raccolte dal programma, compresi i certificati trovati e il numero IMEI del dispositivo mobile, vengono inviate sul server remoto che si trova all'indirizzo http://xxx.xx.177.105:80/v/. Questi dati vengono trasmessi in formato JSON e hanno la seguente struttura:

{:"clientId" :

"accountName" :

"accountNo" :

"accountPsw" :

"bkType" :

"certPath" :

"card" :

"transPsw" :

"certPsw" :

"personIdFirst" :

"personIdSecond" :

"fileName" :}

Il trojan nominato Android.Banker.27.origin è molto simile al programma descritto sopra, però è progettato per gli attacchi mirati ai clienti della banca Hana Bank. Il malware carica le informazioni raccolte sul server che si trova all'indirizzo http://xxx.xx.78.136/PhoneManager/services/BankWebService?wsdl, per questo fine il trojan utilizza la libreria ksoap2.

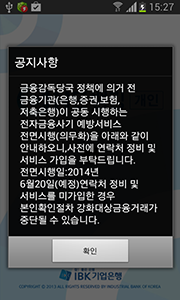

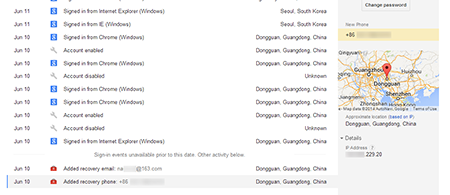

I criminali informatici continuano a migliorare i loro metodi. Molte delle soluzioni tecniche utilizzate in varie versioni dei trojan bancari esistenti sono state utilizzate anche in un'altra minaccia per Android, classificata da Doctor Web come Android.Banker.28.origin. Questo programma viene distribuito dai malintenzionati sotto forma del catalogo Google Play. Una volta avviato, il trojan richiede i poteri amministratore sul dispositivo mobile ed elimina la propria icona dalla lista delle applicazioni sulla schermata principale, dopodiché visualizza un finto avviso di errore e di disinstallazione.

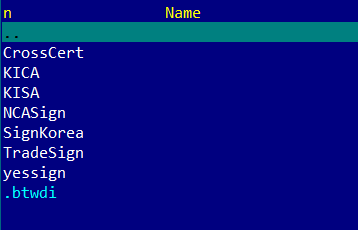

In seguito, il trojan cerca nella radice della scheda di memoria la cartella con il nome "NPKI" che contiene certificati digitali per la protezione di transazioni finanziarie e comprime i suoi contenuti in un archivio zip che manda all'indirizzo email jnohiugb[xxxxx]@gmail.com, e inoltre carica sul server ml[xxx].iego.net con l'ausilio della libreria incorporata ajax.

In seguito, l'Android.Banker.28.origin cerca i seguenti programmi tra quelli installati:

- com.shinhan.sbanking

- com.kbstar.kbbank

- com.hanabank.ebk.channel.android.hananbank

- nh.smart

- com.webcash.wooribank

- AhnLab V3 Mobile Plus 2.0

Il trojan invia sul server remoto le informazioni sul rilevamento dei programmi da quest'elenco, nonché il numero di telefono dell'utente.

Successivamente, il trojan raccoglie le informazioni dalla rubrica del telefonino e le mette nel file sdcard/phone001.txt. Il formato dei record è il seguente:

number:"Example_phoneNumber";name:"Example_contact.

In un altro file, sdcard/temp/sms.txt, il programma memorizza tutti gli sms in arrivo seguendo questo modello:

name:"Example_name";phone:"Example_phoneNumber";content:"Example_content";date:"Example_date".

Entrambi questi file vengono caricati sul server dei malintenzionati. I nuovi sms arrivati vengono intercettati dal programma malevolo e anche caricati sul server.

A differenza della maggior parte dei trojan bancari sudcoreani che rimuovono le applicazioni originali di home banking sostituendole con le copie manipolate, il malware Android.Banker.28.origin utilizza un metodo diverso per ottenere le credenziali. Questo trojan controlla con una determinata periodicità se una delle applicazioni bancarie target è in esecuzione. Se è così, il trojan visualizza una serie di notifiche e poi imita la finestra di input dell'applicazione originale per ottenere le credenziali di accesso all'account che in seguito vengono archiviate e trasmesse ai malintenzionati.

I trojan ricava le seguenti informazioni:

- clientId (numero IMEI);

- accountName (nome dell'account);

- "accountNo (numero del conto bancario);

- accountPsw (password);

- bkType (nome abbreviato della banca);

- card (numero della carta);

- transPsw;

- certPsw (percorso del certificato);

- personIdFirst;

- personIdSecond.

Per garantire la propria sicurezza, il trojan Android.Banker.28.origin controlla con una determinata periodicità la disponibilità sul dispositivo dell'antivirus AhnLab V3 Mobile Plus e se lo trova, lo elimina.

I malintenzionati possono gestire il trojan mediante gli sms contenti vari comandi. Si possono impartire i seguenti comandi:

- ak49 – per iniziare ad inviare le informazioni raccolte sul dispositivo, nonché per cambiare il server destinatario (il nuovo indirizzo di server viene impostato nel parametro corrispondente del comando);

- ak40 – per attivare o disattivare il reindirizzamento degli sms in arrivo all'indirizzo email impostato (ha i parametri "1" e "2" rispettivamente);

- wokm – per mandare sms a tutti i contatti disponibili (il testo del messaggio viene impostato nei parametri del comando);

- ak60 – per modificare l'indirizzo email a cui vengono inviate le informazioni raccolte (l'indirizzo viene indicato nei parametri del comando);

- ak61 – per modificare la password di accesso all'indirizzo email (la nuova password viene indicata nel valore del comando).

Se viene impartito il comando "wokm", l'Android.Banker.28.origin inizia a funzionare come un worm inviando sms con un link al download della sua copia.

Oltre ai programmi malevoli descritti sopra, attualmente vi sono tanti altri programmi simili che mettono a rischio le transazioni bancarie effettuate sui dispositivi mobili degli utenti sudcoreani. Il numero di tali programmi sta aumentando e i metodi di furto delle informazioni confidenziali vengono perfezionati di continuo. A questo proposito, per provvedere al livello adeguato della sicurezza, si consiglia agli utenti sudcoreani dei dispositivi Android di seguire queste raccomandazioni:

- controllate tutte le transazioni con i conti bancari;

- modificate con periodicità la password di accesso all'account;

- utilizzate soltanto i client bancari ricevuti dalle sorgenti ufficiali;

- non passate ai link che suscitano il sospetto e non installate applicazioni non attendibili;

- proteggete i vostri dispostivi mobili Android tramite un antivirus moderno.

Scopri di più con Dr.Web

Statistiche di virus Biblioteca delle descrizioni Tutti i resoconti sui virus Laboratorio live