Resoconto sui malware di luglio 2014

Panoramiche sui virus | Notizie "calde" | Tutte le notizie | Sui virus

4 agosto 2014

Statistiche di diffusione di programmi malevoli

Nelle statistiche di luglio raccolte tramite l'utility Dr.Web CureIt! le prime posizioni sono occupate da varie estensioni per browser progettate per la visualizzazione di pubblicità indesiderata su pagine web. Appaiano nuove versioni di queste estensioni: le statistiche ne segnalano dieci, per esempio Trojan.BPlug.100, Trojan.BPlug.48, Trojan.BPlug.46, Trojan.BPlug.102, Trojan.BPlug.28, Trojan.BPlug.78, Trojan.BPlug.79 ed altre ancora. Sono diverse soprattutto per le caratteristiche tecniche. Secondo il server delle statistiche Dr.Web, la minaccia più diffusa a luglio è l'installer di applicazioni indesiderate Trojan.Packed.24524: viene rilevato tramite il software antivirus Dr.Web nello 0,56% dei casi (percento del totale minacce rilevate), e in particolare dall'utility di trattamento Dr.Web CureIt! nel 1,59% dei casi. Inoltre, a luglio spesso sono stati rilevati gli adware Trojan.InstallMonster.

Nel traffico delle email a luglio sono frequenti i programmi che reindirizzano l'utente verso siti malevoli — il Trojan.Redirect.195 e il Trojan.Redirect.197, nonché il pericoloso BackDoor.Tishop.122, distribuito dai malintenzionati in messaggi inviati di massa, descritto in questa notizia. Questo trojan ha l'obiettivo di scaricare altre applicazioni dannose sul computer compromesso. Pertanto, se il pc non è protetto da un programma antivirus, col tempo potrebbe trasformarsi in un vero "parco" dei programmi malevoli.

La situazione concernente le botnet monitorate dagli specialisti Doctor Web non è cambiata molto a luglio. La botnet del "file virus" Win32.Rmnet.12 segnala circa 250.000 connessioni al server di controllo al giorno (in una delle due sottoreti); la rete dannosa creata dal virus Win32.Sectormostra l'attività giornaliera di approssimativamente 65.000 nodi infetti; nella rete creata dal modulo Trojan.Rmnet.19 circa 1.100 computer al giorno si connettono al server di controllo. La botnet composta dai computer Mac OS X infettati dal trojan BackDoor.Flashback.39 attualmente conta attorno a 14.000 nodi.

Trojan encoder

Attualmente, i programmi della categoria Trojan.Encoder sono una minaccia informatica d'attualità per gli utenti dei computer personali. I primi trojan di questo genere comparirono negli anni 2006-2007: gli utenti per la prima volta riscontrarono il problema di file cifrati sul computer per la decifratura dei quali i malintenzionati richiesero di pagare un "riscatto". In quegli anni i casi di infezione dall'encoder non furono tanti; il codice di programma fu abbastanza primitivo, quindi Doctor Web creò rapidamente un'utility di decifratura dei file vittime. Tuttavia, gli autori dei programmi malevoli cominciarono a modificare i loro prodotti rendendo più complicati gli algoritmi di crittografia e la struttura del programma. Sino a gennaio 2009 furono rilevate trentanove versioni dei trojan encoder. Oggi il numero di encoder eccede alcune centinaia.

I trojan encoder vengono distribuiti con diversi modi: i malintenzionati li mandano via email oppure includono un link che va a siti malevoli in messaggi in social network o in programmi di messaggistica (spesso il malware viene scaricato sul computer vittima travestito da un codec presumibilmente necessario per visualizzare un video) — in altre parole, i malintenzionati utilizzano tutti i modi di comunicazione possibili e adoperano anche i metodi del social engineering.

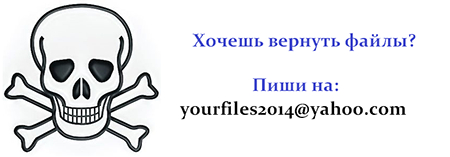

Dal punto di vista tecnico, gli encoder differiscono per algoritmi di cifratura, per la lingua in cui sono scritti, però il loro principio di funzionamento è generalmente uguale. Dopo che sono stati eseguiti sul computer compromesso, gli encoder cercano file conservati sul disco — documenti, immagini, brani musicali, filmati, talvolta database ed applicazioni — e quindi li codificano. In seguito, il programma malevolo mostra all'utente un messaggio in cui i malintenzionati richiedono di pagare per la decifratura dei file codificati — tale messaggio può essere memorizzato sul disco in un file di testo, visualizzato come uno sfondo per il desktop o come un'immagine salvata come una pagina web aggiunta alle impostazioni di esecuzione automatica. Per la comunicazione, i truffatori di solito creano una casella di posta su un sito di servizio email gratuito.

Immagine visualizzata dal Trojan.Encoder.398: Vuoi recuperare i tuoi file? Mandaci un'email

Purtroppo, persino l'uso di moderno software antivirus non garantisce la protezione assoluta contro la penetrazione nel sistema degli encoder poiché i malintenzionati impacchettano e cifrano i trojan sempre di nuovo e per questo motivo le relative firme antivirali non vengono incluse istantaneamente nei database antivirus. Gli encoder moderni utilizzano diversi modi per generare le chiavi di cifratura. In alcuni casi esse vengono create direttamente sulla macchina infettata e vengono trasmesse sul server dei malintenzionati, dopodiché i file delle chiavi originali vengono eliminati; altrimenti, le chiavi arrivano dal server di comando. Generalmente non si sa con quale algoritmo sono state create le chiavi di cifratura, perciò la decifratura dei file (soprattutto se il file eseguibile del malware non è disponibile sul disco) è possibile non in tutti i casi e non per tutte le versioni del Trojan.Encoder.

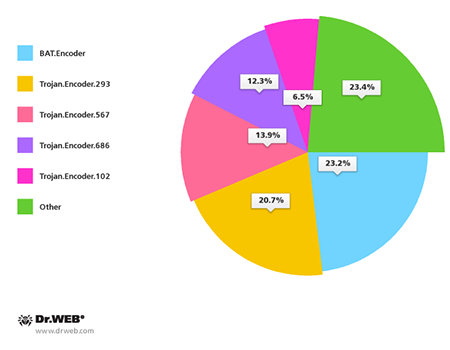

A luglio 2014 al servizio di supporto tecnico Doctor Web si sono rivolti oltre 320 utenti vittime dei trojan encoder. Più spesso i loro file sono stati codificati dai programmi malevoli BAT.Encoder — questi trojan criptano file tramite l'utility di crittografica legittima GPG con l'utilizzo degli script BAT. Al secondo posto per numero di richieste degli utenti si trova il Trojan.Encoder.293. Questo malware, scritto in Delphi, codifica file due volte: all'inizio utilizzando l'algoritmo XOR e quindi quello RSA. Molti utenti sono rimasti vittime del Trojan.Encoder.102, una versione "progenitrice" del Trojan.Encoder.293. Quest'encoder codifica file tramite l'algoritmo crittografico RSA e di conseguenza la completa decifratura è molto difficile se non si ha la chiave privata. Dato che nel codice del trojan è utilizzata una variabile a 32 bit, il programma memorizza le sue informazioni all'inizio dei file sopra i 4 Gb, come risultato questi file vengono danneggiati e non possono essere ripristinati. Il diagramma sottostante mostra le versioni dei trojan encoder per numero di richieste inviate dagli utenti al servizio di supporto tecnico Doctor Web a luglio 2014:

A luglio si è diffuso il Trojan.Encoder.686 che gli esperti hanno chiamato uno dei programmi di questo genere più avanzati. Per un lungo tempo, quest'encoder infettava i computer degli utenti nella Russia, ma di recente è comparsa una versione in inglese, quindi il gruppo target del malware si è ampliato. Il Trojan.Encoder.686 utilizza un metodo di cifratura forte, il quale esclude la possibilità di decifratura senza le chiavi crittografiche. Il trojan maschera la sua attività sul computer vittima: prima cifra i file completamente e dopo si connette al server di controllo per trasmettere le informazioni. Per questa caratteristica il Trojan.Encoder.686 differisce dagli altri encoder che rimangono connessi al server di controllo durante la cifratura dei file. È quasi impossibile disattivare il server di controllo del trojan perché si trova nella rete anonima Tor.

Il modo più efficace di prevenzione e di protezione contro i trojan encoder è il backup tempestivo di tutti i dati importanti su supporti separati. Se invece le informazioni sul computer sono state colpite da questo malware, si consiglia di:

- contattare la polizia;

- non reinstallare il sistema operativo;

- non cancellare nessun file sul computer vittima;

- non cercare di ripristinare da soli i file cifrati;

- rivolgersi al servizio di supporto tecnico Doctor Web creando un ticket nella categoria "Richiesta del trattamento" (il servizio di decifratura file è gratuito ed è disponibile per i titolari di licenze commerciali dei prodotti antivirus Doctor Web;

- allegare al ticket un file cifrato dal trojan;

- aspettare la risposta di un analista dei virus. Per grande numero di richieste, l'attesa potrebbe durare qualche tempo.

Eventi e minacce a luglio

Utilizzando il malware, i malintenzionati continuano a cercare di superare la protezione delle transazioni bancarie effettuate via la rete. A luglio gli esperti della sicurezza informatica hanno pubblicato i risultati dello studio del trojan bancario Retefe che ha messo a rischio i conti dei clienti di alcune decine di banche in Svizzera, Austria, Germania e Giappone. L'attacco consiste in due fasi. Prima alla vittima arriva un'email con la proposta di installare un programma di aggiornamento dell'SO Windows, invece del quale viene installato il trojan Retefe. Le sue funzioni consentono ai malintenzionati di controllare dati trasmessi via Internet e di aggirare la protezione contro il phishing del browser. Dopo aver modificato le impostazioni del computer infettato, il trojan Retefe si rimuove, e in seguito non è più possibile rilevare l'infezione tramite un antivirus. Quando l'utente esegue qualche operazione nel sistema di home banking, invece del sito autentico della banca si apre una pagina fraudolenta sulla quale la vittima inserisce le credenziali del suo account. Nella fase successiva i malintenzionati offrono alla vittima di scaricare e di installare sul dispositivo mobile un'applicazione di generazione delle password di accesso all'account, ma è in realtà un cavallo di troia. Quest'applicazione, all'insaputa dell'utente, trasmette tutti gli sms in arrivo dalla banca sul server di comando o su un altro dispositivo mobile controllato dai malintenzionati. In questo modo i truffatori hanno le credenziali e gli sms con i codici di sicurezza delle transazioni e ottengono il completo controllo sul conto bancario della vittima. Il software Dr.Web identifica le versioni del trojan Retefe come il Trojan.MulDrop5.9243, il Trojan.PWS.Panda.5676, il Trojan.Siggen6.16706 e il suo modulo per Android come l'Android.Banker.11.origin.

I bersagli attraenti per gli hacker sono anche i terminali POS. A luglio gli esperti della sicurezza informatica hanno rilevato una botnet composta da approssimativamente 5600 computer in 119 paesi. I malintenzionati avevano l'obiettivo di rubare le informazioni di carte bancarie. Da febbraio 2014 i dispositivi compromessi cercavano di accedere su remoto ai terminali POS utilizzando il metodo a dizionario. Sono stati scoperti cinque server di controllo della botnet, di cui tre server inattivi si trovano in Iran, Germania e Russia e due server attivi (che hanno cominciato a funzionare a maggio o a giugno quest'anno) si trovano anche in Russia. Il software antivirus Dr.Web classifica il modulo di selezione password a dizionario come il Trojan.RDPBrute.13.

A luglio è stata scoperta una successiva minaccia per l'SO Linux. Le aziende antivirus hanno pubblicato i risultati dell'analisi del programma malevolo Linux.Roopre.1 ideato per eseguire attacchi ai server web Linux e Unix. Questo programma include diversi moduli e può svolgere le funzioni malevole su comando impartito dal server di controllo: trasmette dati, scarica software e avvia l'esecuzione di task. Dopo aver ottenuto l'acceso a due server di comando, gli esperti hanno scopeto che il programma Linux.Roopre.1 aveva infettato circa 1400 server, la maggior parte dai quali si trova negli USA, nella Russia, Germania e Canada.

Minacce mobile

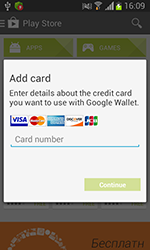

A luglio sono comparse molte minacce per Android. A metà del mese, gli specialisti Doctor Web hanno rilevato il pericoloso programma chiamato l'Android.BankBot.21.origin che ruba le informazioni di carte bancarie dagli utenti russi. Il programma visualizza una falsa finestra di inserimento delle credenziali della carta al di sopra dell'applicazione Google Play, dopodiché trasmette agli hacker i dati ricavati. Inoltre, l'Android.BankBot.21.origin ruba altri dati importanti, compresi gli sms in arrivo, e può inviare messaggi su comando dei malintenzionati. Questo programma è descritto dettagliatamente in una notizia.

|

|

|

I database dei virus Doctor Web sono stati integrati con un successivo trojan della categoria Android.Locker. Il nuovo programma ransomware, nominato Android.Locker.19.origin, si diffondeva negli Stati Uniti. Una volta penetrato sul dispositivo mobile, il programma lo blocca mostrando una richiesta di riscatto e non consente di eseguire alcune azioni per ostacolare la rimozione.

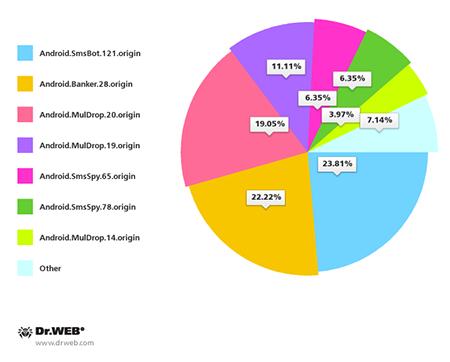

Nella Corea del Sud a luglio gli specialisti Doctor Web hanno registrato oltre 120 casi di invio massivo degli sms in cui si contengono link al download di qualche minaccia per Android. Le minacce più frequenti sono: Android.SmsBot.121.origin, Android.Banker.28.origin, Android.MulDrop.20.origin, Android.MulDrop.19.origin, Android.SmsSpy.65.origin, Android.SmsSpy.78.origin e Android.MulDrop.14.origin.

Scopri di più con Dr.Web

Statistiche di virus Biblioteca delle descrizioni Tutti i resoconti sui virus Laboratorio live