Trojan.Mayachok.18831 — dettagli della minaccia informatica

Notizie "calde" | Tutte le notizie | Sui virus

25 agosto 2014

Il Trojan.Mayachok.18831 è un programma malevolo che viene distribuito in email indesiderate. Come le altre versioni di questa famiglia, il Trojan.Mayachok.18831 ha l'obiettivo di incorporare contenuti estranei nelle pagine web visualizzate dall'utente, utilizzando il metodo web injection, però a differenza dalle versioni precedenti, il Trojan.Mayachok.18831 può inoltre visualizzare pubblicità sopra il sito web aperto nel browser, mentre la sostituzione di contenuti è soltanto una delle sue funzioni. Inoltre, il trojan può catturare schermate sul computer infetto e mandarle ai malintenzionati.

Una volta avviato sul computer infetto, il trojan controlla se una sua copia sia già in esecuzione, e se è così, si chiude. Controlla se sul computer siano in esecuzione processi dei popolari antivirus e delle macchine virtuali: cpf.exe, MsMpEng.exe, msseces.exe, avp.exe, dwengine.exe, ekrn.exe, AvastSvc.exe, avgnt.exe, avgrsx.exe, ccsvchst.exe, Mcshield.exe, bdagent.exe, uiSeAgnt.exe, vmtoolsd.exe, vmacthlp.exe, vpcmap.exe, vmsrvc.exe, vmusrvc.exe, VBoxService.exe.

Per trovare la directory dell'utente corrente, il trojan apre il ramo del registro di sistema HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders e quindi cerca di leggere dalla directory utente il suo file di configurazione creato in precedenza, e se non è possibile, estrae i dati di configurazione dal proprio corpo. Il Trojan.Mayachok.18831 può scaricare altri programmi malevoli da Internet — per esempio l'esemplare studiato dagli specialisti Doctor Web scarica il Trojan.LoadMoney.15.

Il Trojan.Mayachok.18831 genera un altro file di configurazione che comprende le informazioni raccolte sul computer infetto — i dati vengono cifrati tramite l'algoritmo TEA, codificati in Base64 e mandati sul server con una query POST. Il programma si connette al server di controllo tramite le funzioni socket() e connect() oppure utilizzando le funzioni della libreria wininet.dll. L'identificatore del computer infetto viene composto dalla stringa-identificatore del primo disco e dall'indirizzo MAC della scheda di rete. Sulla base di questa stringa, il trojan calcola il valore MD5, utilizzando le funzioni CryptoAPI di Windows. In seguito, il trojan utilizza la stringa risultante HEX come l'identificatore unico.

In caso degli SO a 32 bit, il trojan avvia il processo explorer.exe e ci si incorpora mediante la funzione NtQueueApcThread. Il codice eseguito nel processo explorer.exe rimuove il file del trojan, dopodiché controlla i processi in esecuzione sul computer. Il Trojan.Mayachok.18831 cerca i processi con i nomi amigo.exe, explorer.exe, iexplore.exe, chrome.exe, firefox.exe, opera.exe, browser.exe, minerd.exe. Per ogni tale processo, il malware avvia il codice di inject, dentro il quale viene controllato il nome del processo. Se il trojan si è incorporato nel processo explorer.exe, vengono avviati tre thread di carico utile, e se si è incorporato in un altro processo, viene avviata la procedura di intercettazione di API.

Sui sistemi a 64 bit, il trojan prima controlla il percorso del suo file eseguibile. Se il percorso è %MYDOCUMENTS%\CommonData\winhlp31.exe, il Trojan.Mayachok.18831 avvia tre thread di carico utile. Uno dei thread installa il trojan nel sistema e lo registra nell'elenco di esecuzione automatica. Il secondo thread aspetta l'attivazione del flag di auto-rimozione, e se il flag viene attivato, elimina il trojan. Il terzo thread rimuove cookies di diversi browser, utilizzando le funzioni della libreria sqlite3.dll, e richiede dati di configurazione dai server di controllo. Il trojan intercetta WinAPI e le funzioni specifiche dei browser per inserire contenuti estranei in pagine web tramite il metodo di web injection.

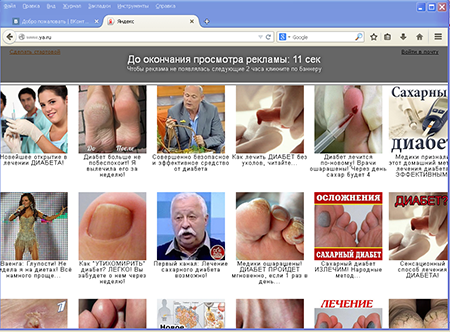

Lo scopo principale del Trojan.Mayachok.18831 è di visualizzare pubblicità in browser sopra le pagine aperte dall'utente:

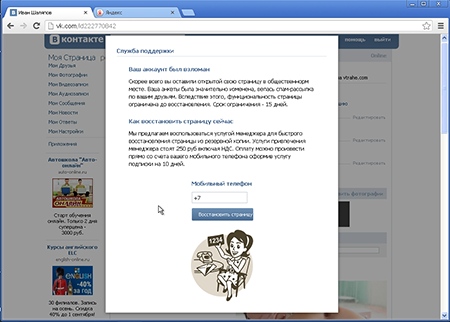

Inoltre, il trojan può sostituire informazioni in profili degli utenti dei social network, inserendo immagini e testi di carattere osceno. Se l'utente prova a modificare i contenuti del profilo violato, il trojan visualizza una richiesta di pagamento per la possibilità di ripristinare le informazioni. Il pagamento dovrebbe essere effettuato tramite l'iscrizione a un servizio:

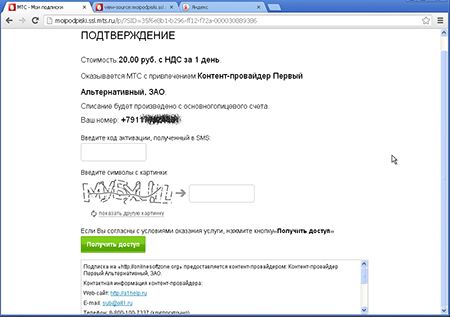

Il trojan modifica il modulo di iscrizione al servizio, generato dal sito dell'operatore mobile, per celare informazioni significative:

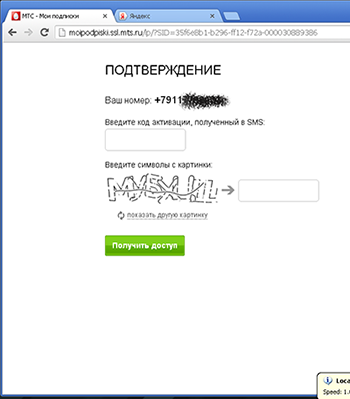

Dopo che l'utente ha riempito il modulo, sul suo cellulare arriva un sms con questo testo:

Inserire il codice **** per iscriversi a "http://onlinesoftzone.org". Prezzo 20,00 rubli (circa 42 centesimi) IVA inclusa per un giorno

Per evitare l'infezione del computer da parte del Trojan.Mayachok.18831, utilizzate software antivirus moderno e non eseguite applicazioni ricevute come allegati in email inattendibili.