Scoperta una nuova botnet per Mac OS X

Minacce attuali di virus | Notizie "calde" | Tutte le notizie | Sui virus

29 settembre 2014

Il programma malevolo è scritto nei linguaggi C++ e Lua, la crittografia è utilizzata ampliamente nella sua architettura. Nel corso dell'installazione, il trojan viene decompresso nella cartella /Library/Application Support/JavaW, dopo di che il dropper assembla "a volo" il file plist per assicurare l'esecuzione automatica del programma malevolo.

Al momento del primo avvio, il Mac.BackDoor.iWorm salva le sue informazioni di configurazione in un file separato e cerca di leggere i contenuti della cartella /Library per ricavare una lista delle applicazioni installate nel sistema con le quali in seguito non interagisce. Se il backdoor non può rilevare le directory "indesiderate", ottiene attraverso alcune funzioni di sistema il nome della cartella home dell'utente di Mac OS Х, sotto il cui account esso verrà avviato, controlla se in questa cartella è disponibile il suo file di configurazione e ci registra le informazioni necessarie per il successivo funzionamento. In seguito il Mac.BackDoor.iWorm apre una porta sul computer infetto e aspetta una connessione in entrata. Inoltre, manda una query su una risorsa di Internet al fine di ricevere una lista degli indirizzi dei server di controllo, quindi si connette ai server remoti e aspetta comandi da eseguire. Per ottenere la lista degli indirizzi dei server di controllo, il programma malevolo utilizza il servizio di ricerca del sito reddit.com indicando nella query il valore esadecimale dei primi 8 byte della funzione hash MD5 della data corrente. Eseguita una ricerca, il sito reddit.com restituisce una pagina web con l'elenco dei server di controllo e delle porte che i malintenzionati pubblicano come se fossero commenti al tema minecraftserverlists scritti dall'utente vtnhiaovyd:

Il trojan cerca di connettersi ai server di comando provando a uno a uno in modo casuale i primi ventinove indirizzi dalla lista ottenuta e inviando query su ciascuno di essi. Ogni cinque minuti il trojan invia query ripetute sul sito reddit per ottenere un nuovo elenco di indirizzi.

Dopo che il trojan si è connesso al server di comando, il cui indirizzo è stato selezionato dalla lista secondo l'algoritmo, cerca di scoprire se questo indirizzo è aggiunto alle eccezioni e quindi scambia con il server un apposito set di dati utilizzati per verificare l'autenticità del nodo remoto tramite una serie di complesse trasformazioni matematiche. Se l'autenticità è stata confermata, il bot manda sul server remoto il numero della porta aperta sul computer infetto e il proprio identificatore unico, poi aspetta comandi di gestione.

Il Mac.BackDoor.iWorm è in grado di eseguire due tipi di comandi: vari comandi stabiliti dai dati binari arrivati o script Lua. Il set dei comandi base del backdoor per gli script Lua consente di eseguire le seguenti operazioni:

- ottenere il tipo dell'SO;

- ottenere la versione del bot;

- ottenere l'UID del bot;

- ottenere il valore di un parametro dal file di configurazione;

- impostare il valore di un parametro nel file di configurazione;

- scartare tutti i parametri nei dati di configurazione;

- ottenere il tempo del funzionamento del bot (uptime);

- inviare una query GET;

- scaricare un file;

- aprire un socket per la connessione in entrata ed eseguire i comandi arrivati sul socket;

- eseguire un comando di sistema;

- attivare la pausa (sleep);

- aggiungere un nodo secondo l'indirizzo IP alla lista dei nodi con l'accesso negato;

- cancellare la lista dei nodi con l'accesso negato;

- ottenere una lista dei nodi;

- ottenere l'indirizzo IP del nodo;

- ottenere il tipo del nodo;

- ottenere la porta del nodo;

- eseguire uno script Lua nidificato.

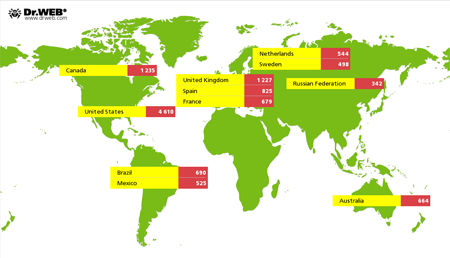

Le statistiche raccolte dagli specialisti Doctor Web mostrano che il 26 settembre 2014 la botnet creata dai malintenzionati tramite il Mac.BackDoor.iWorm comprende 17658 indirizzi IP di dispositivi compromessi. Il numero maggiore - 4610 (il che costituisce il 26.1% del totale) si trova negli Stati Uniti, Canada sta alla seconda posizione con la cifra di 1235 indirizzi IP (il 7%), il terzo posto appartiene al Regno Unito: qui sono stati individuati 1227 indirizzi IP, cioè il 6.9% del totale. La distribuzione geografica della botnet Mac.BackDoor.iWorm secondo i dati della fine di settembre 2014 è visualizzata nella seguente immagine:

La firma antivirale di questo programma malevolo è stata inserita nei database dei virus, quindi il Mac.BackDoor.iWorm non rappresenta alcuna minaccia per gli utenti dei computer Apple su cui è installato l'Antivirus Dr.Web per Mac OS X.