Resoconto sui malware: minacce per Mac OS X ed altri eventi di settembre 2014

Panoramiche sui virus | Notizie "calde" | Tutte le notizie | Sui virus

2 ottobre 2014

Programmi malevoli più diffusi

Le informazioni raccolte durante il settembre tramite l'utility Dr.Web CureIt! mostrano che più diffuse sono le estensioni per browser ideate per la visualizzazione di annunci nelle pagine web visitate — ovvero il Trojan.BPlug.123 e il Trojan.BPlug.100. Le scansioni eseguite sui computer degli utenti hanno inoltre rilevato la frequente presenza nel sistema dell'installer di applicazioni pubblicitarie Trojan.Packed.24524. Queste informazioni in gran parte corrispondono ai dati dei mesi scorsi.

Secondo i dati del server statistiche Dr.Web, a settembre, come ad agosto, l'installer di applicazioni pubblicitarie Trojan.Packed.24524 è il leader tra i programmi malevoli rilevati sui computer degli utenti — è stato rilevato nello 0,66% dei casi, e il tasso continua a crescere: a luglio è stato dello 0,56%, ad agosto dello 0,59%. Il secondo posto nelle statistiche è occupato dal BackDoor.IRC.NgrBot.42, le prime versioni del quale sono state aggiunte ai database dei virus nel 2011. Gli altri programmi rilevati spesso a settembre sono vari trojan pubblicitari, in particolare il Trojan.InstallMonster.953, il Trojan.Zadved.4 e simili.

Per quanto riguarda le minacce rilevate nel traffico delle email, a settembre è tornato alla posizione leader il downloader malevolo BackDoor.Tishop.122 — negli ultimi trenta giorni il numero di casi del suo rilevamento è aumentato dal 1,15% al 1,54%. L'ulteriore 1,03% appartiene a una variante del sopracitato downloader — BackDoor.Tishop.152. I trojan studiati per il furto di informazioni confidenziali — Trojan.PWS.Stealer.4118 e Trojan.PWS.Turist.144. hanno conquistato la terza e la quarta posizione. Inoltre, nelle email indesiderate spesso si rilevavano le varianti della famiglia BackDoor.Tishop — ovvero il BackDoor.Tishop.148 e il BackDoor.Tishop.144.

A settembre nelle botnet monitorate dagli specialisti Doctor Web non vi sono stati cambiamenti significativi. In una delle sottoreti del virus Win32.Rmnet.12 come prima vengono registrati circa 265.000 connessioni dei nodi infetti ai server di controllo al giorno, il che è paragonabile alle cifre di agosto. Il numero di virus attivi nella botnet Win32.Sector è leggermente diminuito nel mese passato: se ad agosto si connettevano circa 65.000 bot al giorno, alla fine di settembre il numero medio è stato 56.000-58.000. Non diminuisce la dimensione della botnet BackDoor.Flashback.39 composta dai computer Apple: a settembre il numero medio di nodi infetti è stato attorno ai 14.000. Inoltre, a settembre 2014 gli specialisti Doctor Web hanno scoperto una nuova botnet progettata per Mac OS X che i malintenzionati hanno creato tramite il programma malevolo Mac.BackDoor.iWorm.

Minacce per Mac OS X

Sono trascorsi più di due anni dal momento quando gli specialisti Doctor Web hanno scoperto la botnet più grande nella storia, composta dai computer Apple infetti dal trojan BackDoor.Flashback.39. Da quel momento il numero di programmi malevoli per questa piattaforma non diminuisce, anzi: gli studi mostrano che questi programmi diventano sempre più complessi, le loro funzioni si ampliano, e i loro autori utilizzano le tecnologie più avanzate. L'interesse dei malintenzionati per la piattaforma Mac OS X si basa ovviamente sulla crescente popolarità di questo sistema operativo. In solo un mese, settembre 2014, gli analisti dei virus Doctor Web hanno aggiunto ai database Dr.Web diversi programmi pericolosi ideati per computer Apple, tra cui il Mac.BackDoor.Ventir.1 e lo spyware Mac.BackDoor.XSLCmd trasformato dai malintenzionati da un programma per Windows. Il Mac.BackDoor.XSLCmd può infettare computer con le versioni del sistema operativo Mac OS X rilasciate prima di ottobre 2013 (10.8 o precedenti). I malintenzionati hanno messo i link al download degli script Java che scaricano il Mac.BackDoor.XSLCmd sul computer vittima, all'interno di blocchi di codice Google Analytics — un servizio gratuito progettato per la raccolta delle statistiche dettagliate delle visite ai siti. Oltre alle solite funzioni di spyware, il Mac.BackDoor.XSLCmd può registrare le sequenze di battiture sulla tastiera del mac infetto e catturare schermate per trasmetterle ai malintenzionati.

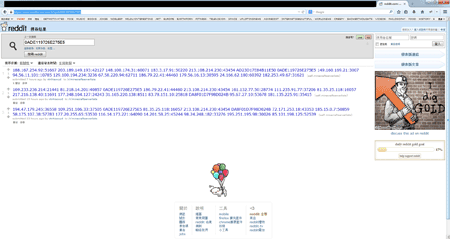

Di particolare interesse per gli specialisti della sicurezza informatica è il programma Mac.BackDoor.iWorm attraverso il quale i malintenzionati hanno creato una botnet al momento operativa. Questo trojan può eseguire sul mac infetto vari comandi — per esempio consente ai malintenzionati di ottenere il tipo dell'SO, la versione e l'identificatore del bot, di inviare una query GET, di scaricare un file, di aprire un socket per la connessione in entrata e di eseguire i comandi arrivati sul socket, di eseguire un comando di sistema, uno script Lua nidificato e di eseguire altri comandi ancora. È un trojan molto complesso che utilizza la crittografia in molte operazioni. Manda una query al servizio di ricerca del sito reddit.com per ricevere una lista degli indirizzi dei server di controllo, indicando nella query il valore esadecimale dei primi 8 byte della funzione hash MD5 della data corrente. Eseguita una ricerca, il sito reddit.com restituisce una pagina web con l'elenco dei server di controllo e delle porte che i malintenzionati pubblicano come se fossero commenti al tema minecraftserverlists scritti dall'utente vtnhiaovyd:

Il trojan cerca di connettersi ai server di comando provando a uno a uno in ordine casuale i primi ventinove indirizzi dalla lista ottenuta e inviando query su ciascuno di essi. Ogni cinque minuti il trojan invia query ripetute sul sito reddit per ottenere un nuovo elenco di indirizzi. Le informazioni dettagliate su questo programma malevolo e sulle sue caratteristiche sono disponibili nella notizia e nella panoramica tecnica.

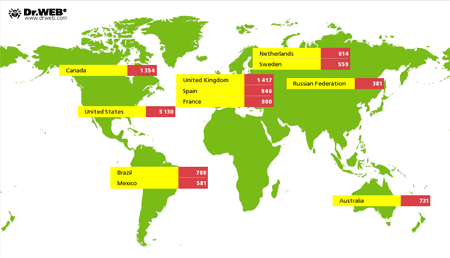

L'analisi delle statistiche raccolte dagli specialisti Doctor Web durante lo studio di questa botnet mostra che il 30 settembre 2014 la botnet includeva 19.888 indirizzi IP unici, di cui 5130 indirizzi IP (il 25.8%) si trovavano negli Stati Uniti, 1417 (il 7.1%) nel Regno Unito e 1354 (il 6.8%) nella Canada. La distribuzione geografica della botnet Mac.BackDoor.iWorm secondo i dati della fine di settembre 2014 è visualizzata nella seguente immagine:

Un trojan per gli appassionati di gioco

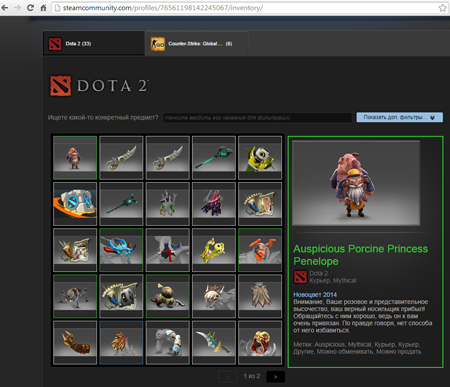

All'inizio di settembre, gli specialisti Doctor Web hanno aggiunto ai database dei virus le informazioni sul programma malevolo Trojan.SteamBurglar.1 ideato per il furto di oggetti di gioco dagli utenti della piattaforma Steam. La piattaforma Steam di Valve, un popolare servizio di distribuzione di giochi, consente agli utenti di scaricare da Internet applicazioni di gioco, di attivarle, di ricevere aggiornamenti e di leggere relative notizie. Il Trojan.SteamBurglar.1 viene distribuito dai malintenzionati tramite l'invio di messaggi nella chat Steam o sui forum specializzati. I messaggi offrono di guardare screenshot delle armi virtuali o di altre risorse che sarebbero disponibili per lo scambio o per la vendita. Il trojan mostra le immagini sullo schermo del computer sotto attacco e allo stesso tempo cerca nella memoria il processo steam.exe, ne estrae le informazioni sugli articoli di gioco di cui seleziona i più preziosi sulla base delle parole chiave "rare", "immortal", "legendary" ecc., dopodiché ruba gli articoli per la successiva rivendita. Gli articoli rubati vengono trasferiti su un account in possesso dei malintenzionati.

Per esempio, sono rimaste vittime del Trojan.SteamBurglar.1 alcuni utenti del gioco multiutente Dota 2. Per saperne di più sulla minaccia, consultate l'articolo pubblicato da Doctor Web. Al momento sono note più decine di varianti di questo malware.

Eventi di settembre

Gli altri eventi di settembre hanno mostrato che gli scrittori dei virus non perdono l'entusiasmo: negli attacchi ai computer e ai dispositivi mobili si è utilizzati nuovi programmi malevoli, varianti aggiornate dei programmi malevoli esistenti e versioni manipolate delle applicazioni commerciali.

Per il secondo mese consecutivo, i computer degli utenti nell'Australia e nel Regno Unito vengono infettati dal nuovo ransomware Trojan.Encoder.761 che richiede £ 350 per la decifratura dei file cifrati. "L'appetito" di un'altra "novità" — del Trojan.Encoder.759 — è più modesto: richiede dalle vittime attorno ai $100, però nel caso del ritardo nel pagamento, la somma del riscatto si accresce ogni ventiquattro ore. Entrambi gli encoder propongono alle vittime di pagare per la decifratura tramite Bitcoin.

Gli obiettivi prioritari degli hacker includono anche sistemi di home-banking. Più spesso viene attaccato il lato client del sistema come quello meno protetto. Per nascondere la presenza del malware sul pc infetto, gli scrittori dei virus utilizzano le versioni manipolate di programmi legittimi con incluso il codice malevolo. Per esempio in un attacco è stata utilizzata una versione alterata del programma legittimo Program.RemoteAdmin ideato per la gestione del computer su remoto. Tramite questo programma, i malintenzionati introducono nel sistema target un trojan bancario e un keylogger, dopo di che generano e inviano alla banca un ordine di trasferimento del denaro dal contro della vittima al loro contro.

A settembre i malintenzionati hanno utilizzato una nuova versione del trojan BlackEnergy per raccogliere informazioni dai dischi rigidi dei computer di aziende statali e private principalmente in Ucraina e Polonia. La prima versione del programma, esaminata ancora nel 2007, è stata progettata per l'esecuzione di attacchi DDoS relativamente semplici. Al momento questo trojan è un programma complesso con l'architettura a moduli che consente ai malintenzionati di modificarne le funzionalità a seconda degli obiettivi. Le nuove versioni di BlackEnergy vengono individuate dall'antivirus Dr.Web come il Trojan.Siggen6.19887 e il BackDoor.BlackEnergy.73.

A settembre ai database dei virus è stata aggiunta la firma antivirale del programma malevolo IPhoneOS.PWS.Stealer.2 capace di attaccare i dispositivi mobili con il sistema operativo iOS modificato dalla procedura Jailbreak. Le prime versioni del programma sono state rilevate a maggio 2014. Il trojan ruba login e password necessari per l'acquisto di applicazioni su App Store. Si presuppone che l'IPhoneOS.PWS.Stealer.2 giunga su un dispositivo al momento del download dei programmi-ottimizzatori (tweaks) da Cydia Substrate oppure dei programmi utilizzati per lo Jailbreak. L'IPhoneOS.PWS.Stealer.2 scarica e installa sul dispositivo una falsa utility che consente a un malintenzionato di accedere ad App Store e di acquistare applicazioni all'insaputa dell'utente del dispositivo mobile.

Alla fine di settembre sono stati rilevati alcuni backdoor che attaccano dispositivi Linux — il Linux.BackDoor.Shellshock.1 e il Linux.BackDoor.Shellshock.2. Questi programmi sono stati creati al fine di sfruttare la vulnerabilità ShellShock (o CVE-2014-7169) che permette agli hacker di eseguire comandi sui dispositivi con il kernel Linux e con la shell Bash (per esempio CentOS, Debian, Redhat, Ubuntu). Tali dispositivi potrebbero essere server, modem, router, telecamere da sorveglianza, nonché molti altri apparecchi con i sistemi operativi embedded connessi ad Internet di cui il software non viene aggiornato quasi mai. Alla vulnerabilità ShellShock è stato attribuito il livello massimo di gravità.

Minacce per Android

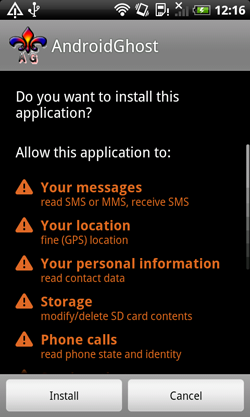

Nel mese scorso il database dei virus Doctor Web è stato integrato con molte nuove firme antivirali di programmi malevoli ideati per dispositivi mobili Android. Tra queste applicazioni vi è un successivo trojan-encoder, nominato l'Android.Locker.38.origin. Come la maggioranza di programmi simili, questo trojan blocca lo schermo del dispositivo mobile infetto e richiede un riscatto per lo sblocco, però oltre a questo può bloccare il dispositivo con una password, quindi l'eliminazione del problema diventa più difficile. Per maggiori informazioni sull'Android.Locker.38.origin, leggete la notizia sul sito Doctor Web.

|

|

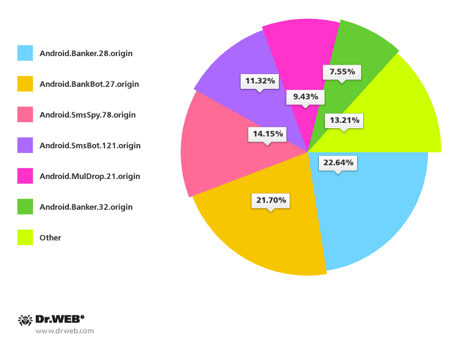

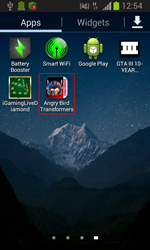

Una parte rilevante di applicazioni dannose per Android rilevate a settembre è composta da nuove versioni di trojan bancari, e molti di essi sono stati utilizzati per attacchi ai dispositivi degli utenti sudcoreani eseguiti tramite lo spamming sms. In totale, gli specialisti Doctor Web hanno scoperto oltre cento "campagne" di spamming sms attraverso le quali venivano distribuiti vari programmi malevoli per Android nella Corea del Sud, di cui più spesso venivano distribuiti i seguenti trojan: Android.Banker.28.origin, Android.BankBot.27.origin, Android.SmsBot.121.origin, Android.SmsSpy.78.origin, Android.Banker.32.origin e Android.MulDrop.21.origin.

È comparsa una nuova minaccia mirata contro gli utenti cinesi. A settembre gli specialisti Doctor Web hanno scoperto un programma-spia inserito nel database dei virus sotto il nome dell'Android.Spy.130.origin. Quest'applicazione ruba dagli utenti varie informazioni confidenziali, per esempio sms, informazioni sulle chiamate, coordinate GPS, nonché può effettuare di nascosto una chiamata a un numero prestabilito così trasformando lo smartphone o tablet infetto in una microspia.

Il trojan mobile Android.Elite.1.origin, scoperto alla fine di settembre, è l'esatto contrario della maggior parte di minacce per Android. A differenza di esse, l'Android.Elite.1.origin non è progettato per l'ottenimento di guadagni in modo illegale o per il furto di informazioni importanti degli utenti, però, nonostante tutto questo, rappresenta un serio pericolo. Una volta penetrato sul dispositivo mobile, il trojan formatta la scheda di memoria connessa ed impedisce il normale funzionamento di una serie di applicazioni. Inoltre, il programma malevolo invia un grande numero di sms dal telefono compromesso, il che potrebbe esaurire il credito del conto mobile della vittima. Per saperne di più, leggete la notizia sul sito Doctor Web.

|

|

Scopri di più con Dr.Web

Statistiche di virus Biblioteca delle descrizioni Tutti i resoconti sui virus Laboratorio live