Le minacce mobile a settembre 2014

Panoramiche sui virus | Notizie "calde" | Sulle minacce mobile | Tutte le notizie | Sui virus

2 ottobre 2014

Sono sorprendenti la quantità e la velocità di comparsa di nuove applicazioni malevole per Android. A causa di vasta diffusione, i dispositivi mobili Android attirano sempre maggiore interesse dei malintenzionati che possono sfruttarne le risorse. Uno dei principali bersagli dei criminali informatici è il segmento di home-banking mobile. Così, a settembre gli specialisti Doctor Web hanno registrato la comparsa di diversi nuovi trojan bancari progettati per l'accesso non autorizzato ai conti correnti degli utenti.

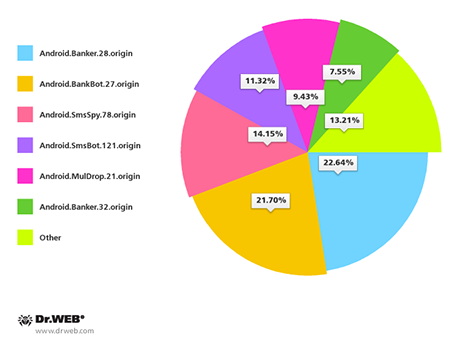

Molti di questi trojan sono destinati agli attacchi ai dispositivi mobili Android degli utenti sudcoreani. Nella Corea del Sud i trojan bancari per Android vengono distribuiti principalmente tramite sms fraudolenti che includono un link al download del programma malevolo. A settembre, gli specialisti Doctor Web hanno registrato oltre cento tali "campagne" di spamming sms attraverso cui venivano distribuiti i seguenti programmi malevoli: Android.Banker.28.origin (22,64%), Android.BankBot.27.origin (21,70%), Android.SmsSpy.78.origin (14,15%), Android.SmsBot.121.origin (11,32%), Android.MulDrop.21.origin (9,43%) e Android.Banker.32.origin (7,55%).

I criminali informatici non lasciano in pace neanche gli utenti cinesi. Così, a settembre gli specialisti Doctor Web hanno scoperto un nuovo programma-spia che ruba informazioni confidenziali dagli utenti cinesi dei dispositivi mobili. Quest'applicazione, nominata l'Android.Spy.130.origin secondo la classificazione Doctor Web, trasmette ai malintenzionati le informazioni sugli sms e sulle chiamate, le coordinate GPS attuali del dispositivo, nonché può effettuare di nascosto una chiamata a un numero prestabilito, così trasformando lo smartphone o il tablet infetto in una microspia.

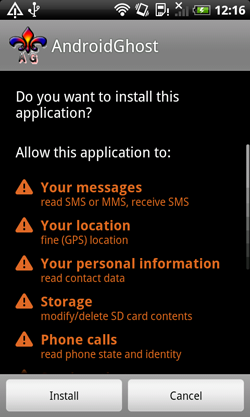

Aumentano nel numero i trojan-ransomware che bloccano dispositivi mobili Android e richiedono denaro per lo sblocco. Tra i programmi di questo tipo scoperti a settembre, il più interessante è l'Android.Locker.38.origin che oltre alla funzione di blocco dello schermo con la richiesta di riscatto ha anche altri mezzi per far pagare l'utente. Come i programmi simili, questo trojan si installa nel sistema essendo camuffato da un'applicazione innocua (in questo caso da un presunto aggiornamento di sistema) e dopo l'avvio richiede i privilegi di amministratore del dispositivo mobile. In seguito, l'Android.Locker.38.origin blocca il dispositivo e visualizza un messaggio con la richiesta di riscatto.

|

|

Se l'utente prova a revocare dal malware i privilegi di amministratore, il trojan blocca lo schermo tramite una funzione di sistema standard e dopo che l'utente ha sbloccato lo schermo, lo minaccia con la cancellazione di tutte le informazioni conservate nella memoria del dispositivo. Se l'utente trascura l'avviso e revoca i privilegi di amministratore, l'Android.Locker.38.origin imposta una password alla riattivazione del dispositivo da modalità standby. Di conseguenza, per poter utilizzare il dispositivo, potrebbe essere necessario resettarne tutte le impostazioni. Si può leggere una notizia in cui sono disponibili le maggiori informazioni su questa minaccia.

Il nuovo programma malevolo Android.Elite.1.origin si è verificato insolito in comparazione agli altri trojan per Android in quanto non è progettato per l'ottenimento di guadagni da parte dei malintenzionati. Ciononostante, questo programma mette a rischio la sicurezza informatica degli utenti di Android. Una volta penetrato sul dispositivo mobile, il trojan formatta la scheda di memoria connessa, eliminandone tutte le informazioni, ed impedisce il normale funzionamento di una serie di applicazioni di comunicazione online e di lettura e scrittura di sms. Inoltre, il programma malevolo invia un grande numero di sms dal telefono compromesso a tutti i contatti salvati nella rubrica, il che potrebbe esaurire in poco tempo il credito del conto mobile della vittima. Per saperne di più sull'Android.Elite.1.origin, leggete la relativa notizia sul sito.

|

|

I criminali informatici cercano di sfruttare anche le altre piattaforme mobile, in particolare il sistema operativo iOS di Apple. Così, a settembre ai database dei virus Doctor Web è stata aggiunta la firma antivirale IPhoneOS.PWS.Stealer.2 che è un componente di un programma malevolo capace di attaccare il sistema operativo iOS modificato dalla procedura jailbreak. Questo programma malevolo, conosciuto dalla primavera di quest'anno, ruba le credenziali di accesso ad App Store utilizzate per l'acquisto di applicazioni. Di conseguenza, i malintenzionati possono fare acquisti nel negozio elettronico, svuotando il portafoglio dell'utente vittima

Scopri di più con Dr.Web

Statistiche di virus Biblioteca delle descrizioni Tutti i resoconti sui virus Laboratorio live