Spam e trojan per Android nella Corea del Sud: panoramica del 3° trimestre 2014

Panoramiche sui virus | Notizie "calde" | Tutte le notizie | Sui virus

30 ottobre 2014

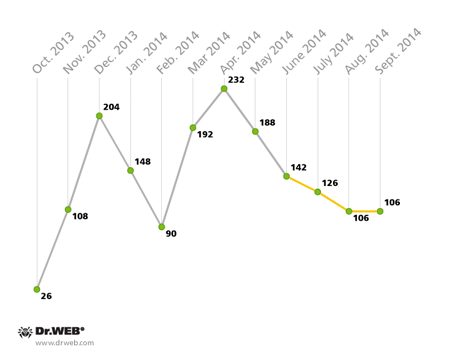

Le statistiche ottenute nel 3° trimestre 2014 mostrano che gli utenti sudcoreani del SO Android sono come prima un target per i criminali informatici: da luglio a settembre gli specialisti Doctor Web hanno registrato 338 “campagne” di spamming mirate contro gli utenti di dispositivi mobili Android nella Corea del Sud.

Attacchi di sms spamming registrati nel 3° trimestre 2014

mirati contro gli utenti sudcoreani di Android

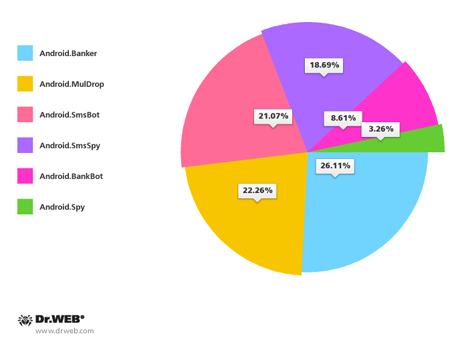

Rispetto al 2° trimestre dell'anno in corso, negli ultimi 3 mesi il numero di tali attacchi è sceso di quasi il 40%, però ciò può difficilmente essere una buona notizia per gli utenti, dato che i trojan bancari e i trojan spyware, come prima, costituiscono la maggior parte delle applicazioni dannose scoperte. Così, i programmi malevoli della famiglia Android.Banker sono il 26,11% del totale, gli Android.SmsBot sono il 21,07%, gli Android.BankBot sono il 18,69%, gli Android.SmsSpy sono l’8,61% e gli Android.Spy sono il 3,26% del totale minacce rilevate. Inoltre, una percentuale notevole – il 22,26% – è i dropper Android.MulDrop utilizzati dai criminali informatici come veicoli di altri programmi malevoli, nella maggior parte dei casi, di trojan bancari. Questo mostra che, come prima, i malintenzionati che distribuiscono trojan per Android nella Corea del Sud hanno l’obiettivo di ricavare le informazioni confidenziali degli utenti, di accedere ai loro conti bancari e di fare transazioni illecite con il denaro.

Famiglie di trojan per Android distribuiti in messaggi sms indesiderati

sui dispositivi mobili degli utenti sudcoreani nel 3° trimestre 2014

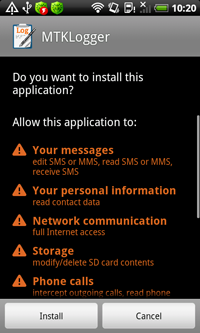

Oltre all’utilizzo di applicazioni malevole per ingannare l’utente e per insediare furtivamente una minaccia informatica sul dispositivo mobile Android, di recente i malintenzionati applicano sempre più spesso altri metodi che non lasciano alle potenziali vittime di scoprire la minaccia e che riducono la probabilità di rilevamento della stessa da parte degli antivirus. Uno di questi metodi, sempre più popolari tra i criminali informatici, è il metodo di protezione del trojan tramite packer che ne cifrano i componenti per nascondere la minaccia, inoltre viene spesso applicato l’offuscamento del codice programma che porta a risultati simili. Per esempio, alcune nuove versioni dell’Android.SmsSpy.71.origin utilizzano tale protezione per impedire agli antivirus di rilevare il programma malevolo, conosciuto dagli specialisti Doctor Web a partire dal gennaio del 2014. Questo programma malevolo intercetta messaggi sms, ruba contatti dalla rubrica del telefono, può impedire chiamate e inoltre su comando impartito dai malintenzionati può inviare sms a determinati o a tutti i numeri memorizzati nella rubrica. Come molte altre minacce informatiche sudcoreane per Android, questo programma inizialmente veniva distribuito dai malintenzionati senza alcuni trucchi tecnici, però nel corso del tempo ci sono stati aggiunti dei metodi di protezione. Così, le nuove versioni dell’Android.SmsSpy.71.origin scoperte a settembre sono protette da un packer complesso e vengono distribuite tramite i dropper malevoli che sono stati inseriti nel database dei virus come Android.MulDrop.6 e Android.MulDrop.7.

|

|

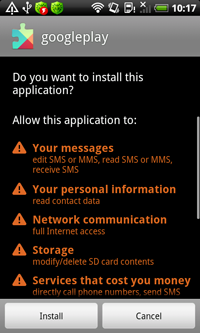

L’arsenale dei criminali informatici include anche altri strumenti. Come reazione ai nuovi metodi di protezione introdotti nel SO Android, gli scrittori dei virus aggiungono ai loro prodotti nuove funzioni che consentono di aggirare la protezione. Per esempio, il programma malevolo Android.SmsBot.174.origin, scoperto a settembre, un bot che esegue comandi dei malintenzionati, nasconde dall’utente le chiamate e gli sms in entrata utilizzando un interessante metodo di blocco di questi ultimi. Nel SO Android, a partire dalla versione 4.4, la gestione completa degli sms è disponibile soltanto per un’applicazione alla volta. Se un programma non è gestore sms predefinito, esso può nascondere la notifica di un sms arrivato, però il messaggio stesso verrà salvato tra gli sms in arrivo e sarà disponibile all’utente. Per ostacolare la lettura del messaggio, l’Android.SmsBot.174.origin cerca di impostare sé stesso come il gestore sms predefinito e richiede la relativa autorizzazione dell’utente. Se ci è riuscito, il trojan può bloccare non soltanto le chiamate, ma anche gli sms in arrivo, tra i quali potrebbero esserci messaggi dalle banche, e questa sua capacità insieme alla capacità di inviare diversi messaggi su comando dei malintenzionati rende questo trojan una seria minaccia per gli utenti.

|

|

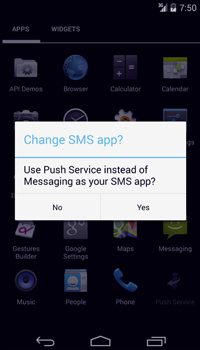

In totale, negli ultimi 3 mesi per attaccare gli utenti sudcoreani di Android i malintenzionati hanno utilizzato oltre 20 diverse applicazioni malevole, e in particolare le app utilizzate più spesso sono le seguenti: Android.Banker.28.origin, Android.SmsBot.121.origin, Android.SmsSpy.78.origin, Android.MulDrop.20.origin e Android.BankBot.27.origin.

Programmi malevoli distribuiti in sms indesiderati

sui dispositivi mobili degli utenti sudcoreani nel 3° trimestre 2014

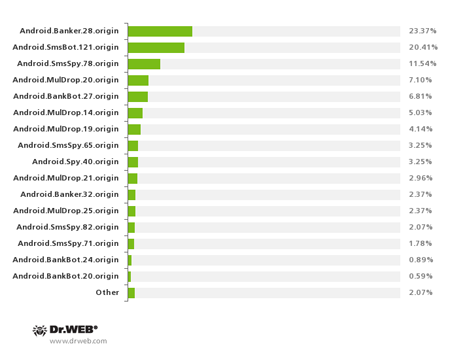

Come abbiamo detto in precedenza, i trojan vengono distribuiti sui dispositivi mobili Android degli utenti sudcoreani tramite sms indesiderati che racchiudono un link al download del programma malevolo. Per far sì che gli utenti installino un programma malevolo sul dispositivo mobile, i criminali informatici applicano il social engineering – gli argomenti degli sms dello spam riguardano diverse questioni di vita quotidiana. Per esempio, il 36,09% degli sms era false notifiche di status di invii postali, il 23,37% era false notifiche dalla corte o dalla polizia, il 23,97% era finti avvisi di esercitazione di difesa civile, il 12,13% era finti inviti a un matrimonio. Inoltre, i criminali informatici hanno sfruttato altri argomenti “caldi”, per esempio, inviando false notifiche di banche e di servizi web popolari, però la percentuale di tali messaggi in totale è inferiore al 5% di tutti i casi di spamming sms registrati nella Corea del Sud.

Argomenti degli sms indesiderati attraverso cui vengono distribuite

applicazioni malevole nella Corea del Sud

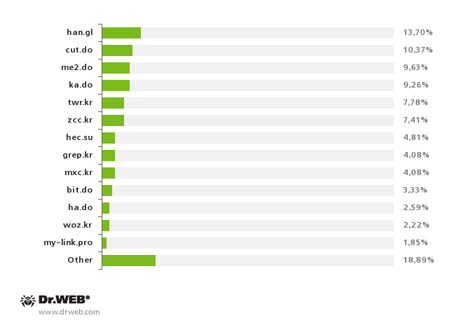

Quasi nel 80% dei casi, l’indirizzo del sito indicato nell’sms, da cui si effettua il download del programma malevolo, è stato camuffato con l'ausilio di servizi di URL shortening. In generale, i criminali informatici hanno utilizzato 41 servizi di URL shortening, in particolare più spesso ne hanno utilizzato i seguenti: han.gl, cut.do, me2.do, ka.do, twr.kr e zcc.kr.

Servizi di URL shortening

utilizzati più spesso dagli spammer nel 3° trimestre 2014

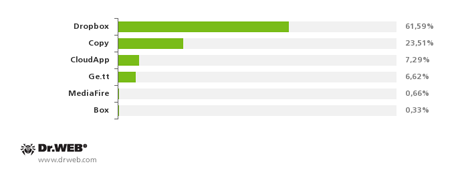

Come prima, i trojan per Android destinati agli attacchi agli utenti sudcoreani si trovano principalmente sui server dei cloud storage conosciuti: nel 89% dei casi i malintenzionati hanno preferito questa variante dell’hosting. Nel 3° trimestre di quest’anno, i servizi di cloud storage più ricercati sono Dropbox, Copy, CloudApp, Ge.tt, in particolare il servizio Dropbox è di nuovo il più ricercato. Il resto del malware veniva conservato su propri siti dei malintenzionati, creati appositamente per i fini di infezione dei dispositivi mobili degli utenti sudcoreani.

Cloud storage su cui i malintenzionati collocano trojan per Android

per gli attacchi contro gli utenti nella Corea del Sud

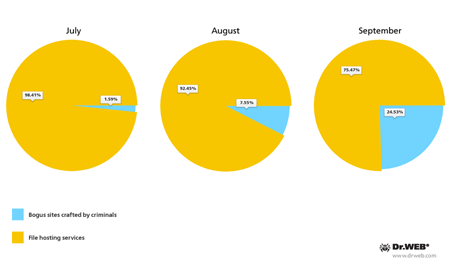

Risorse di rete utilizzate per l’hosting

di trojan per Android destinati agli attacchi contro gli utenti sudcoreani

I criminali informatici, come prima, si interesano alle informazioni confidenziali e ai conti bancari degli utenti sudcoreani, dunque si può ipotizzare che nel prossimo futuro loro continueranno ad attaccare dispositivi mobili degli utenti di Android nella Corea del Sud. I programmi malevoli e i trucchi tecnici utilizzati dagli scrittori dei virus vengono perfezionati di continuo e nel corso del tempo essi potrebbero essere utilizzati anche per gli attacchi contro i proprietari dei dispositivi mobili Android in altri paesi. Per i fini di sicurezza, gli utenti dovrebbero essere attenti e prudenti e dovrebbero installare software antivirus affidabile.

Scopri di più con Dr.Web

Statistiche di virus Biblioteca delle descrizioni Tutti i resoconti sui virus Laboratorio live