Resoconto sui malware: giochi “pericolosi” ed altri eventi di ottobre 2014

Panoramiche sui virus | Notizie "calde" | Tutte le notizie | Sui virus

31 ottobre 2014

Programmi malevoli più diffusi

Le statistiche raccolte tramite l’utility di cura dei virus Dr.Web CureIt! sono simili a quelle dei mesi scorsi: infatti, le posizioni leader come prima sono occupate dai plugin di pubblicità indesiderata per browser, appartenenti alla famiglia Trojan.BPlug, e dall’installer di applicazioni pubblicitarie Trojan.Packed.24524. In generale, come in precedenza, i trojan pubblicitari occupano le prime righe nell’elenco degli altri programmi malevoli rilevati ad ottobre dall’utility Dr.Web CureIt!.

I server delle statistiche Dr.Web invece mostrano un quadro diverso: il leader tra i programmi malevoli ad ottobre, come prima, è l’installer di applicazioni pubblicitarie Trojan.Packed.24524— il numero di esemplari rilevati è sceso dello 0,15% rispetto al mese scorso. Inoltre, inaspettatamente il BackDoor.Andromeda.404 è diventato leader ed ha la percentuale dello 0,34% del totale programmi malevoli rilevati ad ottobre. Questo trojan può eseguire sul computer infetto comandi impartiti su remoto e può scaricare altri programmi pericolosi dai server appartenenti ai malintenzionati. Un altro trojan che è stato rilevato spesso ad ottobre è il Trojan.LoadMoney.336 — un downloader che può installare sul computer altri programmi, comprese varie utility di pubblicità indesiderate. Non è cambiato quasi per nulla, rispetto a settembre, il numero di esemplari rilevati del BackDoor.IRC.NgrBot.42, diminuito del solo 0,02%. Altri programmi malevoli spesso rilevati sui computer degli utenti ad ottobre, secondo le statistiche Dr.Web, sono il Trojan.Zadved.4 e il Trojan.Triosir.13.

Nelle email scansionate ad ottobre più spesso sono stati rilevati i seguenti programmi malevoli: il downloader malevolo BackDoor.Andromeda.404 (2,22%), il trojan bancario Trojan.PWS.Panda.5676 (0,97%) ed una successiva versione del programma capoclassifica di oggi — l’BackDoor.Andromeda.519 (0,88%). Va notato che ad ottobre i malintenzionati hanno spesso utilizzato i mailing di massa per distribuire trojan bancari e programmi studiati per il furto di password e di altre informazioni confidenziali degli utenti: oltre al sopraccitato Trojan.PWS.Panda.5676, nelle email sono stati rilevati il Trojan.PWS.Panda.655, il Trojan.PWS.Stealer.13025 e il Trojan.PWS.Stealer.13259, di cui il numero di rilevamenti ha raggiunto il 2,04% del totale minacce informatiche rilevate nelle email ad ottobre.

Per quanto riguarda le botnet monitorate dagli specialisti Doctor Web, al mese passato in esse non ci sono stati grandi cambiamenti. Così, ad ottobre in una delle sottorete della botnet Win32.Rmnet.12 l’attività media giornaliera è stata di 251.500 pc connessi ai server di gestione, nella seconda sottorete questo numero è stato di 379.000 pc. Nella botnet del file virus Win32.Sector sono stati attivi attorno ai cinquantasettemila computer infetti. Continua a funzionare la botnet dei computer Apple Mac OS X infettati dal trojan BackDoor.Flashback.39 — ad ottobre in media 16.530 nodi al giorno si connettevano ai server di controllo.

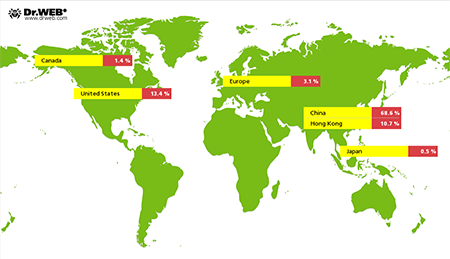

In precedenza, Doctor Web ha segnalato la diffusione del trojan per Linux Linux.BackDoor.Gates. Secondo le informazioni degli analisti dei virus Doctor Web, ad ottobre la botnet del Linux.BackDoor.Gates continua la sua attività, e la seguente immagine visualizza la distribuzione geografica degli attacchi DDoS attuati mediante questo programma malevolo:

“Giochi pericolosi” per gli utenti di Steam

È noto che molti giochi multiutenti moderni sono veri mondi virtuali che permettono ai loro sviluppatori di guadagnare milioni. Questi mondi hanno le proprie tradizioni, leggi e regole di comportamento e anche i modelli di economia che permettono di ricavare, di scambiare e persino di vendere per soldi reali diversi oggetti virtuali di gioco. A metà settembre 2014 gli specialisti Doctor Web hanno scoperto e studiato il Trojan.SteamBurglar.1 che rubava per rivendita il patrimonio virtuale degli utenti di Steam — della piattaforma Valve che consente agli utenti di scaricare da Internet le applicazioni di gioco, di attivarle, di ricevere aggiornamenti e di leggere notizie del mondo di gioco.

Tuttavia, i malintenzionati che vogliono far fortuna sull’inganno degli appassionati dei giochi online non si sono limitati al programma malevolo sopraccitato: ad ottobre gli analisti dei virus Doctor Web hanno scoperto un altro trojan con le funzioni molto simili, chiamato Trojan.SteamLogger.1, che oltre al furto di articoli virtuali, può registrare le sequenze di tasti premute dall’utente sulla tastiera del computer infetto e trasmetterle ai malintenzionati, svolgendo le funzioni del keylogger. Il trojan attacca gli utenti dei giochi Dota 2, Counter-Strike: Global Offensive e Team Fortress 2.

Una volta avviato sul computer infetto, il Trojan.SteamLogger.1 visualizza sullo schermo l’immagine di alcuni articoli virtuali e nello stesso tempo effettua una serie di azioni nocive nel sistema compromesso.

Dopo aver trasmesso ai malintenzionati le informazioni sul computer infetto, il trojan aspetta il momento quando il giocatore si autentica in Steam, poi estrae le informazioni sull’account utente (disponibilità di SteamGuard, steam-id, security token) e manda anche queste informazioni ai malintenzionati. Come risposta, il Trojan.SteamLogger.1 riceve una lista degli account su cui esso può trasferire gli oggetti di gioco dall’account della vittima. Se nelle impostazioni di Steam l’autenticazione automatica è disattivata, il trojan avvia il keylogger in un thread separato — le informazioni raccolte con l’ausilio del keylogger vengono trasmesse sul server dei criminali informatici con un intervallo di 15 secondi.

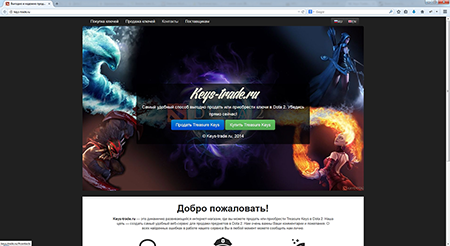

Per cercare attrezzi e oggetti di gioco di valore, il Trojan.SteamLogger.1 utilizza filtri per parole chiave "Mythical", "Legendary", "Arcana", "Immortal", "DOTA_WearableType_Treasure_Key", "Container", "Supply Crate". Vuol dire che il programma malevolo cerca di rubare gli oggetti di gioco più preziosi, per esempio chiavi di cofani e cofani stessi. Il Trojan.SteamLogger.1 controlla se l’utente prova a vendere qualche articolo virtuale e se scopre tale tentativo, cerca di ostacolarlo togliendo gli articoli dalla vendita in automatico. Per vendere le chiavi di cofani dal gioco Dota 2, i truffatori hanno persino creato un negozio online apposito:

Per saperne di più su questo programma malevolo, leggete l’articolo analitico sul nostro sito.

Oltre ai programmi malevoli, i truffatori utilizzano anche altri modi per ingannare gli appassionati dei giochi online. La maggior parte dei server di gioco vieta ufficialmente la vendita degli account, però il divieto non può fermare la compravendita clandestina. Quando un utente acquista un account su un server di gioco, esso vuole ottenere non soltanto un personaggio con il numero massimo di competenze e di punti di esperienza, ma anche attrezzi, armatura, animali (talvolta rari), abilità e professioni disponibili al personaggio, altri artefatti di gioco e capacità. Più ce ne sono, più alto è il prezzo dell’account che in alcuni casi può oltrepassare i ventimila rubli (approssimativamente quattrocento euro).

I criminali informatici applicano diversi metodi di truffa: per esempio, è noto che un account offerto in vendita dai malintenzionati può essere restituito ad essi se si rivolgono al supporto tecnico del server di gioco. Se l’amministratore del server scopre che un account è stato venduto, il che viola le regole, l’account viene bloccato.

Inoltre, i malintenzionati inviano messaggi con link di phishing dall’account di un giocatore, in cui riferiscono false “promozioni dello sviluppatore del gioco” per partecipare alle quali si dovrebbe registrarsi su un sito di terzi utilizzando le credenziali dell’account sul server di gioco, oppure pubblicizzano programmi per il potenziamento delle capacità di un personaggio di gioco sotto i quali è nascosto un virus o un trojan.

Ci sono anche altri modi per ingannare gli appassionati dei giochi online, utilizzati intensamente dai criminali informatici. Potete scoprirli leggendo un articolo dettagliato pubblicato sul sito Doctor Web.

Minacce per Android

Nel mese passato, di nuovo i dispositivi mobili hanno subito l’attacco di un grande numero di applicazioni malevole per Android. Per esempio, all’inizio di ottobre è stato scoperto il trojan Android.Selfmite.1.origin che i malintenzionati facevano circolare dentro un client del social network Google+ manipolato per i fini di guadagno illecito. In particolare, questo programma malevolo può mettere sulla schermata principale del sistema operativo una serie di shortcut che conducono, a seconda della posizione geografica dell’utente, su vari siti web pubblicizzati da partner program. Inoltre, il trojan può “pubblicizzare” alcune applicazioni dal catalogo Google Play aprendone le sezioni corrispondenti. Inoltre, l’Android.Selfmite.1.origin è in grado di inviare sms a tutti i contanti indicati nella rubrica del telefono infetto. Gli sms vengono inviati in quantità illimitata e, a seconda del comando arrivato dal server di controllo, possono contenere un link che conduce su un sito di pubblicità o su una pagina da cui viene scaricata qualche applicazione pubblicizzata dai malintenzionati o la copia stessa del trojan.

|

|

Sono comparsi anche i nuovi trojan-ransomware. Uno di questi trojan, l’ Android.Locker.54.origin secondo la classificazione Doctor Web, ha le funzioni simili a quelle degli altri programmi di questo genere: una volta penetrato sul dispositivo mobile, il trojan accusa l’utente di visualizzazione di immagini pornografiche e blocca lo schermo del dispositivo richiedendo un riscatto. La caratteristica principale di questo trojan-ransomware è la sua capacità di inviare a tutti i contatti dell’utente messaggi sms con dentro un link al download della propria copia, il che può facilitare l’ulteriore diffusione del programma malevolo.

Un’altra minaccia per Android che si diffondeva ad ottobre è il programma Android.Dialer.7.origin che appartiene alla categoria di programmi-dialer, oggi abbastanza rari. Una volta giunto sul dispositivo mobile, questo trojan, all’insaputa del proprietario del telefono, fa una chiamata a un numero a pagamento impostato dagli hacker, e come risultato sul conto dell'abbonato viene addebitata una certa somma. Per maggiori informazioni su questa minaccia, leggete la relativa notizia.

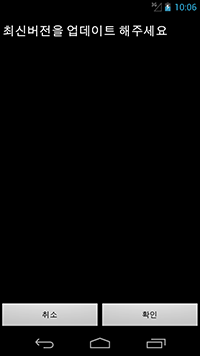

Di nuovo, sono stati attaccati anche gli utenti del SO Android nella Corea del Sud: gli specialisti Doctor Web hanno scoperto oltre 160 campagne di spamming sms ideate per distribuire vari programmi malevoli per Android. Tra gli altri programmi, i malintenzionati distribuivano il programma Android.BankBot.29.origin, un successivo trojan bancario che ruba informazioni confidenziali dei clienti delle banche sudcoreane. Come gli altri programmi malevoli simili, l'Android.BankBot.29.origin richiede l’accesso alle funzioni dell’amministratore del dispositivo mobile per ostacolare la propria rimozione dal sistema. L’attuazione di questo processo è insolita poiché il relativo dialogo di sistema è nascosto sotto l’interfaccia dell’app malevola, perciò l’utente potrebbe non accorgersi di aver conferito i permessi di root all’Android.BankBot.29.origin.

|

|

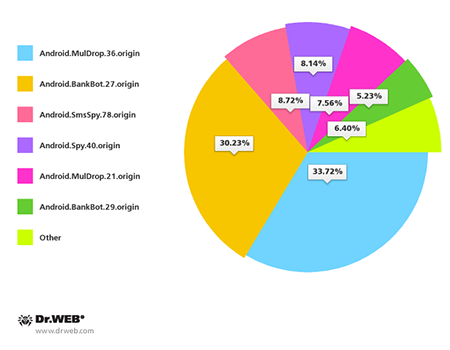

In generale, nel mese passato gli utenti sudcoreani potevano imbattersi nelle seguenti minacce più frequenti: Android.BankBot.27.origin, Android.MulDrop.36.origin, Android.SmsSpy.78.origin, Android.Spy.40.origin, Android.MulDrop.21.origin e Android.BankBot.29.origin.

Scopri di più con Dr.Web

Statistiche di virus Biblioteca delle descrizioni Tutti i resoconti sui virus Laboratorio live