Nuovo trojan Android ruba soldi e dati confidenziali di utenti

Minacce attuali di virus | Notizie "calde" | Sulle minacce mobile | Tutte le notizie | Sui virus

26 novembre 2014

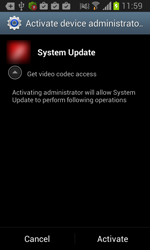

Il malware Android.BankBot.34.origin può cominciare le sue attività nocive solo dopo che il proprietario del dispositivo mobile l'ha installato nel sistema. Dunque, per aumentare la probabilità che il malware venga installato e lanciato dalle potenziali vittime, i malintenzionati mascherano l'Android.BankBot.34.origin da un aggiornamento di sistema e lo dotano dell'icona di un'applicazione ben conosciuta (la scelta dipende solo dall'immaginazione degli scrittori dei virus). Dopo l'installazione, il trojan mette il suo shortcut sulla schermata principale. La sua icona potrebbe trovarsi accanto a quella dell'app originale, se quest'ultima è installata nel sistema, dunque gli utenti principianti potrebbero confondere le applicazioni ed avviare il trojan invece dell'app originale. Se il proprietario del dispositivo infetto non attiva il trojan dopo l'installazione, il malware si avvierà in automatico poiché in esso è previsto il caricamento dopo ogni avvio del sistema operativo.

Dopo l'avvio, il programma Android.BankBot.34.origin richiede i privilegi di amministratore sul dispositivo mobile che possono ostacolare la disinstallazione del malware. Inoltre, il trojan rimuove l'icona creata in precedenza se è stato avviato dall'utente stesso. In seguito, il trojan comincia la sua attività nociva.

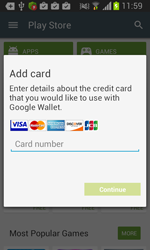

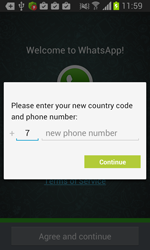

L'Android.BankBot.34.origin può attuare sul dispositivo Android due scenari di attacco. Il primo scenario dipende completamente dal comportamento dell'utente e viene utilizzato quando l'utente cerca di avviare una delle applicazioni che interessano i malintenzionati. Se il proprietario del dispositivo infetto ha avviato tale applicazione, l'Android.BankBot.34.origin visualizza una finestra di dialogo di phishing sopra l'interfaccia dell'applicazione originale per raccogliere le informazioni confidenziali digitate in questa finestra, cioè login e password, numeri telefonici o dati di carta bancaria. Per ogni applicazione da attaccare, i malintenzionati hanno creato le finestre di dialogo che sono molto simili a quelle originali. In questo modo i malintenzionati attaccano le seguenti applicazioni mobile:

- Google Play;

- Google Play Music;

- Gmail;

- WhatsApp;

- Viber;

- Instagram;

- Skype;

- VKontakte;

- Odnoklassniki;

- Facebook;

- Twitter.

Il trojan trasferisce tutte le informazioni inserite dalla vittima sul server di gestione.

|  |  |

L'attuazione del secondo scenario di attacco, al contrario, non dipende dalle azioni eseguite dall'utente, ma si basa sulle istruzioni date dai malintenzionati. Su comando arrivato dal server remoto, il trojan Android.BankBot.34.origin può eseguire le seguenti operazioni:

- iniziare o fermare l'intercettazione degli SMS in arrivo e in uscita;

- eseguire una query USSD;

- inserire nella black list un determinato numero per nascondere i messaggi che arrivano da questo numero (di default, la lista contiene i numeri di servizio di alcuni operatori mobile, del sistema di mobile banking di una banca russa e di una piattaforma di pagamento);

- pulire la lista dei numeri bloccati;

- trasferire sul server le informazioni circa le applicazioni installate sul dispositivo;

- inviare un SMS;

- trasferire sul server l'identificatore del programma malevolo;

- visualizzare sullo schermo una finestra di dialogo o un messaggio, a seconda dei parametri ricevuti dal server di gestione (per esempio il comando può contenere un testo da visualizzare sullo schermo, numero di campi di input ecc.).

L'indirizzo del server di gestione dell'Android.BankBot.34.origin è situato nella rete anonima Tor. Per la connessione attraverso il protocollo sicuro, nel trojan viene utilizzato il codice del client ufficiale di connessione a risorse di rete con lo pseudo dominio .onion. Questo approccio assicura agli autori di programmi malevoli un alto grado di protezione e viene applicato sempre più spesso in trojan per Android.

Siccome l'Android.BankBot.34.origin può inviare ed intercettare SMS invisibilmente per l'utente del dispositivo mobile infetto, i criminali informatici possono utilizzare questo programma come trojan bancario in modo da rubare denaro da conti di vittime tramite SMS di gestione di mobile banking. Nello stesso modo, i malintenzionati possono rubare denaro dall'account mobile dell'utente, utilizzando comandi USSD e trasferendo una somma sul loro account mobile. Va detto che la lista degli operatori mobile e delle banche da attaccare non è limitata in nessun modo e dipende completamente dalle esigenze dei creatori del malware. In particolare, a maggior rischio sono clienti delle banche e dei sistemi di pagamento che permettono di gestire il conto attraverso messaggi SMS, nonché clienti degli operatori mobile che permettono di trasferire denaro dall'account mobile.

Inoltre, visto che il trojan può visualizzare sullo schermo del dispositivo qualsiasi messaggio o finestra di dialogo, i criminali informatici hanno le possibilità quasi illimitate per attuare vari attacchi. Per esempio, dopo aver rubato le credenziali di accesso all'account dell'utente di un social network, i malintenzionati possono modificare la password di accesso ed impartire al programma malevolo il comando di visualizzare un messaggio del genere "Il Suo account è stato bloccato, per sbloccarlo trasferire denaro sul numero 1234". Inoltre, gli autori del programma Android.BankBot.34.origin possono visualizzare una falsa richiesta di banca di inserimento password in modo da scoprire le credenziali di accesso all'account di mobile banking e così ottenere il controllo su tutti i conti della vittima. Di conseguenza, le funzioni dannose di questo programma sono un pericolo molto grave per i proprietari di dispositivi mobili Android.

Per evitare l'infezione del dispositivo con questo trojan, gli specialisti Doctor Web consigliano di non installare applicazioni da fonti non attendibili e di vietare, se possibile, il download di programmi fuori di Google Play. Inoltre, quando si installano applicazioni, bisogna prestare attenzione alle funzioni, l'accesso alle quali esse richiedono. Se un programma suscita sospetto, è meglio rinunciare all'installazione.

Il record di rilevamento dell'Android.BankBot.34.origin è stato inserito nel database dei virus Doctor Web, dunque gli utenti dell'Antivirus Dr.Web per Android e dell'Antivirus Dr.Web per Android Light sono protetti in modo sicuro contro le azioni di questo trojan.