Resoconto sui virus di Doctor Web: nuovi attacchi a Mac OS X ed a Linux ed altri eventi di novembre 2014

Panoramiche sui virus | Tutte le notizie

1 dicembre 2014

Programmi malevoli più diffusi

Secondo le statistiche raccolte tramite l’utility di cura dei virus Dr.Web CureIt! a novembre 2014 sui computer degli utenti più comunemente venivano rilevati i "trojan pubblicitari" Trojan.BPlug.123, Trojan.BPlug.100, Trojan.Packed.24524 e Trojan.BPlug.48 — costituiscono il 8,7% del totale programmi malevoli rilevati durante il mese. Le altre applicazioni malevole sono state rilevate più raramente.

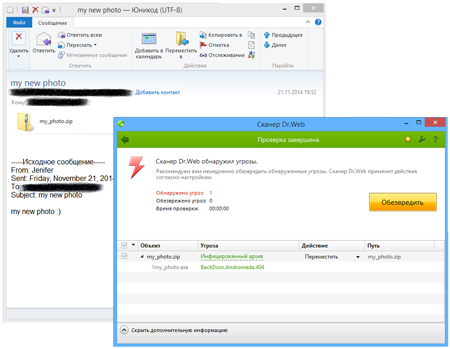

I server delle statistiche Dr.Web segnalano invece una situazione diversa: a novembre alla posizione leader si trova il Trojan.InstallCore.12 — installer di applicazioni di pubblicità, di toolbar e di estensioni per browser, utilizzato da sviluppatori per la monetizzazione di programmi non attendibili. Alla seconda posizione è situato il BackDoor.Andromeda.404 capace di scaricare sul computer infetto altri programmi dannosi su comando dei malintenzionati. A novembre, i criminali informatici hanno spedito spesso questo trojan in email indesiderate, in particolare, in quelle con l'oggetto "my new photo" e con l'allegato malevolo my_photo.zip.

La terza posizione è occupata dal Trojan.InstallMonster.1017 — quest'applicazione malevola viene distribuita dai malintenzionati tramite partner program. Inoltre, tra i file pericolosi rilevati all'ultimo mese d'autunno possiamo segnalare i trojan dei generi Trojan.Bayanker, Trojan.MulDrop, Trojan.LoadMoney, Trojan.Zadved ed altri ancora.

Tra i programmi malevoli scoperti in email a novembre, conduce con un ampio margine il BackDoor.Andromeda.404: a metà del mese i malintenzionati hanno organizzato un mailing di massa attraverso cui veniva inviato questo backdoor. Il numero di rilevamenti di questo programma costituisce il 2,4% del totale programmi malevoli rilevati. Alla seconda posizione della classifica di novembre si trova un programma affine — il BackDoor.Andromeda.559. La terza e la seconda posizione sono occupate dai programmi del genere Trojan.Download, inoltre nella top 10 rientrano i trojan progettati per il furto di informazioni confidenziali Trojan.PWS.Panda e Trojan.PWS.Stealer.

La situazione con le botnet monitorate attentamente dagli specialisti Doctor Web non è cambiata quasi per nulla il mese scorso. Continua a funzionare la botnet Win32.Rmnet.12, di cui due sottoreti vengono controllate dagli analisti dei virus Doctor Web. Nella prima sottorete, ogni giorno in media 278.400 computer infetti si connettevano al server di gestione, nella seconda questo numero è stato dei 394.000 PC. A novembre, il volume della botnet Win32.Sector è diminuito leggermente: circa 56.300 PC connessi ogni giorno. È diminuito anche il numero di Mac infettati dal programma malevolo BackDoor.Flashback.39: alla fine di novembre in media si registrava l'attività di 13.250 nodi.

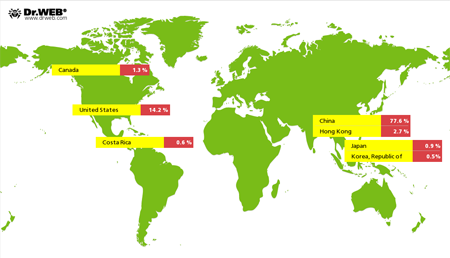

Doctor Web ha comunicato a giugno 2014 della diffusione del malware Linux.BackDoor.Gates.5 progettato per attacchi DDoS a risorse Internet e capace di infettare i sistemi operativi Linux a 32 bit. A novembre questo trojan continuava ad essere attivo: in totale i malintenzionati hanno attaccato 3.713 indirizzi IP unici, di cui la distribuzione geografica è mostrata nella seguente immagine:

Altri eventi di novembre

A novembre i database dei virus Dr.Web sono stati integrati con i record di diversi programmi malevoli progettati per attacchi al sistema operativo Mac OS X. Così all'inizio del mese, gli analisti dei virus Doctor Web hanno esaminato campioni del trojan Mac.BackDoor.Ventir.2 — un backdoor capace di eseguire comandi impartiti dal server di gestione e di catturare le battiture sulla tastiera del Mac infetto e di inviarle ai malintenzionati (funzione keylogger). Un altro backdoor per Mac OS X rilevato — Mac.BackDoor.Tsunami — è una versione del trojan per Linux Linux.BackDoor.Tsunami adattata per computer Apple. I malintenzionati controllano il programma malevolo attraverso il protocollo IRC (Internet Relay Chat). Un altro backdoor per Mac OS X scoperto a novembre, nominato Mac.BackDoor.WireLurker.1, aspetta quando al computer Apple compromesso viene collegato un dispositivo iOS e ci carica i suoi file dannosi. I file del malware esistono sia per i dispositivi Jailbreak che per i dispositivi con la configurazione di fabbrica. Quando un dispositivo iOS viene collegato al computer infetto attraverso l'interfaccia USB, il Mac.BackDoor.WireLurker.1 ci installa un applicazione iOS infetta, utilizzando il certificato digitale di Apple. Esegue queste azioni tramite "enterprise provisioning" che sarebbe uno strumento attraverso cui un datore di lavoro può installare applicazioni su telefoni dei dipendenti aggirando il servizio ufficiale AppStore.

I malintenzionati non hanno lasciato in pace neanche gli utenti di Linux: a novembre Doctor Web ha comunicato della diffusione del trojan pericoloso Linux.BackDoor.Fgt.1 capace di infettare vari dispositivi sotto questo sistema operativo. Esistono le versione del Linux.BackDoor.Fgt.1 per varie distro Linux. Questo programma malevolo è progettato per l'attuazione di attacchi DDoS. Il Linux.BackDoor.Fgt.1 scansiona risorse remote Internet con gli indirizzi IP selezionati in modo arbitrario e cerca di connettersi ad esse attraverso il protocollo Telnet tramite l'attacco a dizionario. Se riuscito, il trojan manda sul nodo attaccato un comando di download di uno script. A sua volta, lo script scarica da Internet ed esegue nel sistema violato il file eseguibile stesso del trojan Linux.BackDoor.Fgt.1. È degno di nota che sul server dei malintenzionati è disponibile un numero discreto di file eseguibili del trojan Linux.BackDoor.Fgt.1 compilati per varie versioni di distro Linux e anche per sistemi embedded con l'architettura MIPS e server SPARC. Pertanto, il trojan può infettare non soltanto server e postazioni Linux connesse ad Internet, ma anche altri dispositivi, per esempio router. Per maggiori informazioni su questo programma malevolo, consultate la notizia pubblicata sul sito Doctor Web.

Anche gli utenti del SO Windows sono stati attaccati da diversi programmi malevoli: in particolare, a novembre gli esperti della sicurezza informatica hanno scoperto un trojan pericoloso che il software Dr.Web classifica come Trojan.Regin. Sono state scoperte diverse versioni di questo programma malevolo, di cui i record sono stati inseriti tempestivamente nei database dei virus.

A novembre gli specialisti Doctor Web hanno studiato un altro backdoor per Windows, nominato Backdoor.OnionDuku.1. È significativo che gli hacker infettano con questo trojan file che vengono trasmessi attraverso il loro nodo della rete TOR. Pertanto, i computer possono essere infettati se gli utenti scaricano attraverso il browser TOR qualsiasi file eseguibile da qualsiasi sorgente se il traffico dati viene trasmesso attraverso il nodo malevolo di questa rete.

Ci sono anche delle notizie positive per gli utenti di Windows: a novembre gli specialisti Doctor Web hanno concluso un'indagine scientifica, di cui il risultato permette di decifrare file cifrati da una versione del trojan encoder ransomware Trojan.Encoder.398. Questo encoder può cifrare vari tipi di file utente. Per il contatto, i malintenzionati di solito utilizzano i seguenti indirizzi email: mrcrtools@aol.com, back_files@aol.com, backyourfile@aol.com, vernut2014@qq.com, yourfiles2014@yahoo.com, restorefiles2014@yahoo.fr, filescrypt2014@foxmail.com ed altri ancora. Per scoprire le nuove realizzazioni della società Doctor Web nella lotta contro i trojan-encoder, leggete questo articolo pubblicato sul sito.

Programmi malevoli per Android

A novembre gli specialisti Doctor Web hanno registrato un grande numero di svariati trojan Android progettati per attacchi ai proprietari di dispositivi mobili, di cui una parte notevole è costituita da "trojan bancari" progettati per il furto di denaro da conti bancari delle vittime.

Una di queste applicazioni malevole si chiama Android.BankBot.33.origin ed è stata descritta in una notizia pubblicata sul sito Doctor Web. Il malware Android.BankBot.33.origin può rubare denaro dei clienti di banche russe che utilizzando servizi di mobile banking. Attraverso comandi SMS formati in modo apposito, il malware trasferisce il denaro disponibile dell'utente sul conto dei malintenzionati. La vittima potrebbe rimanere ignara dell'avvenuto furto per un lungo tempo visto che l'Android.BankBot.33.origin nasconde tutti gli sms di notifica e di controllo inviati da banca. Inoltre, il malware può ricavare le credenziali dell'account di online banking dell'utente, caricando nel browser una pagina fraudolenta su cui alla potenziale vittima viene richiesto di immettere le informazioni di autenticazione.

Un altro trojan bancario, inserito nel database dei virus sotto il nome dell'Android.BankBot.34.origin, dispone delle funzioni simili. Può rubare denaro dal conto dell'utente del dispositivo mobile e inoltre può ricavare login e password degli account di alcune applicazioni mobile, scoprire il numero telefonico dell'utente e le informazioni della sua carta di pagamento. Per maggiori informazioni sull'Android.BankBot.34.origin, leggete la relativa notizia sul sito Doctor Web.

|  |

Un altro programma malevolo per Android che può rubare denaro da conti correnti è il trojan multifunzione Android.Wormle.1.origin scoperto ed analizzato dagli specialisti Doctor Web a metà del mese scorso. L'Android.Wormle.1.origin può rubare il denaro delle vittime ed eseguire diverse azioni nocive sul dispositivo mobile infetto su comando dei criminali informatici, per esempio può ricavare informazioni confidenziali, scaricare programmi sul dispositivo compromesso, rimuovere determinati file dalla scheda di memoria ecc. Per maggiori informazioni, leggete questa notizia.

A novembre i trojan bancari hanno attaccato anche gli utenti brasiliani del SO Android. Così, le applicazioni, classificate come Android.Banker.127 e Android.Banker.128, che erano disponibili su Google Play, sono studiate per rubare dati di autenticazione dei clienti di banche brasiliane. Dopo l'avvio, il malware visualizza sullo schermo del dispositivo mobile infetto una pagina web di phishing su cui la potenziale vittima dovrebbe inserire le credenziali di accesso al suo account di online banking.

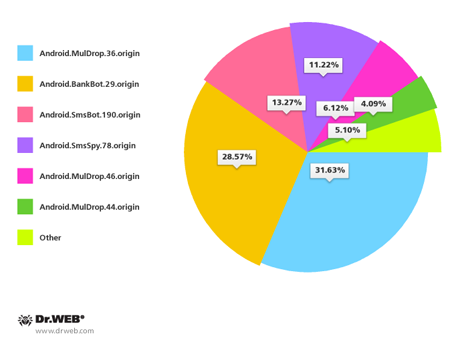

Il novembre scorso non è stato tranquillo neanche per gli utenti sudcoreani del SO Android. Gli specialisti Doctor Web hanno registrato circa 100 campagne di spamming sms attraverso cui gli hacker cercano di infettare dispositivi mobili con applicazioni malevoli per Android, perlopiù con trojan bancari. I programmi inviati più spesso a novembre sono i seguenti: Android.BankBot.29.origin, Android.MulDrop.36.origin, Android.SmsBot.190.origin e Android.SmsSpy.78.origin.

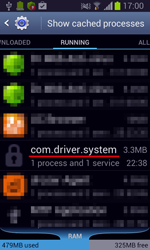

Oltre ai trojan bancari, sono stati rilevati anche altri programmi malevoli per il SO Android, per esempio, il trojan Android.Becu.1.origin, scoperto da Doctor Web. Questo malware fu incorporato direttamente nell'immagine del sistema operativo di dispositivi mobili Android economici. L'Android.Becu.1.origin può scaricare, installare e rimuovere applicazioni all'insaputa dell'utente, nonché può bloccare sms arrivati da determinati numeri telefonici. Una notizia pubblicata sul nostro sito fornisce maggiori informazioni su questo programma malevolo.

Scopri di più con Dr.Web

Statistiche di virus Biblioteca delle descrizioni Tutti i resoconti sui virus Laboratorio live