Un successivo trojan bancario attacca utenti sudcoreani di Android

Minacce attuali di virus | Notizie "calde" | Sulle minacce mobile | Tutte le notizie | Sui virus

4 dicembre 2014

L'Android.BankBot.35.origin viene distribuito dai malintenzionati dentro un altro programma malevolo, denominato Android.MulDrop.46.origin. Quest'ultimo è un dropper malevolo che l'utente ignaro potrebbe scaricare invece di un'applicazione normale. Al momento, gli specialisti Doctor Web conoscono dei casi quando i criminali informatici fanno passare l'Android.MulDrop.46.origin per un browser popolare, però la scelta del pretesto è limitata solo dalla fantasia degli autori del malware.

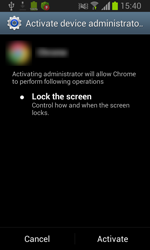

Dopo che il dropper è stato installato sullo smartphone o sul tablet Android, può essere eseguito dall'utente stesso (se viene premuta l'icona creata dal trojan) o si esegue in automatico – dopo un successivo sblocco dello schermo o avvio del sistema operativo. Se l'Android.MulDrop.46.origin è stato eseguito dall'utente, il malware richiede l'accesso alle funzioni di amministratore del dispositivo mobile, dopodiché cancella la propria icona. In seguito, il trojan funziona come un servizio di sistema e diventa "invisibile" al proprietario del dispositivo mobile.

Una volta avviato, il dropper estrae l'eseguibile dex, conservato nelle sue risorse, del trojan Android.BankBot.35.origin il quale quindi viene caricato nel sistema operativo tramite la classe DexClassLoader che consente alle applicazioni Android (in questo caso, al dropper Android.MulDrop.46.origin) di eseguire moduli di programma aggiuntivi senza l'installazione e senza la partecipazione dell'utente. Dopo aver preso il controllo, l'Android.BankBot.35.origin passa in modalità di attesa e verifica periodicamente la disponibilità sul dispositivo infetto delle applicazioni di online banking di alcune banche sudcoreane. Se il trojan rileva una delle applicazioni, scarica da un nodo remoto un'applicazione fraudolenta – copia di quella originale e cerca di installarla. Per questo fine, l'Android.BankBot.35.origin visualizza sullo schermo del dispositivo infetto un messaggio che propone di installare una versione nuova del relativo client di online banking. Se l'utente accetta l'installazione di questo "aggiornamento", il trojan avvia il processo di sistema di rimozione dell'app originale, dopodiché inizia ad installare la falsificazione.

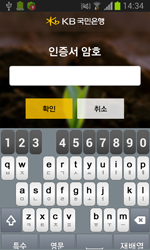

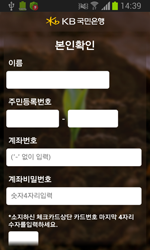

Ogni falsa app bancaria che viene installata dall'Android.BankBot.35.origin è una versione del trojan Android.Banker.46.origin. Questo programma malevolo permette ai criminali informatici di avere controllo sui conti bancari di utenti sudcoreani, cioè gli hacker possono eseguire transazioni non autorizzate dall'utente e come risultato l'utente potrebbe perdere tutto il suo denaro. Per ricavare tutte le informazioni confidenziali necessarie, il programma Android.Banker.46.origin imita l'interfaccia delle applicazioni vere di online banking e richiede alle vittime di digitare le credenziali dell'account, il numero del contro bancario e di indicare il certificato digitale utilizzato per transazioni sicure ed altri dati segreti.

|

|

|

Oltre alla sostituzione di autentiche applicazioni bancarie con copie fraudolente, il trojan Android.BankBot.35.origin può effettuare anche altre azioni indesiderate. In particolare, su comando del server di gestione, il malware può:

- inviare un SMS con il testo prestabilito a un numero indicato;

- attivare o disattivare il trasmettitore Wi-Fi;

- caricare sul server informazioni dalla rubrica del telefono (compresi numeri telefonici salvati sulla SIM card);

- scaricare da un nodo remoto ed eseguire un file dex indicato dai malintenzionati.

Per lanciare il file dex scaricato, il trojan Android.BankBot.35.origin adopera le stesse funzioni del dropper Android.MulDrop.46.origin che sono state utilizzate per il suo avvio. Pertanto, questo programma malevolo realizza l'architettura a moduli e può ampliare notevolmente le sue possibilità a seconda delle esigenze dei suoi creatori.

Nel corso del suo funzionamento, il trojan può trasmettere sul server di gestione, oltre ai contatti dalla rubrica, altre informazioni confidenziali, per esempio il numero di telefono della vittima, il nome del modello del dispositivo mobile, la versione del sistema operativo, il tipo di rete mobile e Wi-Fi in uso ed altre ancora. Inoltre, l'Android.BankBot.35.origin può intercettare e cancellare messaggi SMS arrivati da determinati numeri, custoditi nella black list del trojan.

Il programma malevolo dispone di un interessante meccanismo di auto-protezione. Se il trojan Android.BankBot.35.origin rileva sullo smartphone o sul tablet compromesso un antivirus sudcoreano conosciuto, blocca il suo avvio e faccia tornare l'utente alla schermata principale del sistema operativo. Il trojan utilizza lo stesso metodo per bloccare il gestore applicazioni di sistema e la funzione di gestione di amministratori del dispositivo, quindi se l'auto-protezione del trojan è attivata, gli utenti dei dispositivi infetti non hanno la possibilità di controllare i programmi installati. Questo meccanismo di auto-protezione non è operativo se nel sistema è disponibile un client di online banking che il malware non ha ancora sostituito oppure se al trojan non sono stati conferiti i permessi di root.

Per non rimanere vittima dei programmi malevoli, i proprietari di dispositivi mobili Android dovrebbero evitare di installare applicazioni ottenute da sorgenti diverse dal catalogo Google Play. Si consiglia di utilizzare inoltre un programma di protezione affidabile. L'Antivirus Dr.Web per Android e l'Antivirus Dr.Web per Android Light possono rilevare e neutralizzare i trojan sopraccitati che dunque non rappresentano alcuna minaccia per gli utenti di questi prodotti.