Resoconto sui virus di Doctor Web: la comparsa di un nuovo backdoor per Linux ed altri eventi di dicembre 2014

Panoramiche sui virus | Notizie "calde" | Tutte le notizie | Sui virus

26 dicembre 2014

Programmi malevoli più diffus

Secondo le statistiche raccolte tramite l’utility di cura dei virus Dr.Web CureIt!, i plugin pubblicitari per browser Trojan.BPlug.218 e Trojan.BPlug.341 sono in testa alla classifica degli oggetti malevoli rilevati a dicembre sui computer scansionati (erano leader anche in precedenza). Alla terza posizione del ranking si trova un altro trojan di pubblicità — Trojan.Yontoo.115. Inoltre, a dicembre l'utility Dr.Web CureIt! ha rilevato parecchi programmi delle famiglie Trojan.Zadved e Trojan.LoadMoney — in un modo o nell'altro, tutti questi programmi si occupando del download e della visualizzazione di pubblicità indesiderata.

Secondo le informazioni dei server delle statistiche Doctor Web, a partire dall'inizio di dicembre la posizione leader è occupata dal downloader malevolo BackDoor.Andromeda.404 — lo 0,4% del totale numero di programmi malevoli rilevati a dicembre. Alla seconda posizione, con la percentuale dello 0,36%, si trova il trojan di pubblicità Trojan.LoadMoney.336, seguito dall'installer di applicazioni malevole Trojan.InstallCore.16 (0,34%).

Nelle email, il software antivirus Dr.Web rileva più frequentemente il programma sopraccitato BackDoor.Andromeda.404 — il tasso di questo backdoor è del 2,28% del totale virus e trojan rilevati nel traffico email a dicembre. Inoltre, in testa alla classifica sono il Trojan.Hottrend.355 (0,87%) e il Trojan.Fraudster.778 (0,67%) i quali a dicembre hanno sostituito sulle posizioni leader le applicazioni della famiglia Trojan.Download.

Le botnet monitorate dagli specialisti Doctor Web continuano la loro attività dannosa. Così a dicembre nella botnet creata dal "file virus" Win32.Sector, erano attivi 50.500 computer al giorno, approssimativamente il 10% in meno rispetto alle cifre di novembre. Non è cambiata quasi per nulla la dimensione della botnet dei computer Mac OS X, creata dal trojan BackDoor.Flashback.39: a dicembre il numero medio è stato di 13.500 Mac infetti.

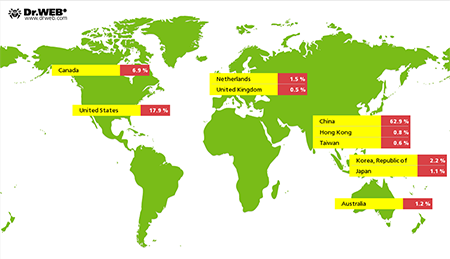

Il trojan Linux.BackDoor.Gates.5, come in precedenza, continua ad eseguire attacchi DDoS contro varie risorse Internet. Come in precedenza, il suo bersaglio principale sono server situati sul territorio della Repubblica popolare cinese. A dicembre Doctor Web ha registrato 5.624 indirizzi IP unici, contro i quali gli hacker hanno eseguito attacchi tramite questo malware (1.911 indirizzi IP in più rispetto a novembre scorso). Va notato che si è ampliato lo spazio geografico degli attacchi: sempre più spesso i malintenzionati prendono di mira server con gli indirizzi registrati in Australia, in Taiwan, nei Paesi Bassi e nel Regno Unito. La distribuzione dei siti attaccati per paese è mostrata nella seguente immagine:

Backdoor per Linux

A dicembre, gli analisti dei virus della società Doctor Web hanno studiato un programma malevolo multicomponente per il sistema operativo Linux, denominato Linux.BackDoor.Fysbis.1. Presumibilmente, il malware è stato creato dal gruppo di hacker Sednit. Nel campione studiato dagli analisti Doctor Web sono stati scoperti due moduli di programma, uno dei quali è progettato per la gestione del file system del computer infetto, mentre l'altro consente agli hacker di eseguire vari comandi su remoto.

Questo programma malevolo può funzionare con i permessi di superutente (root) oppure sotto un semplice account in Linux — in quest'ultimo caso cambiano la directory d'installazione e il nome dell'eseguibile del trojan.

Quando viene avviato per la prima volta, il Linux.BackDoor.Fysbis.1 controlla la disponibilità della sua copia in esecuzione nel sistema infetto, nonché cerca di scoprire se il malware è registrato tra i programmi eseguiti in automatico. Se no, il trojan crea una sua copia in una cartella sul disco del computer ed assicura per essa la possibilità di esecuzione automatica.

L'indirizzo del server di controllo è conservato direttamente nel corpo del malware. Durante il funzionamento, il backdoor utilizza il database SQLite3, di cui le tabelle comprendono i suoi dati di configurazione cifrati ed altri dati necessari per il suo funzionamento.

Il Linux.BackDoor.Fysbis.1 può ricevere vari comandi dal server di controllo dei malintenzionati ed eseguirli sulla macchina infetta.

Trojan per Android

Nell'ultimo mese del 2014, i creatori di applicazioni malevole hanno preparato per gli utenti di Android una serie di "sorprese prenatalizie": sotto forma di vari trojan. Si è scoperto che alcuni trojan erano preinstallati su una serie di dispositivi economici. Per esempio, un'immagine del sistema operativo Android includeva il trojan Android.Backdoor.126.origin progettato per l'esecuzione nascosta di varie azioni volute dai malintenzionati. Su comando del server di gestione il programma malevolo può mettere tra gli sms in arrivo sul dispositivo compromesso vari falsi messaggi con un determinato testo. Tali messaggi possono contenere qualsiasi testo, e quindi l'Android.Backdoor.126.origin consente ai malintenzionati di implementare una varietà di schemi fraudolenti. Un altro malware nascosto dentro il sistema operativo preinstallato su dispositivi mobili si chiama Android.Backdoor.130.origin e fornisce ai suoi creatori ancora più grandi possibilità di attività illegale. In particolare, questo programma malevolo può inviare messaggi sms, effettuare chiamate, visualizzare pubblicità, scaricare, installare ed eseguire applicazioni senza la conoscenza o il consenso dell'utente, nonché trasferire sul server di controllo varie informazioni riservate.

Inoltre, a dicembre sono stati scoperti successivi programmi malevoli che consentono ai malintenzionati di ricavare informazioni riservate e di rubare denaro da conti bancari di utenti. Per esempio, a metà del mese è stato scoperto il programma Android.SmsBot.213.origin che i creatori distribuiscono con il pretesto di un popolare gioco. Su comando dei criminali informatici il programma può intercettare ed inviare sms e mandare sul server remoto informazioni riservate degli utenti dei dispositivi compromessi. Siccome il programma può accedere agli sms, esso può trasmettere ai malintenzionati le informazioni circa le carte di credito e di debito degli utenti che utilizzano qualche servizio di mobile banking sul dispositivo compromesso. Come risultato, i malintenzionati possono controllare conti bancari delle potenziali vittime e rimettere i loro soldi sul proprio conto.

Tra i trojan bancari registrati a dicembre, come in precedenza, vi sono parecchi programmi malevoli Android distribuiti nella Corea del Sud. I malintenzionati sudcoreani di solito inviano programmi malevoli Android in messaggi sms indesiderati racchiudenti un link al download del malware. Nel mese passato, gli specialisti Doctor Web hanno registrato circa 160 casi dell'invio in massa di tali sms, e i trojan utilizzati più spesso per gli attacchi sono stati i seguenti: Android.MulDrop.48.origin, Android.MulDrop.46.origin, Android.MulDrop.49.origin, nonché Android.Spy.86.origin.