Resoconto sui virus per l'anno 2014

Panoramiche sui virus | Notizie "calde" | Tutte le notizie | Sui virus

31 dicembre 2014

Programmi malevoli più diffusi

Secondo le statistiche raccolte tramite l’utility di cura dei virus Dr.Web CureIt! durante il 2014, il leader assoluto per numero di copie rilevate è l'installer di applicazioni indesiderate Trojan.Packed.24524. Al secondo posto si trova l'estensione di pubblicità per browser Trojan.BPlug.123 seguita dalla variante Trojan.BPlug.100. Questi plugin, appartenenti alla famiglia Trojan.BPlug, possono installarsi sui computer senza la conoscenza o il consenso dell'utente in diversi modi (ad esempio insieme all'installazione di altre applicazioni gratuite) e sono in grado di incorporare in pagine web visualizzate gli annunci che pubblicizzano varie risorse di frode.

Di seguito, una tabella riporta la top dieci programmi malevoli rilevati dall'utility Dr.Web CureIt! sui computer scansionati nel 2014:

| Nome | % |

|---|---|

| Trojan.Packed.24524 | 1.60 |

| Trojan.BPlug.123 | 0.80 |

| Trojan.BPlug.100 | 0.71 |

| Trojan.MulDrop5.10078 | 0.55 |

| Trojan.BPlug.218 | 0.54 |

| Trojan.BPlug.48 | 0.53 |

| Trojan.BPlug.28 | 0.46 |

| Trojan.Admess.4 | 0.44 |

| Trojan.DownLoader11.3101 | 0.38 |

| Trojan.Click3.8536 | 0.36 |

Queste statistiche mostrano chiaramente che nel numero totale di file dannosi rilevati dall'utility Dr.Web CureIt! la maggior parte appartiene agli installer di applicazioni indesiderate, nonché alle estensioni di pubblicità per browser e ai trojan che visualizzano pubblicità indesiderata in browser. Nel corso dell'anno sono diventati ancora più attivi vari partner program che distribuiscono questo genere di malware. A quanto pare, questo è dovuto al fatto che tali trojan portano ai loro creatori e distributori un buon reddito, e in seguito i criminali informatici non rinunceranno alla facile preda. Di conseguenza, la tendenza di diffusione di trojan pubblicitari dovrebbe continuare nel nuovo anno.

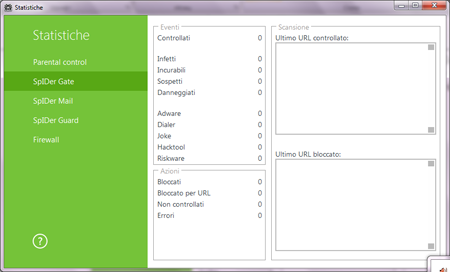

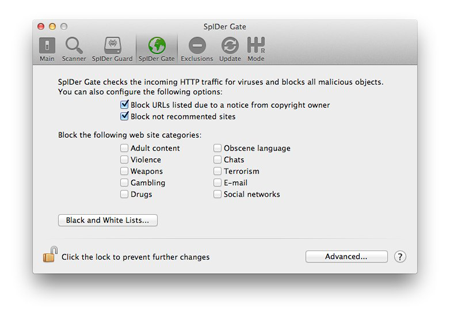

L'affidabile protezione contro questo tipo di malware viene fornita dal componente SpIDer Gate che fa parte del programma antivirus Dr.Web Security Space 10.0. Il componente impedisce l'accesso dell'utente ai siti inattendibili e alle risorse di cui è noto che diffondono malware per ridurre il rischio di infezione del computer.

Secondo le informazioni raccolte dai server delle statistiche Dr.Web nel 2014, il programma malevolo più diffuso sui computer degli utenti è l'installer di applicazioni indesiderate Trojan.Packed.24524, al secondo si trova il trojan pubblicitario Trojan.InstallMonster.51 — una delle applicazioni dannose distribuite tramite il partner program Installmonster (conosciuto anche come Zipmonster). Queste utility pericolose sono in grado di installare altre applicazioni indesiderate in automatico sui computer. Inoltre, nel 2014 tramite il partner program Installmonster venivano distribuiti il Trojan.Click3.9243 studiato per l'aumento fraudolento del numero di clic sui link sponsorizzati e il Trojan.Admess.1 capace di sostituire furtivamente blocchi di pubblicità su pagine web visualizzate dall'utente, nonché alcuni altri programmi malevoli. La top venti di programmi malevoli più frequenti nel 2014 secondo i server delle statistiche Dr.Web viene riportata di seguito in una tabella:

| 1 | Trojan.Packed.24524 | 0.30% |

| 2 | Trojan.InstallMonster.51 | 0.21% |

| 3 | Trojan.MulDrop5.10078 | 0.20% |

| 4 | BackDoor.IRC.NgrBot.42 | 0.18% |

| 5 | Trojan.LoadMoney.15 | 0.17% |

| 6 | BackDoor.PHP.Shell.6 | 0.16% |

| 7 | Trojan.LoadMoney.1 | 0.14% |

| 8 | Trojan.Fraudster.524 | 0.14% |

| 9 | Trojan.LoadMoney.262 | 0.13% |

| 10 | Trojan.InstallMonster.242 | 0.12% |

| 11 | Win32.HLLW.Shadow | 0.12% |

| 12 | Trojan.MulDrop4.25343 | 0.12% |

| 13 | Trojan.InstallMonster.209 | 0.11% |

| 14 | Win32.HLLW.Autoruner.59834 | 0.11% |

| 15 | Trojan.LoadMoney.263 | 0.11% |

| 16 | Trojan.Triosir.1 | 0.10% |

| 17 | BackDoor.Infector.133 | 0.10% |

| 18 | BackDoor.Andromeda.404 | 0.09% |

| 19 | Win32.HLLW.Gavir.ini | 0.09% |

| 20 | Trojan.LoadMoney.336 | 0.09% |

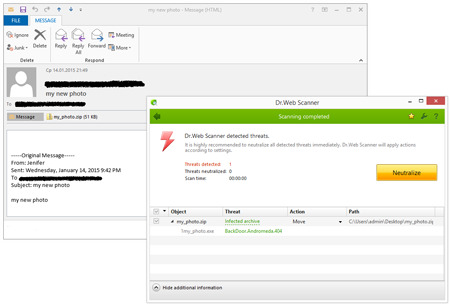

Nell'anno passato nel traffico di email il software antivirus Dr.Web ha rilevato molte copie del trojan-downloader BackDoor.Andromeda.404. Questo trojan è studiato per il download e per l'installazione di applicazioni pericolose sul computer vittima, e durante l'anno i malintenzionati lo distribuivano massicciamente in email come un allegato:

Al secondo posto nelle statistiche del traffico di email si trova il Trojan.Redirect.197, aggiunto ai database dei virus a luglio 2014 — è un piccolo file distribuito in email di spam che, quando l'utente apre un'email, lo indirizza su un sito malevolo da cui sul computer vengono scaricati altri programmi indesiderati, in particolare il Trojan.PWS.Papras.334 studiato per il furto di informazioni confidenziali.

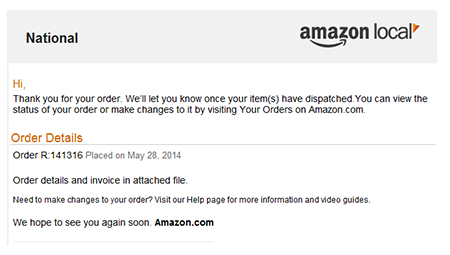

Il terzo posto è occupato dal BackDoor.Tishop.122 — è un trojan-downloader che gli scrittori dei virus chiamano Smoke Loader e che viene distribuito in più modi, anche tramite le email inviate in massa. L'obiettivo di questo malware è di scaricare e di avviare altri programmi malevoli sul computer infetto. Nel 2014 i malintenzionati spesso inviavano il malware BackDoor.Tishop.122 nelle false email camuffate dai messaggi da varie risorse Internet popolari. Ad esempio a giugno il malware veniva inviato nelle false notifiche Amazon.

Dopo l'avvio, il BackDoor.Tishop.122 controlla l'ambiente alla ricerca di un "sandbox" o di una macchina virtuale, crea una sua copia in una delle cartelle sul disco del computer, si registra nel ramo del registro di Windows responsabile per l'esecuzione automatica delle applicazioni e si incorpora in alcuni processi di sistema. Se la connessione Internet è disponibile, il trojan cerca di scaricare altri programmi malevoli sul computer infetto e quindi li avvia.

Inoltre, gli spammer spesso inviavano i trojan bancari della categoria Trojan.PWS.Panda. Questi programmi malevoli dispongono di un vasto set di funzioni — possono registrare le sequenze dei tasti premuti sul PC infetto, eseguire comandi impartiti dagli hacker su remoto, catturare schermate, però il loro scopo principale è quello di rubare denaro dai conti degli utenti tramite sistemi di home-banking e di ricavare informazioni confidenziali. La top venti di programmi malevoli rilevati dal software antivirus Dr.Web nel 2014 nel traffico di email viene riportata di seguito in una tabella:

| 1 | BackDoor.Andromeda.404 | 0.55% |

| 2 | Trojan.Redirect.197 | 0.40% |

| 3 | BackDoor.Tishop.122 | 0.35% |

| 4 | Trojan.PWS.Panda.655 | 0.34% |

| 5 | Trojan.Fraudster.778 | 0.33% |

| 6 | Trojan.Redirect.195 | 0.32% |

| 7 | Trojan.DownLoad3.32784 | 0.29% |

| 8 | Trojan.PWS.Panda.5676 | 0.29% |

| 9 | Trojan.DownLoad3.28161 | 0.26% |

| 10 | BackDoor.Andromeda.559 | 0.25% |

| 11 | Trojan.PWS.Panda.4795 | 0.24% |

| 12 | Trojan.DownLoad3.33795 | 0.23% |

| 13 | Win32.HLLM.MyDoom.54464 | 0.23% |

| 14 | Trojan.Hottrend | 0.21% |

| 15 | Trojan.Oficla.zip | 0.21% |

| 16 | Trojan.PWS.Stealer.4118 | 0.21% |

| 17 | Trojan.PWS.Panda.2401 | 0.20% |

| 18 | Trojan.Fraudster.517 | 0.19% |

| 19 | BackDoor.Comet.884 | 0.18% |

| 20 | Trojan.PWS.Multi.911 | 0.18% |

I trojan-downloader inviati dai malintenzionati via email sono capaci di trasformare il computer infetto in una vera "riserva naturale" popolata da vari programmi malevoli. I backdoor e i trojan studiati per il furto di informazioni confidenziali, ad esempio i trojan bancari della famiglia Trojan.PWS.Panda inclusi nella tabella sopraccitata, possono ricavare credenziali e dati inseriti dall'utente in moduli web e anche possono rubare soldi tramite sistemi di home-banking.

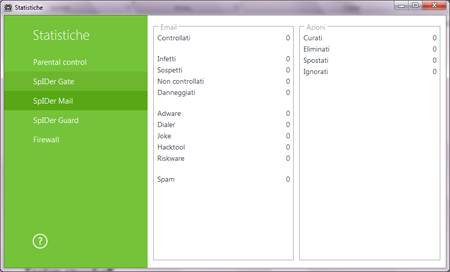

La protezione completa da programmi malevoli distribuiti via email viene fornita dal componente SpIDer Mail che fa parte di Dr.Web Security Space e di Antivirus Dr.Web 10.0. Questo componente non soltanto rileva e rimuove programmi malevoli allegati alle email, ma anche blocca le email che includono link non attendibili o script pericolosi.

Trojan-encoder

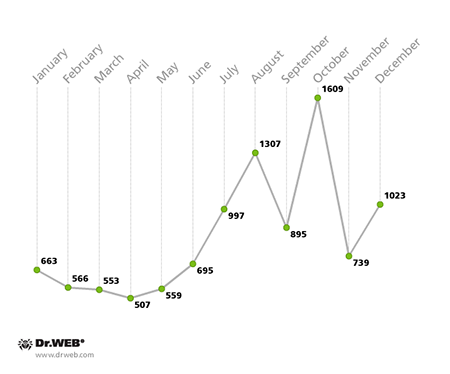

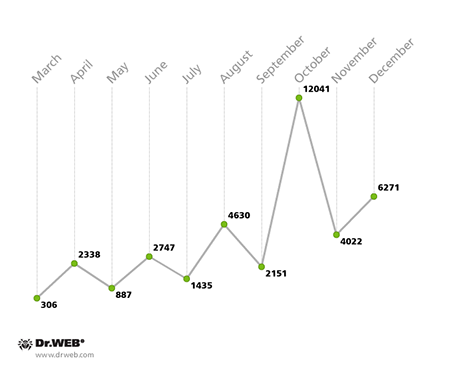

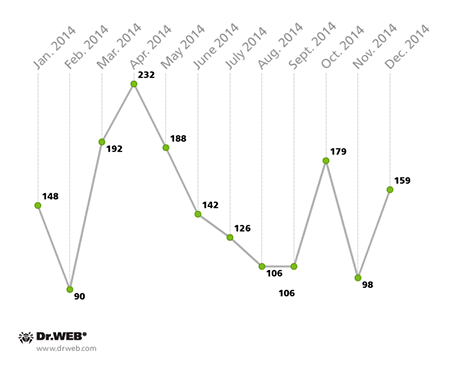

I trojan-encoder (programmi che cifrano le informazioni sui computer vittime e quindi richiedono il pagamento di un riscatto per la possibilità di recuperare i file) sono stati una delle maggiori minacce informatiche dell'anno 2014. Nei dodici mesi passati, il reparto di supporto tecnico Doctor Web ha ricevuto oltre diecimila richieste degli utenti le cui informazioni sono state rese non disponibili da questi programmi malevoli. A partire da luglio, il numero mensile di richieste aumentava gradualmente e ad agosto è stato il doppio della cifra di gennaio. Questa crescita si vede nella figura sottostante che mostra mese per mese il numero di richieste di assistenza fatte a Doctor Web nel 2014: ad aprile è stato il minimo di 507 richieste, mentre ad ottobre — il massimo di 1609 richieste.

Le versioni più numerose dei trojan-encoder nel 2014 sono le seguenti: BAT.Encoder, nonché Trojan.Encoder.94, Trojan.Encoder.102, Trojan.Encoder.293, Trojan.Encoder.398, Trojan.Encoder.741 e Trojan.Encoder.567.

Nell'anno 2014 ci sono stati significativi successi nella lotta contro i malintenzionati che distribuiscono ransomware. Gli specialisti Doctor Web hanno sviluppato metodi unici di decifratura dei file cifrati dagli encoder. Così a luglio, è comparsa la possibilità di decifrare file cifrati dal Trojan.Encoder.293, conosciuto a partire da settembre 2013, una versione recente dei trojan inclusi nella categoria Trojan.Encoder.102. Questi trojan criptano file in due passaggi: prima tramite l'algoritmo XOR, e quindi tramite RSA. Dopo aver cifrato i file conservati su disco del computer, il programma malevolo visualizza un messaggio in cui i malintenzionati richiedono il pagamento per la decifratura e specificano un indirizzo email per la comunicazione con l'utente.

Più tardi a novembre 2014, abbiamo avuto la possibilità di decifrare file codificati dal Trojan.Encoder.398, mentre prima si riteneva che la decifratura fosse impossibile. Il Trojan.Encoder.398 è scritto in Delphi e secondo una serie di caratteristiche può essere classificato come una versione migliorata del Trojan.Encoder.225. Il Trojan.Encoder.398 ottiene le chiavi di crittografia dal server dei malintenzionati. Per la comunicazione con le vittime, i criminali informatici più spesso utilizzano i seguenti indirizzi di posta elettronica: mrcrtools@aol.com, back_files@aol.com, backyourfile@aol.com, vernut2014@qq.com, yourfiles2014@yahoo.com, restorefiles2014@yahoo.fr, filescrypt2014@foxmail.com ed alcuni altri.

La possibilità di recupero di file cifrati dal trojan è stato il risultato di un'indagine scientifica fatta da Doctor Web per il fine di creare algoritmi di decifratura efficaci. Questo lavoro aveva dato infine i suoi frutti e al momento della creazione del metodo Doctor Web era l'unica società in grado di decifrare con la probabilità del 90% i file cifrati tramite il malware Trojan.Encoder.398. Più tardi i malintenzionati hanno modificato l'algoritmo di cifratura, e adesso la percentuale di decifratura riuscita è leggermente più bassa. Doctor Web prosegue la ricerca dei metodi di lotta contro i trojan-encoder.

Dalle informazioni fornite sopra, è chiaro che i trojan-encoder rappresentano una grave minaccia per gli utenti e che il numero di attacchi tramite questo malware sta aumentano gradualmente, e pensiamo che questa tendenza continuerà nell'anno nuovo.

Se le informazioni sul computer sono state colpite da un trojan-encoder, seguite le raccomandazioni:

- contattare la polizia;

- non reinstallare il sistema operativo;

- non cancellare nessun file sul computer vittima;

- non cercare di ripristinare da soli i file cifrati;

- rivolgersi al servizio di supporto tecnico Doctor Web tramite il modulo disponibile all'indirizzo support.drweb.ru/new/free_unlocker/?keyno=&for_decode=1 (questo servizio viene fornito ai titolari di licenze Dr.Web);

- allegare al ticket un file .DOC cifrato dal trojan;

- aspettare la risposta di un analista dei virus. Per grande numero di richieste, l'attesa potrebbe durare qualche tempo.

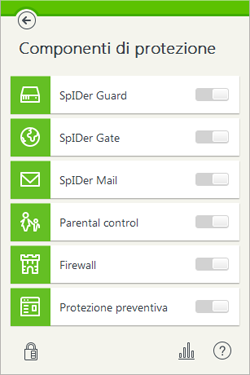

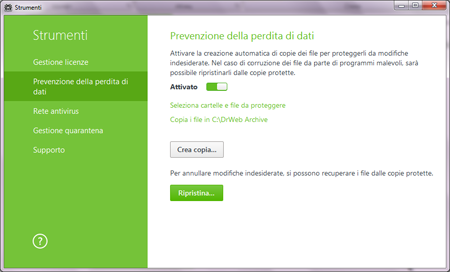

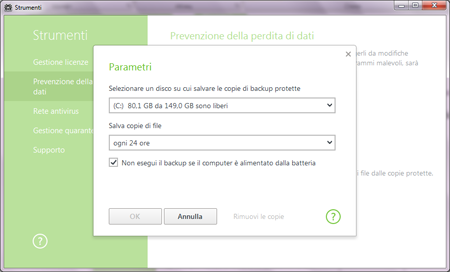

Gli utenti dei pc potrebbero proteggersi contro le azioni distruttive dei trojan-encoder eseguendo il backup dei dati, dividendo in modo razionale i permessi degli utenti del sistema operativo e naturalmente utilizzando un antivirus moderno che disponga dei mezzi efficaci per contrastare questo tipo di minaccia informatica. Di tali mezzi dispone la soluzione antivirus Dr.Web Security Space versione 10.0 che comprende appositi componenti di protezione preventiva dei dati contro le azioni del ransomware. Per tutelarsi contro la perdita di dati importanti, servitevi dei seguenti suggerimenti:

1. Assicurarsi che nelle impostazioni del programma antivirus è attivata la funzione "Protezione preventiva" che protegge il PC contro le minacce non ancora conosciute dal database dei virus Dr.Web.

2. Di seguito attivare la "Prevenzione della perdita di dati" nella sezione "Strumenti" e configurare i parametri dei backup protetti dei file importanti.

3. Eseguire il backup dei dati importati e configurare il backup automatico secondo il calendario, selezionando un intervallo adatto.

Botnet

Durante l'anno passato, gli analisti dei virus Doctor Web hanno seguito con attenzione alcune reti dannose create dai criminali informatici tramite determinati programmi malevoli. In particolare, l'attività mensile di una sottorete della botnet del virus Win32.Rmnet.12 cambiava gradualmente, alla fine dell'anno l'attività è aumentata notevolmente. Questo virus è costituito da diversi moduli; tramite le sue principali funzioni dannose il virus può incorporare contenuti estranei in pagine web visualizzate nel browser, reindirizzare l'utente sui siti specificati dai malintenzionati e mandare su nodi remoti i contenuti dei moduli compilati dall'utente del computer compromesso. Inoltre, il virus può rubare password dei client FTP popolari Ghisler, WS FTP, CuteFTP, FlashFXP, FileZilla e Bullet Proof FTP. Inoltre, il programma malevolo avvia sul computer infetto un server FTP locale. Un altro componente del virus Win32.Rmnet.12 è in grado di eseguire comandi impartiti dai centri di controllo remoti e di trasmettere sui siti dei malintenzionati le informazioni rubate dal computer infetto. Il virus può copiare sé stesso per infettare file eseguibili e supporti rimovibili e anche può diffondersi tramite scenari scritti in VBScript, incorporati in pagine web.

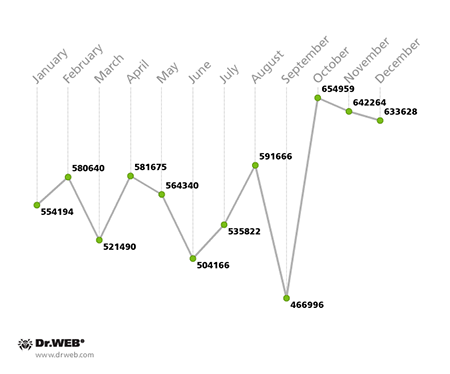

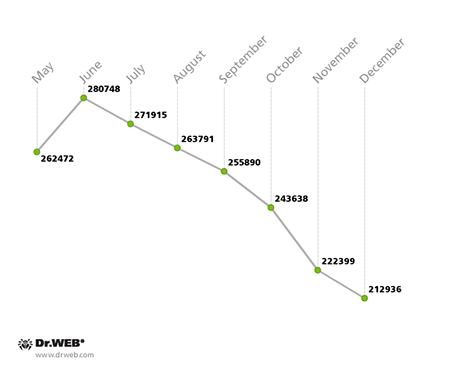

I grafici sotto consentono di seguire l'attività della botnet Win32.Rmnet.12:

Numero medio di nodi attivi nella botnet Win32.Rmnet.12 nel 2014

(1° sottorete)

Numero medio di nodi attivi nella botnet Win32.Rmnet.12 nel 2014

(2° sottorete)

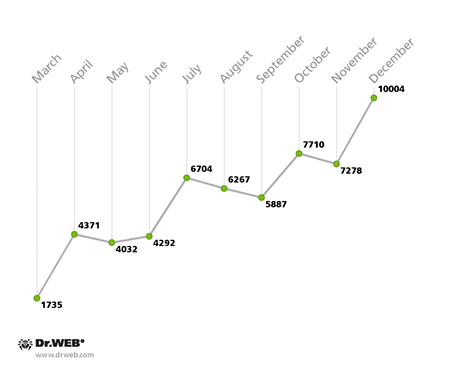

Un'altra botnet, che viene monitorata dagli specialisti Doctor Web da maggio 2014, è stata creata dai malintenzionati tramite il virus polimorfico Win32.Sector, conosciuto dal 2008. Il virus può diffondersi in modo autonomo (senza l'intervento degli utenti) ed infettare file. La sua funzione principale è di scaricare da una rete P2P diversi file eseguibili e di avviarli sul computer compromesso. Questo programma malevolo può incorporarsi in processi in esecuzione sul computer e ha la possibilità di terminare alcuni programmi antivirus e di ostacolare l'accesso ai siti dei loro sviluppatori. Gli analisti dei virus Doctor Web hanno calcolato l'attività media dei nodi della botnet — fino alla fine di giugno l'attività della botnet cresceva costantemente e quindi è cominciata a diminuire. Questa tendenza è visualizzata nel diagramma sottostante:

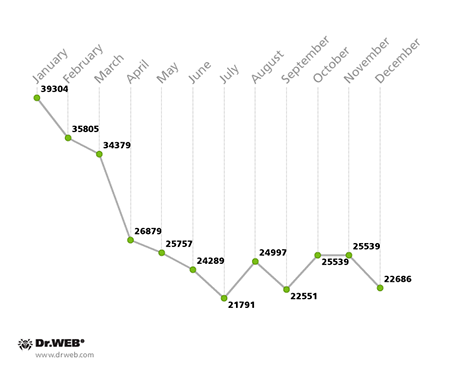

Numero medio di nodi attivi nella botnet Win32.Sector nel 2014

Il numero di nodi nella botnet BackDoor.Flashback.39 costituita da computer Apple Mac OS X diminuisce gradualmente. Se all'inizio dell'anno la botnet includeva circa 39.304 nodi attivi, a dicembre il numero medio è sceso a 22.686. Nell'anno passato la dimensione totale della botnet BackDoor.Flashback.39 è diminuita del 42%.

Numero medio di nodi attivi nella botnet BackDoor.Flashback.39 nel 2014

Minacce per Linux

Nel 2014 sono comparsi tanti nuovi programmi malevoli per i sistemi operativi della famiglia Linux. In particolare, gli scrittori dei virus cinesi sono stati molto attivi ed hanno creato parecchi nuovi trojan Linux studiati per l'esecuzione di attacchi DDoS.

Ad aprile e a maggio 2014 gli specialisti Doctor Web hanno analizzato il numero record di programmi malevoli per Linux, tra cui il Linux.DDoS.3 che esegue attacchi DDoS ai server attraverso i protocolli TCP/IP (TCP flood), UDP (UDP flood), nonché invia query ai server DNS per migliorare l'efficacia degli attacchi (DNS Amplification). Un'altra versione di questo programma, denominata Linux.DDoS.22, infetta le distro Linux per processori ARM; la versione Linux.DDoS.24 può infettare i server e le postazioni con i sistemi operativi Ubuntu e CentOS a 32 bit. La famiglia Linux.DnsAmp include diverse versioni: alcuni programmi malevoli di questa famiglia utilizzano due server di controllo alla volta e possono infettare le versioni Linux sia a 32 bit (Linux.DnsAmp.1, Linux.DnsAmp.3, Linux.DnsAmp.5), che a 64 bit (Linux.DnsAmp.2, Linux.DnsAmp.4) Questi programmi malevoli hanno ampie funzioni e possono eseguire vari tipi di attacchi DDoS su comando del server remoto.

I trojan Linux.DnsAmp.3 (per le distro a 32 bit) e Linux.DnsAmp.4 (per le distro a 64 bit) sono varianti della prima versione Linux.DnsAmp con un sistema di comandi molto semplificato. Inoltre, si deve menzionare il malware per le distro Linux compatibili con ARM, denominato Linux.Mrblack. Anche questo trojan è studiato per l'esecuzione di attacchi DDoS attraverso i protocolli TCP/IP e HTTP.

I programmi malevoli di un'altra famiglia, denominata Linux.BackDoor.Gates, combinano le funzioni di un classico backdoor con quelle di un trojan utilizzato per attacchi DDoS. Il malware viene utilizzato nelle distro Linux a 32 bit e sulla base di alcune sue caratteristiche si può ipotizzare che l'abbiano creato gli stessi autori che hanno creato i trojan delle famiglie Linux.DnsAmp e Linux.DDoS.

A novembre 2014 gli specialisti Doctor Web hanno analizzato un altro trojan DDoS, denominato Linux.BackDoor.Fgt.1. Quest'applicazione ha un peculiare algoritmo di proliferazione: ha un'apposita funzione tramite la quale esegue la scansione di 256 indirizzi IP remoti selezionati in modo casuale, il ciclo viene avviato su comando dei malintenzionati. Nel corso di generazione degli indirizzi IP, il Linux.BackDoor.Fgt.1 controlla se essi ci siano negli intervalli utilizzati per l'indirizzamento all'interno di reti locali per non prendere in considerazione tali indirizzi. Se la connessione è stata stabilita, il programma malevolo cerca di connettersi alla porta di un nodo remoto, utilizzata dal servizio Telnet, e aspetta una richiesta di login dalla macchina attaccata. Dopo aver inviato sul nodo remoto un login selezionato da una lista generata in anticipo, il trojan analizza le risposte che arrivano dal nodo. Se tra di esse c'è una richiesta di immissione di password, il trojan cerca di autenticarsi tramite l'attacco a dizionario. Se riuscito ad autenticarsi, il trojan manda sul nodo attaccato un comando di download di uno script. A sua volta, lo script scarica da Internet ed esegue nel sistema violato il file eseguibile stesso del trojan Linux.BackDoor.Fgt.1. È degno di nota che sul server dei malintenzionati è disponibile un numero discreto di file eseguibili del trojan Linux.BackDoor.Fgt.1 compilati per varie versioni e distro Linux, compresi sistemi embedded con l'architettura MIPS e server SPARC. Pertanto, il trojan può infettare non soltanto server e postazioni Linux con la connessione Internet, ma anche altri dispositivi, per esempio router..

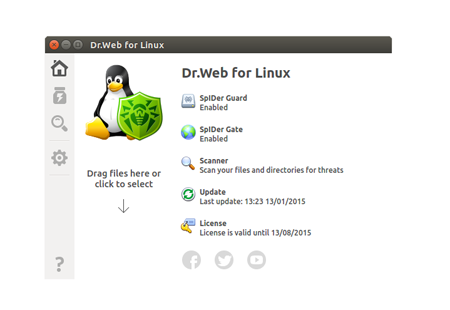

Così, durante l'anno ai database dei virus Dr.Web è stato aggiunto un numero notevole di nuove famiglie di trojan Linux, che può giustamente essere chiamato un numero record. Primo, i trojan studiati per attacchi DDoS massicci: Linux.DnsAmp, Linux.BackDoor.Gates, Linux.Mrblack (per l'architettura ARM), Linux.Myk, Linux.DDoS. Secondo, i nuovi trojan-backdoor, classificati nelle seguenti famiglie: Linux.BackDoor.CNGame, Linux.BackDoor.BossaBot, Linux.BackDoor.Fgt, Linux.BackDoor.WopBot, inoltre a questa categorie appartiene il backdoor Linux.Roopre utilizzato per l'infezione di server web. È stato scoperto un worm per Linux, classificato nella famiglia Linux.Themoon. Nel 2014 ai database dei virus Dr.Web sono stati aggiunti i record di un rootkit che infetta Linux — questo malware è stato denominato Linux.Azazel. Inoltre, i malintenzionati hanno creato diversi trojan Linux progettati per il mining di monete elettroniche, ovvero i trojan Linux.BtcMine e Linux.CpuMiner. Infine, nell'anno passato sono stati scoperti ed aggiunti ai database dei virus alcuni trojan Linux compositi, ad esempio il Linux.BackDoor.Fysbis (Sednit), il Linux.BackDoor.Turla e il Linux.BackDoor.Finfisher.

Numero di programmi malevoli per Linux analizzati dal laboratorio dei virus Doctor Web nel 2014

ЗLa notevole diffusione dei programmi malevoli che attaccano Linux è una delle tendenze più evidenti del 2014. L'obiettivo principale perseguito dai malintenzionati è di eseguire attacchi DDoS massicci attraverso dispositivi compromessi. Per far fronte a queste minacce informatiche, utilizzate l'Antivirus Dr.Web per Linux che è l'unico modo sicuro per proteggere il SO Linux dai programmi malevoli moderni.

Minacce per Mac OS X

Nell'anno passato gli scrittori dei virus attaccavano anche gli utenti del sistema operativo Mac OS X. A febbraio 2014 gli specialisti Doctor Web hanno scoperto il Trojan.CoinThief utilizzato per il mining della moneta elettronica Bitcoin sui computer Mac OS X all'insaputa degli utenti. I primi campioni di questo programma sono comparsi all'autunno 2013 quando il valore della moneta elettronica Bitcoin era in rapida crescita. Il trojan imita l'aspetto delle utility legittime per il mining, ad esempio di BitVanity, StealthBit, Bitcoin Ticker TTM, Litecoin Ticker.

Tramite un altro programma malevolo per Apple, denominato Mac.BackDoor.iWorm, i malintenzionati hanno creato una botnet che a settembre 2014 includeva 18.519 indirizzi IP unici di computer infetti. Questo programma consente ai malintenzionati di eseguire sul Mac infetto una vasta serie di comandi che possono essere suddivisi in due tipi: vari comandi a seconda dei dati binari forniti e script Lua. Le statistiche raccolte da Doctor Web in quel periodo mostrano che la maggior parte degli indirizzi IP di Mac infetti si trovava negli Stati Uniti (26,1%), il secondo posto apparteneva a Canada (7%) seguita dal Regno Unito (6,9%)..

Inoltre, nel 2014 sono stati scoperti nuovi backdoor per Mac OS X, in particolare i seguenti: Mac.BackDoor.WireLurker, Mac.BackDoor.XSLCmd, Mac.BackDoor.Ventir, BackDoor.LaoShu e BackDoor.DaVinci (quest'ultimo trojan è conosciuto dal 2013, però nel 2014 sono comparsi dei nuovi campioni). I database dei virus sono stati integrati con i trojan di pubblicità indesiderata per Mac OS X Trojan.Genieo, Trojan.Vsearch e Trojan.Conduit.

La seguente figura mostra il numero di programmi malevoli per Mac OS X analizzati dal laboratorio antivirus Doctor Web nel 2014:

Numero di programmi malevoli per Mac OS X analizzati dal laboratorio di virus Doctor Web nel 2014

L'Antivirus Dr.Web per Mac OS X 10.0 può far fronte a varie minacce che attaccano computer Apple. Questo prodotto antivirus include un nuovo componente — il monitoraggi HTTP SpIDer Gate utilizzato per la scansione del traffico dati HTTP e per il controllo dell'accesso a risorse Internet. Il componente SpIDer Gate in Dr.Web per Mac OS X controlla in tempo reale tutti i dati in trasmissione su tutte le porte, intercetta tutte le connessioni HTTP e protegge da siti di phishing e da altre risorse Internet pericolose. Grazie a questa protezione addizionale, l'utente non corre il rischio di scaricare sul computer delle applicazioni dannose. Inoltre, il componente SpIDer Gate consente di restringere l'accesso a Internet in base alle "black list" di siti sconsigliati.

Truffe nella rete

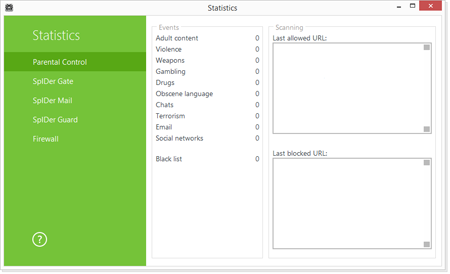

Durate il 2014, i truffatori hanno continuato ad inventare sempre nuovi modi per ingannare gli utenti di Internet. Per la lotta contro la frode in rete, sono progettati i componenti SpIDer Gate e Parental control di Dr.Web Security Space, di cui i database vengono integrati ogni settimana con 2000 — 6000 link di siti fraudolenti, inattendibili o sconsigliati.

Le persone che vogliono fare soldi senza lavorare spesso diventano preda dei malintenzionati. Nell'anno passato uno dei nuovi metodi di frode è stato quello di cosiddette "opzioni binarie". I truffatori pubblicizzano le relative risorse Internet maggiormente inviano email di spam in cui viene raccontato come un imprenditore o un blogger abbia intascato milioni entro pochi giorni utilizzando il nuovo metodo di guadagno.

Questi siti descrivono in dettaglio il "metodo unico di speculazione in borsa", chiamato "opzioni binarie". Sui siti viene affermato che non sono richieste alcune conoscenze speciali per poter guadagnare tramite le opzioni binarie. L'utente fa una scommessa sul trend di un titolo (valute, metalli preziosi, azioni ecc.) che potrà essere a ribasso o a rialzo. Vi sono solo due possibili risultati: previsione corretta o incorretta. Se l'utente ha indovinato correttamente, la sua scommessa è aumentata di un determinato per cento, se no, la scommessa viene annullata.

Per organizzare il processo di speculazione, i malintenzionati hanno creato appositi siti che sarebbero dotati dei programmi bot che accettano scommesse. Tuttavia in realtà questi siti non hanno nessuna connessione con le borse internazionali e l'utente "gioca" con un bot che funziona localmente sul server.

Se l'utente proverà a prelevare il denaro guadagnato dal sistema di gioco, di regola incorre in impreviste difficoltà che rendono impossibile questa operazione.

Un altro genere di frode si è molto diffuso nel periodo dei Giochi olimpici invernali di Sochi, anche se sia stato conosciuto in precedenza. Come abbiamo detto, nella maggior parte delle truffe, i malintenzionati mirano agli utenti che vogliono arricchirsi senza sforzo. Per questa "categoria" di utenti, i malintenzionati hanno creato appositi siti che offrono "informazioni attendibili e sicure" che riguardano certe gare sportive il cui esito sarebbe conosciuto in anticipo. Sui siti viene affermato che sia possibile guadagnare molto denaro entro poco tempo utilizzando queste informazioni per fare scommesse presso i bookmaker.

I malintenzionati offrono alla potenziale vittima di acquistare le informazioni sull'esito di una gara sportiva oppure di pagare un abbonamento alle simili informazioni fornite a cadenze regolari. Il costo di tale servizio di solito è attorno a centocinquanta dollari. Per rilassare la vigilanza dei potenziali acquirenti, sui siti vengono pubblicate le schermate che mostrano scommesse vincenti e recensioni entusiastiche di clienti — tutte falsificate, naturalmente.

In realtà, la vittima riceve una semplice previsione sull'esito di una partita, spesso redatta dai professionisti e già pubblicata in libero accesso. In altre parole, i truffatori danno le previsioni per un risultato sicuro, e una previsione non può essere una garanzia di vincita al 100%. Talvolta, i malintenzionati rassicurano che ridaranno i soldi se le informazioni saranno incorrette, però comunque i malintenzionati avranno profitti perché forniscono una previsione ad una parte degli utenti e una previsione di un esito opposto all'altra parte degli utenti. Comunque se una partita si conclude con un risultato diverso da quello previsto, sarà difficile riavere il denaro pagato per il servizio: invece del rimborso l'utente ottiene "un'altra previsione gratuita".

Anche gli appassionati dei giochi online spesso rimangono vittime dei truffatori. I giochi multiutenti sono "mondi" virtuali che hanno le proprie tradizioni, leggi e regole di comportamento e anche un modello di economia che permette di comprare e di vendere singoli oggetti di gioco o interi personaggi potenziati fino ad un determinato livello.

Quando un utente acquista un account su un server di gioco, esso vuole ottenere non soltanto un personaggio con il numero massimo di competenze e di punti di esperienza, ma anche attrezzi, armatura, animali (talvolta rari), abilità e professioni disponibili al personaggio, altri artefatti di gioco e capacità. Il rischio maggiore per l'acquirente di personaggi è che un account di gioco offerto in vendita dai malintenzionati può essere restituito ad essi se si rivolgono al supporto tecnico del server di gioco. Se l’amministratore del server scopre che un account è stato venduto, il che viola le regole, l’account viene bloccato.

L'acquirente corre anche il rischio di avere un account che prima è stato rubato da un altro utente del gioco. Inoltre, i malintenzionati inviano link di phishing tramite il sistema di messaggistica dall'account violato di un giocatore — ad esempio pubblicizzano false “promozioni dello sviluppatore del gioco” per partecipare alle quali si dovrebbe registrarsi su un sito di terzi utilizzando le credenziali dell’account sul server di gioco, oppure pubblicizzano programmi per il potenziamento delle capacità di un personaggio di gioco sotto i quali è nascosto un virus o un trojan.

Per tutelarsi da diversi metodi di frode in Internet, utilizzate il componente Parental control incluso nella suite Dr.Web Security Space 10.0. Il Parental control consente di restringere l'accesso ai siti web di determinate categorie. Esegue il filtraggio di contenuti non attendibili ed utilizzando un database di URL sconsigliati protegge dai siti fraudolenti e rischiosi, dai contenuti scioccanti e dai siti da cui viene distribuito il malware.

Attacchi ai dispositivi mobili

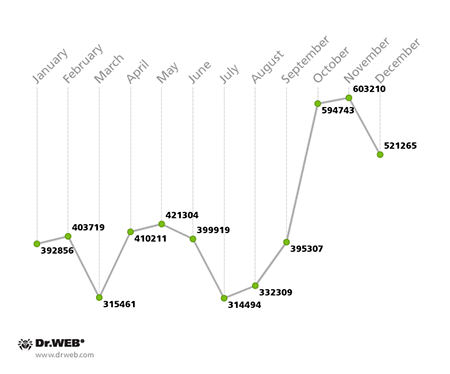

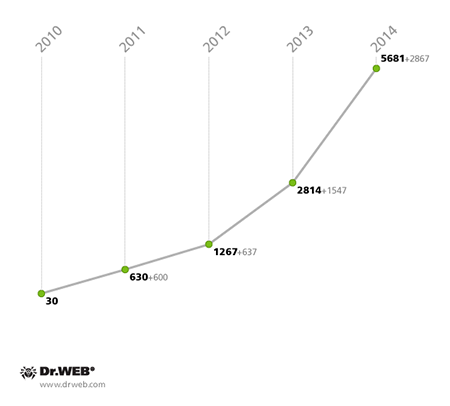

L'anno 2014 verrà ricordato anche per svariati attacchi contro gli utenti di dispositivi mobili. Come anche in precedenza, gli smartphone e i tablet gestiti dal SO Android rappresentano il bersaglio principale dei malintenzionati "mobile". Negli ultimi dodici mesi, il database dei virus Dr.Web è stato integrato con molti record di varie applicazioni Android malevole ed indesiderate, e alla fine dell'anno questo numero ha raggiunto 5.681 record, una crescita del 102% rispetto al volume alla fine dell'anno 2013.

Numero di record di applicazioni Android malevole ed indesiderate nel database dei virus Dr.Web dal 2010 al 2014

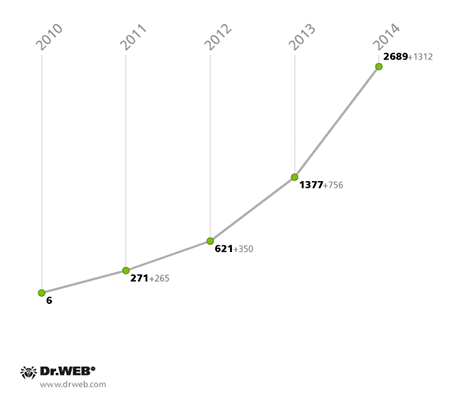

I malintenzionati che attaccano dispositivi Android vogliono ricavare quanto più profitti. Per arricchirsi, i criminali informatici generalmente utilizzano un metodo di frode "collaudato dal tempo": cioè con inganno inducono gli utenti a mandare sms a costo elevato o ad abbonarsi a servizi d'informazione a pagamento. Per realizzare queste truffe, i malintenzionati utilizzano i trojan appartenenti alla famiglia Android.SmsSend che è la famiglia più vecchia e più numerosa di tutti i programmi malevoli Android conosciuti. Alla fine dell'anno il database dei virus Dr.Web conteneva 2689 record di questo genere, mentre nel 2013 questa cifra era stata due volte in meno, cioè 1377 record.

Numero di record di trojan Android.SmsSend nel database dei virus Dr.Web

I classici trojan di invio di SMS non sono però l'unico modo utilizzato dai malintenzionati per guadagnare. Nel 2014 l'arsenale dei malintenzionati è stato provvisto di nuove applicazioni dannose, ma sempre progettate per guadagni illeciti tramite SMS a costo elevato. Ad esempio, è aumentato il numero di trojan della famiglia Android.SmsBot: questi trojan sono cacaci non soltanto di abbonare i telefoni degli utenti a servizi a pagamento, ma anche di eseguire azioni dannose sui dispositivi su comando dei malintenzionati. Inoltre, gli scrittori dei virus hanno creato un altro strumento "utile", ovvero i trojan della famiglia Android.Bodkel. Questi programmi malevoli inviano sms costosi all'insaputa dell'utente e se l'utente cerca di rimuoverli dal dispositivo, lo minacciano con la rimozione di tutte le informazioni, sebbene in realtà non abbiano tale funzionalità.

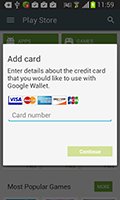

Oltre agli sms a costo elevato, i criminali informatici hanno anche altri fonti di redditi illeciti, in particolare, possono rubare informazioni confidenziali relative a finanze e quindi fare rimesse illegali tramite dispositivi mobili infettati dai trojan bancari. Dopo che un'applicazione malevola si è infiltrata su uno smartphone o su un tablet, può ricavare le credenziali di accesso ai sistemi di gestione di conti bancari e rubare in modo automatico tutti i soldi disponibili sul conto, se il proprietario del dispositivo compromesso utilizza un servizio di mobile banking. Nel 2014 è aumentato il numero di attacchi ai dispositivi mobili tramite i trojan bancari, e questi problemi di sicurezza informatica si sono verificati in molti paesi. Ad esempio nella Russia agivano i trojan bancari Android.BankBot.33.origin e Android.BankBot.34.origin che sono in grado di trasferire il denaro dal conto delle vittime sul conto dei malintenzionati. Per farlo, i trojan inviano da dispositivi compromessi query via sms ai servizi di mobile banking di alcune banche, cercando di ottenere le informazioni circa le carte e il saldo dei conti degli utenti. Ottenute queste informazioni, i trojan fanno una rimessa in favore dei criminali informatici e nascondono sul dispositivo tutte le notifiche inviate dal sistema di sicurezza di banche. In alcuni casi, i trojan di questo genere possono rubare anche varie informazioni confidenziali degli utenti, ad esempio numeri di telefono, password di caselle di email ecc.

|

|

|

Nel 2014 i criminali informatici hanno utilizzato molto intensamente i trojan bancari anche nella Corea del Sud. Molti dei trojan rilevabili sui dispositivi mobili in questo paese sono stati mandati in sms di spam. Negli mesi passati gli specialisti Doctor Web hanno registrato oltre 1760 casi di invio di sms indesiderati racchiudenti un link al download di un programma malevolo. In ciascun caso, potrebbero rimanere vittime dei criminali informatici da alcune centinaia a diverse decine di migliaia di persone.

Numero di casi di invio di spam con inclusi trojan agli utenti di Android sudcoreani nel 2014

Molti dei trojan bancari Android scoperti nel 2014 sono caratterizzati dalle funzioni dannose molto ampie e dalle soluzioni tecniche progredite. Ad esempio, alcuni trojan (in particolare, l'Android.Banker.28.origin) possono ricavare con inganno le informazioni circa i conti bancari degli utenti, imitando l'aspetto esteriore delle relative applicazioni bancarie al momento del loro avvio, o in un modo più radicale, rimuovendo queste applicazioni e sostituendole con delle copie falsificate. La maggior parte dei trojan distribuiti nella Corea del Sud è dotata di qualche tipo di protezione. Ad esempio, gli scrittori dei virus utilizzano vari programmi packer, metodi compositi di offuscamento del codice, nascondono i trojan dentro altri programmi malevoli e persino li dotano della possibilità di rimuovere applicazioni antivirus.

|

|

|

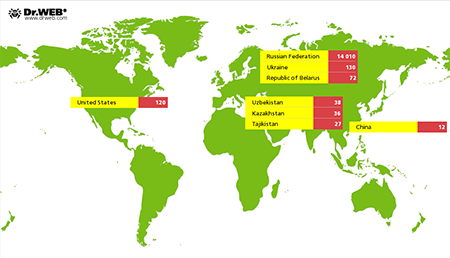

Dobbiamo evidenziare anche il trojan bancario multifunzione Android.Wormle.1.origin che è diventato un programma malevolo davvero internazionale. A novembre 2014 l'Android.Wormle.1.origin ha infettato oltre quindicimila dispositivi mobili Android in trenta paesi, tra cui Russia, Ucraina, Stati Uniti, Bielorussia, Uzbekistan, Kazakistan, Tagikistan e Cina. Su comando, il trojan può trasferire ai malintenzionati il denaro dai conti bancari delle vittime ed eseguire una serie di altre azioni nocive, ad esempio può inviare SMS, eliminare programmi e file sul dispositivo, rubare varie informazioni private ed anche può eseguire attacchi DDoS a siti web. Inoltre, l'Android.Wormle.1.origin è capace di mandare sms racchiudenti un link al download della copia di sé stesso.

Numero di utenti – vittime del trojan Android.Wormle.1.origin a novembre 2014

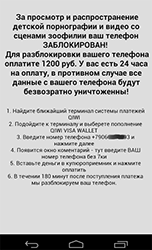

L'evento principale dell'anno passato è la comparsa di alcuni tipi di malware Android completamente nuovi, ma sempre pensati come strumento di guadagni illeciti. Il primo tipo racchiude i trojan-locker (di cui le versioni per desktop rimangano una seria minaccia per gli utenti). La comparsa delle versioni mobile è stata prevedibile: i malintenzionati sono interessati al grande mercato dei dispositivi mobili Android e alla facilità di creazione di tali programmi. I primi trojan-locker per dispositivi mobili sono stati scoperti a maggio 2014, e tra di essi c'era un esemplare molto pericoloso. Questo trojan, classificato da Doctor Web come Android.Locker.2.origin, blocca i dispositivi compromessi e in aggiunta cifra i file dell'utente, compresi documenti, brani musicali, archivi, video, immagini. L'Android.Locker.2.origin è il primo trojan-encoder per il SO Android conosciuto nella storia.

Per "fortuna", gli altri trojan-locker per Android, comparsi nel 2014, non sono così "cattivi" e soltanto bloccano lo schermo del dispositivo mobile, richiedendo il pagamento di un riscatto. Tuttavia, nella maggior parte dei casi, lo smartphone compromesso diventa non utilizzabile perché i trojan Android.Locker impediscono la chiusura della propria finestra e non lasciano che l'utente avvii altri programmi o apra le impostazioni di sistema.

Alcuni di questi trojan hanno le funzioni ancora più pericolose. Ad esempio il trojan Android.Locker.38.origin, scoperto a settembre, oltre al blocco dello smartphone e alla visualizzazione di una richiesta di riscatto, può impostare una password per l'accesso al dispositivo dalla modalità standby e in questo modo rende ancora più difficile la rimozione del malware dal sistema.

In meno di otto mesi dalla comparsa dei primi esemplari degli Android.Locker, il loro numero è aumentato notevolmente. Alla fine del 2014, il database dei virus Dr.Web conteneva 137 record attraverso cui l'antivirus può rilevare un numero ancora più grande di programmi malevoli simili.

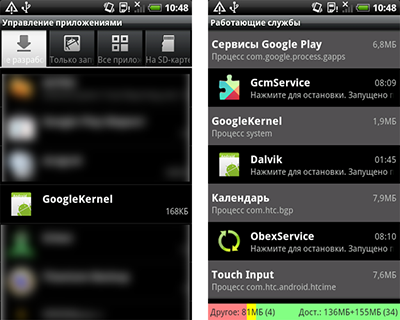

Un altro tipo di malware comparso nel 2014 racchiude i trojan di mining, anche questi programmi sono pensati per l'arricchimento dei malintenzionati a scapito degli utenti di Android. Ad esempio a marzo sono stati scoperti i trojan Android.CoinMine.1.origin e Android.CoinMine.2.origin che i malintenzionati distribuivano dentro alcune applicazioni popolari manipolate. Questi programmi malevoli si attivano solo se l'utente non esegue alcune azioni sullo smartphone per un lungo tempo. Siccome i trojan consumano intensamente le risorse di hardware dei dispositivi infetti, questo potrebbe avere un impatto negativo sull'operatività dei dispositivi e, nel peggiore dei casi, potrebbe metterli fuori servizio.

|

|

|

Più tardi i malintenzionati hanno migliorato questi trojan e hanno rilasciato le versioni aggiornate. A differenza delle prime versioni, questi trojan non consumano per l'intero le risorse informatiche dei dispositivi infetti. Comunque, i dispositivi degli utenti vengono sfruttati in favore dei malintenzionati.

Generalmente, nel 2014 i malintenzionati continuavano a ricavare profitti illeciti a scapito degli utenti di dispositivi mobili SO Android e questa tendenza si è rafforzata. Pertanto, si consiglia agli utenti di dispositivi mobili Android di essere molto attenti quando installano applicazioni e di rinunciare all'utilizzo di un programma quando c'è il minimo dubbio nei riguardi. A tutti gli utenti senza eccezione si consiglia di installare un programma antivirus e agli utenti di sistemi di home-banking – di controllare regolarmente la cronologia di operazioni fatte con carte di pagamento e con conti.

Nel 2014 gli utenti di dispositivi Android dovevano di nuovo affrontare il problema del furto di dati riservati – un'altra attività illegale proficua per i criminali informatici. Gli scrittori dei virus hanno creato parecchi trojan-spyware, e gli attacchi eseguiti tramite questo malware sono stati registrati in tutto il mondo. Ad esempio, il trojan Android.Spy.67.origin, scoperto a gennaio, si è diffuso nella Cina. Può raccogliere e mandare sul server dei malintenzionati diverse informazioni confidenziali: cronologia di sms, registro delle chiamate, coordinate GPS. Inoltre, il trojan può accendere la videocamera e il microfono del dispositivo mobile ed esegue lo stock indice di foto disponibili, creando appositi file. Inoltre se sul dispositivo è disponibile l'accesso di root, il trojan ostacola il funzionamento di alcuni antivirus popolari nella Cina, rimuovendone i database dei virus. Un'altra sua funzione permette al trojan di installare un programma malevolo, nascosto dentro di esso, che può installare ulteriori codici dannosi. A primavera sui forum di hacker sono comparse le offerte di vendita del trojan Android.Dendroid.1.origin che può essere incorporato in qualsiasi applicazione innocua e consente ai truffatori dal tutto il mondo di eseguire sui dispositivi Android compromessi una serie di azioni illegali. In particolare, l'Android.Dendroid.1.origin può intercettare chiamate ed sms, ricavare le informazioni sulla posizione corrente dell'utente, sui record della rubrica, sulla cronologia del browser web, può attivare la videocamera incorporata e il microfono, inviare sms ecc. Inoltre, nel 2014 sono stati scoperti alcuni trojan Android molto peculiari che sono in grado di rubare le informazioni riservate degli utenti e di eseguire azioni nocive sui dispositivi su comando dei malintenzionati. In particolare, a marzo gli scrittori dei virus sudcoreani hanno creato il malware Android.Backdoor.53.origin, avendolo basato su un programma legittimo per la gestione remota dei dispositivi mobili. Una volta avviato sullo smartphone, questo trojan nasconde la propria presenza nel sistema, rimuovendo l'icona dalla schermata principale, dopodiché si connette al server dei suoi creatori e apre per loro pieno accesso al dispositivo infettato. Un altro backdoor non meno interessante, denominato Android.Backdoor.96.origin, è stato scoperto ad agosto. Questo trojan può rubare diverse informazioni confidenziali, ad esempio messaggi sms, cronologia di chiamate e di pagine web visitate, le coordinate GPS, contatti dalla rubrica ecc. Inoltre, l'Android.Backdoor.96.origin può visualizzare diversi messaggi sullo schermo, eseguire query USSD, attivare il microfono incorporato nel dispositivo, registrare le chiamate in file audio, e in seguito carica tutte le informazioni ottenute sul server in possesso dei malintenzionati.

Uno dei trojan più degni di nota, tra quelli comparsi nel 2014, è il malware Android.SpyHK.1.origin studiato per gli attacchi ai dispositivi mobili degli abitanti di Hong Kong. Dopo l'avvio, il trojan trasmette sul server di controllo le informazioni generali del dispositivo mobile compromesso e quindi attende la ricezione di ulteriori comandi dai suoi creatori. In particolare, l'Android.SpyHK.1.origin può intercettare le conversazioni al telefono ed sms, individuare la posizione attuale del dispositivo mobile infetto, caricare i file conservati sulla scheda di memoria su un server remoto, attivare una registrazione vocale, ottenere la cronologia di pagine web visitate e i contatti dalla rubrica ecc.

Gli svariati programmi-spia per Android, scoperti nel 2014, ancora una volta confermano che i dispositivi mobili Android sono un'ottima fonte delle informazioni preziose per i malintenzionati. Di conseguenza, gli utenti dovrebbero prendere sul serio i potenziali rischi di furto di informazioni segrete ed evitare di pensare che alcune informazioni private non interessino i malintenzionati: anche se voi le consideriate semplici, i truffatori potranno utilizzarle al meglio.

Nel 2014 sono stati rilevati parecchi casi quando programmi malevoli erano preinstallati su dispositivi mobili o incorporati in immagini del sistema operativo, distribuite dai malintenzionati. In particolare, il primo bootkit per Android, denominato Android.Oldboot.1, è stato scoperto a gennaio. Si trova nella sezione nascosta del file system, e quando lo smartphone compromesso viene acceso, il trojan si avvia ancora prima della partenza del sistema operativo. Ha infettato un grande numero di dispositivi. Dopo l'attivazione, l'Android.Oldboot.1 estrae dal suo corpo diversi componenti e li salva nelle cartelle di sistema, installandoli in questo modo come applicazioni normali. In seguito, questi oggetti malevoli si connettono a un server remoto e sulla base dei comandi ricevuti eseguono azioni indesiderate, maggiormente il download, l'installazione e la rimozione di vari programmi.

A febbraio gli analisti dei virus Doctor Web hanno rilevato due trojan di invio di SMS incorporati nel sistema operativo Android preinstallato su alcuni dispositivi cinesi a buon mercato. I trojan Android.SmsSend.1081.origin e Android.SmsSend.1067.origin hanno l'obiettivo di mandare sms dal telefono compromesso all'insaputa dell'utente per pagare l'abbonamento ad un servizio di musica cinese. A novembre su una serie di dispositivi Android economici è stato scopeto un altro trojan preinstallato, denominato Android.Becu.1.origin. Questo malware ha un'architettura a moduli e può essere utilizzato dagli hacker per installare programmi indesiderati sui dispositivi compromessi.

A dicembre sono stati scoperti ulteriori trojan preinstallati. Ad esempio il programma Android.Backdoor.126.origin consente ai criminali informatici di realizzare varie truffe: il trojan inserisce tra gli sms dell'utente gli sms formati in apposito modo di cui i contenuti sono stati impostati dai truffatori. Un altro trojan, denominato Android.Backdoor.130.origin, all'insaputa dell'utente può inviare sms, effettuare chiamate, visualizzare annunci, scaricare, installare e lanciare applicazioni e trasmettere sul server di controllo varie informazioni confidenziali, compresa la cronologia di chiamate, messaggi sms e i dati sulla posizione attuale del dispositivo mobile, nonché può eseguire altre azioni indesiderate.

In generale, in caso di Android adesso non basta osservare soltanto le regole di sicurezza elementari, ma è necessario agire con maggiore cautela: bisogna scaricare applicazioni esclusivamente da sorgenti affidabili ed essere attenti quando si sceglie un dispositivo. Bisogna accertarsi dell'affidabilità del produttore di un dispositivo mobile con il SO Android preinstallato e anche di quella del fornitore che lo vende. Si dovrebbe evitare di utilizzare i build del sistema operativo Android che suscitano sospetto e di scaricare file firmware da sorgenti non affidabili.

Per tutelarsi, si può utilizzare l'Antivirus Dr.Web per Android che ha tutte le funzioni necessarie per la protezione di smartphone e tablet moderni.

Oltre ai dispositivi Android, gli hacker hanno attaccato anche i dispositivi mobili gestiti dal sistema operativo iOS. Va notato che la maggior parte dei programmi malevoli rilevati può infettare soltanto i dispositivi Apple con jailbreak, però tra di essi c'è anche un trojan che è capace di infettare i dispositivi iOS normali. È il trojan IPhoneOS.Spad.1, scoperto a marzo e rivolto contro gli utenti cinesi. Modifica parametri di alcuni sistemi di pubblicità incorporati in diverse applicazioni per iOS. Come risultato, il pagamento per gli annunci visualizzati da questi sistemi viene trasferito ai malintenzionati e non agli autori delle applicazioni. Ad aprile è stato scoperto il trojan IPhoneOS.PWS.Stealer.1 che ruba le credenziali dell'account Apple ID dell'utente. Un altro trojan, denominato IPhoneOS.PWS.Stealer.2, scoperto a maggio, anche può rubare le credenziali di accesso ad Apple ID e inoltre può comprare in automatico diverse applicazioni in App Store a nome dell'utente ma senza la sua conoscenza o il consenso e può scaricare e installare le applicazioni comprate. A settembre, è stato scoperto il trojan IPhoneOS.Xsser.1 che rappresenta un serio rischio per gli utenti di iOS. Su comando dei malintenzionati, il trojan può ricavare informazioni confidenziali, ad esempio i contenuti della rubrica, foto, password, messaggi sms, cronologia di chiamate e le informazioni circa la posizione attuale del dispositivo. A dicembre, i proprietari dei dispositivi iOS con jailbreak dovevano ancora una volta affrontare il rischio del furto di dati personali, questa da parte del pericoloso trojan IPhoneOS.Cloudatlas.1 progettato per la raccolta di una vasta gamma di informazioni segrete degli utenti. Un altro trojan, denominato IPhoneOS.BackDoor.WireLurker, è stato il pericolo principale per gli utenti di iOS nel 2014. Questo malware può installarsi sia sui dispositivi Apple con jailbreak che su quelli normali. Gli autori del trojan hanno raggiunto questo scopo grazie ad un'applicazione malevola per desktop, chiamata Mac.BackDoor.WireLurker.1, che i malintenzionati distribuiscono nelle versioni piratate di programmi legittimi. Il Mac.BackDoor.WireLurker.1 infetta computer Mac OS X, aspetta la connessione di dispositivi mobili attraverso USB ed installa sul dispositivo il trojan IPhoneOS.BackDoor.WireLurker , utilizzando un apposito certificato digitale "corporativo". Una volta penetrato sul dispositivo mobile iOS, il trojan IPhoneOS.BackDoor.WireLurker ruba le informazioni confidenziali degli utenti, in particolare, contatti dalla rubrica, messaggi sms e trasmette i dati sul server dei criminali informatici.

Nel 2014 gli attacchi ad iOS hanno mostrato che gli utenti di questo sistema operativo corrono un reale rischio di minacce informatiche e che gli intraprendenti truffatori non si lasceranno sfuggire l'opportunità di trarre profitti sfruttando questi dispositivi. Pertanto, gli utenti di dispositivi mobili Apple dovrebbero essere vigili nei riguardi delle applicazioni che installano (anche nei riguardi delle applicazioni per computer desktop), dovrebbero evitare di visitare siti web non attendibili e di utilizzare link inclusi negli sms che suscitano sospetto.

Probabili tendenze e prospettive

Basandosi sull'analisi della situazione nel 2014, possiamo ipotizzare che le tendenze odierne nel settore della sicurezza informatica continuino. In primo luogo, questo riguarda i trojan-encoder: ce ne saranno nuove versioni con funzioni e tecnologie più progredite.

Una delle prospettive più probabili nel nuovo anno è la possibile comparsa di nuovi programmi malevoli per i sistemi operativi alternativi: Linux e Mac OS X. Inoltre, compariranno per forza nuovi trojan bancari e programmi malevoli avanzati studiati per il furto di dati riservati dai sistemi di home-banking; una parte di tale malware interagisce non il malware operante su dispositivi mobili.

Con il continuo sviluppo e l'ampia diffusione di vari dispositivi mobili (tablet, smartphone, navigatori GPS), i criminali informatici saranno sempre più interessati alle piattaforme mobile. Così nel nuovo anno, si può aspettare la comparsa di nuovi trojan bancari per Google Android. Verranno utilizzati anche i trojan di invio di sms a pagamento, compariranno nuovi trojan-locker ed encoder per Android. Pensiamo che non diminuirà il rischio del furto di informazioni confidenziali conservate su dispositivi mobili.

Nel nuovo anno 2015 anche gli utenti di dispositivi mobili iOS dovrebbero essere cauti. L'anno scorso ha mostrato chiaramente che l'interesse degli hacker a questa piattaforma era in costante crescita e pensiamo che anche nell'anno nuovo i dispositivi mobili iOS saranno a rischio di attacchi di nuovi programmi malevoli.

Scopri di più con Dr.Web

Statistiche di virus Biblioteca delle descrizioni Tutti i resoconti sui virus Laboratorio live