Un nuovo backdoor mette a rischio computer Windows

Minacce attuali di virus | Notizie "calde" | Tutte le notizie | Sui virus

8 aprile 2015

Il programma malevolo, denominato il VBS.BackDoor.DuCk.1, è scritto nel linguaggio Visual Basic Script ed è realizzato come un file di collegamento con l'estensione .lnk, nei contenuti del quale è registrato il relativo script VBS. Dopo l'apertura del collegamento, lo script VBS viene estratto e salvato come un file separato e quindi viene eseguito.

Il trojan VBS.BackDoor.DuCk.1 utilizza un modo assai particolare per individuare l'indirizzo del suo server di controllo. Nell'inizio dello script VBS sono previsti tre link: due conducono su pagine di YouTube e un'altra — su una pagina di Dropbox.

Il trojan manda una richiesta GET su queste risorse e nella risposta arrivata esegue una ricerca con utilizzo di un'espressione regolare impostata dagli autori del virus: our (.*)th psy anniversary. Il valore ottenuto come risultato della ricerca viene diviso per 31.337 — il risultato di questa operazione aritmetica è un numero che dopo essere stato trasformato nella forma esadecimale corrisponde al valore dell'indirizzo IP del server di controllo. Per verificare la correttezza, il trojan manda sull'indirizzo ottenuto una richiesta GET e cerca nella risposta la stringa “OKOKOK”.

Il VBS.BackDoor.DuCk.1 possiede un modo per controllare la presenza sul computer attaccato di un ambiente virtuale e dei processi attivi di varie applicazioni per il monitoraggio del sistema operativo. Inoltre, il backdoor può rilevare sul computer infetto diversi programmi antivirus (se il trojan ne trova uno, non esegue uno dei suoi script).

Nella directory dell'utente corrente di Windows il VBS.BackDoor.DuCk.1 crea una cartella che utilizza come quella di lavoro. Per mascherarsi, il trojan salva nella cartella per i file temporanei un documento con il nome vtoroy_doc.doc e lo mostra all'utente:

Si può supporre che inizialmente i malfattori abbiano pianificato di utilizzare come “esca” una presentazione PowerPoint poiché nel codice del trojan è realizzato l'algoritmo di terminazione del processo di tale applicazione (se il relativo flag è spuntato), però per qualche motivo loro abbiano cambiato idea.

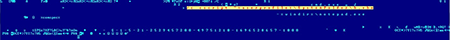

Per catturare schermate, il backdoor utilizza una propria libreria e salva le schermate nella cartella temporanea come file con l'estensione .tmp. Tramite un apposito file REG il trojan disattiva le estensioni di Microsoft Internet Explorer, e se il programma malevolo è eseguito nel sistema operativo Windows Vista, allora tramite un altro file REG il VBS.BackDoor.DuCk.1 disattiva nel browser standard la modalità protected. Inoltre, il VBS.BackDoor.DuCk.1 provvede alla sua esecuzione automatica, collocando un collegamento nella cartella corrispondente:

Per ottenere comandi dal server di controllo, il trojan manda richieste sul server a intervalli di un minuto. Il VBS.BackDoor.DuCk.1 può scaricare un'altra app malevola sul computer infetto o caricare le schermate del computer sul server remoto tramite una richiesta. Tutti gli altri comandi il VBS.BackDoor.DuCk.1 li passa all'interprete dei comandi CMD o a PowerShell. Inoltre, il backdoor può eseguire sul computer infetto uno script Python e quindi trasmettere i risultati del suo funzionamento, in forma cifrata, sul server posseduto dai malintenzionati.

La firma antivirale VBS.BackDoor.DuCk.1 è stata aggiunta al database dei virus Dr.Web perciò questo programma malevolo non rappresenta pericolo per gli utenti dei prodotti antivirus Doctor Web.