Cryptolocker Linux.Encoder.1 ha infettato circa 2000 siti

Minacce attuali di virus | Notizie "calde" | Tutte le notizie | Sui virus

12 novembre 2015

Il bersaglio principale dei malintenzionati che propagano il cryptolocker Linux.Encoder.1 sono siti web locati sui server con il SO Linux che funzionano con utilizzo di vari sistemi di gestione dei contenuti (Content Management Systems, CMS) — in particolare WordPress e anche il popolare complesso di software per l'organizzazione di negozi elettronici Magento CMS. Per gli attacchi viene impiegata una vulnerabilità ancora non identificata.

Dopo aver ottenuto l'accesso non autorizzato a un sito, gli hacker ci mettono il file error.php (in Magento CMS lo mettono nella cartella operativa per la conservazione di template di aspetto esteriore — /skin/). Questo file svolge il ruolo di uno script di shell e consente ai malintenzionati di eseguire ulteriori azioni non autorizzate — in particolare gli intrusi possono impartirgli vari comandi. Con utilizzo di questo script di shell loro mettono sul server nella medesima cartella un altro file con il nome 404.php che è un programma-dropper che propaga il cryptolocker Linux.Encoder.1. Dopo aversi attivato su comando dei malintenzionati (a tale scopo basta invocare il file PHP digitando il relativo indirizzo nella barra degli indirizzi del browser), il dropper presumibilmente identifica l'architettura del sistema operativo del server (una versione di Linux a 32 o a 64 bit), estrae dal proprio corpo il rispettivo campione del cryptolocker e lo esegue, dopodiché si rimuove.

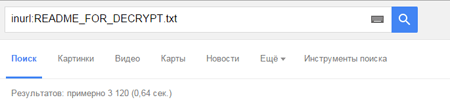

Siccome il cryptolocker Linux.Encoder.1 si avvia con i privilegi dell'utente incorporato www-data (cioè da un'applicazione operativa a nome del web server Apache), questi privilegi bastano per criptare file nelle cartelle per cui questo utente incorporato ha i permessi di scrittura — in altre parole nelle cartelle in cui sono conservati i file e i componenti del pacchetto software di gestione dei contenuti. Se per qualche motivo il cryptolocker avrà i privilegi più alti, non si limiterà alla criptazione di sola cartella del web server. In seguito il trojan salva sul disco del server un file con il nome README_FOR_DECRYPT.txt che contiene le istruzioni per la decriptazione dei file e le pretese dei malfattori. A giudicare dalle informazioni che si possono ottenere tramite una relativa richiesta nel motore di ricerca Google, per il 12 novembre 2015 su Internet ci sono circa 2000 siti web presumibilmente colpiti dal cryptolocker Linux.Encoder.1.

Analizzando questo schema di attacco si giunge alla conclusione che, primo, contrariamente alla credenza popolare ai malintenzionati non occorre ottenere i permessi di root per compromettere web server Linux e per cifrare file, e secondo, il trojan rappresenta un serio rischio ai proprietari di risorse Internet soprattutto tenendo presente che molti popolari sistemi CMS finora hanno vulnerabilità non coperte e alcuni amministratori dei siti non aggiornano tempestivamente i software operativi sul server o utilizzano versioni superate dei sistemi di gestione dei contenuti.

Siccome i creatori del Linux.Encoder.1 hanno commesso nel codice del software una serie di errori significativi, i dati colpiti da questo cryptolocker sono decifrabili. Se i vostri file sono stati resi non disponibili in seguito alla penetrazione sul sito del Linux.Encoder.1, eseguite le seguenti azioni:

- fate una relativa denuncia alla polizia;

- in nessun caso provate a modificare in qualche modo i contenuti delle cartelle con i file criptati;

- non eliminate alcun file sul server;

- non provate a ripristinare i file cifrati in modo autonomo;

- rivolgetevi al servizio di supporto tecnico Doctor Web (questo servizio è gratis per gli utenti delle licenze commerciali Dr.Web);

- allegate al ticket qualsiasi file criptato dal trojan;

- attendete una risposta di un tecnico del supporto; siccome abbiamo una grande quantità di richieste, l'attesa potrebbe richiedere un certo tempo.

Vi ricordiamo che i servizi di decriptazione file vengono forniti gratis soltanto ai titolari delle licenze commerciali dei prodotti antivirus Dr.Web. L'azienda Doctor Web non garantisce una completa decriptazione di tutti i file colpiti dall'attività del cryptolocker, però i nostri specialisti faranno ogni sforzo per salvare le informazioni criptate.

Sebbene il Linux.Encoder.1 a causa delle sue caratteristiche di architettura non sia capace di danneggiare irreversibilmente o annientare tutte le informazioni ospitate sul server, c'è la probabilità che i malintenzionati col tempo modifichino gli algoritmi di crittografia impiegati eliminando tutti i "punti deboli". Dunque persiste il serio rischio di perdita di file importanti anche in caso degli utenti di un SO relativamente sicuro quale Linux e in primo luogo in caso degli amministratori dei siti web che funzionano sotto la gestione dei popolari sistemi di gestione dei contenuti. Vi ricordiamo che la firma antivirale di Linux.Encoder.1 è aggiunta ai database di Antivirus Dr.Web per Linux. Gli specialisti Doctor Web seguiranno ulteriormente gli sviluppi della situazione.