Il trojan banker Android.ZBot utilizza i "web inject" per rubare dati confidenziali

Minacce attuali di virus | Notizie "calde" | Sulle minacce mobile | Tutte le notizie | Sui virus

15 dicembre 2015

La prima variante del trojan-banker Android.ZBot, denominata l'Android.ZBot.1.origin secondo la classificazione Dr.Web, è stata scoperta a febbraio scorso. A partire da quel punto gli analisti dei virus Doctor Web seguivano da vicino l'attività di quest'applicazione malevola.

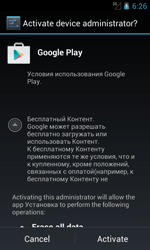

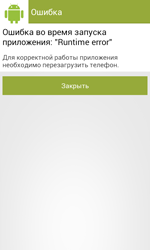

Come molti altri trojan Android, l'Android.ZBot.1.origin si diffonde mascherato da un programma innocuo (in questo caso – l'applicazione Google Play) che si scarica sui dispositivi mobili quando si visitano siti fraudolenti o violati, o viene scaricato da un altro software dannoso. Dopo che la vittima ha installato e avviato il banker, quest'ultimo chiede l'accesso alle funzioni dell'amministratore dello smartphone o del tablet infetto e in caso di successo visualizza sullo schermo un messaggio di errore offrendo di riavviare il dispositivo.

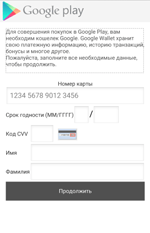

Se l'utente si rifiuta di fornire al trojan i permessi richiesti, l'Android.ZBot.1.origin subito cerca di rubargli le informazioni dettagliate della sua carta di pagamento, cioè il numero carta e la data di scadenza, il codice di sicurezza CVV composto da tre caratteri, nonché il nome del titolare. A tale scopo il banker mostra alla vittima una falsa finestra che imita un modulo di immissione originale della vera applicazione Google Play. È interessante notare che il trojan visualizza una simile finestra anche dopo l'ottenimento delle funzioni dell'amministratore richieste, però tra un certo tempo dopo il momento dell'installazione.

Quindi l'Android.ZBot.1.origin rimuove la sua icona dalla schermata delle applicazioni nascondendosi all'utente ed inizia a controllare gli eventi di sistema relativi al caricamento del sistema operativo. Così il trojan provvede al proprio avvio automatico ad ogni accensione del dispositivo infetto. Non appena il programma malevolo ha ottenuto il controllo, si connette con un nodo remoto, ci registra lo smartphone o il tablet infetto e attende ulteriori istruzioni dei malintenzionati. A seconda del comando ottenuto dal server, il banker può eseguire le seguenti azioni:

- manda un messaggio SMS con un testo predefinito a un numero indicato;

- effettua una chiamata;

- manda SMS a tutti i numeri telefonici dalla rubrica;

- intercetta gli SMS in arrivo;

- ottiene le coordinate GPS attuali;

- visualizza una finestra di dialogo appositamente formata sopra l'applicazione impostata.

Per esempio, subito dopo che il nuovo dispositivo compromesso è stato registrato sul server di gestione, il trojan ottiene il comando per controllare lo stato del saldo bancario dell'utente. Se il programma malevolo scopre un saldo positivo, trasferisce automaticamente l'importo impostato dai malintenzionati su un conto da loro controllato. Dunque, l'Android.ZBot.1.origin può avere l'accesso al controllo dei conti bancari dei proprietari dei dispositivi mobili Android e alla loro insaputa rubare il loro denaro utilizzando i comandi SMS speciali di un servizio di mobile banking. La vittima non sospetterà nulla perché il programma malevolo intercetta i messaggi mandati dalle banche che contengono i codici di verifica delle transazioni.

È interessante notare che una parte delle funzioni malevole di Android.ZBot.1.origin (per esempio l'invio di messaggi SMS) è stata implementata dagli autori nella forma di una libreria Linux separata con il nome libandroid-v7-support.so memorizzata all'interno del pacchetto software del trojan. Questo assicura al banker una protezione dal rilevamento da parte degli antivirus e consente ad esso di trovarsi più a lungo sui dispositivi infetti senza essere rilevato.

Specifichiamo che una delle principali caratteristiche di Android.ZBot.1.origin consiste nella sua capacità di rubare i login e le password di accesso ai servizi di mobile banking, per cui il trojan su comando del server di controllo genera i falsi moduli di immissione che sembrano di appartenere a uno o altro programma specifico. Questo attacco è del tipo classico di phishing, ma ha un meccanismo curioso. All'inizio il trojan ottiene dai malintenzionati un comando contenente il nome dell'applicazione target, dopodiché inizia a controllare con una determinata periodicità se quest'applicazione è stata avviata dall'utente. Attualmente il trojan controlla l'esecuzione delle seguenti applicazioni:

- ru.sberbank.ivom

- ru.sberbank_sbbol

- ru.raiffeisennews

- ru.vtb24.mobilebanking.android

- PSB.Droid

- com.idamob.tinkoff.android

- ru.simpls.brs2.mobbank

- ru.kykyryza

- com.smpbank.android

- ru.ftc.faktura.sovkombank

- hu.eqlsoft.otpdirektru

- ru.ftc.faktura.sovkombank

- uk.co.danwms.fcprem

- ru.sberbankmobile

- ru.alfabank.mobile.android

- ru.alfabank.oavdo.amc

- com.openbank

- ru.ucb.android

- com.idamobile.android.hcb

- com.idamobile.android.ubrr

- com.NGSE.Ubrir

- com.citibank.mobile.ru

- com.ubrir

- ru.rshb.mbank

- com.bssys.android.SCB

- ru.bpc.mobilebank.android

- ua.privatbank.ap24.old

- ru.bspb

- com.svyaznoybank.ui

- ru.avangard

- ru.minbank.android

- ru.letobank.Prometheus

- rusfinance.mb.client.android

- com.artofweb.mkb

- com.compassplus.InternetBankingJava.wscb

- ru.stepup.MDMmobileBank

- ru.abr

- com.intervale.mobilebank.rosbank

- ru.pkb

- ru.stepup.vbank

- ru.vbrr

- com.idamobile.android.Trust

- org.bms.khmb

- ru.tcb.dbo.android

- ru.beeline.card

- ru.rocketbank.r2d2

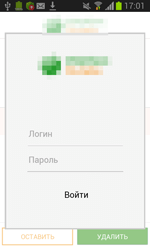

Non appena il programma ricercato ha iniziato il funzionamento, il banker tramite la funzione WebView genera un apposito modulo web per cui scarica i contenuti da un nodo remoto.

In particolare i criminali informatici possono impostare le dimensioni della finestra da visualizzare, il suo aspetto esteriore, compresa l'intestazione e l'ulteriore testo, il numero di campi di immissione di dati, immagini relative ecc. Il modulo visualizzato sullo schermo viene "associato" all'applicazione sotto attacco: se la potenziale vittima di phishing tenterà di sbarazzarsi del messaggio mostrato e di ritornare alla finestra del programma originale tramite il pulsante "Indietro" del dispositivo, l'Android.ZBot.1.origin reindirizzerà l'utente sulla schermata principale del sistema operativo chiudendo l'applicazione. Come risultato, il proprietario del dispositivo mobile infetto può avere l'impressione che la finestra precedentemente vista appartenga al relativo programma e che sia necessario immettere le informazioni richieste. Non appena ricavati il login e la password della vittima, il trojan carica questi dati sul nodo remoto, dopodiché i malintenzionati ottengono completo controllo sugli account di mobile banking degli utenti e possono gestire i loro conti bancari.

È interessante notare che gli autori classificano tali funzioni malevole come i web inject, però in realtà non lo sono perché per limitazioni del SO Android i trojan non possono incorporare un codice HTML di terze parti nei moduli schermo dei programmi attaccati.

Attualmente gli analisti dei virus Doctor Web sanno di diverse versioni dell'applicazione malevola Android.ZBot.1.origin che i criminali informatici impiegano principalmente contro gli utenti russi. In particolare la versione del trojan scoperta a febbraio è tuttora molto attiva: a novembre scorso i prodotti antivirus Dr.Web per Android hanno rilevato questo banker su oltre 1100 dispositivi. Per tutto il periodo di osservazione il trojan è stato trovato sugli smartphone e sui tablet Android in totale 25.218 volte.

Un'altra versione del programma malevolo, denominata l'Android.ZBot.2.origin è stata scoperta dagli analisti dei virus Doctor Web a giugno scorso. Questa versione del trojan possiede le funzioni analoghe a quelle dell'Android.ZBot.1.origin e differisce dalla versione più vecchia soltanto per quello che il suo codice è crittografato per complicare il rilevamento da parte degli antivirus. A novembre il banker Android.ZBot.2.origin è stato trovato su 6238 smartphone e tablet, mentre dal momento del suo inserimento nel database dei virus il software antivirus Dr.Web per Android ha registrato 27.033 casi di presenza del trojan sui dispositivi Android.

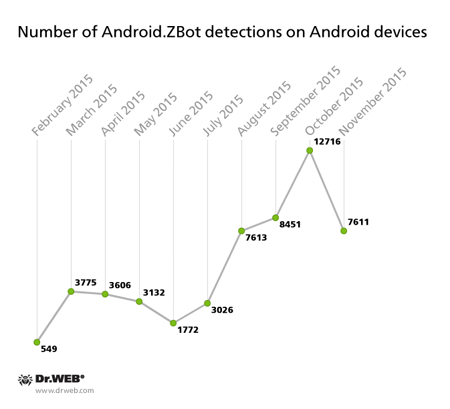

La dinamica del rilevamento del programma malevolo Android.ZBot su smartphone e tablet Android per i nove mesi passati è visualizzata nel seguente grafico:

Studiando il banker gli analisti dei virus Doctor Web hanno scoperto che le sue versioni conosciute vengono controllate dai criminali informatici tramite diversi server di gestione e che l'indirizzo di ciascun server è memorizzato nel database specifico di una versione concreta dell'applicazione malevola. Di conseguenza, i dispositivi mobili infettati da diverse varianti di Android.ZBot.1.origin comunicano soltanto con il loro server di gestione e formano botnet indipendenti. In totale gli specialisti Doctor Web hanno registrato oltre 20 server di gestione del trojan di cui almeno 15 ancora continuano ad essere operativi. Per il momento i nostri analisti dei virus sono riusciti ad accedere a tre sottoreti di Android.ZBot.1.origin. Ciascuna di esse è costituita da decine e persino migliaia di dispositivi compromessi e conta da 140 a più di 2.300 gli smartphone e i tablet infetti.

La presenza di un grande numero di sottoreti attive di Android.ZBot.1.origin può indicare che questo trojan bancario è un prodotto commerciale e viene venduto dagli autori attraverso siti degli hacker a singoli malintenzionati o comunità criminali. Ciò è confermato dal fatto che il pannello di amministrazione per le botnet dei dispositivi mobili infettati da Android.ZBot.1.origin ha una licenza limitata e viene utilizzato come un servizio di abbonamento. Non si può escludere, inoltre, che i truffatori non si limiteranno agli attacchi agli utenti russi e presto espanderanno la geografia dell'utilizzo dell'applicazione malevola verso gli altri paesi, compresa Europa e gli Stati Uniti.

Doctor Web consiglia ai proprietari degli smartphone e dei tablet Android di utilizzare per il download delle applicazioni soltanto le fonti affidabili dei software e di non installare programmi sospetti. Tutte le varianti conosciute del trojan Android.ZBot.1.origin vengono rilevate con successo dai prodotti antivirus Dr.Web per Android, dunque non rappresentano minaccia ai nostri utenti.