In più di 100 applicazioni su Google Play è stato rilevato un trojan-spia che mostra pubblicità

Minacce attuali di virus | Notizie "calde" | Sulle minacce mobile | Tutte le notizie | Sui virus

31 marzo 2016

I programmi che includono Android.Spy.277.origin origin sono per lo più versioni manipolate dei software popolari di cui il nome e l'aspetto esteriore sono stati utilizzati dai malfattori per attirare l'attenzione degli utenti e per aumentare il numero di download del trojan. In particolare, tra le falsificazioni trovate dal team di Doctor Web ci sono varie utility, editor di fotografie, shell grafiche, sfondi animati ed altre applicazioni. In totale, gli analisti dei virus hanno individuato oltre 100 programmi che contengono Android.Spy.277.origin, mentre il numero totale di download ha superato 3.200.000. L'azienda Doctor Web ha informato il servizio di sicurezza dell'azienda Google circa il problema, e per il momento alcune di queste applicazioni malevole sono già non disponibili per il download dalla directory Google Play.

Quando i programmi che includono il trojan vengono eseguiti, il spione trasmette sul server di gestione le informazioni molto dettagliate circa il dispositivo mobile infetto: Tra le altre cose, il malware raccoglie le seguenti informazioni:

- indirizzo email associato all'account di utente di Google;

- identificatore IMEI;

- versione dell'SO;

- versione del sistema SDK;

- nome del modello del dispositivo;

- risoluzione dello schermo;

- identificatore del servizio Google Cloud Messaging (GCM id);

- numero di cellulare;

- paese di residenza dell'utente;

- tipo di CPU;

- indirizzo MAC della scheda di rete;

- parametro "user_agent" generato secondo un specifico algoritmo;

- nome dell'operatore mobile;

- tipo di connessione di rete;

- sottotipo di rete;

- disponibilità dei permessi di root nel sistema;

- disponibilità nell'applicazione, in cui si trova il trojan, dei permessi dell'amministratore del dispositivo;

- nome del pacchetto dell'applicazione che contiene il trojan;

- presenza dell'applicazione Google Play installata.

Ogni volta quanto l'utente avvia una o altra applicazione installata sul dispositivo, il trojan trasmette nuovamente sul server i dati sopraccitati, il nome dell'applicazione eseguita, nonché richiede i parametri necessari per iniziare la visualizzazione della pubblicità. In particolare, Android.Spy.277.origin può ricevere le seguenti istruzioni:

- "show_log" – attiva o disattiva la registrazione di dati nel log del trojan;

- "install_plugin" – installa un plugin celato all'interno del pacchetto software dell'applicazione malevola;

- "banner", "interstitial", "video_ads" – mostra diversi tipi di banner pubblicitari (anche sopra l'interfaccia dell'SO e delle altre applicazioni);

- "notification" – mostra nella barra informazioni la notifica con i parametri ricevuti;

- "list_shortcut" – metti sul desktop degli shortcut, premuti i quali si apriranno determinate sezioni nella directory Google Play;

- "redirect_gp" – apri nell'applicazione Google Play la pagina con l'indirizzo impostato nel comando;

- "redirect_browser" – apri l'indirizzo impostato nel browser preinstallato;

- "redirect_chrome" – apri l'indirizzo impostato nel browser Chrome;

- "redirect_fb" – vai alla pagina di Facebook indicata nel comando.

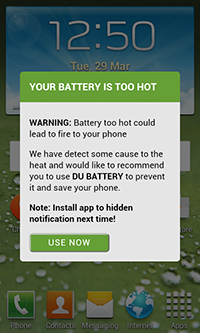

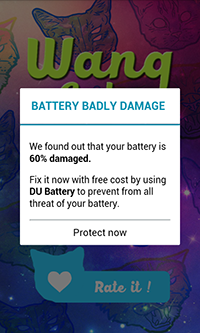

Come si vede dagli esempi di banner pubblicitari riportati di seguito, il trojan può effettivamente intimidire gli utenti, per esempio visualizzando le false informazioni sui danni alla batteria e offrendo di scaricare programmi non richiesti per "ripararla".

Di seguito sono mostrati degli esempi dei messaggi pubblicitari che vengono visualizzati nella barra delle notifiche, nonché degli shortcut, premuti i quali l'utente va su pagine con delle applicazioni pubblicizzate, disponibili nella directory Google Play.

È da notarsi che il plugin, celato nelle risorse di file di Android.Spy.277.origin, ha le stesse funzionalità del trojan stesso. Dopo aver ottenuto il comando necessario dal server, l'applicazione malevola cerca di installare questo plugin con il pretesto di un update importante. Dopo tale installazione, sul dispositivo infetto si trovano de fatto due copie di Android.Spy.277.origin, dunque anche se si elimina la versione originale del trojan, nel sistema rimane un suo "sostituto" che continuerà la visualizzazione della pubblicità indesiderata.

Di seguito elenchiamo una lista di nomi dei pacchetti software delle applicazioni in cui per il momento è stato trovato il trojan::

- com.true.icaller

- com.appstorenew.topappvn

- com.easyandroid.free.ios6

- com.entertainmentphotoedior.photoeffect

- lockscreenios8.loveslockios.com.myapplication

- com.livewallpaper.christmaswallpaper

- com.entertainment.drumsetpro

- com.entertainment.nocrop.nocropvideo

- com.entertainment.fastandslowmotionvideotool

- com.sticker.wangcats

- com.chuthuphap.xinchu2016

- smartapps.cameraselfie.camerachristmas

- com.ultils.scanwifi

- com.entertainmenttrinhduyet.coccocnhanhnhat

- com.entertainment.malmath.apps.mm

- com.newyear2016.framestickertet

- com.entertainment.audio.crossdjfree

- com.igallery.styleiphone

- com.crazystudio.mms7.imessager

- smartapps.music.nhactet

- com.styleios.phonebookios9

- com.battery.repairbattery

- com.golauncher.ip

- com.photo.entertainment.blurphotoeffect.photoeffect

- com.irec.recoder

- com.Jewel.pro2016

- com.tones.ip.ring

- com.entertainment.phone.speedbooster

- com.noelphoto.stickerchristmas2016

- smartapps.smstet.tinnhantet2016

- com.styleios9.lockscreenchristmas2016

- com.stickerphoto.catwangs

- com.ultils.frontcamera

- com.phaotet.phaono2

- com.video.videoplayer

- com.entertainment.mypianophone.pianomagic

- com.entertainment.vhscamcorder

- com.o2yc.xmas

- smartapps.musictet.nhacxuan

- com.inote.iphones6

- christmas.dhbkhn.smartapps.christmas

- com.bobby.carrothd

- om.entertainment.camera.fisheyepro

- com.entertainment.simplemind

- com.icall.phonebook.io

- com.entertainment.photo.photoeditoreffect

- com.editphoto.makecdcover

- com.tv.ontivivideo

- smartapps.giaixam.gieoquedaunam

- com.ultils.frontcamera

- com.applock.lockscreenos9v4

- com.beauty.camera.os

- com.igallery.iphotos

- com.calculator.dailycalories

- com.os7.launcher.theme

- com.trong.duoihinhbatchu.chucmungnammoi

- com.apppro.phonebookios9

- com.icamera.phone6s.os

- com.entertainment.video.reversevideo

- com.entertainment.photoeditor.photoeffect

- com.appvv.meme

- com.newyear.haitetnew

- com.classic.redballhd

- com.entertainmentmusic.musicplayer.styleiphoneios

- com.camera.ios8.style

- com.countdown.countdownnewyear2016

- com.photographic.iphonecamera

- com.contactstyle.phonebookstyleofios9

- com.entertainment.blurphotobackground.photoeffect.cameraeditor.photoeffect

- com.color.christmas.xmas

- com.bottle.picinpiccamera

- com.entertainment.videocollagemaker

- com.wallpaper.wallpaperxmasandnewyear2016

- com.ultils.lockapp.smslock

- com.apppro.phonebookios9

- com.entertainment.myguitar.guitarpro

- com.sticker.stickerframetet2016

- com.bd.android.kmlauncher

- com.entertainment.batterysaver.batterydoctor

- com.trong.jumpy.gamehaynhatquadat

- com.entertainmentphotocollageeditor

- smartapps.smsgiangsinh.christmas2016

- smartapps.musicchristmas.christmasmusichot

- com.golauncher.ip

- com.applock.lockscreenos9v4

- com.imessenger.ios

- com.livewall.paper.xmas

- com.main.windows.wlauncher.os.wp

- com.entertainmentlaunchpad.launchpadultimate

- com.fsoft.matchespuzzle

- com.entertainment.photodat.image.imageblur

- com.videoeditor.instashot

- com.entertainment.hi.controls

- com.icontrol.style.os

- smartapps.zing.video.hot

- com.photo.entertainment.photoblur.forinstasquare

- com.entertainment.livewallpaperchristmas

- com.entertainment.tivionline

- com.iphoto.os

- com.tool.batterychecker

- com.photo.multiphotoblur

- smartapps.nhactet.nhacdjtet

- com.runliketroll.troll

- com.jinx.metalslug.contra

L'azienda Doctor Web consiglia ai proprietari di smartphone e tablet Android di essere attenti quando scaricano software e di installare applicazioni soltanto se hanno fiducia nell'affidabilità dello sviluppatore. Tutte le varianti conosciute di Android.Spy.277.origin vengono rilevate e rimosse con successo dai prodotti antivirus Dr.Web per Android, quindi questo trojan non rappresenta alcun pericolo per i nostri utenti.