Nuovo backdoor ruba documenti e spia utenti

Minacce attuali di virus | Notizie "calde" | Tutte le notizie | Sui virus

6 maggio 2016

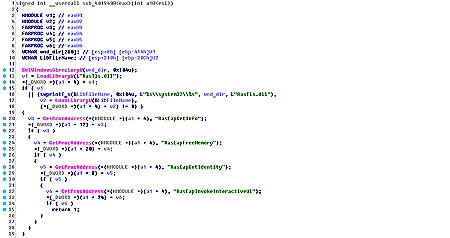

BackDoor.Apper.1 progettato per Microsoft Windows viene distribuito tramite un dropper che è un file Microsoft Excel che include una specifica macro. Questa macro raccoglie per byte ed esegue un archivio autoestraente. L'archivio contiene un file eseguibile che ha una valida firma digitale della società Symantec, e una libreria dinamica in cui sono concentrate le principali funzionalità del backdoor. Il trojan registra nell'esecuzione automatica il file eseguibile che dopo l'avvio carica la libreria malevola nella memoria del computer attaccato.

BackDoor.Apper.1 ha l'obiettivo di rubare vari documenti dal computer infetto. Dopo aver registrato la sua applicazione nell'esecuzione automatica, il trojan rimuove il file originale.

Dopo un avvio riuscito, BackDoor.Apper.1 svolge le funzioni di un keylogger: cattura le battiture e le scrive in un specifico file cifrato. Un'altra funzione del trojan è il monitoraggio del file system. Se sul disco del computer c'è un file di configurazione contenente i percorsi delle cartelle di cui lo stato il trojan deve monitorare, BackDoor.Apper.1 registrerà tutte le modifiche in queste cartelle e trasmetterà queste informazioni sul server di gestione.

Prima di stabilire una connessione con il server di comando, il backdoor raccoglie i dati sul computer infetto: il suo nome, la versione del sistema operativo, le informazioni sul processore, sulla memoria operativa e sui dischi, dopodiché invia le informazioni ottenute ai malintenzionati. Successivamente il trojan ricava le informazioni più dettagliate circa le unità disco, che anche vengono trasmesse sul server di gestione insieme al file di log di keylogger. In seguito BackDoor.Apper.1 va in modalità di attesa di comandi.

Una volta ricevuto un comando, il trojan manda una specifica richiesta sul server di gestione. Tra le altre cose, su comando, il backdoor può inviare ai malintenzionati le informazioni sul contenuto di una determinata cartella o un file indicato dai criminali informatici, può rimuovere o rinominare un oggetto di file, creare una nuova cartella sul computer compromesso e anche catturare una schermata e mandarla sul server appartenente ai criminali informatici.

Antivirus Dr.Web rileva e rimuove questo trojan che perciò non rappresenta alcun pericolo ai nostri utenti.