Un trojan Android attacca clienti di decine di banche in tutto il mondo

Minacce attuali di virus | Notizie "calde" | Sulle minacce mobile | Tutte le notizie | Sui virus

12 maggio 2016

Le prime versioni di Android.SmsSpy.88.origin, di una delle quali la società Doctor Web riferì per la prima volta ad aprile 2014, furono piuttosto primitive. Inizialmente i malintenzionati utilizzavano questo trojan per intercettare messaggi SMS con le password bancarie monouso, e inoltre per inviare di nascosto SMS ed effettuare chiamate. Successivamente i malfattori migliorarono le funzionalità di Android.SmsSpy.88.origin, aggiungendo le funzioni per il furto delle informazioni sulle carte di credito. In particolare, ad avvio dell'applicazione Google Play e di alcuni applicazioni di "mobile banking" delle note banche russe, il trojan visualizzava sopra le loro finestre un falso modulo di immissione di informazioni confidenziali e dopo aver ottenuto i dati di una carta di credito li inviava ai criminali informatici.

Tutte le prime versioni del trojan attaccavano soltanto gli utenti dalla Russia e da alcuni paesi della CSI, e Android.SmsSpy.88.origin veniva distribuito in SMS di spam. In particolare, le potenziali vittime potevano ricevere un messaggio in cui loro veniva offerto di andare su un link indicato e di leggere una risposta ad un annuncio pubblicato su Internet. In realtà tali link conducevano su siti web fraudolenti, e se l'utente li visitava, sul suo dispositivo Android veniva scaricato un'applicazione malevola, mascherata da un software innocuo.

Successivamente scese notevolmente il numero di attacchi tramite questo banker, però dalla fine del 2015 gli analisti dei virus Doctor Web hanno cominciato a registrare la distribuzione delle nuove versioni più progredite del trojan che, a differenza delle prime varianti locali, erano studiate per infettare smartphone e tablet Android a livello mondiale.

Come prima, quest'applicazione malevola arriva sui dispositivi mobili con il pretesto dei software innocui, per esempio del lettore multimediale Adobe Flash Player. Dopo l'avvio Android.SmsSpy.88.origin richiede all'utente i permessi di amministratore del dispositivo mobile in modo da ostacolare in seguito la propria rimozione dal sistema infetto.

Quindi il trojan si connette alla rete e mantiene una connessione nello stato attivo, utilizzando a tale scopo Wi-Fi o il canale di trasferimento dati dell'operatore mobile. In questo modo l'applicazione malevola cerca di assicurarsi una comunicazione continua con il server di gestione per evitare eventuali interruzioni nel funzionamento. In seguito il banker genera un identificativo unico per il dispositivo infetto, il quale, insieme ad altri dati tecnici, viene trasmesso sul server dei malintenzionati su cui lo smartphone o il tablet compromesso viene registrato.

L'obiettivo principale delle nuove versioni di Android.SmsSpy.88.origin è rimasto invariato: il trojan cerca di ricavare le credenziali di account di mobile banking e le trasmette ai criminali informatici, e inoltre può rubare in una maniera impercettibile il denaro dai conti degli utenti. A tale scopo il banker monitora l'avvio delle applicazioni "mobile banking", una lista delle quali è conservata nel suo file di configurazione. Il numero di applicazioni monitorate può essere leggermente diverso in diverse varianti del trojan, però il numero totale, determinato dagli analisti dei virus Doctor Web, al momento è vicino a 100.

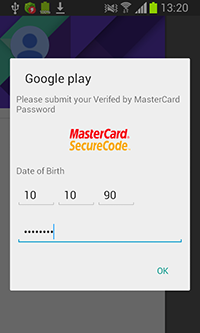

Dopo che il proprietario del dispositivo ha avviato una delle applicazioni attaccate, Android.SmsSpy.88.origin, tramite il componente WebView, visualizza sopra la finestra dell'app un falso modulo di immissione in cui l'utente inserisce le credenziali di accesso all'account di mobile banking. Non appena l'utente ha fornito le informazioni richieste, il trojan le trasmette impercettibilmente ai malintenzionati che quindi ottengono il pieno controllo su tutti i relativi conti della vittima.

Una delle principali particolarità di Android.SmsSpy.88.origin consiste nel fatto che utilizzando questo trojan i criminali informatici possono attaccare clienti di effettivamente ogni banca. Per farlo, loro basta creare un nuovo template del modulo di autenticazione fraudolento e impartire all'applicazione malevola un comando di aggiornare il file di configurazione in cui sarà indicato il nome del software client bancario della relativa banca.

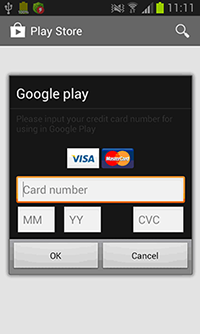

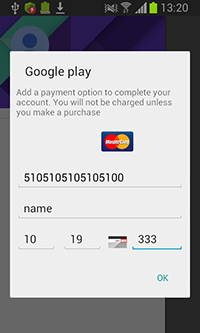

Oltre al furto dei login e delle password di accesso agli account bancari, la nuova versione del trojan, come prima, cerca di rubare agli utenti le informazioni sulle loro carte di credito. A tale scopo Android.SmsSpy.88.origin monitora l'avvio di una serie di applicazioni popolari, e inoltre di alcuni programmi di sistema, e dopo che tale software inizia a funzionare, il trojan visualizza sopra la sua finestra un modulo di phishing che imita le impostazioni del servizio di pagamento Google Play.

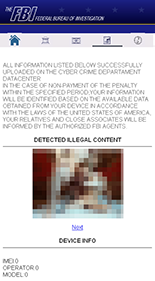

Il trojan è capace di eseguire anche altre azioni dannose. In particolare, su comando dei criminali informatici, Android.SmsSpy.88.originpuò intercettare e inviare messaggi SMS ed MMS, inviare richieste USSD, inviare un SMS a tutti i numeri dalla rubrica del telefono, trasmettere sul server tutti i messaggi disponibili, impostare una password sullo sblocco dello schermo o bloccare lo schermo attraverso una finestra appositamente generata. Così, dopo aver ottenuto un comando di blocco schermo, il trojan scarica dal server di gestione un template di finestra predisposto in cui la vittima è accusata di possesso e diffusione illegali di pornografia e le viene richiesto, come una multa, di pagare un buono regalo del servizio musicale iTunes.

Dunque, Android.SmsSpy.88.origin dispone non soltanto delle funzioni di trojan bancario e spione, ma anche può essere utilizzato dai malintenzionati come un trojan-estorsore, dando loro la possibilità di ottenere più profitti illegali.

Oltre a ciò, l'aggiornato Android.SmsSpy.88.origin possiede la funzione di auto-protezione: il malware cerca di ostacolare il funzionamento di un'intera serie di programmi antivirus e di utility di manutenzione, non permettendo loro di avviarsi.

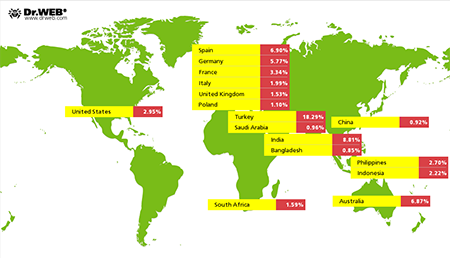

Dall'inizio 2016 gli specialisti Doctor Web hanno ottenuto l'accesso ad oltre 50 botnet consistenti dei dispositivi mobili infettati dalle varie versioni di Android.SmsSpy.88.origin. Uno studio condotto dagli analisti dei virus mostra che i criminali informatici hanno attaccato gli utenti in oltre 200 paesi e il numero totale confermato di dispositivi infetti ha raggiunto quasi 40.000.

Ecco i paesi con il maggior numero di dispositivi infettati dal trojan: Turchia (18,29%), India (8,81%), Spagna (6,90%), Australia (6,87%), Germania (5,77%), Francia (3,34%), Stati Uniti (2,95%), Filippine (2,70%), Indonesia (2,22%), Italia (1,99%), Sud Africa (1,59%), Regno Unito (1,53%), Pakistan (1,51%), Polonia (1,1%), Iran (0,98%), Arabia Saudita (0,96%), Cina (0,92%) e Bangladesh (0,85%).

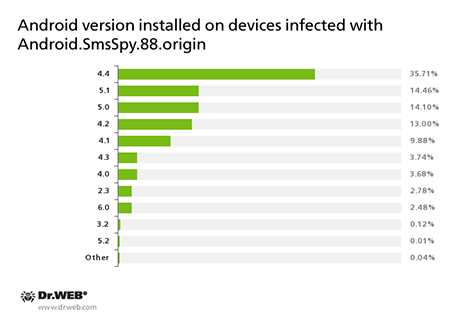

Maggiormente, i dispositivi mobili infettati da Android.SmsSpy.88.origin hanno il sistema operativo Android versione 4.4 (35,71%), 5.1 (14,46%), 5.0 (14,10%), 4.2 (13,00%) e 4.1 (9,88%).

Il fatto che Android.SmsSpy.88.origin si è diffuso su un largo territorio geografico viene spiegato da quello che gli autori del trojan lo pubblicizzano su vari forum di hacker illegali, vendendolo come un prodotto commerciale. Insieme al programma malevolo stesso gli acquirenti di questo servizio illegale ricevono anche la parte server con una console di amministrazione attraverso cui è possibile controllare i dispositivi infetti.

Per proteggersi da questi trojan bancari, conviene seguire alcuni semplici suggerimenti dagli specialisti della società Doctor Web:

- se possibile, utilizzate servizi bancari su un dispositivo mobile separato;

- impostate un limite di trasferimento di denaro da un conto bancario attraverso il mobile banking;

- non andate sui link arrivati in messaggi SMS non attendibili;

- non installate applicazioni ottenute da fonti non attendibili;

- utilizzate un programma antivirus.

I prodotti antivirus Dr.Web per Android rilevano con successo tutte le versioni conosciute del trojan Android.SmsSpy.88.origin che quindi non rappresenta alcuna minaccia ai nostri utenti.