Torna alla lista delle notizie

20 marzo 2018

Al momento della sua comparsa, Android.BankBot.149.origin era un trojan bancario con il tipico set di funzioni. Visualizzava finestre di phishing attraverso cui rubava le credenziali di account dei sistemi di online-banking di vari istituti di credito, informazioni sulle carte di credito, e inoltre poteva intercettare gli SMS in arrivo per avere accesso alle password monouso utilizzate per confermare trasferimenti di denaro. Quando è stato pubblicato il codice sorgente di questa applicazione malevola, gli autori dei virus hanno iniziato a creare sulla sua base molteplici trojan simili. I malintenzionati li distribuivano attivamente attraverso la directory Google Play. Tra questi banker c'erano Android.BankBot.179.origin, Android.BankBot.160.origin, Android.BankBot.163.origin, Android.BankBot.193.origin e Android.Banker.202.origin, i quali venivano mascherati dagli autori dei virus da applicazioni innocue e utili.

Un altro trojan, per la cui creazione i criminali informatici hanno utilizzato il codice precedentemente pubblicato, è stato aggiunto al database dei virus Dr.Web come Android.BankBot.250.origin. È anche conosciuto con il nome di Anubis. Gli analisti Doctor Web hanno rilevato le prime versioni di questo programma malevolo a novembre 2017. Le varianti sopracitate del trojan copiavano quasi completamente le funzionalità di Android.BankBot.149.origin. Il banker poteva eseguire le seguenti azioni:

- mandare un SMS con un testo definito a un numero indicato nel comando;

- effettuare richieste USSD;

- inviare sul server di gestione le copie degli SMS conservati sul dispositivo;

- ottenere informazioni sulle applicazioni installate;

- visualizzare finestre di dialogo con un testo impostato nel comando;

- richiedere ulteriori autorizzazioni per il funzionamento;

- visualizzare notifiche push, di cui il contenuto veniva indicato in un comando;

- visualizzare una notifica push, di cui il contenuto era impostato nel codice del trojan;

- bloccare lo schermo del dispositivo tramite una finestra WebView in cui veniva visualizzato il contenuto di una pagina web ricevuta dal server;

- trasmettere sul server tutti i numeri dalla rubrica telefonica;

- inviare SMS a tutti i numeri dalla rubrica;

- accedere alle informazioni sul dispositivo e sulla sua posizione;

- richiedere l'accesso alle funzioni di accessibilità (Accessibility Service);

- scoprire l'indirizzo IP dello smartphone o del tablet infetto;

- ripulire il suo file di configurazione e arrestare il proprio funzionamento.

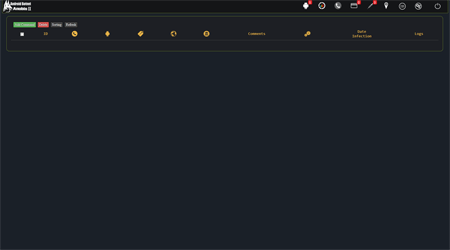

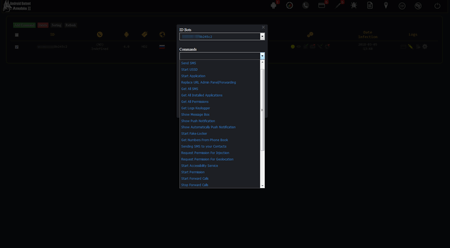

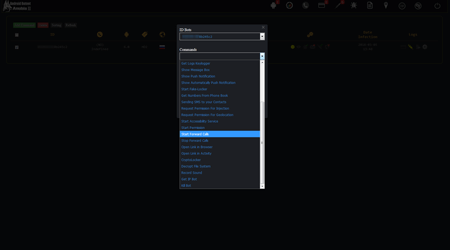

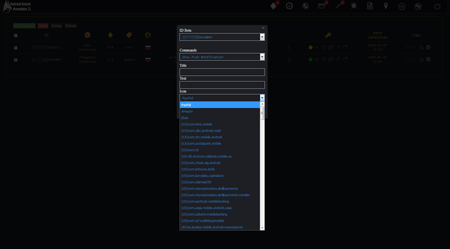

Nelle figure sotto viene mostrato un esempio del pannello di controllo di una delle prime versioni del trojan Android.BankBot.250.origin:

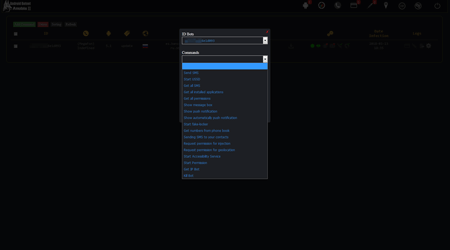

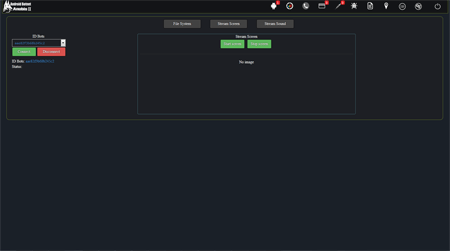

Tuttavia, man mano che venivano rilasciati gli aggiornamenti di Android.BankBot.250.origin, le sue funzioni si ampliavano gradualmente. In una delle recenti varianti del trojan, denominata Android.BankBot.325.origin, è comparsa la possibilità di accesso in remoto ai dispositivi compromessi. Come il risultato, il banker era in grado di funzionare come l'utility di amministrazione in remoto o RAT (Remote Administration Tool). Una delle sue nuove funzioni era la visualizzazione della lista dei file memorizzati nella memoria degli smartphone e dei tablet infetti, l'upload di qualsiasi dei file sul server di gestione e inoltre la rimozione dei file. Inoltre, il trojan poteva tenere traccia di tutto quello che accadeva sullo schermo, catturando schermate e inviandole ai malintenzionati. Oltre a ciò, su comando degli autori dei virus, Android.BankBot.325.origin ascoltava l'ambiente usando il microfono incorporato del dispositivo. Pertanto, poteva essere utilizzato per il cyberspionaggio. Nelle seguenti figure è presentata una sezione del pannello di amministrazione del server di gestione del trojan, in cui i malintenzionati potevano impartire al trojan il comando corrispondente:

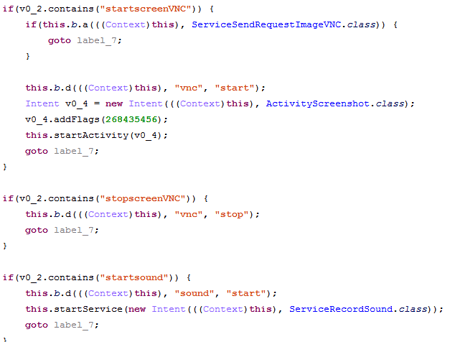

L'analisi del banker ha mostrato che gli autori dei virus utilizzano nei nomi dei metodi e inoltre nei comandi di gestione la sigla "VNC", che sta per Virtual Network Computing e appartiene al sistema di accesso al desktop in remoto. Tuttavia, nel trojan Android.BankBot.325.origin questa funzionalità non è implementata e i malfattori solo utilizzano il suo nome per comodità. Ciononostante, possiamo giungere alla conclusine che i criminali informatici hanno iniziato a sviluppare la possibilità di gestione in remoto dello schermo dei dispositivi infetti trasformando il banker in un'applicazione malevola più universale. Di seguito è riportato un frammento di codice di Android.BankBot.325.origin in cui viene utilizzata la sigla sopracitata:

Una delle ultime varianti di Android.BankBot.325.origin, esaminata dagli analisti Doctor Web, possiede ancora più funzioni. La lista delle funzionalità del banker adesso include:

- invio di un SMS con un testo definito a un numero indicato nel comando;

- effettuazione delle richieste USSD;

- avvio dei programmi;

- cambio dell'indirizzo del server di controllo;

- invio sul server di gestione delle copie degli SMS conservati sul dispositivo;

- ottenimento di informazioni sulle applicazioni installate;

- intercettazione dei caratteri digitati sulla tastiera (keylogger);

- richiesta di ulteriori autorizzazioni per il funzionamento;

- visualizzazione di finestre di dialogo con un contenuto impostato nel comando;

- visualizzazione delle notifiche push, di cui il contenuto viene indicato in un comando;

- visualizzazione di una notifica push, di cui il contenuto è impostato nel codice del trojan;

- invio sul server di tutti i numeri dalla rubrica telefonica;

- invio degli SMS a tutti i numeri dalla rubrica;

- blocco dello schermo del dispositivo tramite una finestra WebView in cui viene visualizzato il contenuto di una pagina web ricevuta dal server;

- richiesta dell'accesso alle funzioni di accessibilità (Accessibility Service);

- deviazione delle chiamate;

- apertura nel browser dei siti web impostati nei comandi;

- apertura di link a pagine web tramite WebView;

- criptazione di file e richiesta di riscatto;

- decriptazione di file;

- registrazione dell'ambiente tramite il microfono del dispositivo;

- ottenimento dell'accesso alle informazioni sul dispositivo e sulla sua posizione;

- ottenimento dell'indirizzo IP del dispositivo;

- pulizia del file di configurazione e arresto del funzionamento del trojan.

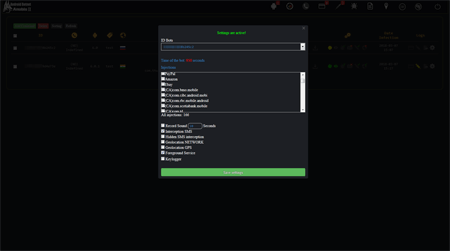

Le seguenti figure mostrano l'elenco dei comandi che i malintenzionati possono inviare al banker attraverso il pannello di amministrazione:

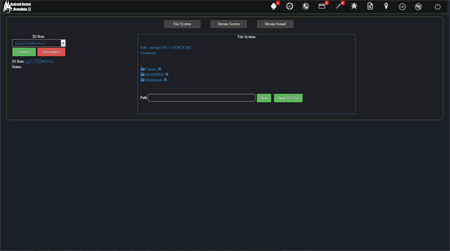

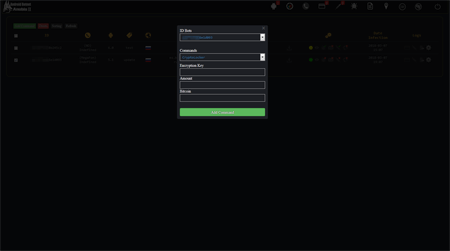

La maggior parte dei comandi, trasmessi al banker, viene configurata nello stesso pannello. Per esempio, nella figura sotto è mostrata la configurazione dei parametri di criptazione di file. Gli autori dei virus possono impostare una chiave di crittografia, un importo di riscatto (per esempio, in bitcoin) chiesto alla vittima da Android.BankBot.325.origin e inoltre il loro numero di portafoglio per il trasferimento:

Nello stesso pannello vengono configurate le false notifiche studiate per indurre l'utente ad avviare l'applicazione bersaglio richiesta dai criminali informatici. Subito dopo l'avvio del programma richiesto, il trojan visualizza sopra la sua finestra un falso modulo di immissione delle credenziali e di altre informazioni segrete le quali vengono trasmesse agli autori dei virus.

In modo simile possono essere configurate anche le finestre di phishing e le impostazioni addizionali:

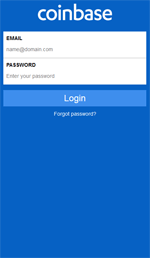

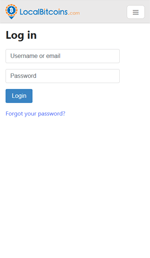

Android.BankBot.325.origin visualizza falsi moduli di autenticazione ad avvio di oltre 160 programmi, tra cui i software per l'accesso ai servizi bancari, ai sistemi di pagamento e ai social network. Inoltre, a questa lista sono state aggiunte anche le applicazioni popolari per la gestione delle criptovalute. Android.BankBot.325.origin non è il primo banker che tenta di rubare credenziali per tali programmi, però proprio in esso i malintenzionato hanno cercato di rendere le finestre di phishing le più simili possibile alle interfacce delle applicazioni autentiche. Le seguenti figure riportano esempi delle finestre di autenticazione fraudolente:

Gli analisti antivirus hanno accertato che il trojan attacca utenti da Russia, Ucraina, Turchia, Inghilterra, Germania, Francia, India, Stati Uniti, Hong Kong, Ungheria, Israele, Giappone, Nuova Zelanda, Kenya, Polonia e Romania. Tuttavia, altri paesi possono essere aggiunti a questa lista dai criminali informatici in qualsiasi momento, se loro saranno interessati.

Gli specialisti Doctor Web si aspettano che gli autori di Android.BankBot.325.origin continueranno a migliorare il trojan e aggiungeranno nuove funzioni di gestione in remoto degli smartphone e dei tablet infetti. È possibile che nel trojan compariranno funzioni spioni addizionali. I prodotti antivirus Dr.Web per Android rilevano con successo tutte le varianti conosciute di questa applicazione malevola, perciò essa non rappresenta alcun pericolo per i nostri utenti.

#Android #trojan_banker #bitcoin

Il tuo Android ha bisogno di protezione

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 135 milioni di scaricamenti solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti