Torna alla lista delle notizie

6 dicembre 2018

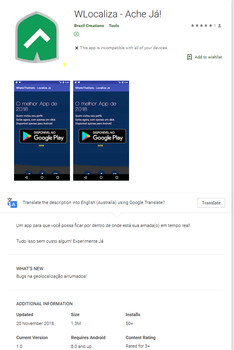

I criminali informatici distribuivano Android.BankBot.495.origin con il pretesto di applicazioni che presumibilmente avrebbero consentito di tenere traccia degli utenti di smartphone e tablet Android. Il trojan era nascosto nei software con i nomi WLocaliza Ache Já, WhatsWhere Ache Já e WhatsLocal Ache Já. Dopo una richiesta degli specialisti Doctor Web all'azienda Google, essa li ha rimossi prontamente da Google Play. Il banker era stato scaricato da oltre 2000 utenti.

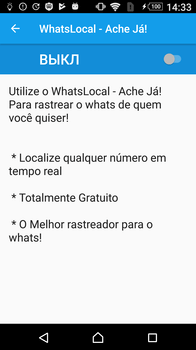

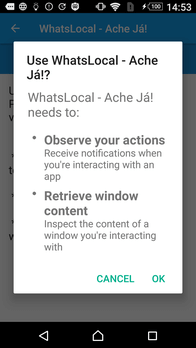

All'avvio Android.BankBot.495.origin cerca di ottenere l'accesso alle funzioni accessibilità (Accessibility) del sistema operativo Android aprendo il menu delle impostazioni di sistema e offrendo all'utente di attivare il parametro corrispondente. Se la potenziale vittima accetta di concedere al trojan le autorizzazioni richieste, Android.BankBot.495.origin può gestire programmi in modo invisibile, fare clic su pulsanti in automatico e rubare il contenuto delle finestre di applicazioni attive.

Quando l'utente concede il permesso di utilizzo delle funzioni accessibilità, il banker chiude la sua finestra, avvia un servizio malevolo e per suo tramite continua ad operare in modalità nascosta. In seguito Android.BankBot.495.origin chiede l'accesso alla visualizzazione di moduli dello schermo sopra i programmi in esecuzione. Questa opzione viene successivamente utilizzata dal trojan per visualizzare finestre di phishing. Grazie al permesso precedentemente ottenuto di utilizzo delle funzioni accessibilità, Android.BankBot.495.origin fa clic in automatico su tutti i pulsanti con il testo «PERMITIR» («Consenti») visualizzati in una richiesta di autorizzazioni. Pertanto, se la lingua del sistema è portoghese, il banker assicura per sé in maniera automatica i privilegi necessari.

L'app malevola utilizza le funzioni accessibilità anche per l'auto-protezione tenendo traccia dell'operazione di una serie di antivirus e di diverse utility. Quando vengono avviati, essa tenta di chiudere le loro finestre premendo il pulsante «Indietro» 4 volte di fila.

Android.BankBot.495.origin si connette a un nodo remoto per ricevere le impostazioni iniziali e in una finestra invisibile WebView va a un link specificato dagli autori di virus. Su un sito caricato dopo diversi reindirizzamenti il trojan riceve un link finale in cui sono crittografati gli indirizzi IP di due server di controllo. Android.BankBot.495.origin si connette a uno di essi e riceve un elenco di nomi di applicazioni. Il trojan controlla quali di esse sono installate sul dispositivo e notifica il server. Quindi invia una dopo l'altra diverse richieste appositamente formate. Come risposta, a seconda delle impostazioni del server, Android.BankBot.495.origin riceve il comando di avvio di un determinato programma. Al momento dell'analisi il trojan poteva avviare i software delle istituzioni creditizie Banco Itaú S.A. e Banco Bradesco S.A., nonché l'applicazione predefinita per l'utilizzo di SMS.

All'avvio del programma Banco Itaú il trojan, utilizzando le funzioni accessibilità, legge i contenuti della sua finestra e trasmette ai malintenzionati informazioni sul saldo del conto bancario dell'utente. Quindi esegue in autonomo la navigazione all'interno dell'applicazione e va alla sezione gestione account. Lì il trojan copia e invia agli autori di virus la chiave iToken – codice di sicurezza utilizzato per verificare transazioni elettroniche.

Dopo l'avvio dell'applicazione Bradesco il banker legge informazioni sull'account della vittima e tenta di accedere automaticamente inserendo un codice PIN ottenuto dal server di controllo. Android.BankBot.495.origin copia i dati relativi alla somma sul conto dell'utente e, insieme alle informazioni sull'account ottenute in precedenza, li trasferisce ai criminali informatici.

Dopo aver ricevuto il comando di avvio dell'app degli SMS, il banker la apre, legge e salva il testo dei messaggi disponibili e li invia sul server. In particolare, individua gli SMS arrivati dalla banca CaixaBank, S.A. e li trasmette in una richiesta separata.

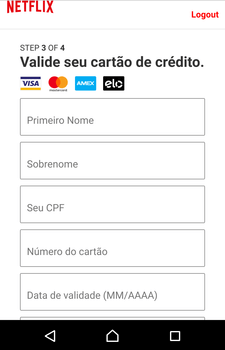

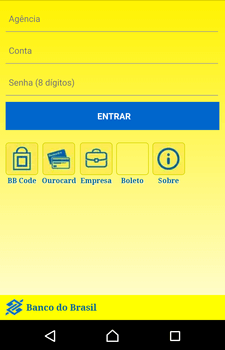

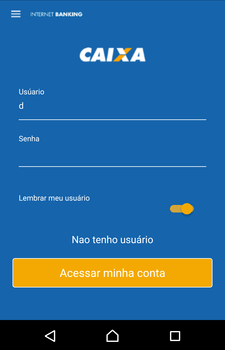

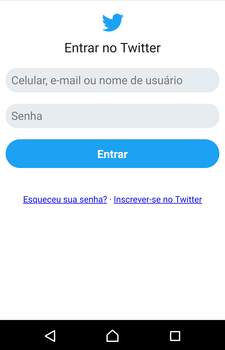

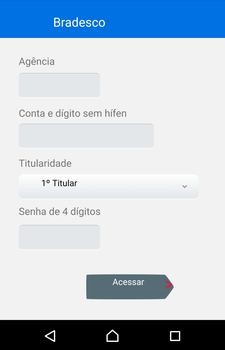

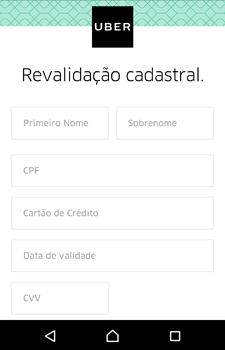

Inoltre, gli autori di Android.BankBot.495.origin utilizzano il banker per effettuare attacchi di phishing. Il trojan tiene traccia dell'avvio dei programmi Itaucard Controle seu cartão, Banco do Brasil, Banco Itaú, CAIXA, Bradesco, Uber, Netflix e Twitter. Una volta scopre l'avvio di uno di essi, il banker visualizza sopra il programma una finestra con una pagina web fraudolenta che viene caricata dal secondo server di gestione. Questa pagina imita il design dell'applicazione attaccata. All'utente possono essere chieste informazioni sull'account, sul numero del conto bancario, sulla carta bancaria, credenziali e altri dati segreti.

Un esempio di tali pagine di phishing è mostrato nelle immagini seguenti:

Le informazioni confidenziali inserite dalla vittima vengono trasmesse ai malintenzionati, dopodiché il trojan chiude la finestra fraudolenta e avvia nuovamente il programma attaccato. Questo viene fatto per non destare sospetti nel proprietario del dispositivo quando viene minimizzata o chiusa l'applicazione di destinazione.

L'azienda Doctor Web invita alla prudenza nell'installazione di programmi Android, anche se sono distribuiti attraverso Google Play. I malintenzionati possono manomettere software noti, e inoltre creare applicazioni apparentemente innocue. Per ridurre il rischio di installazione di un trojan, si dovrebbe prestare attenzione al nome dello sviluppatore, la data di collocazione del programma nella directory, il numero di download e i feedback di altri utenti. Inoltre, dovrebbe essere utilizzato un antivirus.

Tutte le varianti conosciute del banker Android.BankBot.495.origin vengono rilevate e rimosse dai prodotti antivirus Dr.Web per Android e pertanto non rappresentano un pericolo per i nostri utenti.

Informazioni sul trojan

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti