Resoconto sulle minacce ai dispositivi mobili nel 2016

29 dicembre 2016

Nel 2016 gli utenti dell'SO Android di nuovo dovevano affrontare un grande numero di minacce. Negli ultimi 12 mesi i malfattori diffondevano i trojan bancari uno di cui ha potuto infettare oltre quarantamila smartphone e tablet in tutto il mondo. Sono state rilevate nuove applicazioni malevole che erano state incorporate dai criminali informatici nel firmware di decine di modelli di dispositivi Android. Sono comparsi i trojan Android che sono in grado di infettare i processi in esecuzione e le librerie di sistema. Inoltre, molte nuove applicazioni malevole sono state rilevate in Google Play. Inoltre, nel 2016 gli autori dei virus diffondevano i trojan che mostravano pubblicità invadenti, cercavano di ottenere i privilegi di root e installavano software all'insaputa dell'utente. Sono stati rilevati nuovi programmi malevoli per iOS.

Le principali tendenze dell'anno

- Un aumento del numero di programmi malevoli e indesiderati che mostravano pubblicità e inoltre scaricavano impercettibilmente e installavano applicazioni non richieste

- La comparsa dei trojan Android che infettano i processi e le librerie di sistema di Android

- La scoperta di nuovi trojan preinstallati su dispositivi mobili

- Un'evoluzione dei banker Android e un aumento del numero di attacchi ai clienti di istituti di credito da molti paesi

- La comparsa di nuovi trojan in Google Play

- Il rilevamento di nuovi programmi malevoli e indesiderati per iOS

I programmi malevoli più diffusi nel segmento dei dispositivi mobili

Il sistema operativo Android rimane come prima la piattaforma più popolare su cui oggi opera un grande numero di dispositivi mobili. Pertanto, nel 2016 i criminali informatici di nuovo hanno concentrato gli attacchi proprio sugli utenti dei telefoni e tablet Android. La maggioranza dei programmi malevoli e indesiderati attraverso cui gli autori dei virus infettavano i dispositivi Android veniva utilizzata per l'ottenimento dei profitti illegali. In particolare, ha continuato a diminuire l'interesse dei malintenzionati per i trojan di invio di SMS, che erano stati popolari in precedenza, e la fonte principale dei guadagni sempre più spesso diventavano i programmi malevoli con un altro modello di monetizzazione. Questa tendenza era diventata evidente già nel 2015.

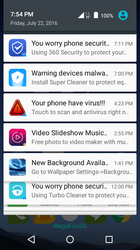

Avevano larghissima diffusione i trojan che mostrano pubblicità invadenti. Visualizzano banner sopra le applicazioni in esecuzione, collocano messaggi nella barra delle notifiche, creano link sulla schermata principale del sistema operativo, scaricano pagine web impostate dai malintenzionati e aprono determinate sezioni in Google Play.

Un altro modo popolare dei malintenzionati per arricchirsi consiste nello scaricamento e nell'installazione di programmi da parte dei trojan senza l'autorizzazione dei proprietari dei dispositivi infetti quando gli autori dei virus sono pagati per ciascun'installazione riuscita. Per operare in modo invisibile, molte tali applicazioni trojan cercano di ottenere i privilegi di root e si copiano nelle directory di sistema. Alcune di loro vengono inseriti dai malfattori direttamente nel firmware dei dispositivi mobili. Inoltre, sono comparsi i trojan che infettano processi delle applicazioni di sistema, dopodiché ottengono privilegi ampliati e possono installare software di nascosto. Tali programmi malevoli sono stati rilevati a febbraio 2016. A dicembre gli analisti dei virus Doctor Web hanno esaminato nuove versioni di questi trojan che avevano imparato a infettare non soltanto i processi delle applicazioni, ma anche le librerie di sistema.

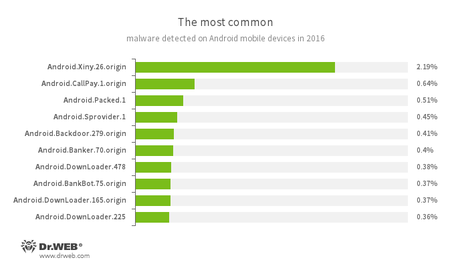

Secondo le statistiche dei rilevamenti da parte dei prodotti antivirus Dr.Web per Android nel 2016 sui telefoni e tablet Android il più spesso veniva trovato il trojan Android.Xiny.26.origin che tramite gli exploit cercava di ottenere i permessi di root sul dispositivo mobile compromesso e senza l'autorizzazione dell'utente scaricava e installava programmi. Inoltre, mostrava pubblicità. Sulla seconda riga si trova il trojan Android.Callpay.1.origin. Concede ai proprietari dei dispositivi Android l'accesso a materiali erotici, ma come pagamento del servizio effettua impercettibilmente chiamate a numeri premium. Al terzo posto per numero di rilevamenti si trovano i trojan che i prodotti antivirus Dr.Web per Android individuano tramite il record di virus Android.Packed.1. Tali applicazioni sono protette dai packer software e possono eseguire le più svariate azioni malevole.

- Android.Sprovider.1

Un trojan che scarica sui dispositivi mobili Android varie applicazioni e cerca di installarle. Inoltre, può mostrare pubblicità. - Android.Backdoor.279.origin

Un trojan-backdoor multifunzionale per Android che riceve comandi dai malintenzionati ed esegue un'ampia gamma di attività. - Android.Banker.70.origin

Un campione della famiglia dei trojan bancari che rubano informazioni confidenziali e soldi dai conti degli utenti. - Android.DownLoader

Una famiglia dei trojan che scaricano e cercano di installare altre applicazioni malevole sui dispositivi mobili Android. - Android.BankBot.75.origin

Fa parte di una famiglia dei trojan bancari progettati per il furto di informazioni confidenziali e denaro.

Queste statistiche mostrano che tra i programmi malevoli trovati sui telefoni e tablet Android nel 2016 sono i più diffusi i trojan di visualizzazione di pubblicità e inoltre i trojan che scaricano software non richiesti e cercano di installarli sui dispositivi mobili.

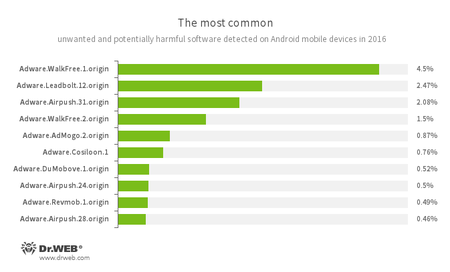

Una situazione simile si osserva anche nelle statistiche dei rilevamenti dei software indesiderati e potenzialmente pericolosi. Nel 2016 sui dispositivi Android il più spesso venivano rilevati i programmi indesiderati e i moduli software studiati per visualizzare annunci invadenti. La prima riga di queste statistiche è stata occupata dal modulo pubblicitario Adware.WalkFree.1.origin, al secondo posto si è messo Adware.Leadbolt.12.origin, e sul terzo — Adware.Airpush.31.origin. Le dieci applicazioni indesiderate più diffuse rilevate nel 2016 sugli smartphone e sui tablet Android sono mostrate nel seguente diagramma:

- Adware.AdMogo.2.origin

- Adware.Cosiloon.1

- Adware.DuMobove.1

- Adware.Revmob.1.origin

Moduli software indesiderati che vengono incorporati in applicazioni Android e sono studiati per mostrare fastidiosa pubblicità sui dispositivi mobili.

La maggior parte dei moduli pubblicitari per SO Android mostra banner, finestre a comparsa e messaggi nella barra delle notifiche dei dispositivi mobili. Però, alcuni di loro possono anche scaricare applicazioni e offrire agli utenti di installarle.

A quanto pare, nel prossimo anno continuerà ad aumentare la popolarità dei trojan e programmi indesiderati che mostrano pubblicità e scaricano software sui dispositivi senza l'autorizzazione.

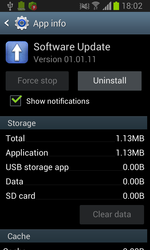

Trojan preinstallati

I programmi malevoli che i criminali informatici inseriscono nel firmware dei dispositivi mobili Android possiedono i privilegi di sistema e possono eseguire una serie di attività senza l'autorizzazione degli utenti – sono in grado di scaricare, installare e rimuovere applicazioni in modo impercettibile. Nel 2016 gli analisti dei virus Doctor Web hanno registrato diversi casi nuovi di preinstallazione dei trojan Android su smartphone e tablet. Così, a metà gennaio su un modello popolare dei dispositivi Android è stato individuato il trojan Android.Cooee.1. È una shell grafica creata dagli autori dei virus in cui è stato inserito un modulo di visualizzazione di annunci. Android.Cooee.1 mostrava annunci, scaricava e lanciava in modo invisibile vari plugin di pubblicità aggiuntivi e anche applicazioni, tra cui quelle malevole.

A marzo gli specialisti Doctor Web hanno scoperto il trojan Android.Gmobi.1. Risultava preinstallato su alcune decine di modelli di dispositivi mobili e inoltre veniva distribuito come parte delle applicazioni TrendMicro Dr.Safety, TrendMicro Dr.Booster e Asus WebStorage disponibili in Google Play. Il trojan è una piattaforma software (SDK) utilizzata dai produttori di smartphone e tablet e sviluppatori di programmi.

Questa piattaforma consente di eseguire aggiornamenti remoti del sistema operativo, la raccolta di dati analitici, mostra varie notifiche e inoltre si usa per pagamenti mobili. Tuttavia, oltre alle funzionalità innocue possiede anche quelle malevole. Per esempio, Android.Gmobi.1 Questa piattaforma consente di eseguire aggiornamenti remoti del sistema operativo, la raccolta di dati analitici, mostra varie notifiche e inoltre si usa per pagamenti mobili. Tuttavia, oltre alle funzionalità innocue possiede anche quelle malevole. Per esempio,

A novembre è stato rilevato il trojan Android.Spy.332.origin A novembre è stato rilevato il trojan Android.Spy.332.origin poteva scaricare, installare e rimuovere applicazioni all'insaputa dell'utente, eseguire comandi shell, e inoltre trasmetteva sul suo server di controllo informazioni confidenziali, tra cui informazioni relative ai messaggi SMS, alle chiamate e una serie di dati tecnici sul dispositivo mobile infetto. Dopo che questo caso aveva avuto una vasta eco sui media, alcuni produttori hanno rilasciato un aggiornamento del sistema operativo in cui questo trojan era già assente.

In quanto l'inserimento dei trojan e di altre applicazioni indesiderate nella directory di sistema dei telefoni e tablet Android permette ai malintenzionati di eseguire qualsiasi azione, l'anno prossimo, probabilmente, sbucheranno ulteriori dispositivi mobili con trojan preinstallati.

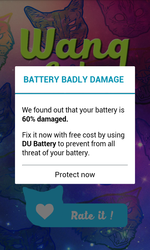

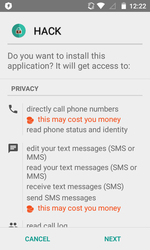

Trojan su Google Play

La directory di contenuti digitali Google Play è la fonte più affidabile di programmi e giochi per i dispositivi mobili con l'SO Android. Tuttavia, gli autori dei virus come prima raggirano i suoi meccanismi di protezione e distribuiscono trojan attraverso Google Play. Nel 2016 sono stati registrati molti casi simili. Per esempio, a gennaio in Google Play è stato trovato il trojan Android.Click.47.origin che risultava incorporato in applicazioni apparentemente innocue. Ad avvio Android.Click.47.origin scaricava dal server di gestione una lista delle pagine web le quali apriva in modo impercettibile. Quindi il trojan passava automaticamente a tutti i link pubblicitari disponibili su queste pagine, cliccava sui banner e sugli altri elementi interattivi, portando così il profitto agli autori dei virus.

A marzo gli analisti dei virus Doctor Web hanno scoperto in Google Play il trojan Android.Spy.277.origin in Google Play il trojan Android.Spy.277.origin collocava messaggi pubblicitari nella barra delle notifiche e creava sulla schermata principale link che conducevano su alcune pagine delle applicazioni in Google Play.

Ad aprile gli specialisti Doctor Web hanno rilevato un trojan simile che risultava incorporato in oltre 190 programmi e che è stato registrato nel nostro database come Android.Click.95. Dopo aver infettato un dispositivo mobile, il trojan controllava se c'era installata una delle applicazioni impostate dagli autori dei virus. Se non ne scopriva nessuna, Android.Click.95 apriva nel browser una pagina di un sito fraudolento con un messaggio predisposto di un presunto problema. Il messaggio faceva spavento al proprietario del telefono o tablet, dicendo che sarebbe in uso una versione obsoleta del browser o che ci sarebbe un guasto alla batteria. E per risolvere il "problema" offriva di installare una determinata applicazione.

Android.PWS.Vk.3 — un altro trojan che nel 2016 veniva distribuito attraverso Google Play. L'azienda Doctor Web ne ha riferito a giugno. Android.PWS.Vk.3 è un lettore audio che consente di riprodurre brani musicali memorizzati sui server del social network "VKontakte". Per questo scopo il trojan richiede il login e la password dell'account utente nel social network. Tuttavia, oltre alle funzionalità dichiarate il programma ne aveva anche altre e trasmetteva i dati ottenuti ai malintenzionati in un modo invisibile per la vittima.

Inoltre, a giugno in Google Play è stato trovato il trojan Android.Valeriy.1.origin che risultava incorporato in programmi innocui. Android.Valeriy.1.origin mostrava finestre a comparsa in cui veniva offerto di immettere un numero di cellulare per il download di qualche applicazione. Dopo che il proprietario del dispositivo mobile infetto indicava il suo numero telefonico, gli arrivava una notifica via SMS di un abbonamento a un servizio a pagamento, però il trojan intercettava e nascondeva questi messaggi. Inoltre, Android.Valeriy.1.origin poteva impercettibilmente cliccare su banner pubblicitari e andare a diversi link, e inoltre scaricava altri programmi, tra cui anche quelli malevoli.

Un altro trojan dalla directory Google Play, rilevato a luglio, è stato denominato Android.Spy.305.origin. I malintenzionati l'avevano inserito in oltre 150 applicazioni. Il principale obiettivo di questo programma malevolo è di visualizzare pubblicità. Oltre a questo però, Android.Spy.305.origin trasmetteva informazioni confidenziali sul suo server di gestione.

A settembre nella directory Google Play è stato trovato il trojan Android.SockBot.1. Questo programma malevolo trasformava il dispositivo infetto in un server proxy e consentiva ai malintenzionati di connettersi anonimamente a computer remoti e altri dispositivi connessi alla rete, senza rivelare la loro vera posizione. Inoltre, tramite il programma gli autori dei virus potevano intercettare e reindirizzare il traffico di rete, rubare informazioni confidenziali e organizzare attacchi DDoS a server Internet.

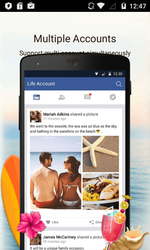

Un altro trojan che si diffondeva attraverso Google Play nel 2016 si chiama Android.MulDrop.924. Doctor Web ne ha riferito a novembre. Questo programma malevolo era incorporato in un'applicazione che consente ai proprietari dei dispositivi mobili di utilizzare contemporaneamente più account nei programmi installati.

Una parte delle funzionalità del trojan si trovava in moduli software ausiliari che erano cifrati e nascosti all'interno di un'immagine PNG locata nella directory delle risorse di Android.MulDrop.924. Uno di questi moduli conteneva alcuni plugin di visualizzazione di pubblicità e anche il trojan-downloader Android.DownLoader.451.origin il quale scaricava giochi e programmi senza l'autorizzazione dell'utente e offriva di installarli. Inoltre, Android.DownLoader.451.origin mostrava annunci invadenti nella barra delle notifiche del dispositivo mobile.

Nonostante le misure di sicurezza che la società Google intraprende, la directory Google Play può ancora contenere applicazioni malevole. Gli autori dei virus trovano di continuo metodi per raggirare i meccanismi di protezione perciò nel prossimo anno ulteriori trojan possono apparire di nuovo in questa directory.

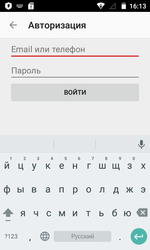

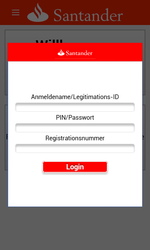

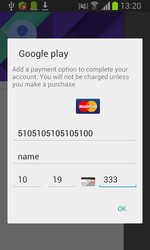

Trojan-banker

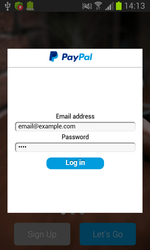

Sempre più proprietari dei dispositivi mobili Android utilizzano i loro smartphone e tablet per accedere ai servizi di remote banking. Pertanto, i criminali informatici continuano a migliorare i trojan-banker mobili e stanno accrescendo il numero di attacchi ai clienti di istituti di credito, cercando di rubare denaro agli utenti da decine di paesi. Nel 2016 i prodotti antivirus Dr.Web per Android hanno rilevato 2.100.000 casi di intrusione di tali programmi malevoli sui dispositivi Android, il che è il 138% in più rispetto all'anno precedente.

Un evento importante dell'anno che sta andando via è stata una diffusione dei banker Android tramite la piattaforma di pubblicità Google AdSence. Quando gli utenti degli smartphone e dei tablet accedevano attraverso il browser Chrome ai siti web con una pubblicità che era stata pubblicata dai malfattori, i file apk dei trojan venivano scaricati automaticamente sui dispositivi. Sfruttando questa vulnerabilità, i criminali informatici per diversi mesi diffondevano i trojan bancari Android.Banker.70.origin e Android.BankBot.75.origin. Qualche tempo dopo la società Google ha rilasciato un aggiornamento di Chrome in cui l'errore era stato eliminato.

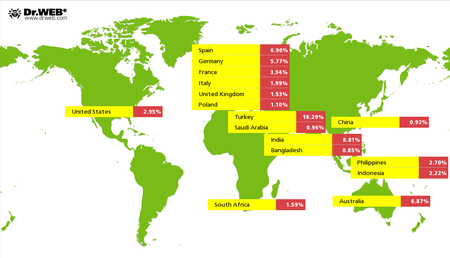

Tra i trojan bancari che si diffondevano nel 2016 c'era Android.SmsSpy.88.origin — Doctor Web ne ha riferito a maggio. Questo programma malevolo è conosciuto dal 2014, ma gli autori dei virus finora lo sviluppano attivamente. Android.SmsSpy.88.origin ruba login e password degli account di mobile banking, visualizzando una falsa finestra di autenticazione sopra le applicazioni di mobile banking avviate. I malfattori possono creare tale finestra per qualsiasi programma, quindi questo trojan è in grado di attaccare clienti di istituti di credito in tutto il mondo. Android.SmsSpy.88.origin inoltre porta via le informazioni relative a carte bancarie, intercetta SMS in arrivo, invia messaggi a più destinatari in modo invisibile e può persino funzionare come un ransomware, bloccando lo schermo del dispositivo mobile e chiedendo riscatto per lo sblocco.

In seguito a uno studio gli analisti dei virus Doctor Web hanno scoperto che dall'inizio del 2016 tramite Android.SmsSpy.88.origin gli autori dei virus avevano attaccato gli utenti da più di duecento paesi e il numero totale di dispositivi infetti si era avvicinato a quarantamila.

Ad ottobre è apparsa una nuova versione di Android.SmsSpy.88.origin, denominata Android.BankBot.136.origin. I criminali informatici hanno aggiunto il supporto delle versioni attuali di SO Android che dispongono di meccanismi migliorati di protezione dai programmi malevoli. Come il risultato il trojan ha imparato a visualizzare finestre di phishing e intercettare messaggi SMS su un numero ancora maggiore di modelli di dispositivi mobili.

Inoltre, nel 2016 gli analisti dei virus Doctor Web hanno scoperto il banker Android.BankBot.104.origin. Veniva distribuito come software per l'hacking di popolari giochi mobili e per i cheat. Infiltrandosi su un dispositivo mobile, Android.BankBot.104.origin determinava se era collegato un servizio di remote banking e controllava se c'erano soldi su tutti i conti disponibili. Se il trojan scopriva soldi, cercava di trasmetterli ai malintenzionati senza la conoscenza dell'utente.

Rubando denaro da conti bancari e inoltre dati finanziari e altri dati confidenziali dei proprietari dei dispositivi Android, i criminali informatici guadagnano grandi profitti. Possiamo dire con certezza che anche nell'anno che sta arrivando gli autori dei virus continueranno ad attaccare clienti di banche.

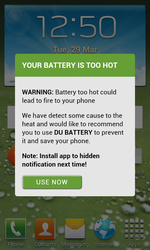

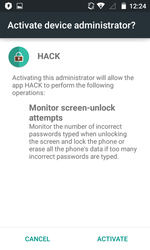

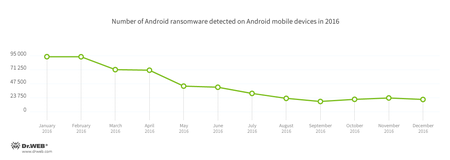

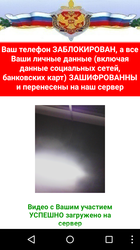

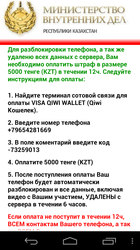

Trojan-ransomware

Rappresentano un grande pericolo i trojan Android che bloccano dispositivi mobili e chiedono riscatto per lo sblocco. Nel 2016 i malfattori hanno continuato a distribuire tali applicazioni malevole tra i proprietari dei telefoni e tablet Android. Negli ultimi 12 mesi i prodotti antivirus Dr.Web per Android hanno registrato oltre 540.000 intrusioni dei trojan-ransomware sui dispositivi mobili Android. È il 58% in meno rispetto al 2015. Gli attacchi più intensivi tramite tali trojan sono stati nei primi mesi dell'anno che sta andando via, dopodiché il ritmo di diffusione di questi programmi malevoli si è rallentato. La dinamica dei rilevamenti dei ransomware Android sui dispositivi mobili può essere vista nel seguente grafico:

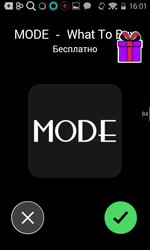

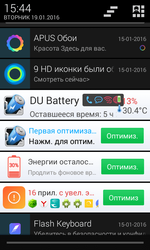

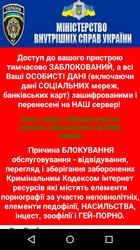

Esempi dei messaggi che vengono mostrati da tali programmi malevoli sono presentati nelle seguenti immagini:

Nonostante una lieve diminuzione dell'attività dei locker Android nel 2016, questi programmi malevoli continuano a essere un serio rischio per i proprietari degli smartphone e dei tablet. Non c'è dubbio che il prossimo anno i criminali informatici continueranno a utilizzare i ransomware Android negli attacchi agli utenti.

Minacce a iOS

I criminali informatici che attaccano gli utenti dei dispositivi mobili, si concentrano principalmente sugli smartphone e sui tablet con l'SO Android. Tuttavia, questo non significa che gli attaccanti non sono interessati di altre piattaforme – per esempio di iOS dall'azienda Apple. I programmi malevoli e indesiderati per questa piattaforma mobile non sono ancora ampiamente diffusi, ma il loro numero di anno in anno è in costante crescita. Anche nel 2016 sono apparse alcune nuove minacce per iOS.

A febbraio nella directory ufficiale App Store è stato rilevato il programma potenzialmente pericoloso Program.IPhoneOS.Unwanted.ZergHelper.1 che era una directory delle applicazioni per utenti cinesi. Il rischio stava nel fatto che attraverso il programma venivano distribuiti ulteriori programmi, anche quelli hackerati o non verificati da Apple. Così, gli utenti correvano il rischio di scaricare tramite Program.IPhoneOS.Unwanted.ZergHelper.1 trojan e altri software pericolosi. Inoltre, questa directory poteva installare i suoi aggiornamenti, raggirando App Store, e poi richiedeva l'identificatore Apple ID e la password, trasmettendo questi dati su un server remoto.

A marzo al database dei virus Dr.Web è stato aggiunto il trojan IPhoneOS.AceDeciever.6. Faceva parte di un'applicazione creata dai malfattori con il nome 爱思助手, progettata per i computer Windows. Gli autori del software lo posizionavano come uno strumento simile all'utility iTunes creata per la gestione dei dispositivi mobili. Questa applicazione è stata aggiunta al database dei virus Dr.Web sotto il nome di Trojan.AceDeciever.2.

Dopo che uno smartphone o un tablet iOS veniva collegato attraverso un cavo USB a un computer con l'installato Trojan.AceDeciever.2, IPhoneOS.AceDeciever.6 veniva installato automaticamente sul dispositivo, sfruttando una vulnerabilità nel protocollo DRM FairPlay creato da Apple per proteggere i contenuti di intrattenimento digitale. Dopo essersi infiltrato nel dispositivo mobile, IPhoneOS.AceDeciever.6 richiedeva all'utente l'Apple ID e la password, dopodiché trasmetteva questi dati sul server degli intrusi.

Gli smartphone e i tablet iOS sono considerati più sicuri rispetto ai dispositivi Android. Tuttavia, i criminali informatici sempre più spesso si interessano anche ai dispositivi iOS. Possiamo aspettarci che il prossimo anno appariranno nuovi programmi malevoli che verranno utilizzati negli attacchi agli utenti del sistema operativo mobile di Apple.

Prospettive e tendenze

Sulla maggior parte dei dispositivi mobili di oggi viene utilizzato il sistema operativo Android perciò la maggior parte degli attacchi è orientata a questi dispositivi. I trojan-banker rappresentano uno dei principali rischi per gli utenti degli smartphone e dei tablet Android. Sempre più spesso tali applicazioni malevole monitorano l'avvio dei software di mobile banking e poi visualizzano sopra le loro finestre falsi moduli per l'immissione di dati confidenziali. Senz'altro, gli autori dei virus continueranno ad utilizzare anche in seguito questo meccanismo del social engineering. Non c'è dubbio poi che i criminali informatici continueranno a migliorare le funzionalità dei banker Android.

Rimane una minaccia di pressante attualità ai proprietari degli smartphone Android da parte dei trojan che cercano di ottenere i privilegi di root e scaricano e installano programmi di nascosto. Molto probabilmente, nel 2017 aumenterà il numero di queste applicazioni dannose. Inoltre, è possibile la comparsa dei trojan che utilizzeranno nuovi metodi di infezione negli attacchi ai dispositivi mobili.

Nel corso degli anni i criminali informatici diverse volte hanno preinstallato vari trojan e programmi indesiderati su smartphone e tablet Android. È molto probabile che questa tendenza proseguirà, quindi l'anno prossimo possiamo aspettarci nuovi casi di infezione dei firmware dei dispositivi mobili.

Nonostante tutti gli sforzi di Google per garantire la sicurezza della sua directory delle applicazioni ufficiale, gli autori dei virus ci pubblicano ancora vari trojan, il che è mostrato dai molteplici casi di rilevamento di programmi malevoli in Google Play, osservati nel corso del 2016. Molto probabilmente, nel 2017 i proprietari dei telefoni e tablet Android di nuovo dovranno far fronte alla comparsa di trojan nella directory ufficiale dei programmi per l'SO Android.

I trojan-ransomware Android continuano a essere una serie minaccia agli utenti. Il prossimo anno possiamo aspettarci nuovi attacchi tramite questi malware. Inoltre, non possiamo escludere la comparsa di nuovi programmi malevoli progettati per dispositivi con il sistema iOS. Gli smartphone e i tablet con questo sistema operativo sono ancora sufficientemente sicuri. Tuttavia, l'anno 2016 ha mostrato che l'interesse dei malintenzionati per questa piattaforma persiste ancora. Gli autori dei virus cercano sempre di mettere a profitto quello che è disponibile, perciò anche nel 2017 i dispositivi iOS continueranno a essere potenziali bersagli degli attacchi dei criminali informatici.