Doctor Web: panoramica sulle attività dei virus a settembre 2017

29 settembre 2017

A settembre diversi mass media hanno comunicato che i criminali informatici avevano iniziato a utilizzare in modo attivo i browser di utenti per il mining (l'estrazione) non autorizzato delle criptovalute. La più popolare tra i malintenzionati è la criptovaluta Monero (XMR).

Un programma per il mining non autorizzato che è stato aggiunto a settembre ai database dei virus Dr.Web, Tool.BtcMine.1046, è scritto nel linguaggio JavaScript. Quando l'utente visitava alcuni siti, lo script JavaScript, integrato nel codice di markup delle pagine web, iniziava a estrarre la criptovaluta. Secondo i messaggi di utenti, in tale momento il carico sulla CPU del computer raggiungeva il 100% e ritornava ai valori normali solo dopo la chiusura della finestra del browser. È difficile dire se questo incidente fosse il risultato dell'hacking dei siti o i loro proprietari avessero integrato volontariamente il miner nel codice. Al momento, a tentativo di passaggio alle pagine web che includono tale script, Antivirus Dr.Web mette in guardia gli utenti circa il rilevamento di contenuti potenzialmente pericolosi.

Poco tempo dopo ai database dei virus è stato aggiunto un altro simile strumento, denominato Tool.BtcMine.1048. Anche questo miner è scritto in JavaScript. Probabilmente, è stato pensato come un'alternativa ai guadagni dalla pubblicità, però veniva utilizzato senza il consenso esplicito dei visitatori dei siti. In altre parole, questa tecnologia può essere utilizzata sia in modo legittimo e sia per lo scopo di guadagno criminale. Tali script possono essere integrati nel codice di un sito non soltanto dai suoi proprietari, ma anche attraverso inserzionisti di malafede o come il risultato dell'hacking. Oltre a ciò, la funzione di mining della criptovaluta può essere implementata anche in plugin che vengono installati dagli utenti stessi nei loro browser.

Inoltre, a settembre specialisti di sicurezza informatica hanno rilevato delle vulnerabilità nello stack di protocolli Bluetooth; gli analisti Doctor Web hanno scoperto che i criminali informatici utilizzano "l'Internet delle cose" per lo spamming di massa.

Le principali tendenze di settembre

- La comparsa dei programmi miner scritti nel linguaggio JavaScript

- L'utilizzo da parte dei malintenzionati «dell'Internet delle cose» per l'invio di spam

- La scoperta di pericolose vulnerabilità nel protocollo Bluetooth

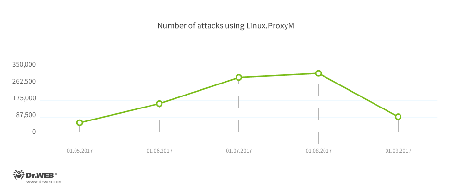

La minaccia del mese

L'azienda Doctor Web già parlava del programma malevolo Linux.ProxyM che lancia su un dispositivo Linux infetto un server proxy SOCKS. Esistono build di questo trojan per i dispositivi con l'architettura x86, MIPS, MIPSEL, PowerPC, ARM, Superh, Motorola 68000 e SPARC, cioè il malware è in grado di funzionare su molti dispositivi "intelligenti", quali i router, i set-top box e simili. Gli analisti dei virus hanno scoperto che i criminali informatici inviano attraverso i dispositivi infettati da questo trojan messaggi di spam che pubblicizzano risorse web con contenuti per adulti. Durante un giorno ogni dispositivo infettato da Linux.ProxyM invia in media circa 400 email. L'attività di questa botnet è mostrata nel seguente grafico:

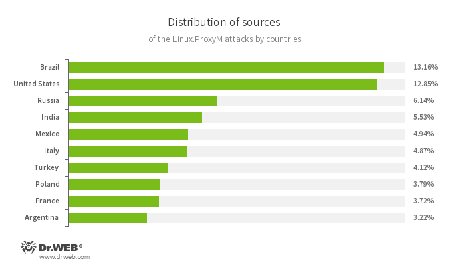

La maggior parte di tutti i dispositivi con Linux.ProxyM da cui vengono eseguiti attacchi è locata in Brasile. Alla seconda posizione si trovano gli Stati Uniti e alla terza la Russia.

Per maggiori informazioni su Linux.ProxyM consultate un articolo pubblicato sul nostro sito.

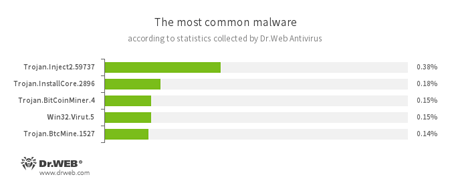

Secondo le statistiche di Antivirus Dr.Web

- Trojan.Inject

- Una famiglia dei programmi malevoli che integrano un codice malevolo nei processi di altri programmi.

- Trojan.InstallCore

- Una famiglia dei programmi che installano applicazioni indesiderate e malevole.

- Trojan.BitCoinMiner.4

- Un membro della famiglia dei programmi malevoli studiati per l'estrazione tacita (il mining) della criptovaluta BitCoin.

- Win32.Virut.5

- Un virus polimorfo che infetta file eseguibili. Contiene le funzioni per gestire computer infetti attraverso il canale IRC.

- Trojan.BtcMine

- Una famiglia dei programmi malevoli che sfruttano le risorse di calcolo del computer infetto senza la conoscenza dell'utente per ricavare varie criptovalute (mining), per esempio Bitcoin.

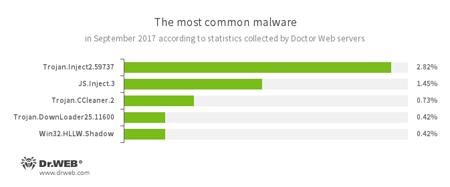

Secondo le informazioni dei server delle statistiche Doctor Web

- Trojan.Inject

- Una famiglia dei programmi malevoli che integrano un codice malevolo nei processi di altre applicazioni.

- JS.Inject.3

- Una famiglia degli script malevoli, scritti nel linguaggio JavaScript. Integrano uno script malevolo nel codice HTML di pagine web.

- Trojan.CCleaner.2

- Un programma malevolo rilevato nell'applicazione CCleaner progettata per l'ottimizzazione dei sistemi operativi Microsoft Windows.

- Trojan.DownLoader

- Una famiglia dei trojan che hanno l'obiettivo di scaricare altre applicazioni dannose sul computer sotto attacco.

- Win32.HLLW.Shadow

- Un worm che utilizza supporti rimovibili e unità di rete per la sua diffusione. Può inoltre diffondersi via rete, utilizzando il protocollo standard SMB. Può scaricare dal server di controllo file eseguibili e lanciarli.

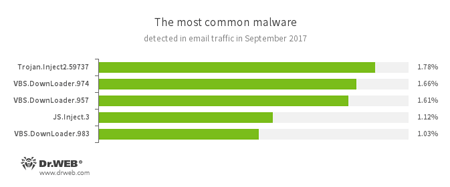

Le statistiche sulle applicazioni malevole nel traffico email

- Trojan.Inject

- Una famiglia dei trojan che integrano un codice malevolo nei processi di altri programmi.

- VBS.DownLoader

- Una famiglia degli script malevoli, scritti nel linguaggio VBScript. Scaricano e installano sul computer altri programmi malevoli.

- JS.Inject.3

- Una famiglia degli script malevoli, scritti nel linguaggio JavaScript. Integrano uno script malevolo nel codice HTML di pagine web.

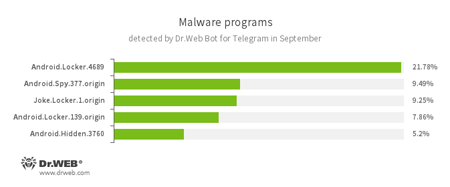

Secondo i dati del bot Dr.Web per Telegram

- Android.Locker

- Una famiglia dei trojan Android studiati per il riscatto. Visualizzano un messaggio invadente su una presunta trasgressione della legge da parte dell'utente e del conseguente bloccaggio del dispositivo mobile, per levare il quale viene suggerito all'utente di pagare un determinato importo.

- Android.Spy.337.origin

- Un membro della famiglia dei trojan per SO Android che sono capaci di rubare informazioni confidenziali, comprese le password dell'utente.

- Joke.Locker.1.origin

- Un programma-scherzo per SO Android che blocca lo schermo del dispositivo mobile e ci visualizza una "schermata blue" di SO Windows (BSOD, Blue Screen of Death).

- Android.Hidden

- Una famiglia dei trojan Android che sono in grado di nascondere la loro icona nella lista delle applicazioni del dispositivo mobile.

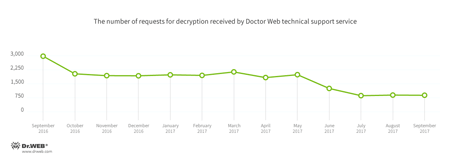

Cryptolocker

A settembre al servizio di supporto tecnico Doctor Web il più spesso si rivolgevano gli utenti le cui informazioni sono state cifrate dalle seguenti versioni dei trojan cryptolocker:

- Trojan.Encoder.858 — 23.49% dei casi;

- Trojan.Encoder.13671 — 5.33% dei casi;

- Trojan.Encoder.11464 — 3.89% dei casi;

- Trojan.Encoder.761 — 2.74% dei casi;

- Trojan.Encoder.5342 — 2.02% dei casi;

- Trojan.Encoder.567 — 2.00% dei casi.

Dr.Web Security Space per Windows protegge dai trojan cryptolocker

Siti pericolosi

A settembre 2017, 298.324 indirizzi Internet sono stati aggiunti al database dei siti malevoli e sconsigliati.

| Agosto 2017 | Settembre 2017 | La dinamica |

|---|---|---|

| + 275,399 | + 298,324 | +8.32% |

Programmi malevoli e indesiderati per dispositivi mobili

A settembre sono comparse informazioni sulle pericolose vulnerabilità BlueBorne rilevate nell'implementazione del protocollo Bluetooth. Possono essere presenti in diversi dispositivi, compresi gli smartphone e i tablet Android. Queste falle permettono di ottenere il completo controllo dei dispositivi sotto attacco, di eseguire qualsiasi codice su di essi e di rubare informazioni confidenziali. Inoltre, il mese scorso in Google Play è stato rilevato un trojan, denominato Android.BankBot.234.origin, studiato per il furto di informazioni circa le carte di credito.

Gli eventi più notevoli relativi alla sicurezza "mobile" a settembre:

- la comparsa di informazioni sulle vulnerabilità nello stack di protocollo Bluetooth, rilevate in precedenza;

- la scoperta di un trojan bancario in Google Play.

Per maggiori informazioni circa le minacce ai dispositivi mobili a settembre, consultate la nostra panoramicaspecifica.