Doctor Web: panoramica sulle attività dei virus a novembre 2017

30 novembre 2017

A novembre gli specialisti Doctor Web hanno esaminato un nuovo rappresentante della famiglia di trojan banker Trojan.Gozi. A differenza dei suoi predecessori il trojan aggiornato consiste interamente di un set di moduli, e inoltre è privo del meccanismo per generare nomi di server di controllo: adesso i nomi sono trascritti nella configurazione del programma malevolo.

Inoltre, a novembre è stato rilevato un nuovo backdoor per gli SO della famiglia Linux e sono stati trovati diversi siti studiati per spillare denaro agli ingenui utenti di Internet a nome di una fondazione sociale inesistente.

Le principali tendenze di novembre

- La comparsa di un nuovo trojan banker

- La diffusione di un backdoor per gli SO della famiglia Linux

- L'emergere di un nuovo tipo di frode in Internet

La minaccia del mese

La famiglia di trojan bancari Gozi è ben nota agli analisti di virus — uno dei suoi membri sarà ricordato per quello che utilizzava come il dizionario per generare indirizzi di server di controllo un file di testo scaricato da un server di NASA. La nuova versione del trojan banker, che è stata denominata Trojan.Gozi.64, può infettare computer con le versioni a 32 e 64 bit di Microsoft Windows 7 e superiori, nelle versioni più antecedenti di questo SO il programma malevolo non si avvia.

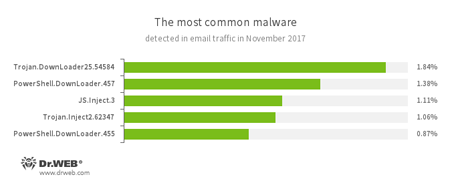

L'obiettivo principale di Trojan.Gozi.64 è quello di effettuare code injection, cioè il trojan può integrare nelle pagine web visualizzate dall'utente un contenuto estraneo – per esempio, falsi moduli di autenticazione sui siti bancari e nei sistemi di home-banking.

In quanto la manipolazione delle pagine web avviene direttamente sul computer infetto, l'URL di tale sito nella barra degli indirizzi del browser rimane corretto, il che può fuorviare l'utente e abbassare la sua vigilanza. I dati inseriti in un falso modulo vengono trasmessi ai malintenzionati per cui un account dell'utente vittima del trojan può essere compromesso.

Per scoprire più informazioni sulle funzioni e sui principi di funzionamento di Trojan.Gozi.64, leggete il relativo articolo pubblicato sul nostro sito.

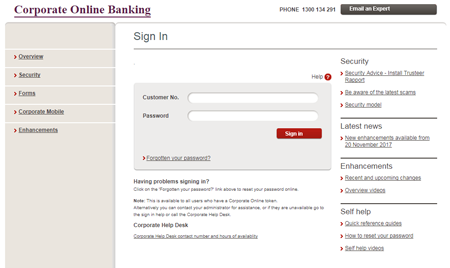

Secondo le statistiche di Antivirus Dr.Web

- Trojan.DownLoader

- Una famiglia di trojan che hanno l'obiettivo di scaricare altre applicazioni malevole sul computer sotto attacco.

- Trojan.Starter.7394

- Un rappresentante della famiglia di trojan che hanno l'obiettivo principale di avviare nel sistema infetto un file eseguibile con un determinato set di funzioni malevole.

- Trojan.Encoder.11432

- Un worm multicomponente noto come WannaCry. È in grado di infettare computer con Microsoft Windows senza la partecipazione dell'utente. Cripta file sul computer e chiede il riscatto. La decriptazione dei file di test e di tutti gli altri file viene eseguita con l'utilizzo di chiavi diverse – di conseguenza, nessuna garanzia esiste che i dati danneggiati dal cryptolocker possono essere recuperati persino se viene pagato il riscatto.

- Trojan.Zadved

- Estensioni studiate per sostituire furtivamente i risultati dei motori di ricerca nella finestra del browser e per mostrare falsi messaggi pop-up dei social network. Inoltre, le loro funzioni dannose includono la sostituzione di annunci visualizzati su vari siti.

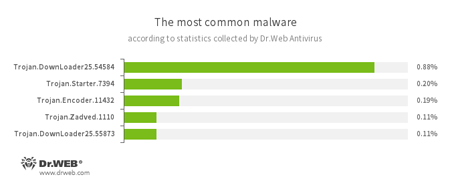

Secondo le informazioni dei server delle statistiche Doctor Web

- Trojan.DownLoader25.54584, Trojan.DownLoad3.46852

- Campioni di una famiglia di trojan che hanno l'obiettivo di scaricare altre applicazioni malevole sul computer attaccato.

- JS.Inject

- Una famiglia di script malevoli, scritti nel linguaggio JavaScript. Integrano uno script malevolo nel codice HTML di pagine web.

- Trojan.Inject

- Una famiglia di programmi malevoli che integrano un codice malevolo nei processi di altri programmi.

- PowerShell.DownLoader

- Una famiglia di script malevoli, scritti nel linguaggio PowerShell. Scaricano e installano sul computer altri programmi malevoli.

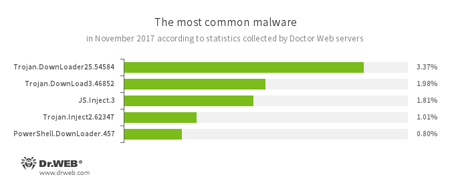

Le statistiche sulle applicazioni malevole nel traffico email

- Trojan.DownLoader

- Una famiglia di trojan che hanno l'obiettivo di scaricare altre applicazioni malevole sul computer sotto attacco.

- PowerShell.DownLoader

- Una famiglia di script malevoli, scritti nel linguaggio PowerShell. Scaricano e installano sul computer altri programmi malevoli.

- JS.Inject

- Una famiglia di script malevoli, scritti nel linguaggio JavaScript. Integrano uno script malevolo nel codice HTML di pagine web.

- Trojan.Inject

- Una famiglia di programmi malevoli che integrano un codice malevolo nei processi di altri programmi.

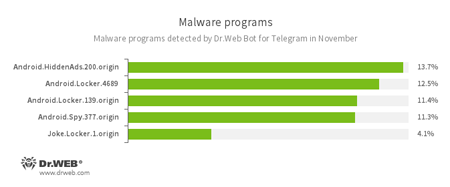

Secondo i dati del bot Dr.Web per Telegram

- Android.HiddenAds.200.origin

- Un trojan progettato per la visualizzazione di pubblicità invadente. Viene distribuito con il pretesto di applicazioni popolari tramite altri programmi malevoli che in alcuni casi lo installano di nascosto nella directory di sistema.

- Android.Locker

- Una famiglia di trojan Android studiati per il riscatto. Visualizzano un messaggio invadente su una presunta trasgressione della legge da parte dell'utente e del conseguente bloccaggio del dispositivo mobile, per levare il quale viene suggerito all'utente di pagare un determinato importo.

- Android.Spy.337.origin

- Un membro della famiglia di trojan per SO Android che sono capaci di rubare informazioni confidenziali, comprese le password dell'utente.

- Joke.Locker.1.origin

- Un programma-scherzo per SO Android che blocca lo schermo del dispositivo mobile e ci visualizza una "schermata blue" di SO Windows (BSOD, Blue Screen of Death).

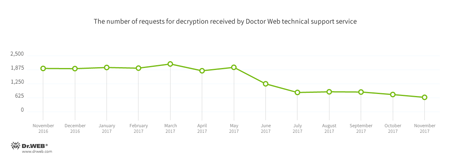

Cryptolocker

A novembre al servizio di supporto tecnico Doctor Web il più spesso si rivolgevano gli utenti le cui informazioni sono state cifrate dalle seguenti versioni dei trojan cryptolocker:

- Trojan.Encoder.3953 — 17,88% dei casi;

- Trojan.Encoder.858 — 8,39% dei casi;

- Trojan.Encoder.11539 — 6,39% dei casi;

- Trojan.Encoder.567 — 5,66% dei casi;

- Trojan.Encoder.3976 — 2,37% dei casi;

- Trojan.Encoder.761 — 2,37% dei casi.

Dr.Web Security Space per Windows protegge dai trojan cryptolocker

Siti pericolosi

A novembre 2017, 331.895 indirizzi Internet sono stati aggiunti al database dei siti malevoli e sconsigliati.

| ottobre 2017 | novembre 2017 | La dinamica |

|---|---|---|

| +256 429 | +331 895 | +29.4% |

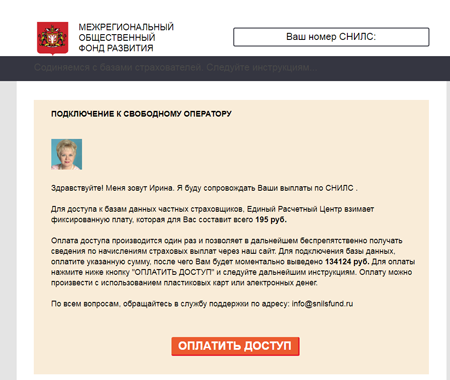

A novembre l'azienda Doctor Web ha informato di un nuovo tipo di truffa che è diventato diffuso nel segmento russo di Internet. I truffatori inviavano messaggi di spam con un link di un sito presumibilmente appartenente a una "Fondazione per lo sviluppo sociale interregionale". Riferendosi a un decreto inesistente del Governo Russo, i malintenzionati offrivano ai visitatori di controllare la disponibilità di pagamenti delle compagnie assicurative presumibilmente loro spettanti, indicando il numero del certificato di assicurazione pensionistica o della carta d'identità. Indipendentemente da quello quali dati venivano inseriti dalla vittima (poteva essere persino una sequenza arbitraria di cifre), veniva restituito un messaggio di quello che le spettano rimborsi assicurativi per un importo piuttosto elevato, ma per la possibilità di prelievo gli imbroglioni chiedevano di versare un contributo in denaro.

Sui server su cui sono collocate le pagine web della "Fondazione per lo sviluppo sociale interregionale" sono stati rilevati dagli analisti di virus molti altri progetti truffaldini. Maggiori informazioni in merito sono disponibili in un articolo panoramico pubblicato sul sito Doctor Web.

Programmi malevoli per Linux

Alla fine dell'ultimo mese di autunno gli analisti di virus Doctor Web hanno studiato un nuovo backdoor per Linux, denominato Linux.BackDoor.Hook.1. Il trojan può scaricare file impostati in un comando dei malfattori, avviare applicazioni o connettersi a un determinato nodo remoto. Le altre caratteristiche di Linux.BackDoor.Hook.1 sono descritte in una notizia.

Programmi malevoli e indesiderati per dispositivi mobili

A novembre gli analisti di virus Doctor Web hanno scoperto su Google Play Android.RemoteCode.106.origin, un trojan che scarica ulteriori moduli malevoli. Questi ultimi caricavano siti web e cliccavano su link e banner di pubblicità in essi collocati. Inoltre, su Google Play sono stati rilevati programmi malevoli della famiglia Android.SmsSend, che inviavano costosi SMS. Oltre a ciò, il mese scorso su Google Play si diffondeva il trojan Android.CoinMine.3 che utilizzava gli smartphone e i tablet infetti per estrarre la criptovaluta Monero. Nella directory ufficiale delle applicazioni Android è stata inoltre trovata una grande quantità di trojan della famiglia Android.Banker, che sono studiati per ricavare informazioni confidenziali e rubare denaro dai conti bancari dei proprietari di dispositivi Android.

Gli eventi più notevoli relativi alla sicurezza "mobile" a novembre:

- diversi trojan sono stati trovati nella directory Google Play;

Per maggiori informazioni circa la situazione con i virus mobile a novembre leggete la nostra panoramica specifica.