Doctor Web: panoramica sulle attività dei virus per dispositivi mobili per l'anno 2017

29 dicembre 2017

Gli eventi nell'ambito della sicurezza informatica dell'anno scorso hanno mostrato che l'interesse dei criminali informatici verso i dispositivi mobili è ancora alto. Questo è indicato sia dalla comparsa di nuovi programmi malevoli Android, che dall'espansione delle loro funzionalità. Durante i 12 mesi passati i proprietari di smartphone e tablet erano minacciati dai trojan che sfruttavano le funzioni accessibilità (Accessibility Service) della piattaforma Android. Attraverso queste funzioni essi eseguivano silenziosamente azioni malevole – per esempio, modificavano impostazioni di sistema, nonché scaricavano di nascosto e installavano programmi.

Erano un serio rischio anche i trojan banker che ricavavano credenziali e altre informazioni segrete e aiutavano i malintenzionati a rubare denaro dai conti di una vittima. La pubblicazione nel 2016 dei codici sorgente di uno dei banker Android ha semplificato per gli autori dei virus la creazione di nuove applicazioni malevole di tale tipo.

È rimasto importante il problema dei ransomware Android, ovvero dei trojan che bloccano i dispositivi mobili e chiedono il riscatto per il ripristino della loro operatività. Nel 2017 venivano riscontrati tra questi programmi malevoli anche i cryptolocker che criptavano file. Dobbiamo segnalare anche la comparsa di numerose nuove minacce nella directory Google Play. Ci sono stati trovati sia programmi trojan, che indesiderati.

Inoltre, nel 2017 venivano ampiamente diffuse le applicazioni malevole che aprivano siti web per aumentarne furtivamente la popolarità e cliccavano su link e banner pubblicitari. Sono stati rilevati anche nuovi trojan studiati per l'estrazione di criptovalute.

Le principali tendenze dell'anno

- Comparsa di trojan che sfruttano le funzioni accessibilità di SO Android

- Rilevamento di un grande numero di programmi malevoli e indesiderati nella directory Google Play

- Comparsa di nuovi trojan banker

- Diffusione di applicazioni malevole che aprivano siti web per aumentare furtivamente il numero di visite, cliccavano su link e banner pubblicitari in essi collocati

- Rilevamento di nuovi trojan che estraevano criptovalute sfruttando le capacità dei dispositivi mobili infetti

Gli eventi più interessanti

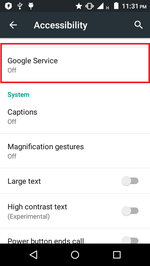

Nel 2017 si sono diffusi i programmi malevoli che impiegavano la modalità di funzionamento speciale (Accessibiliy Service, funzioni accessibilità) di SO Android. Le funzioni di questa modalità facilitano l'uso degli smartphone e dei tablet per le persone con disabilità. Tuttavia, una volta ottenuto l'accesso a queste funzioni, un trojan in effetti avrà il completo controllo del dispositivo infetto e potrà eseguire azioni malevole senza l'intervento del proprietario. Per esempio, potrà simulare i clic su pulsanti in finestre di dialogo, aprire e modificare diverse impostazioni, nonché installare automaticamente altre applicazioni.

Uno di questi trojan si chiama Android.BankBot.211.origin. Dopo aver ottenuto i privilegi richiesti, il malware si aggiungeva in autonomo alla lista degli amministratori dispositivo, si nominava programma di gestione sms predefinito e poteva registrare tutto quello che accadeva sullo schermo del telefono. Android.BankBot.211.origin visualizzava falsi moduli di autenticazione ad avvio di programmi del banking e altri, catturava schermate ogni volta quando l'utente premeva i tasti della tastiera, e inoltre trasmetteva ai malintenzionati informazioni su tutti gli sms e le chiamate.

Android.DownLoader.504.origin è un altro trojan che utilizzava le funzioni accessibilità di SO Android per eseguire in automatico operazioni malevole. Scaricava impercettibilmente diverse applicazioni, nonché altri trojan, e quindi li installava in autonomo.

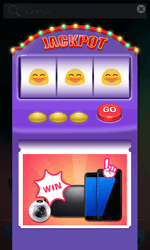

Inoltre, lo scorso anno è stato rilevato il programma malevolo Android.BankBot.233.origin con le funzionalità simili. Esso estraeva dalle sue risorse un trojan banker, Android.BankBot.234.origin, e lo installava impercettibilmente utilizzando le funzioni accessibilità. Il banker monitorava l'esecuzione di Play Store e visualizza sopra la finestra dell'applicazione un modulo di configurazione del servizio di pagamento, studiato per il phishing, in cui richiedeva informazioni su una carta di credito. Le informazioni ottenute venivano inviate da Android.BankBot.234.origin agli autori dei virus, dopodiché loro potevano rubare denaro dal conto della vittima.

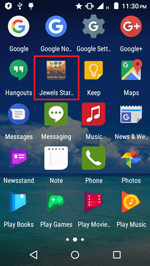

La maggior parte dei software malevoli e indesiderati Android viene utilizzata dai criminali informatici per ricavare profitti. Accanto al furto di denaro con l'utilizzo dei trojan banker, un'altra fonte di guadagno illecito per i malintenzionati è il caricamento e l'installazione di applicazioni sui dispositivi mobili all'insaputa dei loro proprietari. Nel 2016 gli specialisti Doctor Web segnalavano la comparsa e un'ampia diffusione dei trojan e software indesiderati creati per queste finalità. Nel 2017 questa tendenza è continuata. A gennaio l'azienda Doctor Web ha informato di un trojan, Android.Skyfin.1.origin, che si integrava nel processo del programma Play Store e scaricava a suo nome applicazioni dalla directory Google Play. Android.Skyfin.1.origin non installava i software caricati, però simulava completamente le loro installazioni sostituendo diversi parametri a connessione al server Google e ingannandolo. Come il risultato, il trojan aumentava artificialmente il numero di installazioni e la popolarità dei software. Inoltre, poteva lasciare in autonomo falsi commenti innalzando il rating delle applicazioni e rendendole più attraenti per gli utenti.

A maggio nella directory Google Play è stato trovato un malware, Android.RemoteCode.28, che anche scaricava altri programmi da Internet. A luglio gli analisti Doctor Web hanno rilevato il trojan Android.Triada.231. I malintenzionati lo avevano incorporato in una delle librerie di sistema di SO Android nei firmware di alcuni modelli di dispositivi mobili. Android.Triada.231 si integrava nei processi di tutti i programmi e poteva scaricare e avviare impercettibilmente moduli malevoli.

Un altro popolare metodo di guadagno dei criminali informatici è il caricamento di siti web per il fine di aumentarne il numero di visite, e inoltre i clic su banner ed altri elementi in essi collocati. Nel 2017 uno dei programmi malevoli utilizzati per questi fini è stato il trojan Android.RemoteCode.106.origin che veniva distribuito attraverso Google Play. Esso scaricava moduli ausiliari e attraverso di loro apriva siti, dopodiché cliccava sui link disponibili, nonché sugli annunci.

I nuovi trojan della famiglia Android.Click scoperti nel 2017 disponevano di funzioni simili. Per esempio, il trojan Android.Click.132.origin secondo le direttive del server di controllo caricava impercettibilmente pagine web e cliccava automaticamente su oggetti di pubblicità in esse collocati. I malware Android.Click.268, Android.Click.269 e Android.Click.274 anche aprivano pagine web e cliccavano sulle aree impostate dai malfattori, aumentano furtivamente il numero di passaggi su annunci pubblicitari. Inoltre, essi ottenevano dal server di controllo indirizzi di siti web, su ciascuno di cui inviavano 10 milioni di richieste vuote. Come il risultato, gli utenti che avevano installato questi trojan diventavano involontariamente partecipanti ad attacchi DDoS.

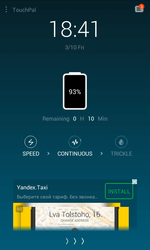

La visualizzazione di pubblicità aggressiva continua ad essere una popolare fonte di guadagno per gli autori dei virus e per gli sviluppatori di software di malafede. A marzo 2017 l'azienda Doctor Web ha informato di un modulo pubblicitario indesiderato, denominato Adware.Cootek.1.origin. Era incorporato in un'applicazione tastiera innocua con il nome TouchPal e veniva distribuito attraverso la directory Google Play. In totale questo programma è stato scaricato da oltre 50 milioni di utenti. Adware.Cootek.1.origin visualizzava annunci invadenti e persino incorporava banner nella schermata di blocco di SO Android.

Ad aprile in Google Play è stato trovato un trojan, denominato Android.MobiDash.44, che si diffondeva sotto le mentite spoglie di guide a giochi popolari. Visualizzava pubblicità invadenti, e inoltre poteva caricare ulteriori moduli malevoli.

L'estrazione (mining) di criptovalute non può essere considerata una fonte di guadagno efficiente. Ciononostante, questo metodo di arricchimento continua ad attirare i criminali informatici. Inoltre, nel 2017 nella directory Google Play è stato rilevato un trojan miner Android.CoinMine.3. Questo programma malevolo caricava di nascosto un sito web con uno script incorporato che estraeva la criptovaluta Monero.

Tuttavia, i malfattori utilizzano programmi malevoli non solo per il fine di ricavare profitti. Alcuni trojan vengono utilizzati per il pedinamento e cyber-spionaggio. Così, ad aprile 2017 sono comparse informazioni sulle applicazioni malevole Android.Chrysaor.1.origin e Android.Chrysaor.2.origin, che erano impiegati in attacchi mirati. Rubavano messaggi da un grande numero di programmi per la comunicazione, per esempio Skype, Viber, WhatsApp, Twitter, Facebook, client di posta ed altri, intercettavano sms, attivavano il microfono dei telefoni e tablet infetti per l'ascolto e registravano chiamate. Inoltre, questi trojan tenevano traccia della posizione dei dispositivi mobili, rubavano la cronologia del browser, trasmettevano ai malintenzionati informazioni sui contatti dalla rubrica e raccoglievano altri dati confidenziali.

A luglio è diventato noto un trojan simile, denominato Android.Lipizzan.2. Anch'esso rubava messaggi dai programmi di messaggistica e client di posta popolari, intercettava chiamate, attivava il microfono per l'ascolto, catturava schermate e monitorava la posizione dei dispositivi infetti.

Inoltre, nel 2017 l'azienda Doctor Web ha rilevato il programma malevolo Android.Spy.377.origin, il quale spiava utenti iraniani. I malfattori lo controllavano tramite comandi che venivano impartiti attraverso il protocollo di messaggistica online Telegram. Android.Spy.377.origin trasmetteva ai malfattori informazioni su tutti i file disponibili sul dispositivo e poteva caricarne qualsiasi sul server di gestione. Inoltre, su comando degli autori dei virus il trojan inviava messaggi sms, effettuava chiamate, tracciava le coordinate dello smartphone o del tablet infetto, rubava tutti gli sms in arrivo e in uscita, nonché altri dati confidenziali.

I programmi malevoli più diffusi nel segmento dei dispositivi mobili

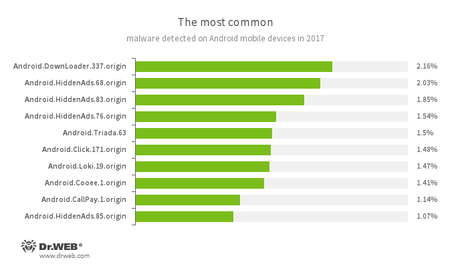

Secondo le statistiche di rilevamento dei prodotti antivirus Dr.Web per Android nel 2017 sui dispositivi Android il più spesso venivano rilevati i trojan che senza l'autorizzazione scaricavano altri programmi malevoli e software non richiesti. Inoltre, una parte significativa tra le minacce rilevate costituivano i trojan di pubblicità.

- Android.DownLoader.337.origin

- Un trojan che esegue il download di applicazioni impostate dagli autori dei virus.

- Android.HiddenAds

- Campioni di una famiglia di trojan studiati per visualizzare pubblicità invadenti.

- Android.Triada.63

- Un trojan multifunzionale che esegue una varietà di azioni malevole.

- Android.Click.171.origin

- Un campione di una famiglia di trojan studiati per aumentare furtivamente il numero di visite su siti web indicati dai malfattori.

- Android.Loki.19.origin

- Un programma malevolo progettato per il download di altri trojan.

- Android.Cooee.1.origin

- Un trojan che scarica impercettibilmente e installa applicazioni, nonché visualizza pubblicità.

- Android.CallPay.1.origin

- Un programma malevolo che concede ai proprietari dei dispositivi Android l'accesso a materiali erotici, ma come il pagamento per questo "servizio" effettua impercettibilmente chiamate a numeri premium.

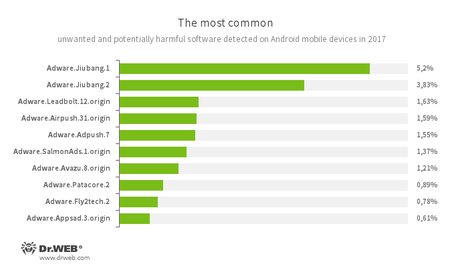

Per quanto riguarda programmi indesiderati e potenzialmente pericolosi, rilevati nel 2017 su smartphone e tablet, si osservava una situazione simile all'anno precedente. Durante i 12 mesi passati sui dispositivi mobili Android il più spesso venivano rilevati i moduli software indesiderati che visualizzavano pubblicità.

- Adware.Jiubang.1

- Adware.Jiubang.2

- Adware.Leadbolt.12.origin

- Adware.Airpush.31.origin

- Adware.Adpush.7

- Adware.SalmonAds.1.origin

- Adware.Avazu.8.origin

- Adware.Patacore.2

- Adware.Fly2tech.2

- Adware.Appsad.3.origin

Moduli indesiderati che sviluppatori di software e autori dei virus integrano in applicazioni per visualizzare pubblicità aggressiva.

Trojan banker

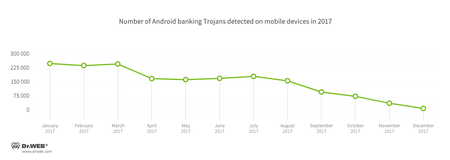

I trojan banker sono tra le applicazioni malevole più pericolose in quanto per il loro tramite i criminali informatici rubano denaro. Durante il 2017 i banker Android si infiltravano sui dispositivi mobili più di 1.900.000 volte, il che è inferiore del 9,5% rispetto all'anno precedente. La dinamica di rilevamento di questi programmi malevoli per gli ultimi 12 mesi è mostrata nella seguente figura:

Un evento notevole dell'anno passato è stata la diffusione dei banker Android creati sulla base del codice sorgente di un malware pubblicato (Android.BankBot.149.origin). Tra questi banker c'era Android.BankBot.179.origin, rilevato in Google Play ad aprile. Questo trojan mostrava falsi moduli di immissione credenziali ad avvio di oltre 200 programmi del banking. Come il risultato, i proprietari di smartphone e tablet infetti non sospettavano che vedessero una finestra fraudolenta e inserivano informazioni segrete che in seguito venivano trasmesse ai malintenzionati. Android.BankBot.179.origin intercettava tutti gli sms con i codici di conferma dalle banche e confermava in automatico il trasferimento di denaro sui conti dei criminali informatici.

Gli altri trojan creati sulla base dei codici sorgente pubblicati sono stati denominati Android.BankBot.160.origin e Android.BankBot.163.origin. Erano incorporati in applicazioni di previsione meteo e si diffondevano anch'essi attraverso la directory Google Play. Questi programmi malevoli controllavano l'avvio di applicazioni del banking e visualizzavano false finestre di autenticazione alla loro apertura.

Tra gli altri banker Android che attaccavano utenti di dispositivi mobili nel 2017 c'era Android.Banker.202.origin. Era nascosto in programmi innocui e si diffondeva attraverso la directory Google Play. Dopo l'avvio Android.Banker.202.origin estraeva dalle sue risorse di file il programma malevolo Android.Banker.1426 e lo eseguiva. Quest'ultimo a sua volta scaricava dal server di gestione uno dei banker Android della famiglia Android.BankBot, il quale rubava credenziali e altre informazioni confidenziali.

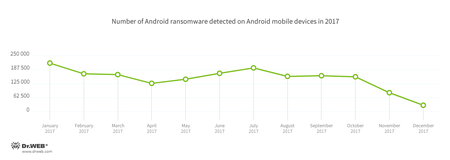

Trojan-ransomware

I programmi malevoli ransomware rappresentano un serio rischio. Bloccano i dispositivi mobili, e persino criptano file locati su di essi, dopodiché chiedono il riscatto. Nel 2017 i proprietari di smartphone e tablet Android di nuovo dovevano affrontare tali locker dello schermo. Durante gli scorsi 12 mesi i prodotti antivirus Dr.Web per Android hanno rilevato questi trojan più di 177.000 volte. La dinamica di rilevamento dei ransomware Android è mostrata nel seguente grafico:

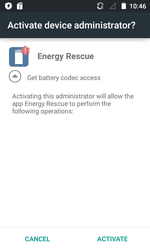

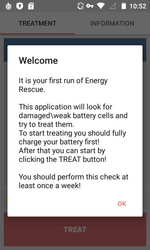

Uno di questi trojan è stato trovato in Google Play a gennaio ed è stato denominato Android.Locker.387.origin. Era nascosto nell'applicazione con il nome Energy Rescue che presumibilmente era in grado di ripristinare celle della batteria danneggiate o deboli. In realtà Android.Locker.387.origin non poteva eseguire la procedura dichiarata e solo imitava un'attività efficiente. Invece di ripristinare la batteria, esso bloccava lo schermo del dispositivo infetto, per cui prima richiedeva i permessi di amministratore, e quindi chiedeva di pagare i malintenzionati.

A giungo è diventato ampiamente conosciuto il ransomware Android.Encoder.3.origin che attaccava gli utenti cinesi e cifrava file sulla scheda di memoria dei dispositivi Android. Esso è interessante perché la sua finestra della richiesta del riscatto somigliava allo stile del famoso cryptolocker WannaCry che a maggio 2017 aveva colpito centinaia di migliaia di computer in tutto il mondo.

Alla fine dell'estate al database dei virus Dr.Web è stato aggiunto un record per il rilevamento del trojan ransomware Android.Banker.184.origin. Richiedeva l'accesso alle funzioni accessibilità (Accessibility Service), si aggiungeva in autonomo alla lista degli amministratori dispositivo, impostava un proprio codice pin per lo sblocco dello schermo, dopodiché criptava fotografie, filmati, documenti e altri file.

Minacce su Google Play

Nonostante gli sforzi della società Google per garantire la sicurezza della directory ufficiale delle applicazioni Android, in essa vengono ancora riscontrati programmi malevoli e indesiderati. Nel 2017 in Google Play è stato rilevato un grande numero di diverse minacce. Ad aprile c'è stato trovato il trojan Android.BankBot.180.origin, che era nascosto in un'applicazione torcia. Visualizzava falsi moduli di immissione dei login e delle password di accesso agli account del banking, e inoltre intercettava gli sms con i codici di verifica.

A giugno in Google Play è stato rilevato il trojan Android.Dvmap.1.origin, il quale, utilizzando un set di exploit, cercava di ottenere i permessi di root e installava di nascosto il modulo malevolo Android.Dvmap.2.origin. Questo modulo si connetteva a un server di controllo e su un suo comando poteva scaricare componenti aggiuntivi.

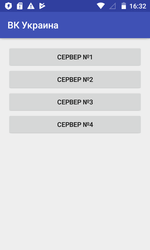

Lo stesso mese nella directory Google Play è stato trovato il software potenzialmente pericoloso Program.PWS.1. Forniva l'accesso ai social network russi "VKontakte" e "Odnoklassniki" bloccati nel territorio di Ucraina. Questa applicazione utilizzava un server anonymizer per raggirare le limitazioni, ma non cifrava le credenziali e altre informazioni trasmesse nei social network, il che metteva a rischio la privacy dei proprietari di dispositivi mobili.

Qualche tempo dopo nella directory ufficiale dei software per SO Android sono stati rilevati i trojan di invio di sms &lng=it">&lng=it">.1907.origin e

A luglio l'azienda Doctor Web ha informato del trojan Android.DownLoader.558.origin. Era integrato in una piattaforma software specializzata, utilizzata nello sviluppo di software (SDK, Software Development Kit), che veniva utilizzata per ottimizzare e semplificare l'aggiornamento di applicazioni. Android.DownLoader.558.origin poteva scaricare e avviare silenziosamente moduli aggiuntivi. Lo stesso mese in Google Play è stato trovato Android.RemoteCode.85.origin. Questo trojan scaricava e avviava un plugin malevolo che trasmetteva agli autori dei virus i messaggi sms dell'utente.

A settembre in Google Play è stato rilevato il trojan Android.SockBot.5, il quale utilizzava i dispositivi infetti come un server proxy realizzato attraverso il protocollo SOCKS. A novembre nella directory è stato rilevato Android.DownLoader.658.origin, che offriva di scaricare e installare diverse applicazioni.

Inoltre, durante l'anno passato in Google Play sono state trovate nuove versioni del trojan Android.Spy.308.origin, di cui Doctor Web informava già nel 2016. Come in precedenza, il malware era integrato in un programma innocuo. La funzionalità principale di Android.Spy.308.origin è quella di visualizzare pubblicità invadenti, e inoltre quella di scaricare e avviare moduli aggiuntivi.

Prospettive e tendenze

I criminali informatici perfezionano di continuo i meccanismi per la diffusione dei programmi malevoli e inoltre le loro funzioni. Una delle principali minacce per gli utenti dei dispositivi mobili Android rappresentano i trojan banker. Nel 2016 gli specialisti Doctor Web segnalavano che sempre più tali applicazioni malevole progettate per il furto di informazioni confidenziali monitorano l'avvio di software del banking e visualizzano sopra di loro falsi moduli di immissione di dati personali. Nel 2017 questa tendenza è continuata. Non c'è dubbio che i criminali informatici continueranno a utilizzare questo vettore di attacco e creare nuovi banker.

L'uso dai trojan delle funzioni accessibilità (Accessibility Service) di SO Android ha notevolmente ampliato le funzionalità dei programmi malevoli e li ha resi molto più pericolosi in quanto grazie a questi permessi essi effettivamente ottengono il pieno controllo dei dispositivi infetti. Il rischio per i proprietari di smartphone e tablet è tanto serio che l'azienda Google ha deciso di limitare significativamente l'impiego di queste funzioni nei programmi che vengono pubblicati nella directory Google Play. Se applicazioni non sono progettate per l'assistenza delle persone con disabilità, esse possono essere rimosse dalla directory ufficiale. Gli sviluppatori devono dimostrare che per i loro software le funzioni sopracitate sono davvero necessarie, e inoltre spiegare agli utenti per che cosa precisamente vengono utilizzate. Ciononostante, con grande certezza si può dire che gli autori dei virus troveranno un modo per raggirare le limitazioni e continueranno a diffondere trojan con tali funzionalità.

Un'altra probabile tendenza nel 2018 è il perfezionamento dei metodi per contrastare il rilevamento e per complicare l'analisi dei trojan. I criminali informatici sempre più spesso utilizzano programmi malevoli multilivello, in cui le funzioni principali sono nascoste in moduli scaricati o in applicazioni trojan ausiliarie locate sui server di controllo. Inoltre, vengono ampiamente impiegati diversi programmi packer. È molto probabile che gli autori dei virus continueranno ad impiegare queste e altre tecniche di protezione di programmi malevoli.

Inoltre, nel 2018 ci si può aspettare che ci saranno altri casi di infezione dei firmware di dispositivi mobili e che compariranno nuovi trojan ransomware, tra cui quelli che cifrano file.

Il tuo Android ha bisogno di protezione

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 135 milioni di scaricamenti solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati.