Doctor Web: panoramica sull'attività di virus per dispositivi mobili ad agosto 2018

31 agosto 2018

Ad agosto 2018 gli specialisti Doctor Web hanno rilevato un trojan per il sistema operativo Android che poteva sostituire furtivamente negli appunti numeri di portafogli elettronici copiati. Inoltre, gli analisti di virus hanno rilevato nella directory Google Play molteplici trojan che i malfattori utilizzavano in deversi schemi fraudolenti di guadagni illegali. Durante il mese nella directory ufficiale per il sistema operativo Android sono stati individuati diversi nuovi trojan banker, nonché trojan downloader per Android che scaricavano sui dispositivi mobili altri software malevoli. Oltre a ciò, ad agosto gli specialisti di sicurezza informatica hanno rilevato un pericoloso trojan spyware che gli autori di virus potevano incorporare in programmi innocui e distribuire in questo modo sotto le mentite spoglie delle applicazioni originali.

LE PRINCIPALI TENDENZE DI AGOSTO

- Rilevamento di un trojan clipper che sostituiva furtivamente numeri di portafogli elettronici copiati negli appunti

- Propagazione di trojan banker

- Rilevamento in Google Play di diversi programmi malevoli

- Rilevamento di un pericoloso trojan spyware che i malintenzionati potevano incorporare in qualsiasi applicazione

La minaccia mobile del mese

All'inizio del mese passato gli analisti di virus Doctor Web hanno rilevato il trojan Android.Clipper.1.origin che monitora gli appunti e sostituisce i numeri copiati di portafogli elettronici di sistemi di pagamento e di criptovalute popolari. Il programma malevolo "è interessato" ai numeri di portafogli Qiwi, Webmoney, "Yandex.Money", Bitcoin, Monero, zCash, DOGE, DASH, Etherium, Blackcoin e Litecoin. Quando l'utente ne copia uno negli appunti, il trojan lo intercetta e trasmette sul server di controllo. In cambio Android.Clipper.1.origin riceve informazioni sul numero del portafoglio dei malfattori con cui sostituisce il numero della vittima. Come risultato, il proprietario del dispositivo infetto rischia di trasferire inavvertitamente denaro sul conto degli autori di virus. Una notizia pubblicata sul nostro sito contiene maggiori informazioni su questo trojan.

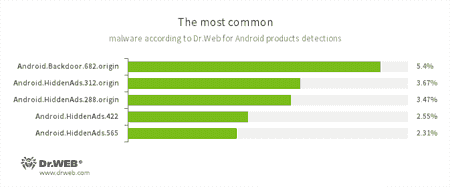

Secondo i dati dei prodotti antivirus Dr.Web per Android

- Android.Backdoor.682.origin

- Un programma trojan che esegue comandi dei malintenzionati e permette loro di controllare i dispositivi mobili infetti.

- Android.HiddenAds

- Trojan progettati per la visualizzazione di pubblicità invadenti. Vengono distribuiti sotto le mentite spoglie di applicazioni popolari tramite altri programmi malevoli che in alcuni casi li installano di nascosto nella directory di sistema.

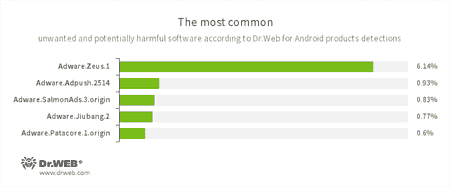

- Adware.Zeus.1

- Adware.Adpush.2514

- Adware.SalmonAds.3.origin

- Adware.Jiubang.2

- Adware.Patacore.1.origin

- Moduli software indesiderati che vengono incorporati in applicazioni Android e sono studiati per mostrare fastidiosa pubblicità sui dispositivi mobili.

Trojan su Google Play

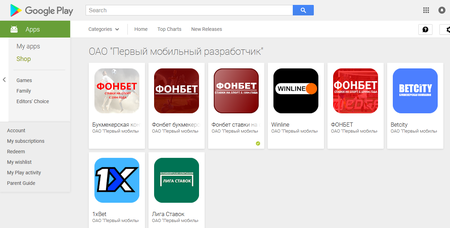

Ad agosto molteplici programmi malevoli sono stati rilevati nella directory Google Play. Durante tutto il mese gli analisti di virus Doctor Web seguivano nella directory la diffusione di trojan della famiglia Android.Click. I nostri specialisti hanno rilevato 127 tali applicazioni malevole che i malfattori spacciavano per software ufficiali di bookmaker.

All'avvio questi trojan visualizzano per l'utente un sito web definito sul loro server di controllo. Al momento del loro rilevamento tutti i campioni della famiglia Android.Click aprivano portali internet di bookmaker. Tuttavia, in qualsiasi momento essi possono ricevere un comando di caricamento di un sito arbitrario che può propagare altri software malevoli o può essere utilizzano in attacchi di phishing.

Un altro trojan clicker scoperto ad agosto su Google Play era Android.Click.265.origin. I malfattori lo utilizzavano per abbonare utenti a servizi mobili costosi. Gli autori di virus distribuivano questo programma malevolo con il pretesto dell'applicazione ufficiale del negozio online "Eldorado".

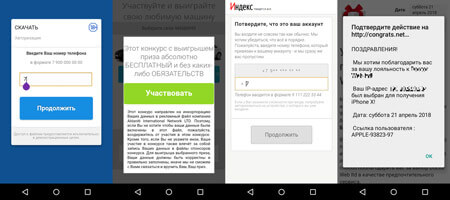

Il trojan Android.Click.248.origin, conosciuto dagli analisti di virus Doctor Web da aprile quest'anno, ad agosto è ricomparso nella directory Google Play. Come in precedenza, veniva distribuito sotto le spoglie di noti software. Android.Click.248.origin carica siti fraudolenti su cui viene offerto di scaricare diversi programmi o viene visualizzata una notifica di una certa vincita. Per ottenere il premio o scaricare un'applicazione, alla potenziale vittima viene chiesto il suo numero di cellulare su cui verrà inviato un codice di conferma. Dopo aver inserito il codice, il proprietario del dispositivo mobile viene abbonato a un servizio costoso. Se lo smartphone o il tablet Android è connesso a Internet tramite una connessione mobile, l'abbonamento al servizio a pagamento viene effettuato in automatico subito dopo che i criminali informatici ricevono il numero.

Per maggiori informazioni su questi trojan clicker leggete la relativa pubblicazione sul nostro sito.

Alla fine di agosto gli analisti di virus Doctor Web hanno scoperto su Google Play il trojan Android.FakeApp.110 utilizzato dai truffatori per guadagni illegali. Questo programma malevolo caricava un sito fraudolento su cui alla potenziale vittima veniva offerto di rispondere alle domande di un sondaggio e ricevere una ricompensa. Alla fine del sondaggio le veniva chiesto di effettuare un certo pagamento di identificazione per un importo di 100–200 rubli. Tuttavia, dopo aver trasferito i soldi ai truffatori, l'utente non riceveva alcuna ricompensa.

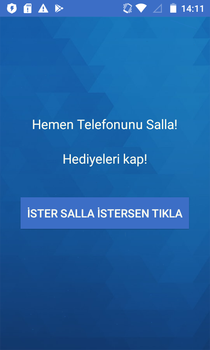

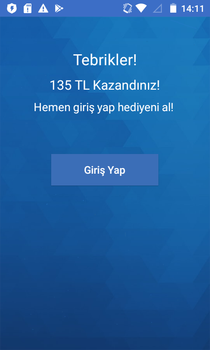

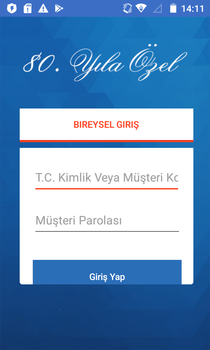

Tra i programmi malevoli rilevati nella directory Google Play ad agosto c'erano ulteriori banker Android. Uno di essi ha ricevuto il nome Android.Banker.2843. Si propagava sotto le spoglie dell'applicazione ufficiale di uno degli istituti di credito turchi. Android.Banker.2843 rubava le credenziali di accesso all'account bancario dell'utente e le trasmetteva ai malintenzionati.

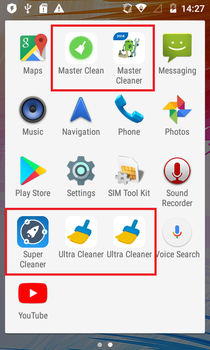

Un altro trojan banker, aggiunto al database dei virus Dr.Web come Android.Banker.2855, veniva distribuito dagli autori di virus con il pretesto di varie utility di servizio. Questo programma malevolo estraeva dalle sue risorse di file ed eseguiva il trojan Android.Banker.279.origin che rubava credenziali di account bancari degli utenti.

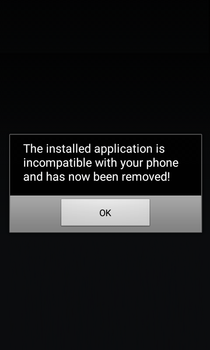

Alcune varianti di Android.Banker.2855 cercavano di nascondere la loro presenza sul dispositivo mobile visualizzando dopo l'avvio un falso messaggio di errore e cancellando la loro icona dalla lista delle app sulla schermata principale.

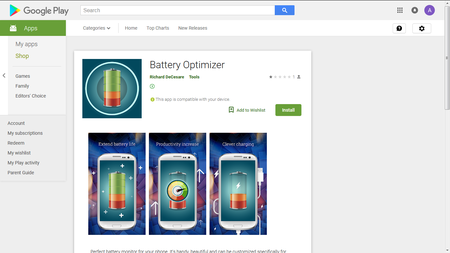

Un altro banker Android denominato Android.BankBot.325.origin veniva scaricato sugli smartphone e sui tablet infetti tramite il trojan Android.DownLoader.772.origin. I malfattori distribuivano questo programma malevolo downloader attraverso la directory Google Play con il pretesto di applicazioni utili – per esempio, ottimizzatore carica batteria.

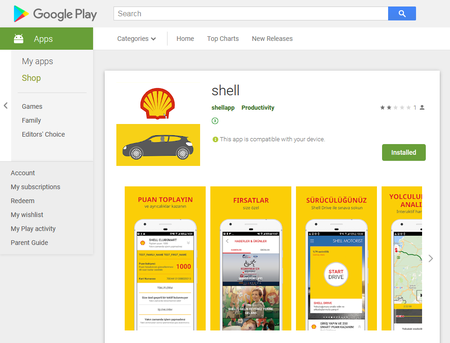

Inoltre, gli analisti di virus Doctor Web hanno rilevato su Google Play il downloader Android.DownLoader.768.origin che si diffondeva sotto le spoglie di un'applicazione della società Shell. Android.DownLoader.768.origin scaricava sui dispositivi mobili diversi trojan banker.

Inoltre, ad agosto in Google Play è stato trovato un trojan downloader che è stato aggiunto al database dei virus Dr.Web come Android.DownLoader.784.origin. Era incorporato in un'applicazione con il nome Zee Player che permetteva di nascondere fotografie e video memorizzati nella memoria dei dispositivi mobili.

Android.DownLoader.784.origin scaricava il trojan Android.Spy.409.origin il quale i malintenzionati potevano utilizzare per lo cyber-spionaggio.

Spyware Android

Ad agosto il database dei virus Dr.Web è stato integrato con un record di rilevamento del trojan Android.Spy.490.origin progettato per lo cyber-spionaggio. I malfattori possono incorporarlo in qualsiasi applicazione innocua e distribuire le copie modificate delle app con il pretesto dei software originali, senza destare sospetti negli utenti. Android.Spy.490.origin è in grado di seguire la corrispondenza SMS e la posizione dello smartphone o del tablet infetto, intercettare e registrare telefonate, trasmettere sul server remoto informazioni su tutte le chiamate effettuate, nonché le foto e i video registrati dal proprietario del dispositivo mobile.

La directory delle applicazioni Google Play è la fonte più sicura di programmi per i dispositivi mobili con il sistema operativo Android. Tuttavia, i malfattori possono ancora distribuire attraverso di essa diversi programmi malevoli. Per proteggere gli smartphone e tablet Android, consigliamo agli utenti di installare i prodotti antivirus Dr.Web per Android.

Il tuo Android ha bisogno di protezione

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 135 milioni di scaricamenti solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati.