Doctor Web: panoramica sull'attività di virus per dispositivi mobili ad ottobre 2018

31 ottobre 2018

Ad ottobre gli specialisti della sicurezza informatica hanno rilevato un trojan Android che è in grado di eseguire script in linguaggio C# ricevuti da un server remoto, nonché di scaricare e avviare moduli malevoli. Inoltre, durante il mese scorso su Google Play di nuovo sono state trovate applicazioni malevole.

LE PRINCIPALI TENDENZE DI OTTOBRE

- Rilevamento di programmi malevoli su Google Play

- Rilevamento in un trojan Android che poteva ricevere codice C# dai malintenzionati e compilarlo direttamente prima di eseguirlo sui dispositivi mobili

La minaccia mobile del mese

Ad ottobre gli specialisti Doctor Web hanno rilevato nella directory Google Play un trojan downloader, Android.DownLoader.818.origin, che si diffondeva sotto le mentite spoglie di un client VPN. Il malware scaricava sui dispositivi mobili e cercava di installare un trojan di visualizzazione di annunci pubblicitari. In seguito, gli analisti di virus hanno rilevato varianti di questo downloader, denominate Android.DownLoader.819.origin e Android.DownLoader.828.origin. I malfattori le spacciavano per vari giochi.

Caratteristiche dei trojan:

- cercano di ottenere i permessi dell’amministratore del dispositivo mobile per ostacolare la propria rimozione;

- occultano l'icona dell'applicazione dall'elenco dei programmi installati sulla schermata principale del sistema operativo;

- scaricano e offrono all'utente di installare altri trojan che si mascherano da software di sistema.

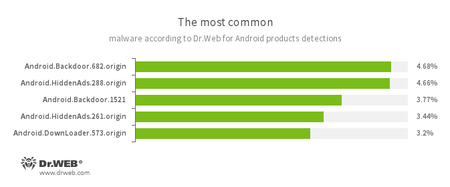

Secondo i dati dei prodotti antivirus Dr.Web per Android

- Android.Backdoor.682.origin

- Android.Backdoor.1521

- Programmi trojan che eseguono comandi dei malintenzionati e permettono loro di controllare i dispositivi mobili infetti.

- Android.HiddenAds.261.origin

- Android.HiddenAds.288.origin

- Trojan progettati per la visualizzazione di pubblicità invadenti. Vengono distribuiti sotto le mentite spoglie di applicazioni popolari tramite altri programmi malevoli che in alcuni casi li installano di nascosto nella directory di sistema.

- Android.DownLoader.573.origin

- Un trojan che carica altre applicazioni malevole.

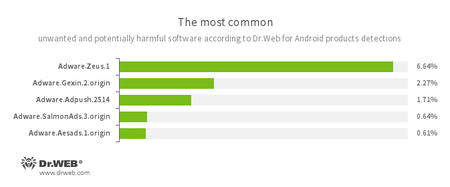

- Adware.Zeus.1

- Adware.Gexin.2.origin

- Adware.Adpush.2514

- Adware.SalmonAds.3.origin

- Adware.Aesads.1.origin

- Moduli software indesiderati che vengono incorporati in applicazioni Android e sono studiati per mostrare fastidiosa pubblicità sui dispositivi mobili.

Trojan su Google Play

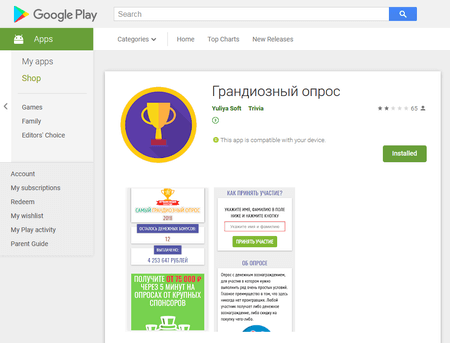

All'inizio del mese gli specialisti Doctor Web hanno rilevato nella directory Google Play il trojan Android.FakeApp.125. Veniva distribuito sotto le sembianze di un programma attraverso cui gli utenti presumibilmente potevano fare soldi rispondendo a semplici domande. In realtà, Android.FakeApp.125, su comando di un server di controllo, caricava siti web fraudolenti e li visualizzava alle potenziali vittime.

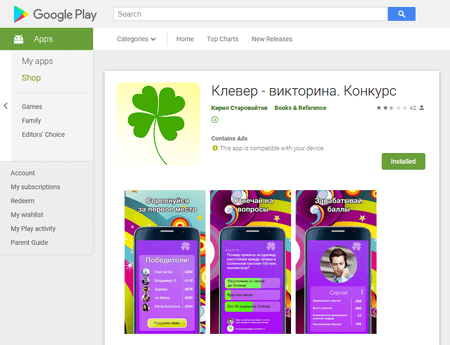

In seguito, gli analisti di virus hanno scoperto il trojan Android.Click.245.origin che i criminali informatici spacciavano per il popolare gioco "Clover" appartenente al social network VKontakte. Similmente ad Android.FakeApp.125, Android.Click.245.origin caricava pagine di portali web fraudolenti e le visualizzava agli utenti.

Alla fine di ottobre, gli analisti Doctor Web hanno esaminato i programmi malevoli Android.RemoteCode.192.origin e Android.RemoteCode.193.origin. Erano nascosti in 18 programmi apparentemente innocui — lettori di codici a barre, software di navigazione, gestori di download di file e vari giochi, i quali, in totale, erano stati installati da almeno 1.600.000 proprietari di smartphone e tablet Android. Questi trojan visualizzavano pubblicità, potevano scaricare e lanciare moduli ausiliari, nonché aprire i video sul portale YouTube indicati dai malfattori, aumentandone artificialmente la popolarità.

Oltre a ciò, al database dei virus Dr.Web sono stati aggiunti i record di rilevamento dei programmi malevoli Android.DownLoader.3897, Android.DownLoader.826.origin e Android.BankBot.484.origin. Questi malware scaricavano sui dispositivi mobili e tentavano di installare trojan banker.

Altre minacce

Tra i programmi malevoli per dispositivi mobili, rilevati ad ottobre, era il banker Android Android.BankBot.1781 che ha un'architettura modulare. Sul comando del server di gestione, esso poteva scaricare vari plugin trojan, nonché scaricare ed eseguire script scritti in linguaggio C#. Android.BankBot.1781 ricavava informazioni circa le carte bancarie, poteva rubare messaggi SMS e altre informazioni riservate.

I malintenzionati distribuiscono programmi malevoli per dispositivi mobili Android sia tramite il catalogo di applicazioni Google Play che tramite siti web fraudolenti o compromessi. Per la protezione degli smartphone e tablet, consigliamo agli utenti di installare i prodotti antivirus Dr.Web per Android.

Il tuo Android ha bisogno di protezione

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 135 milioni di scaricamenti solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati.