Doctor Web: panoramica sull'attività di virus nel 2019

3 febbraio 2020

In primo piano

Nel 2019 una delle minacce più diffuse sono stati i malware trojan e script progettati per il mining criptovalute nascosto. Inoltre, costituivano un serio rischio per la sicurezza i trojan di furto delle password e di altre informazioni confidenziali. Durante tutto l'anno attaccavano gli utenti i trojan bancari, incluso Win32.Bolik.2. Gli analisti Doctor Web hanno registrato la sua diffusione all'inizio della primavera e nell'estate. Questo programma malevolo possiede le proprietà del virus di file polimorfo ed è in grado di infettare altre applicazioni. Win32.Bolik.2 eseguiva la web injection, intercettata il traffico di rete e le battiture sulla tastiera, e inoltre rubava informazioni da sistemi di home-banking.

Inoltre, nella primavera i nostri specialisti hanno rilevato diverse vulnerabilità, sfruttate dal trojan Belonard, nel client Steam del popolare gioco Counter Strike 1.6. Univa in botnet i computer infetti e li trasformava in server proxy.

Nel traffico email prevalevano le minacce che caricavano altri trojan sui computer attaccati ed eseguivano codice arbitrario. Inoltre, via email i malintenzionati propagavano programmi miner, spyware e trojan banker.

E sebbene la maggior parte dei programmi malevoli rilevati fosse destinata agli utenti del sistema operativo Windows, erano nella zona a rischio anche i proprietari dei computer macOS. Una delle relative minacce per l'appunto è stato il backdoor Mac.BackDoor.Siggen.20 attraverso cui i malintenzionati potevano caricare ed eseguire codice arbitrario sui dispositivi infetti.

Gli utenti dei dispositivi basati su SO Android venivano minacciati dai programmi trojan adware, spyware, banker e svariati downloader che scaricavano altre applicazioni malevole ed eseguivano codice arbitrario.

Le principali tendenze dell'anno

- Diffusione dei trojan studiati per il mining nascosto delle criptovalute

- Attività dei cryptolocker aumentata

- Nuove minacce per macOS comparse

- Distribuzione attiva dei software malevoli per SO Android nello store delle applicazioni Google Play

Gli eventi più interessanti 2019 года

A gennaio gli analisti Doctor Web hanno rilevato un trojan in un programma per il monitoraggio del tasso di cambio criptovalute. Il programma malevolo si diffondeva insieme a un'utility e installava altri trojan sui dispositivi compromessi. Utilizzando questi programmi, gli hacker ottenevano la possibilità di rubare dati personali degli utenti, tra cui le password di portafogli di criptovalute.

A marzo Doctor Web ha pubblicato una indagine dettagliata sul trojan Belonard che utilizzava le vulnerabilità zero-day del client Steam del gioco Counter-Strike 1.6. Una volta arrivato sul computer vittima, il trojan cambiava i file del client e creava server proxy di gioco per infettare ulteriori utenti. Il numero di server malevoli CS 1.6 creati da Belonard è salito al 39% di tutti i server ufficiali registrati su Steam. Tutti i moduli Тrojan.Belonard vengono rilevati con successo dall'antivirus Dr.Web e non costituiscono una minaccia per i nostri utenti.

A maggio gli specialisti Doctor Web hanno avvertito di una nuova minaccia al sistema operativo macOS – Mac.BackDoor.Siggen.20. Questo software consente di caricare ed eseguire sul dispositivo utente qualsiasi codice in linguaggio Python. I siti che distribuiscono questo software malevolo infettano, inoltre, i computer Windows dal trojan spyware BackDoor.Wirenet.517 (NetWire). Quest'ultimo è un trojan RAT conosciuto da tempo che consente agli hacker di controllare a distanza il computer vittima, tra le altre cose, di utilizzare la fotocamera e il microfono sul dispositivo. Inoltre, il trojan RAT possiede una firma digitale valida.

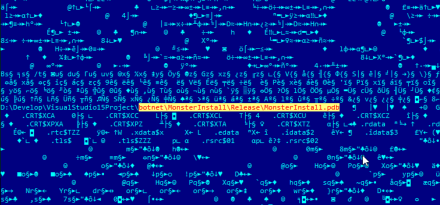

A giugno nel laboratorio di virus Doctor Web è stato analizzato un campione di un raro trojan Node.js — Trojan.MonsterInstall. Avviato sul dispositivo vittima, esso scarica e installa i moduli necessari per il suo funzionamento, raccoglie informazioni sul sistema e le invia sul server dello sviluppatore. Dopo aver ricevuto la risposta dal server, si imposta nell'esecuzione automatica e si mette a fare il mining della criptovaluta TurtleCoin. Per distribuire questo software malevolo, gli sviluppatori utilizzano risorse con cheat per videogiochi popolari, e inoltre, infettano file su altri siti simili.

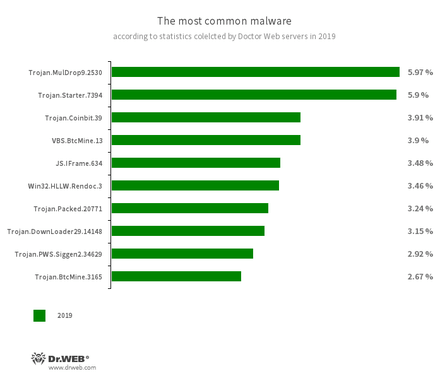

I programmi malevoli più diffusi

Secondo i dati dei server delle statistiche Doctor Web, nel 2019 il più spesso sui computer venivano rilevati i trojan e gli script che eseguono sui dispositivi il mining delle criptovalute a insaputa dell'utente. Inoltre, erano attivi i trojan che installano vari software malevoli.

- Trojan.MulDrop9.2530

- Un trojan dropper che distribuisce e installa software malevoli.

- Trojan.Starter.7394

- Un rappresentante della famiglia di trojan che hanno l'obiettivo principale di avviare nel sistema infetto un file eseguibile con un determinato set di funzioni malevole.

- Trojan.Coinbit.39

- Trojan.BtcMine.3165

- Trojan che eseguono il mining criptovalute nascosto utilizzando le risorse di calcolo dei dispositivi infetti.

- VBS.BtcMine.13

- Uno script malevolo nel linguaggio VBS che esegue il mining criptovalute nascosto.

- JS.IFrame.634

- Uno script che i malintenzionati incorporano in pagine html. Quando tali pagine vengono aperte, lo script esegue un reindirizzamento su vari siti malevoli e indesiderati.

- Win32.HLLW.Rendoc.3

- Un worm di rete che si diffonde, tra l'altro, anche attraverso dispositivi rimovibili.

- Trojan.Packed.20771

- Una famiglia di applicazioni malevole protette da un software packer.

- Trojan.DownLoader29.14148

- Un trojan studiato per scaricare altri software malevoli.

- Trojan.PWS.Siggen2.34629

- Campione della famiglia di trojan che rubano password.

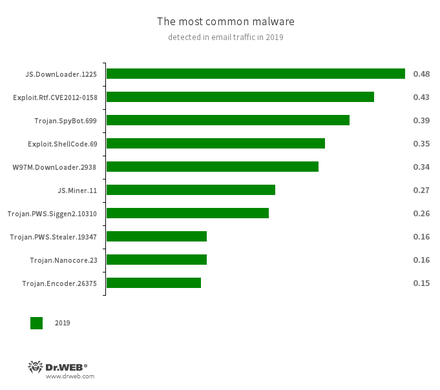

Nel traffico email prevalevano i trojan che scaricavano e installavano altri software malevoli sui dispositivi attaccati. Inoltre, i malintenzionati distribuivano via email programmi ransomware, miner, trojan bancari e spioni che rubavano dati confidenziali.

- JS.DownLoader.1225

- Campione della famiglia di script malevoli scritti nel linguaggio JavaScript. Scaricano e installano sul computer altri programmi malevoli.

- Exploit.Rtf.CVE2012-0158

- Un documento Microsoft Office Word modificato che utilizza la vulnerabilità CVE2012-0158 per eseguire codice malevolo.

- Trojan.SpyBot.699

- Un trojan banker a più moduli. Consente ai criminali informatici di scaricare e avviare varie applicazioni sul dispositivo infetto e di eseguire i comandi da loro impartiti. Il trojan è studiato per furti di denaro da conti bancari.

- Exploit.ShellCode.69

- Una famiglia di trojan che hanno l'obiettivo di scaricare altre applicazioni malevole sul computer sotto attacco.

- W97M.DownLoader.2938

- Una famiglia di trojan downloader che per il loro funzionamento approfittano delle vulnerabilità nelle applicazioni per ufficio. Sono studiati per scaricare altre applicazioni malevole sul computer sotto attacco.

- JS.Miner.11

- Una famiglia di script nel linguaggio JavaScript progettati per l'estrazione di criptovalute nascosta (il mining).

- Trojan.PWS.Siggen2.10310

- Trojan.PWS.Stealer.19347

- Campioni della famiglia di trojan che rubano login e password.

- Trojan.Nanocore.23

- Un trojan attraverso cui i malintenzionati si connettono ai computer infetti e li controllano.

- Trojan.Encoder.26375

- Un programma malevolo che cripta i file e chiede il riscatto per la decriptazione.

Cryptolocker

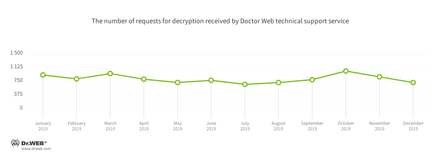

Rispetto al 2018, negli ultimi 12 mesi è aumentato del 19,52% il numero di richieste al servizio di supporto tecnico dell'azienda Doctor Web da parte degli utenti con i file criptati dai trojan cryptolocker. La dinamica di registrazione di tali richieste nel 2019 è mostrata nel grafico:

I cryptolocker più diffusi nel 2019:

- Trojan.Encoder.858 — 20.18% dei casi;

- Trojan.Encoder.18000 — 5.70% dei casi;

- Trojan.Encoder.11464 — 5.59% dei casi;

- Trojan.Encoder.26996 — 5.15% dei casi;

- Trojan.Encoder.567 — 4.20% dei casi.

Siti pericolosi e non raccomandati

Il database del Parental (Office) control e del monitoraggio del traffico web SpIDer Gate vengono periodicamente integrati con nuovi indirizzi di siti sconsigliati e potenzialmente pericolosi. Tra di essi ci sono risorse di frode e phishing, nonché pagine da cui vengono distribuiti software malevoli. Il maggior numero di tali risorse è stato registrato nel primo trimestre e il numero più piccolo nel terzo. La dinamica di aumento dei database dei siti sconsigliati e pericolosi per l'anno scorso è visualizzata nel diagramma sotto.

Frodi online

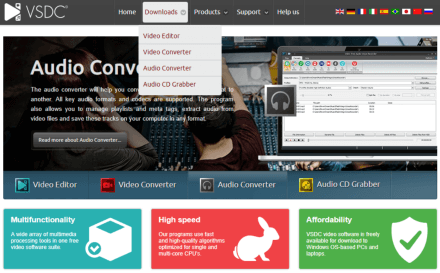

Ad aprile gli specialisti Doctor Web hanno avvertito gli utenti della compromissione del sito ufficiale di un software popolare per l'elaborazione video e audio. Gli hacker ne hanno sostituito il link di download, e insieme all'editor, gli utenti scaricavano il pericoloso trojan banker Win32.Bolik.2. È progettato per la web injection, l'intercettazione del traffico, il keylogging (la registrazione delle battiture sulla tastiera) e il furto di informazioni dai sistemi di home banking di varie organizzazioni creditizie.

Qualche tempo dopo, gli hacker hanno sostituito Win32.Bolik.2 con un altro software malevolo – una versione del spyware Trojan.PWS.Stealer (KPOT Stealer). Questo trojan ruba informazioni dai browser, dall'account Microsoft, da vari programmi di messaggistica e altri software.

Ad agosto gli specialisti del laboratorio di virus Doctor Web hanno scoperto che a metà estate i malintenzionati avevano leggermente cambiato la loro tattica e per distribuire Win32.Bolik.2, avevano iniziato a utilizzare copie di siti di popolari servizi. Una di queste risorse ricalcava un noto servizio VPN, altre erano mascherate da siti di programmi per ufficio aziendali.

Minacce ai dispositivi mobili

Dagli utenti dei dispositivi mobili l'anno scorso viene ricordato, in primo luogo, dall'attività dei trojan e i programmi indesiderati con il principale obiettivo di visualizzare annunci pubblicitari. Tra di essi ci sono numerosi trojan della famiglia Android.HiddenAds.

Ad esempio, solo a febbraio gli analisti di virus Doctor Web hanno rilevato su Google Play circa 40 diverse varianti di queste applicazioni malevole che erano state installate da oltre 10.000.000 di utenti. E in tutto l'anno i nostri specialisti hanno individuato centinaia di tali trojan. In totale rappresentano il 22,27% di tutte le minacce rilevate sui dispositivi Android.

I malintenzionati li distribuiscono con il pretesto di programmi utili e persino li pubblicizzano su social network e in servizi online popolari con milioni di utilizzatori (ad esempio, Instagram e YouTube). Gli utenti pensano che vengano installate applicazioni innocue per cui i trojan si infiltrano facilmente su un grande numero di dispositivi.

Dopo l'installazione e l'avvio, i trojan Android.HiddenAds nascondono le loro icone dalla lista dei programmi sulla schermata principale e iniziano a visualizzare annunci invadenti — banner, finestre con animazioni e filmati. Gli annunci si sovrappongono alle finestre delle altre applicazioni e all'interfaccia del sistema operativo interferendo con il normale utilizzo dei dispositivi Android.

Ancora nella primavera i nostri analisti di virus hanno scoperto il trojan Android.InfectionAds.1 che sfruttava vulnerabilità critiche nel sistema operativo Android. Infettava altri software e poteva installare applicazioni senza il consenso dell'utente. La funzionalità principale di Android.InfectionAds.1 era quella di visualizzare annunci e sostituire gli identificatori pubblicitari nelle applicazioni infettate, e di conseguenza, il profitto derivante dalla pubblicità andava agli autori di virus, anziché agli sviluppatori dei software colpiti.

Inoltre, guadagnavano con la pubblicità anche i creatori di moduli software pubblicitari indesiderati (Adware) che, consapevolmente o talvolta a propria insaputa, vengono inclusi da molti sviluppatori nelle loro applicazioni per lo scopo di monetizzazione. Tra le minacce rilevate sui dispositivi Android tali moduli software rappresentano il 14,49%.

Come anche negli anni precedenti, costituivano un rischio per gli utenti vari trojan downloader e software malevoli che scaricano altri trojan e applicazioni e sono inoltre in grado di eseguire codice arbitrario. Appartengono alle simili minacce, per esempio, i campioni delle famiglie Android.DownLoader, Android.Triada e Android.RemoteCode. Nel 2019 questi trojan erano una delle minacce più comunemente rilevate sui dispositivi Android.

Durante l'anno è stato rilevato un grande numero di trojan clicker, programmi che cliccano su link in automatico, caricano pagine web con pubblicità e iscrivono utenti a servizi mobile a pagamento. Tra questi programmi malevoli, trovati dai nostri specialisti, c'erano Android.Click.312.origin, Android.Click.322.origin, Android.Click.323.origin e Android.Click.324.origin. Questi e altri simili trojan si propagano sotto le mentite spoglie di applicazioni innocue e utili — software di fotoritocco, raccolte di sfondi per desktop, giochi ecc.

Nel 2019 rappresentavano nuovamente un serio pericolo per i proprietari di dispostivi Android i trojan bancari che attaccavano utenti in tutto il mondo. Ad esempio, ad agosto e ottobre, gli analisti di virus Doctor Web hanno rilevato nuove versioni del pericoloso trojan Android.BankBot.495.origin mirato ai clienti di istituzioni creditizie brasiliane. Questa applicazione malevola utilizza le funzioni di accessibilità del sistema operativo Android (Accessibility Service) che sono destinate a persone con abilità limitate. Utilizzando queste funzioni, il banker ruba dati confidenziali, dopo di che i malintenzionati ottengono l'accesso ai conti delle vittime.

Inoltre, continuavano gli attacchi del trojan Flexnet che appartiene alla famiglia Android.ZBot. Secondo gli standard moderni, questo programma malevolo ha un modesto set di funzioni, le quali però bastano per effettuare furti di denaro dai conti degli utenti. Attraverso questo banker, i cybercriminali trasferiscono i soldi delle vittime alle loro carte di credito, gli account di telefono mobile e pagano per vari servizi.

L'anno passato ha mostrato che rimane pressante anche il problema di cyber spionaggio e di fughe di dati segreti. A giugno i nostri specialisti hanno rilevato su Google Play il pericoloso backdoor Android.Backdoor.736.origin, anche conosciuto come PWNDROID1. E in seguito, a novembre, è stata trovata una sua versione nuova. Questo trojan consentiva ai malintenzionati di controllare da remoto i dispositivi Android infetti ed eseguire su di essi varie azioni — intercettare i messaggi SMS, monitorare le chiamate telefoniche e le posizioni dei dispositivi, ascoltare l'ambiente, trasferire i file degli utenti sul server e persino scaricare e installare altri programmi.

Inoltre, nel 2019 è stato scoperto un nuovo software per la sorveglianza dell'utente. Tali applicazioni vengono spesso posizionate come strumento per fornire la sicurezza dei bambini e di altri membri della famiglia, il controllo dei dipendenti ecc. Non sono malevole, ma possono essere utilizzate per scopi illegali.

Gli utenti dei dispositivi SO Android dovevano anche affrontare i truffatori. Ad esempio, si sono di nuovo diffusi i trojan della famiglia Android.FakeApp che caricavano siti web con falsi sondaggi. Alle potenziali vittime veniva offerta una ricompensa per la partecipazione ai sondaggi. Per ottenerla, veniva suggerito agli utenti di pagare una provvigione o confermare la propria identità trasferendo una certa somma sul conto dei truffatori. Tuttavia, a fin dei conti, le vittime non ricevano alcuna ricompensa e perdevano i loro soldi.

Prospettive e probabili tendenze

Alla fine del 2018 gli utenti affrontavano un grande numero di minacce informatiche, e uno dei principali rischi per loro erano la perdita di denaro e il cyber spionaggio. Secondo le nostre previsioni, questa tendenza doveva continuare nel 2019, il che si è rivelato vero.

Nell'anno venuto, i criminali informatici continueranno a utilizzare applicazioni malevole per l'arricchimento illegale. In relazione a ciò, possiamo aspettarci una crescita dell'attività dei trojan miner, dei trojan bancari e pubblicitari, nonché dei software spioni che andranno a raccogliere preziose informazioni sull'utente. Inoltre, è probabile la comparsa di nuovi schemi fraudolenti, nonché di campagne di phishing e mailing di spam.

E di nuovo sotto mira saranno non soltanto gli utenti di Windows: anche i proprietari dei dispositivi con macOS, Android, Linux e altre piattaforme rimarranno sotto la viva attenzione degli autori di virus e dei truffatori online. L'evoluzione dei programmi malevoli e l'inventiva dei cybercriminali non stanno ferme, pertanto, gli utenti dovrebbero rispettare le regole di sicurezza delle informazioni e utilizzare software antivirus affidabili.