Doctor Web: panoramica sull'attività di virus per dispositivi mobili a maggio 2020

19 giugno 2020

A maggio le minacce rilevate su dispositivi Android sono il 3,35% in più rispetto ad aprile. Il numero di programmi malevoli rilevati è cresciuto del 3,75%, quello di programmi potenzialmente pericolosi del 8,77% e di applicazioni pubblicitarie del 1,62%. Allo stesso tempo è diminuito del 1,77% il numero di programmi indesiderati che si infiltrano sui dispositivi.

Alla fine del mese l'azienda Doctor Web ha avvertito della diffusione del trojan Android.FakeApp.176 che i truffatori spacciavano per la versione mobile del gioco Valorant. Tramite questo software malevolo gli autori di virus guadagnavano partecipando a diversi partner program.

Su Google Play sono state trovate nuove varianti dei trojan della famiglia Android.Joker che eseguivano codice arbitrario e potevano abbonare i proprietari di dispositivi Android a servizi mobili a pagamento. Sempre in questo store di applicazioni gli analisti di virus hanno scoperto alcune nuove varianti dei programmi malevoli della famiglia Android.HiddenAds studiata per mostrare annunci. Sono state trovate applicazioni contenenti diversi moduli software pubblicitari indesiderati, nonché un altro trojan dalla famiglia Android.Circle. Quest'ultimo anche mostrava annunci, poteva eseguire script BeanShell e caricava vari siti su cui faceva clic sui link e banner situati su di essi. Durante il mese i malintenzionati diffondevano anche altre minacce informatiche.

LE PRINCIPALI TENDENZE DI MAGGIO

- Leggero aumento del numero totale di minacce rilevate su dispositivi Android

- Nuove minacce informatiche comparse su Google Play

La minaccia del mese

A maggio l'azienda Doctor Web ha segnalato il rilevamento di una falsa versione mobile del gioco Valorant che in effetti era una variante del trojan Android.FakeApp.176. I malintenzionati lo distribuiscono già da molto tempo con il pretesto di note applicazioni e lo utilizzano per guadagni illegali derivanti dalla partecipazione a vari partner program.

Per l'ottenimento del pieno accesso al gioco, il trojan invita le potenziali vittime a eseguire diverse attività sul sito di un servizio partner, ad esempio, installare e lanciare altri giochi. I truffatori ricevono una retribuzione per ogni attività eseguita, mentre gli utenti ingannati non ricevono nulla.

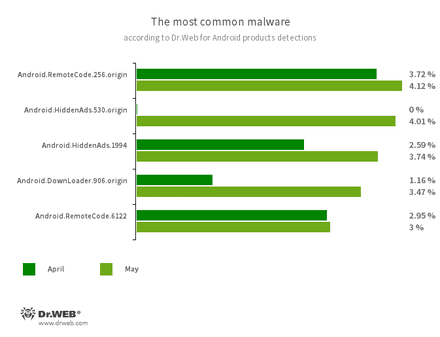

Secondo i dati dei prodotti antivirus Dr.Web per Android

- Android.RemoteCode.256.origin

- Android.RemoteCode.6122

- Programmi malevoli che caricano ed eseguono codice arbitrario. A seconda della versione, questi trojan possono caricare vari siti web, cliccare su link e banner pubblicitari, iscrivere gli utenti a servizi a pagamento ed eseguire altre operazioni.

- Android.HiddenAds.530.origin

- Android.HiddenAds.1994

- Trojan progettati per la visualizzazione di pubblicità invadenti. Vengono distribuiti sotto le mentite spoglie di applicazioni popolari tramite altri programmi malevoli che in alcuni casi li installano di nascosto nella directory di sistema.

- Android.DownLoader.906.origin

- Un trojan che carica altri programmi malevoli e software inutili. Può nascondersi in applicazioni apparentemente innocue che vengono distribuite attraverso Google Play o su siti malevoli.

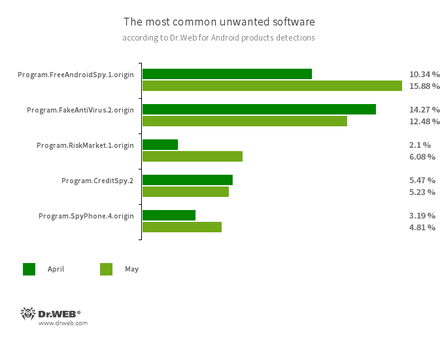

- Program.FreeAndroidSpy.1.origin

- Program.SpyPhone.4.origin

- Applicazioni che monitorano i proprietari di dispositivi Android e possono essere utilizzati per il cyberspionaggio. Sono in grado di controllare la posizione dei dispositivi, raccogliere dati circa la corrispondenza SMS, le conversazioni sui social network, copiare documenti, foto e video, eseguire l'ascolto ecc.

- Program.FakeAntiVirus.2.origin

- Rilevamento di programmi adware che imitano il funzionamento dei software antivirus. Tali programmi possono segnalare minacce inesistenti e ingannare gli utenti chiedendo di pagare per l'acquisto di una versione completa.

- Program.CreditSpy.2

- Rilevamento di programmi studiati per valutare il merito creditizio sulla base dei dati personali degli utenti. Tali applicazioni caricano sul server remoto messaggi SMS, informazioni sui contatti dalla rubrica, la cronologia delle chiamate e altre informazioni.

- Program.RiskMarket.1.origin

- Uno store di applicazioni che contiene programmi trojan e consiglia agli utenti di installarli.

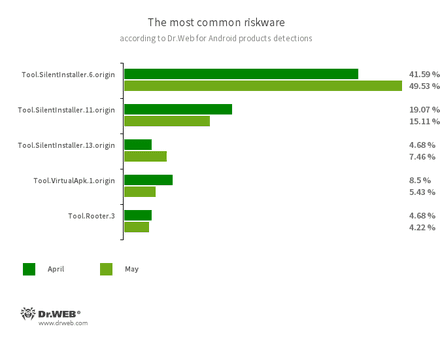

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.11.origin

- Tool.SilentInstaller.13.origin

- Tool.VirtualApk.1.origin

- Piattaforme software potenzialmente pericolose che consentono alle applicazioni di eseguire i file apk senza installazione. Creano un ambiente di esecuzione virtuale che non influisce sul sistema operativo principale.

- Tool.Rooter.3

- Un'utility per l'ottenimento dei permessi di root su dispositivi Android, che utilizza vari exploit. Può essere utilizzata sia dai proprietari di dispositivi Android e sia dai malintenzionati e programmi malevoli.

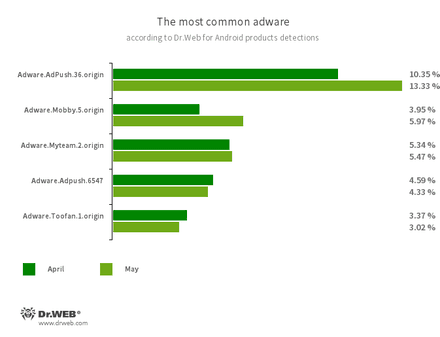

Moduli software che vengono incorporati in applicazioni Android e sono studiati per mostrare fastidiose pubblicità su dispositivi mobili. A seconda della famiglia e della versione, sono in grado di mostrare annunci in modalità a schermo intero bloccando le finestre delle altre applicazioni, visualizzare varie notifiche, creare scorciatoie e caricare siti web.

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Mobby.5.origin

- Adware.Myteam.2.origin

- Adware.Toofan.1.origin

Minacce su Google Play

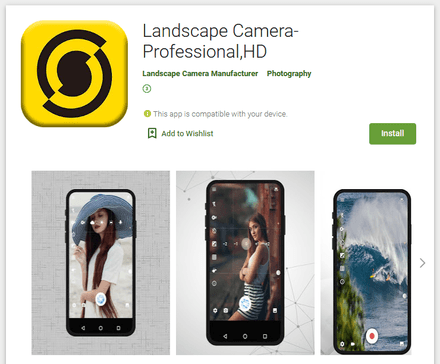

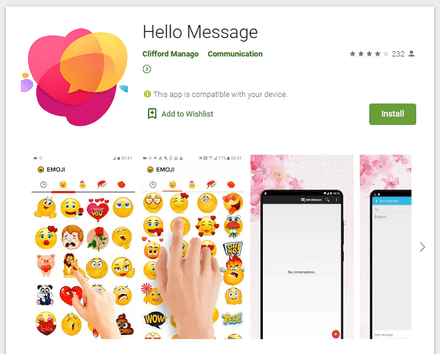

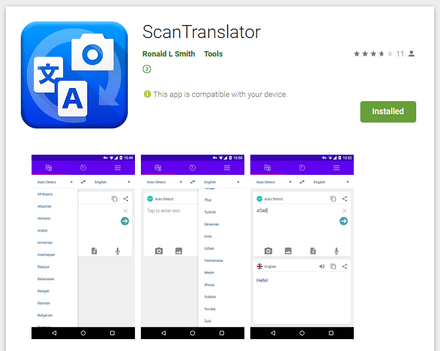

Il mese scorso gli analisti di virus Doctor Web hanno rilevato su Google Play un grande numero di nuove varianti dei trojan della famiglia Android.Joker, come ad esempio Android.Joker.174, Android.Joker.182, Android.Joker.186, Android.Joker.138.origin, Android.Joker.190 e Android.Joker.199. Risultavano integrati in applicazioni per modifica di documenti, raccolte di immagini, programmi di fotografia, utility di sistema, client di messaggistica istantanea e altri software che sembravano innocui. Dopo l'avvio, però, questi trojan scaricavano ed eseguivano codice arbitrario, e inoltre, potevano iscrivere gli utenti a servizi costosi.

Oltre a ciò, i nostri specialisti hanno rilevato un trojan, Android.Circle.15, che si diffondeva con il pretesto di una utility per l'ottimizzazione delle prestazioni del sistema. Una volta avviato, visualizzava pubblicità, caricava vari siti e cliccava sui link e banner collocati su di essi. Ugualmente agli altri campioni della famiglia Android.Circle, questo trojan era in grado di eseguire script BeanShell.

Tra le minacce trovate c'erano anche nuovi trojan pubblicitari della famiglia Android.HiddenAds, come ad esempio Android.HiddenAds.2134, Android.HiddenAds.2133, Android.HiddenAds.2146, Android.HiddenAds.2147, Android.HiddenAds.2048 e Android.HiddenAds.2150. Si diffondevano sotto le mentite spoglie di pacchetti di sticker per WhatsApp, giochi, raccolte di immagini e prontuari. In totale, gli analisti di virus Doctor Web hanno rilevato oltre 30 diverse varianti di questi trojan, installate da quasi 160.000 utenti.

Dopo l'avvio questi programmi malevoli nascondevano le loro icone nella lista delle app nel menu della schermata principale del sistema operativo Android e cominciavano a visualizzare banner pubblicitari a schermo intero che impedivano il normale utilizzo dei dispositivi.

Con il pretesto di programmi innocui, come ad esempio giochi e raccolte di immagini, venivano inoltre distribuiti nuovi moduli software pubblicitari, che sono stati chiamati Adware.AdSpam.4, Adware.AdSpam.5 e Adware.AdSpam.6. Ugualmente ai trojan della famiglia Android.HiddenAds, essi visualizzavano banner sopra altri programmi. Non cancellavano però le loro icone, quindi per gli utenti era più facile trovare la fonte di pubblicità e rimuovere le applicazioni contenenti questi moduli.

Altre minacce

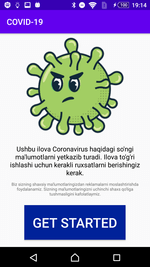

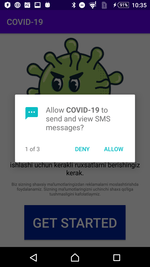

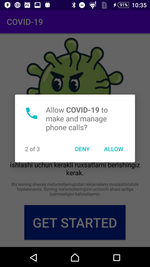

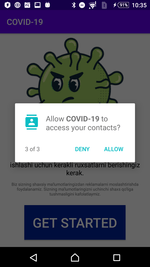

Tra le applicazioni malevole che si diffondevano a maggio c'era un nuovo trojan che sfrutta l'argomento della pandemia di coronavirus SARS-CoV-2. Questo programma malevolo, aggiunto al database dei virus Dr.Web sotto il nome di Android.Spy.660.origin, veniva distribuito con il pretesto di una utility che mostra il numero di casi COVID-19. Tuttavia, il vero scopo di questo trojan era il cyberspionaggio. Il principale bersaglio di Android.Spy.660.origin erano utenti da Uzbekistan. Il trojan rubava informazioni sugli SMS, il registro delle chiamate telefoniche e i contatti dalla rubrica del dispositivo mobile. All'avvio chiedeva all'utente le autorizzazioni di sistema corrispondenti, dopo di che mostrava statistiche sull'epidemia per non destare sospetti.

Inoltre, i malintenzionati continuavano ad attaccare gli utenti tramite vari trojan bancari. Ad esempio, gli abitanti di Vietnam venivano attaccati dal trojan bancario Android.Banker.388.origin, che si scaricava su dispositivi Android alla visita a un falso sito del Ministero della pubblica sicurezza del paese. Gli abitanti di Giappone venivano di nuovo minacciati da campioni di alcune famiglie di trojan banker che si diffondono da molto tempo attraverso siti fasulli di servizi postali e di consegna di corriere.

Per proteggere i dispositivi Android da programmi malevoli e indesiderati, consigliamo agli utenti di installare i prodotti antivirus Dr.Web per Android.

Il tuo Android ha bisogno di protezione.

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 140 milioni di download solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati