Doctor Web: panoramica sull'attività di virus per dispositivi mobili a settembre 2021

15 ottobre 2021

Durante il mese precedente gli analisti di virus dell'azienda Doctor Web hanno rilevato sullo store di app Google Play decine di nuovi falsi programmi dalla famiglia Android.FakeApp utilizzati dai malintenzionati in vari schemi fraudolenti.

LE PRINCIPALI TENDENZE DI SETTEMBRE

- Alta attività di false applicazioni distribuite attraverso Google Play

- Rimangono tra le minacce più presenti i trojan che caricano applicazioni ed eseguono codice arbitrario, nonché le applicazioni malevole adware

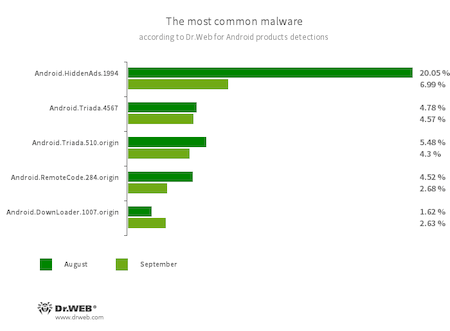

Secondo i dati dei prodotti antivirus Dr.Web per Android

- Android.HiddenAds.1994

- Un trojan progettato per la visualizzazione di pubblicità invadenti. I trojan di questa famiglia spesso vengono distribuiti sotto le apparenze di applicazioni innocue e in alcuni casi vengono installati nella directory di sistema da altri programmi malevoli.

- Android.Triada.4567

- Android.Triada.510.origin

- Trojan multifunzionali che eseguono una varietà di azioni malevole. Appartengono a una famiglia di applicazioni trojan che si infiltrano nei processi di tutti i programmi in esecuzione. Diversi campioni di questa famiglia sono riscontrabili nel firmware di dispositivi Android in cui i malintenzionati li incorporano in fase di produzione. Inoltre, alcune loro varianti possono sfruttare vulnerabilità per ottenere l'accesso a file e directory protetti del sistema.

- Android.RemoteCode.284.origin

- Un programma malevolo che carica ed esegue codice arbitrario. A seconda della variante, i trojan di questa famiglia possono inoltre caricare vari siti web, passare a link, cliccare su banner pubblicitari, iscrivere gli utenti a servizi a pagamento ed eseguire altre azioni.

- Android.DownLoader.1007.origin

- Trojan che carica altri programmi malevoli e software inutili. Tali trojan possono nascondersi in applicazioni apparentemente innocue che vengono distribuite attraverso Google Play o su siti malevoli.

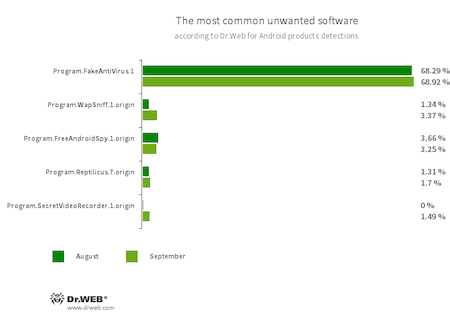

- Program.FakeAntiVirus.1

- Rilevamento di programmi adware che imitano il funzionamento di software antivirus. Tali programmi possono segnalare minacce inesistenti e ingannare gli utenti chiedendo di pagare per l'acquisto di una versione completa.

- Program.WapSniff.1.origin

- Programma per l'intercettazione dei messaggi nel programma di messaggistica WhatsApp.

- Program.FreeAndroidSpy.1.origin

- Program.Reptilicus.7.origin

- Applicazioni che monitorano i proprietari di dispositivi Android e possono essere utilizzati per il cyberspionaggio. Sono in grado di controllare la posizione dei dispositivi, raccogliere dati circa la corrispondenza SMS, conversazioni sui social network, copiare documenti, foto e video, ascoltare telefonate e l'ambiente ecc.

- Program.SecretVideoRecorder.1.origin

- Applicazione progettata per la ripresa di foto e video in background tramite le fotocamere integrate dei dispositivi Android. Può funzionare in modo invisibile consentendo di disattivare le notifiche di registrazione e anche di cambiare l'icona e la descrizione dell'applicazione con false icone e descrizioni. Tali funzionalità rendono questo programma potenzialmente pericoloso.

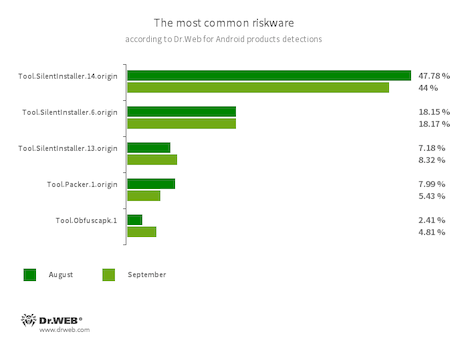

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Piattaforme software potenzialmente pericolose che consentono alle applicazioni di eseguire file apk senza installarli. Creano un ambiente di esecuzione virtuale che non influisce sul sistema operativo principale.

- Tool.Packer.1.origin

- Utility packer specializzata nel proteggere le applicazioni Android dalla modifica e dal reverse engineering. Non è malevola, ma può essere utilizzata per la protezione sia di programmi innocui che di programmi trojan.

- Tool.Obfuscapk.1

- Rilevamento di applicazioni protette tramite l'utility di offuscamento Obfuscapk. Questa utility viene utilizzata per la modifica e complicazione automatica del codice sorgente delle applicazioni Android per renderne più difficile il reverse engineering. I malintenzionati la impiegano per proteggere i programmi malevoli e altri programmi pericolosi dal rilevamento tramite gli antivirus.

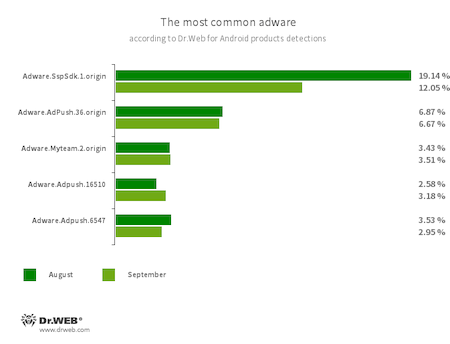

Moduli software che vengono incorporati in applicazioni Android e sono studiati per mostrare fastidiose pubblicità su dispositivi mobili. A seconda della famiglia e della versione, sono in grado di mostrare annunci in modalità a schermo intero bloccando le finestre delle altre applicazioni, visualizzare varie notifiche, creare scorciatoie e caricare siti web.

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.16510

- Adware.Adpush.6547

- Adware.Myteam.2.origin

Minacce su Google Play

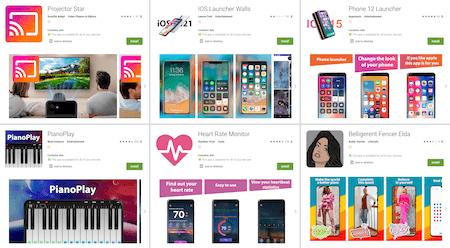

A settembre gli specialisti dell'azienda Doctor Web hanno rilevato su Google Play diverse decine di nuove false applicazioni che aiutavano i malintenzionati a realizzare vari schemi fraudolenti. Il trojan Android.FakeApp.344 era uno di questi programmi malevoli, e diverse sue varianti venivano distribuite sotto le apparenze di vari programmi — skin grafiche (launcher), raccolte di immagini, manuali per imparare a suonare il pianoforte, applicazioni per il monitoraggio della frequenza cardiaca e altri ancora.

La sua funzione principale è quella di caricare siti web a comando degli autori di virus. Il trojan può essere utilizzato in una varietà di scenari malevoli: eseguire attacchi di phishing, iscrivere le vittime a servizi digitali a pagamento, promuovere siti di interesse per i malintenzionati o caricare siti con annunci pubblicitari.

Android.FakeApp.344 viene gestito attraverso uno degli account GitHub i cui repository contengono i suoi file di configurazione. All'avvio il trojan ottiene le impostazioni necessarie. Se in esse è contenuto un task corrispondente, carica un sito di destinazione. Se tale task non è presente o il trojan non ha potuto ottenere una configurazione, funziona in modalità normale, e gli utenti potrebbero non sospettare nemmeno che ci sia qualche problema con il programma.

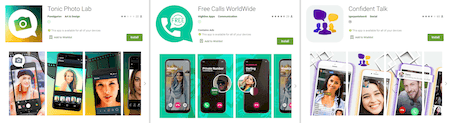

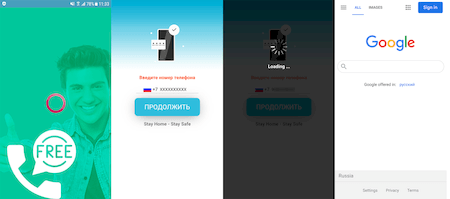

Le altre false applicazioni malevole sono state chiamate Android.FakeApp.347, Android.FakeApp.364 e Android.FakeApp.385. Anch'esse venivano distribuite sotto le apparenze di programmi innocui e utili — applicazioni per chiamate gratuite, un programma di fotoritocco, un programma su temi religiosi e un software per la protezione di app installate da utilizzo non autorizzato.

Le funzionalità dichiarate però non venivano eseguite — i trojan soltanto caricavano una varietà di siti, inclusi quelli su cui agli utenti veniva chiesto di inserire il loro numero di cellulare. Dopo l'inserimento i proprietari di dispositivi Android venivano reindirizzati alla pagina del motore di ricerca, e a questo punto finiva il funzionamento delle false applicazioni.

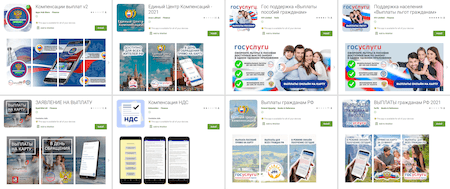

Le applicazioni trojan Android.FakeApp.354, Android.FakeApp.355, Android.FakeApp.356, Android.FakeApp.357, Android.FakeApp.358, Android.FakeApp.366, Android.FakeApp.377, Android.FakeApp.378, Android.FakeApp.380, Android.FakeApp.383 e Android.FakeApp.388 sarebbero destinate ad aiutare gli utenti russi a trovare informazioni su sostegni economici statali — agevolazioni, sussidi, rimborsi di un "pagamento IVA eccesivo", nonché a ricevere direttamente denaro "dovuto per legge". Tuttavia, queste applicazioni solo adescavano i proprietari di dispositivi mobili a siti fraudolenti su cui a qualsiasi visitatore assolutamente venivano promessi bonus cospicui. Per "ottenere" il denaro promesso, agli utenti veniva chiesto di pagare una "tassa statale" o una "commissione bancaria" per un importo da diverse centinaia a diverse migliaia di rubli. Le vittime di questo schema di truffa non ricevevano in realtà alcun bonus — anzi erano loro a trasferire i propri soldi ai truffatori.

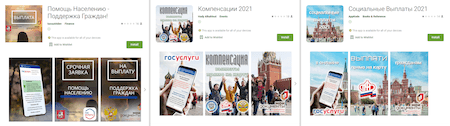

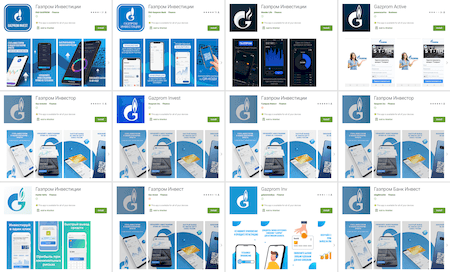

I falsi programmi aggiunti al database del virus Dr.Web come Android.FakeApp.348, Android.FakeApp.349, Android.FakeApp.350, Android.FakeApp.351, Android.FakeApp.352, Android.FakeApp.353, Android.FakeApp.365, Android.FakeApp.367, Android.FakeApp.368, Android.FakeApp.369, Android.FakeApp.370, Android.FakeApp.382, Android.FakeApp.384, Android.FakeApp.387 e Android.FakeApp.389 i truffatori facevano passare per applicazioni di investimento ufficiali dell'azienda "Gazprom". Utilizzandoli, sarebbe possibile per gli utenti ottenere un notevole reddito passivo da investimenti non avendo esperienza né conoscenza delle discipline economiche. Tutto il lavoro per loro verrebbe fatto da un professionista o un certo algoritmo unico.

Esempi di pagine di tali programmi su Google Play:

In realtà, queste applicazioni trojan non avevano niente a che vedere con note aziende ed investimenti. Caricavano siti fraudolenti su cui ai proprietari di dispositivi Android veniva suggerito di registrare un account indicando le informazioni personali e attendere la chiamata "dell'operatore". I dati forniti per la registrazione — nomi, cognomi, indirizzi email e numeri di telefono potevano essere utilizzati dai truffatori per ingannare gli utenti anche in seguito o venduti al mercato nero.

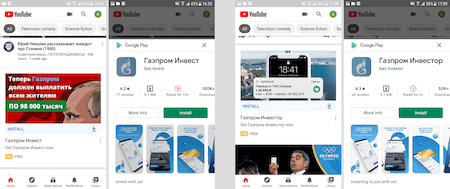

Per attirare l'attenzione di quanti più utenti possibile e aumentare il numero di installazioni di tali trojan, i malintenzionati li pubblicizzano attivamente, per esempio, tramite il servizio video YouTube. Esempio di tale pubblicità:

Inoltre, sono state rivelate nuove false applicazioni spacciate per applicazioni ufficiali delle popolari lotterie russe. Sono state aggiunte al database dei virus Dr.Web come Android.FakeApp.359, Android.FakeApp.360, Android.FakeApp.361, Android.FakeApp.362, Android.FakeApp.363, Android.FakeApp.371, Android.FakeApp.372, Android.FakeApp.373, Android.FakeApp.374, Android.FakeApp.379 e Android.FakeApp.381. Lo scopo delle applicazioni sarebbero quello di consentire agli utenti di ottenere biglietti lotto gratuiti e partecipare a estrazioni. Anche questi programmi caricavano siti fraudolenti su cui, per ottenere biglietti e vincite inesistenti, il visitatore doveva pagare una "commissione".

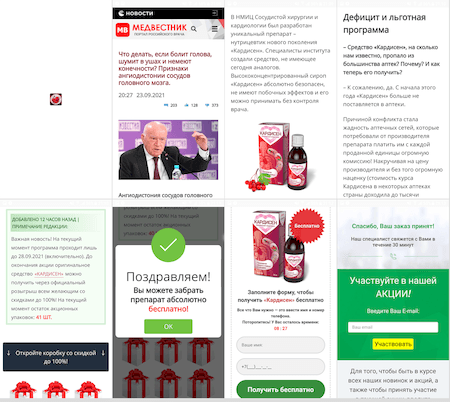

Inoltre, i nostri specialisti hanno rilevato diverse varianti del trojan Android.FakeApp.386 il quale veniva distribuito sotto le apparenze di guide informative attraverso cui gli utenti sarebbero in grado di acquisire conoscenze in materia di salute e scoprire i possibili metodi di trattamento di alcune malattie. In realtà, non erano nient'altro che false applicazioni. Non eseguivano le funzionalità dichiarate e soltanto caricavano siti web che generalmente erano imitazioni di popolari risorse informative. Su tali siti venivano pubblicizzati vari farmaci di dubbia qualità come se per incarico di rinomati medici e personaggi dei mass media. Anche in questo caso, per attirare i potenziali "clienti", i truffatori promettevano di fornire i farmaci gratis o con un grande sconto a condizione che l'acquirente indichi il suo nome e numero di telefono e quindi attenda la chiamata "dell'addetto alle vendite".

Esempio di una di tali applicazioni:

Esempio del suo funzionamento:

Per proteggere i dispositivi Android da programmi malevoli e indesiderati, consigliamo agli utenti di installare i prodotti antivirus Dr.Web per Android.

Il tuo Android ha bisogno di protezione.

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 140 milioni di download solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati